PlayReady 보안 수준 3000 클라이언트 개발

1. 소개

이 페이지는 PlayReady Intermediate 또는 Final Products에 대한 SL3000 규정 준수를 추구하는 PlayReady 라이선스를 위한 단계별 가이드 역할을 하기 위한 것입니다. 이 문서에서는 중간 및 최종 제품에 대한 엔드투엔드 프로세스를 간략하게 설명하고 SL3000 준수 중간 제품에 대한 요구 사항을 자세히 설명합니다.

이 페이지에는 두 개의 기본 섹션이 포함되어 있습니다.

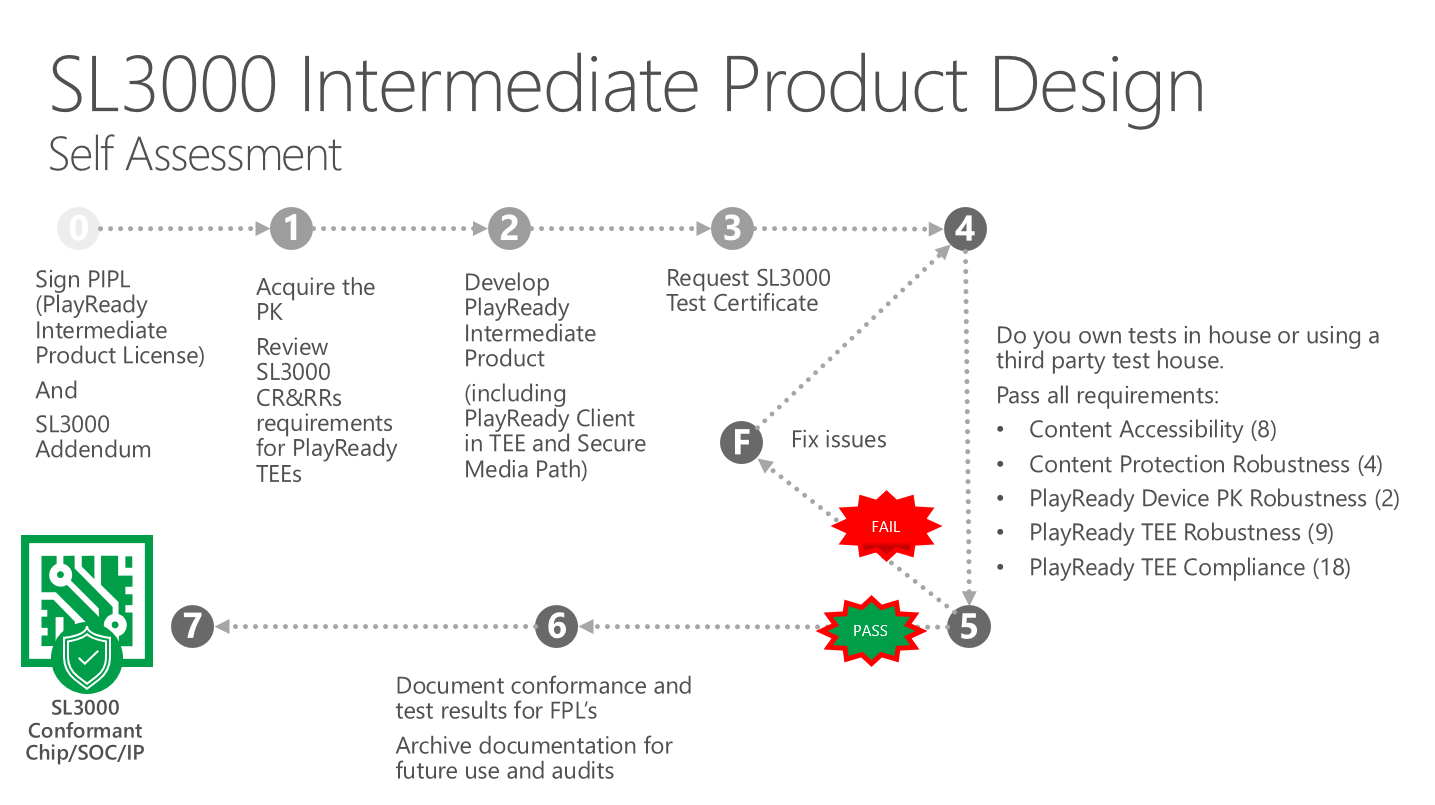

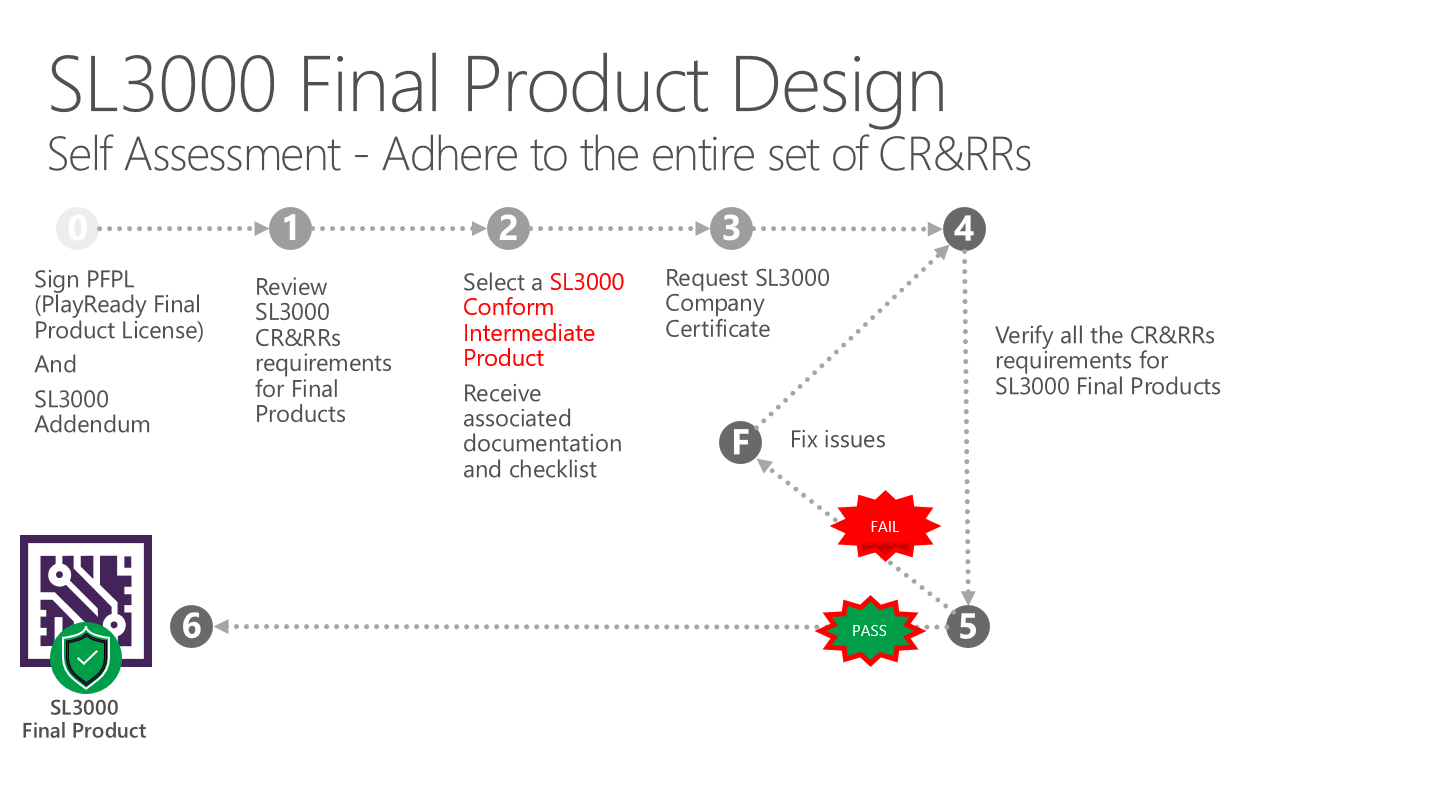

SL3000 디자인 프로세스 섹션에서는 중간 제품 또는 PlayReady 최종 제품에 대한 SL3000 규정 준수를 추구하는 PlayReady 라이선스가 뒤따르는 엔드투엔드 프로세스를 간략하게 설명합니다.

SL3000 요구 사항 섹션에서는 SL3000 준수 중간 제품에 대한 요구 사항을 자세히 설명합니다. IPL은 이러한 요구 사항을 확인하고 요구 사항의 특성으로 인해 "검사 목록"의 형태로 FPL에 대한 이 확인을 문서화하는 것이 중요하고 필수입니다. 하드웨어와 TEE에 깊이 있고 FPL이 항상 이러한 요구 사항 자체를 확인하는 용량에 있지 않을 수 있습니다. 제공된 테스트 보고서 또는 검사 목록은 FPL이 이미 실행되고 통과된 테스트를 알 수 있도록 IPL에서 사용하는 도구이며 최종 제품의 전체 적합성을 확인하는 추가 테스트를 자신 있게 수행할 수 있습니다.

최종 제품에 대한 요구 사항을 자세히 설명하는 섹션은 없습니다. FPL은 최종 사용자에게 배포하는 최종 제품의 최종 자체 평가를 수행하므로 누구에게나 테스트를 전달할 필요가 없기 때문입니다.

2. SL3000 디자인 프로세스 개요

PlayReady 보안 수준은 PlayReady 제품에 대한 견고성에 대한 공개적으로 사용 가능하고 널리 이해되는 정의입니다. 제품은 특정 PlayReady 보안 수준에 대한 견고성 요구 사항을 초과할 수 있지만 정의된 보호 수준이 필요한 콘텐츠를 소비하기 위해 제품에서 충족해야 하는 최소 막대를 설정합니다. 2015년 4월에 업데이트된 PlayReady 규정 준수 및 견고성 규칙에 는 PlayReady 보안 수준 3000(SL3000)과 PlayReady 향상된 콘텐츠 보호의 하드웨어 보안 요구 사항을 충족하기 위한 PlayReady TEE 구현 요구 사항이 도입되었습니다. PlayReady SL3000은 프리미엄 할리우드 콘텐츠를 비롯한 다양한 콘텐츠 생산자의 보안 표준을 충족하기에 충분하도록 설계되었습니다.

PlayReady SL3000 Self-Assessment PlayReady 라이선스 사용자가 UHD(4K), 다른 유형의 고급 콘텐츠(예: HDR, 3D 등) 및 새로운 고급 콘텐츠 배달 모델(예: 초기 창)에 대한 배포 권한을 얻는 데 도움을 주기 위한 것입니다.

PlayReady 제품의 보안은 PlayReady 구현의 견고성에 따라 크게 달라집니다. 중간 제품이 SL3000 자격을 얻으려면 하드웨어 및 펌웨어를 포함한 보안 검토가 필요합니다. 보안 검토는 이 문서의 섹션 3에 설명된 SL3000 요구 사항을 기반으로 합니다. 이 보안 검토를 문서화해야 하며 이 중급 제품을 기반으로 최종 제품을 빌드하는 회사에 설명서가 전달되어야 합니다. 이 보안 검토는 타사 테스트 하우스 또는 구현자 자체(IPL)에서 수행할 수 있습니다.

PlayReady 최종 제품은 SL3000 규정 준수 자격을 얻기 위해 타사 테스트 하우스에서 검토할 필요가 없습니다. 그러나 SL3000 인증서와 함께 제공하려는 최종 제품은 SL3000 규격 최종 제품에 대한 요구 사항을 충족하는 경우에만 이 작업을 수행할 수 있습니다. 이렇게 하려면 최종 제품이 SL3000 준수 중간 제품을 활용하고 SL3000 규정 준수 및 견고성 규칙을 준수해야 합니다.

3. 중간 제품에 대한 SL3000 요구 사항

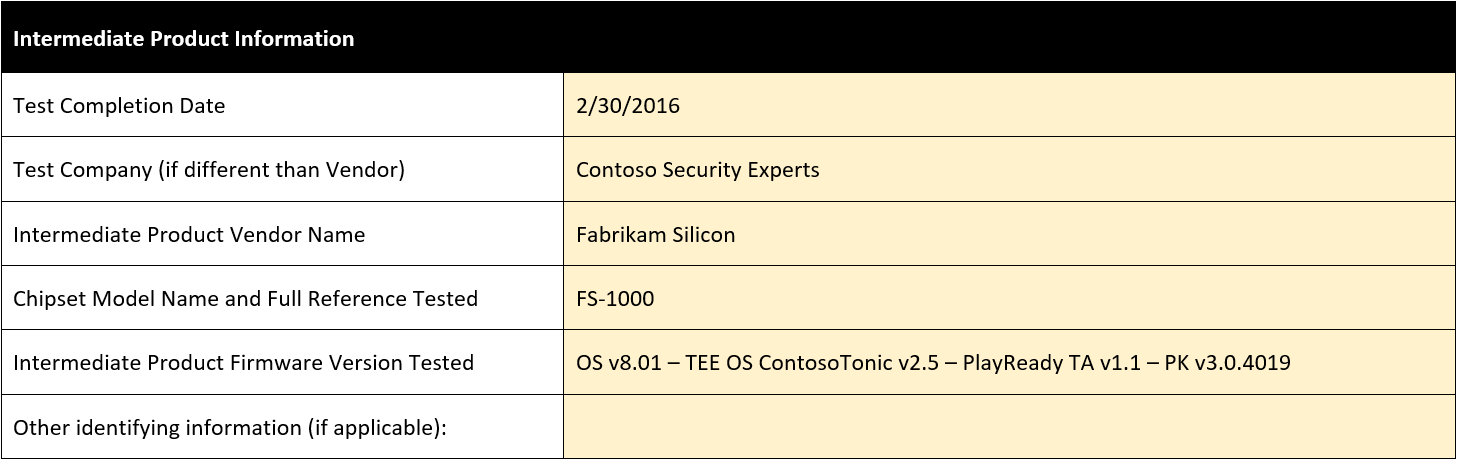

PlayReady 제품의 보안은 PlayReady 구현의 견고성에 따라 크게 달라집니다. 따라서 Microsoft는 모든 PlayReady 중간 제품이 최종 제품 라이선스 사용자에게 배포되기 전에 충족하거나 초과해야 하는 PlayReady 규정 준수 및 견고성 규칙 의 요구 사항을 정의했습니다. 아래 검사 목록은 IPL이 제품을 배포하기 전에 제품에서 실행한 보안 검토를 문서화하는 도구입니다. 이 보안 검토 설명서는 이 중간 제품을 기반으로 최종 제품을 빌드하는 회사에 전달되어야 합니다.

요구 사항은 5가지 범주로 나뉩니다.

- CA: 콘텐츠 접근성

- CPR: 콘텐츠 보호 견고성

- PKR: PlayReady 디바이스 포팅 키트 견고성

- TEER: PLAYReady TEE(신뢰할 수 있는 실행 환경) 견고성

- TEEC: PLAYReady TEE(신뢰할 수 있는 실행 환경) 규정 준수

중간 제품 테스트 보고서에 대한 SL3000 요구 사항 – 목록 확인

| 요구 사항 | 기본 규칙 | 제목 | 요구 사항 | 테스트 절차 개요 & 리소스 사용량 | 결과 |

|---|---|---|---|---|---|

| CA-1.1 | RR 2.2.1 | 제품 디자인 - TEE | PlayReady 제품은 TEE(PlayReady 신뢰할 수 있는 실행 환경)를 사용할 수 있도록 명확하게 설계되었습니다. | 아키텍처 검토 및 코드 검토 | - |

| CA-1.2 | RR 2.2.1 | 제품 디자인 - TEE | PlayReady 제품은 PlayReady TEE에서 구현한 콘텐츠 보호 함수만 사용합니다. | 아키텍처 검토 및 코드 검토 | - |

| CA-2.1 | RR 2.2.2.1 | 암호 해독된 콘텐츠 | 암호 해독된 A/V 콘텐츠를 읽을 수 없거나 PlayReady 신뢰할 수 있는 실행 환경 외부에 배치하면 안 됩니다. PlayReady TEE 외부에서 실행되는 코드에는 암호 해독된 A/V 콘텐츠를 사용할 수 없습니다. | 아키텍처 검토 및 코드 검토. XYZ 도구의 침투 테스트 | - |

| CA-2.2 | RR 2.2.2.2 | 애플리케이션 비밀 | 애플리케이션 비밀은 콘텐츠 및/또는 키 입력 자료를 해독하는 데 사용하는 경우를 제외하고 연속된 지우기 메모리에서 사용할 수 없어야 합니다. PlayReady 신뢰할 수 있는 실행 환경 외부에서 실행되는 코드에는 애플리케이션 비밀을 사용할 수 없습니다. | 아키텍처 검토 및 코드 검토 | - |

| CA-3 | RR 2.2.3 | 비디오 전송 | PlayReady 제품은 압축 또는 압축되지 않은 암호 해독된 A/V 콘텐츠의 비디오 부분이 전송될 때 널리 사용 가능한 도구, 특수 도구 또는 전문 소프트웨어 도구를 사용하여 무단 가로채기로부터 이러한 데이터를 안전하게 보호하며 전문 하드웨어 도구를 사용하여 가로챌 수 있도록 명확하게 설계되어야 합니다. 전문 하드웨어 도구에 적용되는 난이도 수준은 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상의 위험없이 이러한 데이터를 가로 채기 위해 지침 유무에 관계없이 전문 하드웨어 도구를 사용할 수 없어야한다는 것입니다. | 아키텍처 검토 및 코드 검토 | - |

| CPR-1.1 | RR 3.1.2 | 디바이스 비밀, 프로토콜 비밀 및 애플리케이션 비밀 | PlayReady 견고성 규칙의 섹션 1.2.1(디바이스 비밀, 프로토콜 비밀 및/또는 애플리케이션 비밀의 권한 없이 검색, 공개 및/또는 사용)에 명시된 콘텐츠 보호 기능 및 특성은 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 PlayReady 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하여 무효화하거나 우회할 수 없습니다. | 아키텍처 검토 및 코드 검토. XYZ 도구의 침투 테스트 | - |

| CPR-1.2 | RR 3.1.2 | 디바이스 비밀, 프로토콜 비밀 및 애플리케이션 비밀 | PlayReady 견고성 규칙의 섹션 1.2.1(디바이스 비밀, 프로토콜 비밀 및/또는 애플리케이션 비밀의 권한 없이 검색, 공개 및/또는 사용)에 명시된 콘텐츠 보호 기능 및 특성은 전문 하드웨어 도구를 사용하여 난이도를 제거하거나 우회할 수 있습니다. | 아키텍처 검토 및 코드 검토 | - |

| CPR-2.1 | RR 3.2 | 콘텐츠 키, 라이선스 무결성 키 및 중간 키 | PlayReady 견고성 규칙의 섹션 1.2.2(콘텐츠 키, 라이선스 무결성 키 및/또는 중간 키의 권한 없이 검색, 공개 및/또는 사용)에 명시된 구현된 콘텐츠 보호 기능 및 특성: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 PlayReady 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하여 무효화하거나 우회할 수 없습니다. | 아키텍처 검토 및 코드 검토 | - |

| CPR-2.2 | RR 3.2 | 콘텐츠 키, 라이선스 무결성 키 및 중간 키 | PlayReady 견고성 규칙의 섹션 1.2.2(콘텐츠 키, 라이선스 무결성 키 및/또는 중간 키의 권한 없이 검색, 공개 및/또는 사용)에 명시된 구현된 콘텐츠 보호 기능 및 특성은 전문 하드웨어 도구를 사용하여 난이도를 없거나 우회할 수 있습니다. | 아키텍처 검토 및 코드 검토. XYZ 도구의 침투 테스트 | - |

| CPR-3.1 | RR 3.3.2 | 루트 퍼블릭 키 | PlayReady 견고성 규칙의 섹션 1.3.1(루트 공개 키 없이 바꾸기)에 명시된 구현된 콘텐츠 보호 기능 및 특성: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 PlayReady 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하여 무효화하거나 우회할 수 없습니다. | 아키텍처 검토 및 코드 검토 | - |

| CPR-3.2 | RR 3.3.2 | 루트 퍼블릭 키 | PlayReady 견고성 규칙의 섹션 1.3.1(루트 공개 키 없이 바꾸기)에 명시된 콘텐츠 보호 기능 및 특성 구현: 난이도는 전문 하드웨어 도구를 사용하여 패배하거나 우회할 수 있습니다. | 기타 | - |

| CPR-4.1 | RR 3.4.1 | 기밀 정보 | 적용 가능한 경우 PlayReady 견고성 규칙의 섹션 1.4(기밀 유지)에 명시된 구현된 콘텐츠 보호 기능 및 특성은 널리 사용 가능한 도구를 사용하여 무효화하거나 우회할 수 없습니다. | 기타 | - |

| CPR-4.2 | RR 3.4.1 | 기밀 정보 | PlayReady 견고성 규칙의 섹션 1.4(기밀 유지)에 명시된 구현된 콘텐츠 보호 기능 및 특성은 해당하는 경우: 특수 도구, 전문 소프트웨어 도구 또는 전문 하드웨어 도구를 사용하여 난이도를 제거하거나 우회할 수 있습니다. | 기타 | - |

| PKR-1.1 | RR 5.2.2.1 | 롤백 방지 시계 - 마지막으로 알려진 좋은 시간 | PlayReady 견고성 규칙의 섹션 5.1.2.8(마지막으로 알려진 양호한 날짜 및 시간, 롤백 방지 시계를 구현하는 PlayReady 최종 제품의 경우)에 명시된 신뢰 값 및 특징 구현: 널리 사용 가능한 도구 또는 특수 도구를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| PKR-1.2 | RR 5.2.2.1 | 롤백 방지 시계 - 마지막으로 알려진 좋은 시간 | PlayReady 견고성 규칙의 섹션 5.1.2.8(마지막으로 알려진 양호한 날짜 및 시간, 롤백 방지 시계를 구현하는 PlayReady 최종 제품의 경우)에 명시된 신뢰 값 및 특징 구현: 전문 소프트웨어 도구 또는 전문 하드웨어 도구를 사용하는 권한 없이 난이도만 수정할 수 있습니다. | 기타 | - |

| PKR-2.1 | RR 5.2.4 | 유효성 검사 상태 및 타이머 상태 | PlayReady 견고성 규칙의 섹션 5.1.2.5(유효성 검사 상태) 및 섹션 5.1.2.6(타이머 상태)에 명시된 구현된 신뢰 값 및 특성: 널리 사용 가능한 도구를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| PKR-2.2 | RR 5.2.4 | 유효성 검사 상태 및 타이머 상태 | PlayReady 견고성 규칙의 섹션 5.1.2.5(유효성 검사 상태) 및 섹션 5.1.2.6(타이머 상태)에 명시된 구현된 신뢰 값 및 특성: 특수 도구, 전문 소프트웨어 도구 또는 전문 하드웨어 도구를 사용하는 권한 없이는 난이도만 수정할 수 있습니다. | 기타 | - |

| TEER-1.1 | RR 7.2.1 | 보안 클록 - 보안 클록 상태 | PlayReady 견고성 규칙의 섹션 7.1.2.3(보안 시계 상태, 보안 클록을 구현하는 PlayReady 최종 제품의 경우)에 명시된 구현된 콘텐츠 보호 기능 및 특성: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-1.2 | RR 7.2.1 | 보안 클록 - 보안 클록 상태 | PlayReady 견고성 규칙의 섹션 7.1.2.3(보안 클록 상태, 보안 클록을 구현하는 PlayReady 최종 제품의 경우)에 명시된 콘텐츠 보호 기능 및 특성은 전문 하드웨어 도구를 사용하는 권한 없이만 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 지침의 유무에 관계없이 전문 하드웨어 도구를 사용하여 콘텐츠 보호 기능 및 섹션 7.1.2.3(보안 시계 상태, 보안 시계를 구현하는 PlayReady 신뢰할 수 있는 실행 환경 구현의 경우)에 명시된 특성을 제품 또는 개인 상해에 심각한 손상 없이 수정할 수 없도록 하는 것입니다. | 기타 | - |

| TEER-2.1 | RR 7.2.2 | 디바이스 비밀, 해지 데이터, 타이머 상태, 프로토콜 비밀, 작업 집합 및 출력 보호 상태 | 섹션 7.1.2.1(디바이스 비밀), 섹션 7.1.2.4(해지 데이터), 섹션 7.1.2.5(타이머 상태, 보안 클록을 구현하는 PlayReady 제품의 경우, 섹션 7.1.2.6(프로토콜 비밀), 섹션 7.1.2.8(작업 집합) 및 PlayReady 견고성 규칙의 섹션 7.1.2.9(출력 보호 상태) : 널리 사용 가능한 도구, 특수 도구를 사용하는 권한 없이는 수정할 수 없습니다. 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 모든 소프트웨어. | 기타 | - |

| TEER-2.2 | RR 7.2.2 | 디바이스 비밀, 해지 데이터, 타이머 상태, 프로토콜 비밀, 작업 집합 및 출력 보호 상태 | 섹션 7.1.2.1(디바이스 비밀), 섹션 7.1.2.4(해지 데이터), 섹션 7.1.2.5(타이머 상태, 보안 클록을 구현하는 PlayReady 제품의 경우, 섹션 7.1.2.6(프로토콜 비밀), 섹션 7.1.2.8(작업 집합) 및 PlayReady 견고성 규칙의 섹션 7.1.2.9(출력 보호 상태) : 전문 하드웨어 도구를 사용하는 권한 없이는 난이도만 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 전문 하드웨어 도구를 사용할 수 없도록 하는 것입니다. 지침에 관계없이 권한 없이 수정하려면 섹션 7.1.2.1(디바이스 비밀), 섹션 7.1.2.4(해지 데이터), 섹션 7.1.2.5(타이머 상태, 보안 시계를 구현하는 PlayReady 제품의 경우) 섹션 7.1.2.6(프로토콜 비밀), 섹션 7.1.2.8(작업 집합) 및 섹션 7.1.2.9(출력 보호 상태)는 제품 또는 개인 상해에 심각한 손상을 입힐 위험이 없습니다. | 기타 | - |

| TEER-3.1 | RR 7.2.3 | 일련 번호 | PlayReady 견고성 규칙의 섹션 7.1.2.2(일련 번호)에 명시된 구현된 신뢰 값 및 특성: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하여 구체적으로 설정할 수 없습니다. | 기타 | - |

| TEER-3.2 | RR 7.2.3 | 일련 번호 | PlayReady 견고성 규칙의 섹션 7.1.2.2(일련 번호)에 명시된 신뢰 값 및 특성을 구현했습니다. 난이도는 전문 하드웨어 도구를 사용하여 구체적으로 설정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상을 입힐 위험 없이 섹션 7.1.2.2(일련 번호)에 명시된 신뢰 가치 및 특성을 구체적으로 설정하기 위해 지침의 유무에 관계없이 전문 하드웨어 도구를 사용할 수 없도록 하는 것입니다. | 기타 | - |

| TEER-4.1 | RR 7.2.4 | 보안 코드 | PlayReady 견고성 규칙의 섹션 7.1.2.7(보안 코드)에 명시된 구현된 신뢰 값 및 특성: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-4.2 | RR 7.2.4 | 보안 코드 | PlayReady 견고성 규칙의 섹션 7.1.2.7(보안 코드)에 명시된 구현된 신뢰 값 및 특성: 권한 있는 상태의 전환으로 인해 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-4.3 | RR 7.2.4 | 보안 코드 | PlayReady 견고성 규칙의 섹션 7.1.2.7(보안 코드)에 명시된 구현된 신뢰 값 및 특성: 보안 부팅 프로세스를 포함하되 이에 국한되지 않는 필수 프로세스가 부족하여 권한 없이 수정할 수 없습니다. | 기타 | - |

| TEER-4.4 | RR 7.2.4 | 보안 코드 | PlayReady 견고성 규칙의 섹션 7.1.2.7(보안 코드)에 명시된 신뢰 값 및 특징 구현: 전문 하드웨어 도구를 사용하는 권한 없이는 난이도만 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상을 입힐 위험 없이 7.1.2.7(보안 코드) 섹션에 명시된 신뢰 가치와 특성을 권한 없이 수정하기 위해 지침 유무에 관계없이 전문 하드웨어 도구를 사용할 수 없도록 하는 것입니다. | 기타 | - |

| TEER-5.1 | RR 7.3.1 | 보안 부팅 프로세스 | 사용 가능한 데이터, 비밀 및 프로세스 흐름을 예외 없이 포함하여 PlayReady 견고성 규칙의 섹션 7.1.3.1(보안 부팅 프로세스)에 명시된 구현된 필수 프로세스: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-5.2 | RR 7.3.1 | 보안 부팅 프로세스 | 사용 데이터, 비밀 및 프로세스 흐름을 예외 없이 포함하여 PlayReady 견고성 규칙의 섹션 7.1.3.1(보안 부팅 프로세스)에 명시된 필수 프로세스를 구현했습니다. 난이도는 전문 하드웨어 도구를 사용하는 권한 없이 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상을 입힐 위험 없이 7.1.3.1(보안 부팅 프로세스) 섹션에 명시된 신뢰 가치 및 특성을 권한 없이 수정하기 위해 지침 유의 없이 전문 하드웨어 도구를 사용할 수 없어야 한다는 것입니다. | 기타 | - |

| TEER-6.1 | RR 7.3.2 | 보안 업데이트 프로세스 | PlayReady 견고성 규칙의 섹션 7.1.3.2(보안 업데이트 프로세스)에 명시된 구현된 필수 프로세스: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-6.2 | RR 7.3.2 | 보안 업데이트 프로세스 | PlayReady 견고성 규칙의 섹션 7.1.3.2(보안 업데이트 프로세스)에 명시된 필수 프로세스를 구현했습니다. 이렇게 하면 프로세스 또는 관련 신뢰 값의 견고성 수준이 감소할 때 이전 상태로 롤백할 수 없습니다. | 기타 | - |

| TEER-6.3 | RR 7.3.2 | 보안 업데이트 프로세스 | PlayReady 견고성 규칙의 섹션 7.1.3.2(보안 업데이트 프로세스)에 명시된 필수 프로세스를 구현했습니다. 난이도는 전문 하드웨어 도구를 사용하는 권한 없이 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상을 입힐 위험 없이 7.1.3.2(보안 업데이트 프로세스) 섹션에 명시된 신뢰 가치 및 특성을 권한 없이 수정하기 위해 지침 유의 없이 전문 하드웨어 도구를 사용할 수 없어야 한다는 것입니다. | 기타 | - |

| TEER-7.1 | RR 7.4.1 | 원격 프로비저닝 | 견고성 규칙의 섹션 7.1.4.1(원격 프로비저닝)에 명시된 선택적 프로세스 구현: 널리 사용 가능한 도구, 특수 도구, 전문 소프트웨어 도구 또는 신뢰할 수 있는 실행 환경 외부에서 실행되는 소프트웨어를 사용하는 권한 없이는 수정할 수 없습니다. | 기타 | - |

| TEER-7.2 | RR 7.4.1 | 원격 프로비저닝 | 견고성 규칙의 섹션 7.1.4.1(원격 프로비저닝)에 명시된 선택적 프로세스 구현: 전문 하드웨어 도구를 사용하는 권한 없이도 난이도를 수정할 수 있습니다. 전문 하드웨어 도구에 적용되는 난이도는 일반적인 소비자가 제품 또는 개인 상해에 심각한 손상을 입힐 위험 없이 7.1.4.1(원격 프로비저닝) 섹션에 명시된 신뢰 가치 및 특성을 권한 없이 수정하기 위해 지침 유의 없이 전문 하드웨어 도구를 사용할 수 없어야 한다는 것입니다. | 기타 | - |

| TEER-7.3 | RR 7.4.1 | 원격 프로비저닝 | 견고성 규칙의 섹션 7.1.4.1(원격 프로비저닝)에 명시된 선택적 프로세스 구현: 이러한 비밀이 디바이스에 고유하고 섹션 7.2.2의 요구 사항을 충족하지 않는 한 디바이스 비밀을 활용하여 신뢰성을 증명할 수 없습니다. | 기타 | - |

| TEEC-1.1 | CR 19.2.1 | 하드웨어 식별 | PlayReady TEE(신뢰할 수 있는 실행 환경)는 고유한 하드웨어 식별자를 제공합니다. | 기타 | - |

| TEEC-1.2 | CR 19.2.2 | 하드웨어 식별 | PlayReady TEE의 하드웨어 식별자는 디바이스 재부팅에서 지속됩니다. | 기타 | - |

| TEEC-1.3 | CR 19.2.2 | 하드웨어 식별 | PlayReady TEE의 하드웨어 식별자는 디바이스 펌웨어 업데이트에서 지속됩니다. | 기타 | - |

| TEEC-2.1 | CR 19.3.1 | 인터페이스 정의 | PRiTEE(신뢰할 수 있는 실행 환경)용 PlayReady 인터페이스의 모든 함수는 PlayReady TEE 내에서 구현되었습니다. | 기타 | - |

| TEEC-2.2 | CR 19.3.1 | 인터페이스 정의 | Microsoft 구현에서 교체가 필요한 것으로 문서화된 모든 함수에 대해 보안 대체 구현이 제공되었습니다. | 기타 | - |

| TEEC-2.3 | CR 19.3.3 | 인터페이스 정의 | PlayReady TEE는 PRiTEE에서 정의한 메서드 매개 변수의 구조 또는 콘텐츠를 변경하지 않았습니다. | 기타 | - |

| TEEC-3.1 | CR 19.3.2 | 키 재질 | PlayReady 제품의 TEE는 각 클라이언트에 고유한 대칭 키를 제공합니다. | 기타 | - |

| TEEC-3.2 | CR 19.3.2 | 키 재질입니다. | PlayReady 제품의 대칭 키는 PlayReady TEE 내에서 실행되는 코드에만 액세스할 수 있습니다. | 기타 | - |

| TEEC-4 | CR 19.4.1 | 필수 보호 정책 | PlayReady TEE는 PlayReady 규정 준수 규칙의 섹션 3.6(출력 컨트롤)에 정의된 출력 컨트롤을 구현했습니다. | 기타 | - |

| TEEC-5.1 | CR 19.5.1 | 출력 보호 요구 사항 | PlayReady TEE는 PlayReady 규정 준수 규칙의 섹션 3.6(출력 컨트롤)에 있는 모든 출력 제어 요구 사항을 지원합니다. | 기타 | - |

| TEEC-5.2 | CR 19.5.1 | 출력 보호 요구 사항 | 해석되는 라이선스의 최소 라이선스 보안 수준에 관계없이 모든 출력 보호 요구 사항은 PlayReady TEE 내에서 적용됩니다. | 기타 | - |

| TEEC-6.1 | CR 19.6.2 | 보안 클록 | PlayReady TEE 내에 구현된 보안 클록은 재설정 시 유효한 시간을 제공하지 않습니다. | 기타 | - |

| TEEC-6.2 | CR 19.6.2 | 보안 클록 | 보안 클록은 PlayReady TEE 내에서만 설정할 수 있습니다. | 기타 | - |

| TEEC-6.3 | CR 19.6.2 | 보안 클록 | 보안 시계는 정기적으로 설정할 수 있습니다. | 기타 | - |

| TEEC-6.4 | CR 19.6.3 | 보안 클록 | 보안 클록을 지원하는 PlayReady TEE 보고는 이러한 보안 시계를 사용하여 라이선스 만료를 적용합니다. | 기타 | - |

| TEEC-7 | CR 19.8.1 | 주요 기록 | 키를 업데이트하거나 변경하면 PlayReady TEE는 모든 이전 키를 복구하여 저장된 콘텐츠의 암호를 해독할 수 있습니다. | 기타 | - |