Power BI 보안에 대한 자세한 내용은 Power BI 보안 백서를 참조하세요.

Power BI 보안을 계획하려면 Power BI 구현 계획 보안 시리즈 문서를 참조하세요. Power BI 보안 백서의 콘텐츠를 확장합니다. Power BI 보안 백서에서는 인증, 데이터 보존 및 네트워크 격리와 같은 주요 기술 주제에 중점을 두고 있지만, 이 시리즈의 주요 목표는 보안 및 개인 정보 보호를 계획하는 데 도움이 되는 고려 사항 및 결정을 제공하는 것입니다.

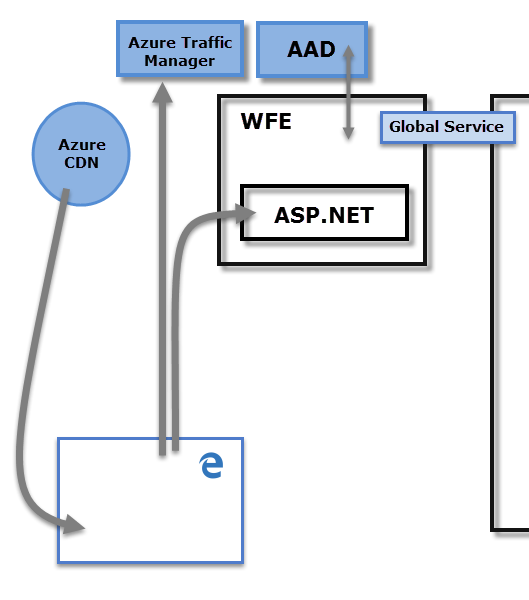

Power BI 서비스는 Microsoft의 클라우드 컴퓨팅 인프라 및 플랫폼인 Azure를 기반으로 합니다. Power BI 서비스의 아키텍처는 다음 두 클러스터를 기반으로 합니다.

- WFE(웹 프런트 엔드) 클러스터입니다. WFE 클러스터는 Power BI 서비스에 대한 초기 연결 및 인증을 관리합니다.

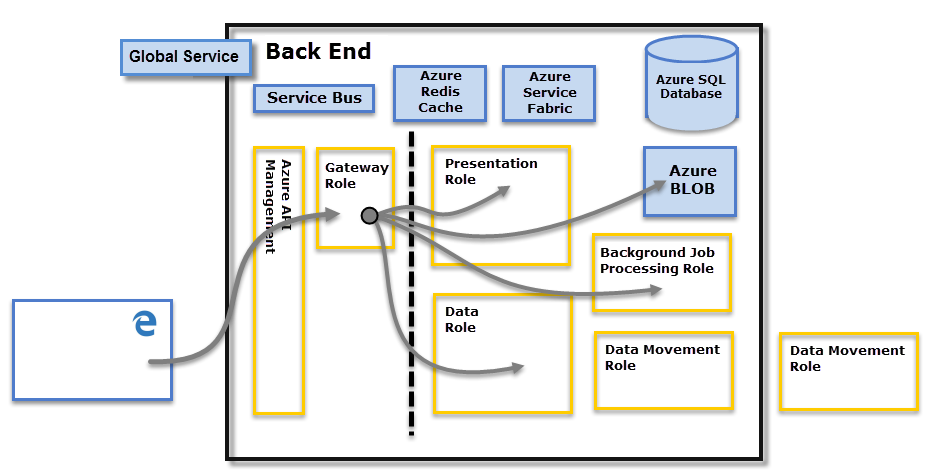

- 백 엔드 클러스터입니다. 인증되면 백 엔드 는 모든 후속 사용자 상호 작용을 처리합니다. Power BI는 Microsoft Entra ID를 사용하여 사용자 ID를 저장하고 관리합니다. 또한 Microsoft Entra ID는 각각 Azure BLOB 및 Azure SQL Database를 사용하여 데이터 스토리지 및 메타데이터를 관리합니다.

Power BI 아키텍처

WFE 클러스터는 Microsoft Entra ID를 사용하여 클라이언트를 인증하고 Power BI 서비스에 대한 후속 클라이언트 연결에 대한 토큰을 제공합니다. Power BI는 Azure Traffic Manager (Traffic Manager)를 사용하여 사용자 트래픽을 가장 가까운 데이터 센터로 전달합니다. Traffic Manager는 정적 콘텐츠 및 파일을 연결, 인증 및 다운로드하려는 클라이언트의 DNS 레코드를 사용하여 요청을 지시합니다. Power BI는 Azure CDN( Content Delivery Network )을 사용하여 지리적 로캘에 따라 필요한 정적 콘텐츠 및 파일을 사용자에게 효율적으로 배포합니다.

백 엔드 클러스터는 인증된 클라이언트가 Power BI 서비스와 상호 작용하는 방법을 결정합니다. 백 엔드 클러스터는 시각화, 사용자 대시보드, 의미 체계 모델, 보고서, 데이터 스토리지, 데이터 연결, 데이터 새로 고침 및 Power BI 서비스와 상호 작용하는 기타 측면을 관리합니다. 게이트웨이 역할은 사용자 요청과 Power BI 서비스 간의 게이트웨이 역할을 합니다. 사용자는 게이트웨이 역할 이외의 역할과 직접 상호 작용하지 않습니다. Azure API Management 는 결국 게이트웨이 역할을 처리합니다.

중요합니다

공용 인터넷을 통해 Azure API Management 및 게이트웨이 역할만 액세스할 수 있습니다. 인증, 권한 부여, DDoS 보호, 제한, 부하 분산, 라우팅 및 기타 기능을 제공합니다.

데이터 저장소 보안

Power BI는 데이터를 저장하고 관리하기 위해 두 가지 기본 리포지토리를 사용합니다.

- 사용자로부터 업로드된 데이터는 일반적으로 Azure Blob Storage로 전송됩니다.

- 시스템 자체에 대한 항목을 포함한 모든 메타데이터는 Azure SQL Database에 저장됩니다.

백 엔드 클러스터 다이어그램에 표시된 점선은 점선 왼쪽에 표시된 사용자가 액세스할 수 있는 두 구성 요소 간의 경계를 명확히 합니다. 시스템에서만 액세스할 수 있는 역할이 오른쪽에 표시됩니다. 인증된 사용자가 Power BI 서비스에 연결하면 클라이언트의 연결 및 요청이 게이트웨이 역할에 의해 수락되고 관리됩니다. 그러면 사용자를 대신하여 Power BI 서비스의 나머지 부분과 상호 작용합니다. 예를 들어 클라이언트가 대시보드를 보려고 할 때 게이트웨이 역할은 해당 요청을 수락한 다음 별도로 프레젠테이션 역할에 요청을 보내 브라우저에서 대시보드를 표시하는 데 필요한 데이터를 검색합니다. 결국 연결 및 클라이언트 요청은 Azure API Management에서 처리됩니다.

사용자 인증

Power BI는 Microsoft Entra ID 를 사용하여 Power BI 서비스에 로그인하는 사용자를 인증합니다. 사용자가 보안 리소스에 액세스하려고 할 때마다 로그인 자격 증명이 필요합니다. 사용자는 Power BI 계정을 설정한 이메일 주소를 사용하여 Power BI 서비스에 로그인합니다. Power BI는 유효한 사용자 이름과 동일한 자격 증명을 사용하고 사용자가 데이터에 연결하려고 할 때마다 리소스에 전달합니다. 유효한 사용자 이름은 사용자 주체 이름에 매핑되어, 인증이 적용되는 관련 Windows 도메인 계정으로 확인됩니다.

예를 들어 david@contoso.comPower BI 로그인에 회사 전자 메일 주소를 사용한 조직의 경우 UPN 매핑에 대한 효과적인 사용자 이름은 간단합니다. 회사 전자 메일 주소를 사용하지 않은 조직의 경우(예: david@contoso.onmicrosoft.com Microsoft Entra ID와 온-프레미스 자격 증명 간의 매핑) 디렉터리 동기화 가 제대로 작동해야 합니다.

Power BI용 플랫폼 보안에는 다중 테넌트 환경 보안, 네트워킹 보안 및 다른 Microsoft Entra ID 기반 보안 조치를 추가하는 기능도 포함됩니다.

데이터 및 서비스 보안

자세한 내용은 신뢰에서 실행되는 Microsoft 보안 센터, 제품 및 서비스를 참조하세요.

앞에서 설명한 대로 온-프레미스 AD 서버는 Power BI 로그인을 사용하여 자격 증명 확인을 위해 UPN에 매핑합니다. 그러나 사용자는 공유하는 데이터의 민감도를 이해해야 합니다. 데이터 원본에 안전하게 연결한 다음 보고서, 대시보드 또는 의미 체계 모델을 다른 사용자와 공유하면 받는 사람에게 보고서에 대한 액세스 권한이 부여됩니다. 받는 사람은 데이터 원본에 로그인할 필요가 없습니다.

예외는 온-프레미스 데이터 게이트웨이를 사용하여 SQL Server Analysis Services에 연결하는 것입니다. 대시보드는 Power BI에 캐시되지만 기본 보고서 또는 의미 체계 모델에 대한 액세스는 보고서 또는 의미 체계 모델에 액세스하려는 각 사용자에 대한 인증을 시작합니다. 사용자에게 데이터에 액세스할 수 있는 충분한 자격 증명이 있는 경우에만 액세스 권한이 부여됩니다. 자세한 내용은 온-프레미스 데이터 게이트웨이를 자세히 참조하세요.

TLS 버전 사용 적용

네트워크 및 IT 관리자는 네트워크에서 보안 통신을 위해 현재 TLS(전송 계층 보안)를 사용하기 위한 요구 사항을 적용할 수 있습니다. Windows는 Microsoft Schannel 공급자를 통해 TLS 버전을 지원합니다. 자세한 내용은 TLS/SSL(Schannel SSP)의 프로토콜을 참조하세요.

이 적용은 레지스트리 키를 관리적으로 설정하여 구현됩니다. 적용 세부 정보는 AD FS용 SSL/TLS 프로토콜 및 암호 그룹 관리를 참조하세요.

Power BI Desktop 을 사용하려면 엔드포인트를 보호하기 위해 TLS(전송 계층 보안) 버전 1.2 이상이 필요합니다. TLS 1.2 이전 버전의 TLS를 사용하는 웹 브라우저 및 기타 클라이언트 애플리케이션은 연결할 수 없습니다. 최신 버전의 TLS가 필요한 경우 Power BI Desktop은 해당 문서에 설명된 레지스트리 키 설정을 준수하고 해당 레지스트리 설정에 따라 허용되는 TLS의 버전 요구 사항을 충족하는 연결만 만듭니다.

이러한 레지스트리 키를 설정하는 방법에 대한 자세한 내용은 TLS(전송 계층 보안) 레지스트리 설정을 참조하세요.