기본 환경 보안

조직의 모든 직원은 기본 Power Platform 환경에 액세스할 수 있습니다. Power Platform 관리자는 제작자의 개인 생산성 용도로 액세스할 수 있도록 유지하면서 해당 환경을 보호하는 방법을 고려해야 합니다. 이 문서에서는 제안 사항을 제공합니다.

신중하게 관리자 역할 할당

관리 사용자에게 Power Platform 관리자 역할이 필요한지 여부를 고려하십시오. 환경 관리자 또는 시스템 관리자 역할이 더 적합합니까? 언제든 더 강력한 Power Platform 관리자 역할을 소수의 사용자로 제한하십시오. Power Platform 환경 관리에 대해 자세히 알아보기.

의도 전달

Power Platform CoE(Center of Excellence) 팀의 주요 과제 중 하나는 기본 환경의 용도를 전달하는 것입니다. 다음은 몇 가지 권장 사항입니다.

기본 환경 이름 바꾸기

기본 환경은 TenantName(기본값)이라는 이름으로 생성됩니다. 개인 생산성 환경과 같이 좀 더 설명적인 이름으로 환경 이름을 변경하여 의도를 명확하게 나타낼 수 있습니다.

Power Platform 허브 사용

Microsoft Power Platform 허브는 SharePoint 커뮤니케이션 사이트 템플릿입니다. 조직의 Power Platform 사용에 대한 제작자를 위한 중앙 정보 소스의 출발점을 제공합니다. 시작 콘텐츠 및 페이지 템플릿을 사용하면 다음과 같은 제작자 정보를 쉽게 제공할 수 있습니다.

- 개인 생산성 사용 사례

- 앱 및 흐름을 빌드하는 방법은 무엇인가

- 앱 및 흐름을 빌드할 위치는 어디인가

- CoE 지원팀에 연락하는 방법은 무엇인가

- 외부 서비스와의 통합에 관한 규칙

제작자가 도움이 될 수 있는 다른 내부 리소스에 대한 링크를 추가합니다.

모든 사람과의 공유 제한

제작자는 다른 개별 사용자 및 보안 그룹과 앱을 공유 할 수 있습니다. 기본적으로 전체 조직 또는 모든 사람과의 공유는 비활성화되어 있습니다. 널리 사용되는 앱에 대해 제한적인 프로세스를 사용하여 다음과 같은 정책 및 요구 사항을 적용하는 것을 고려해보세요.

- 보안 검토 정책

- 비즈니스 검토 정책

- 애플리케이션 수명 주기 관리(ALM) 요구 사항

- 사용자 경험 및 브랜딩 요구 사항

모든 사람과 공유 기능은 기본적으로 비활성화되어 있습니다 Power Platform. 의도하지 않은 사용자에게 캔버스 앱이 과도하게 노출되는 것을 제한하려면 이 설정을 비활성화된 상태로 유지하는 것이 좋습니다. 조직의 모든 사람 그룹에는 게스트와 내부 구성원을 포함하여 테넌트에 로그인한 적이 있는 모든 사용자가 포함됩니다. 테넌트 내의 모든 내부 직원만이 아닙니다. 또한 모든 사람 그룹의 멤버십은 편집하거나 볼 수 없습니다. 모든 사람 그룹에 대해 자세히 알아보려면 /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone으로 이동하세요.

모든 내부 직원 또는 대규모 그룹과 공유하려면 해당 구성원으로 구성된 기존 보안 그룹과 공유하거나 보안 그룹을 만들고 해당 보안 그룹과 앱을 공유하는 것이 좋습니다.

모든 사람과 공유 가 비활성화되면 소규모 관리자 그룹만 환경의 모든 사람과 애플리케이션을 공유할 수 있습니다. 관리자인 경우 모든 사람과의 공유를 활성화해야 하는 경우 다음 PowerShell 명령을 실행할 수 있습니다.

먼저 관리자로 PowerShell을 열고 이 명령을 실행하여 Power Apps 계정에 로그인합니다.

Add-PowerAppsAccountGet-TenantSettings cmdlet를 실행하여 조직의 테넌트 설정 목록을 개체로 가져옵니다.

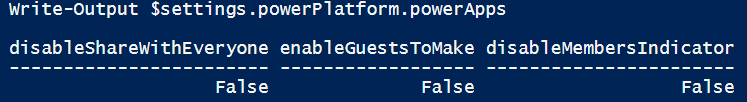

powerPlatform.PowerApps개체에는 세 가지 플래그가 포함되어 있습니다.

다음 PowerShell 명령을 실행하여 설정 개체를 가져오고 모든 사람과 공유할 변수를 false로 설정합니다.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$false제작자가 테넌트의 모든 사람과 앱을 공유할 수 있도록 설정 개체와 함께

Set-TenantSettingscmdlet을 실행합니다.Set-TenantSettings $settings모든 사람과의 공유를 비활성화하려면

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true과 동일한 단계를 따르세요.

데이터 손실 방지 정책 수립

기본 환경을 보호하는 또 다른 방법은 데이터 손실 방지(DLP) 정책을 수립하는 것입니다. 조직의 모든 직원이 DLP 정책에 액세스할 수 있으므로 기본 환경에서는 DLP 정책을 마련하는 것이 특히 중요합니다. 다음은 정책을 시행하는 데 도움이 되는 몇 가지 권장 사항입니다.

DLP 거버넌스 메시지 사용자 지정

제작자가 조직의 DLP 정책을 위반하는 앱을 만드는 경우 표시되는 오류 메시지를 사용자 지정합니다. 제작자를 조직의 Power Platform 허브로 안내하고 CoE 팀의 이메일 주소를 제공합니다.

CoE 팀이 시간이 지남에 따라 DLP 정책을 구체화함에 따라 일부 앱이 실수로 중단될 수 있습니다. DLP 정책 위반 메시지에 연락처 세부 정보 또는 제작자에게 전달 방법을 제공하는 추가 정보 링크가 포함되어 있는지 확인하십시오.

다음 PowerShell cmdlet을 사용하여 거버넌스 정책 메시지를 사용자 지정합니다.

| Command | 설명 |

|---|---|

| Set-PowerAppDlpErrorSettings | 거버넌스 메시지 설정 |

| Set-PowerAppDlpErrorSettings | 거버넌스 메시지 업데이트 |

기본 환경에서 새 커넥터 차단

기본적으로 모든 새 커넥터는 DLP 정책의 Nonbusiness 그룹에 배치됩니다. 언제든지 기본 그룹을 비즈니스 또는 차단됨으로 변경할 수 있습니다. 기본 환경에 적용되는 DLP 정책의 경우 관리자 중 한 명이 검토할 때까지 새 커넥터를 사용할 수 없도록 차단됨 그룹을 기본값으로 구성하는 것이 좋습니다.

제작자를 사전 구축된 커넥터로 제한

제작자를 차단할 수 없는 기본 커넥터로만 제한하여 나머지 커넥터에 대한 액세스를 방지합니다.

차단할 수 없는 모든 커넥터를 비즈니스 데이터 그룹으로 이동합니다.

차단할 수 있는 커넥터를 모두 차단 데이터 그룹으로 이동하세요.

사용자 지정 커넥터 제한

사용자 지정 커넥터는 앱 또는 흐름을 자체 개발 서비스와 통합합니다. 이러한 서비스는 개발자와 같은 기술 사용자를 대상으로 합니다. 기본 환경의 앱 또는 흐름에서 호출할 수 있는 조직에서 빌드한 API의 공간을 줄이는 것이 좋습니다. 제작자가 기본 환경에서 API용 사용자 지정 커넥터를 만들고 사용하지 못하도록 하려면 모든 URL 패턴을 차단하는 규칙을 만듭니다.

제작자가 일부 API(예: 회사 공휴일 목록을 반환하는 서비스)에 액세스할 수 있도록 하려면 서로 다른 URL 패턴을 비즈니스 및 비비즈니스 데이터 그룹으로 분류하는 여러 규칙을 구성합니다. 연결이 항상 HTTPS 프로토콜을 사용하는지 확인하십시오. 사용자 지정 커넥터에 대한 DLP 정책에 대해 자세히 알아보기.

Exchange와의 안전한 통합

Office 365 Outlook 커넥터는 차단할 수 없는 표준 커넥터 중 하나입니다. 제작자는 액세스 권한이 있는 사서함의 이메일 메시지를 보내고, 삭제하고, 회신할 수 있습니다. 이 커넥터의 위험은 또한 가장 강력한 기능 중 하나인 이메일 전송 기능입니다. 예를 들어 제작자는 대량 이메일을 보내는 흐름을 만들 수 있습니다.

조직의 Exchange 관리자는 앱에서 이메일이 전송되지 않도록 Exchange Server에 규칙을 설정할 수 있습니다. 발신 이메일을 차단하도록 설정된 규칙에서 특정 흐름 또는 앱을 제외할 수도 있습니다. 이러한 규칙을 허용된 이메일 주소 목록과 결합하여 앱 및 흐름의 이메일이 작은 사서함 그룹에서만 전송될 수 있도록 할 수 있습니다.

앱 또는 흐름이 Office 365 Outlook 커넥터를 사용하여 이메일을 보낼 때 메시지에 특정 SMTP 헤더를 삽입합니다. 헤더에 예약된 문구를 사용하여 이메일이 흐름에서 시작되었는지 앱에서 시작되었는지 식별할 수 있습니다.

흐름에서 보낸 이메일에 삽입된 SMTP 헤더는 다음 예와 같습니다.

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

헤더 세부 정보

다음 표에서는 사용된 서비스에 따라 x-ms-mail-application 헤더에 나타날 수 있는 값을 설명합니다.

| Service | 값 |

|---|---|

| Power Automate | Microsoft Power Automate; 사용자 에이전트: azure-logic-apps/1.0(워크플로 <GUID>; 버전 <버전 번호>) Microsoft-flow /1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/(; AppName= <앱 이름>) |

다음 표에서는 수행 중인 작업에 따라 x-ms-mail-operation-type 헤더에 나타날 수 있는 값을 설명합니다.

| 값 | 설명 |

|---|---|

| 회신 | 회신 이메일 작업용 |

| 앞으로 | 전달 이메일 작업용 |

| 보내기 | SendEmailWithOptions 및 SendApprovalEmail을 포함한 이메일 전송 작업의 경우 |

x-ms-mail-environment-id 헤더에는 환경 ID 값이 포함되어 있습니다. 이 헤더의 존재 여부는 사용 중인 제품에 따라 다릅니다.

- Power Apps에서는 항상 존재합니다.

- Power Automate에서는 2020년 7월 이후에 생성된 연결에만 표시됩니다.

- Logic Apps에서는 절대 존재하지 않습니다.

기본 환경에 대한 잠재적 Exchange 규칙

다음은 Exchange 규칙을 사용하여 차단할 수 있는 몇 가지 이메일 작업입니다.

외부 수신자에 대한 아웃바운드 이메일 차단: Power Automate 및 Power Apps에서 외부 수신자에게 보낸 모든 아웃바운드 이메일을 차단합니다. 이 규칙은 제작자가 앱이나 흐름에서 파트너, 공급업체 또는 클라이언트에게 이메일을 보내는 것을 방지합니다.

아웃바운드 전달 차단: 보낸 사람이 허용된 사서함 목록에 없는 경우 Power Automate 및 Power Apps에서 외부 받는 사람에게 전달되는 모든 아웃바운드 이메일을 차단합니다. 이 규칙은 제작자가 인바운드 이메일을 외부 수신자에게 자동으로 전달하는 흐름을 생성하지 못하도록 합니다.

이메일 차단 규칙에 대해 고려해야 할 예외

다음은 유연성을 추가하기 위해 이메일을 차단하는 Exchange 규칙에 대한 몇 가지 잠재적 예외입니다.

특정 앱 및 흐름 제외: 승인된 앱 또는 흐름이 외부 수신자에게 이메일을 보낼 수 있도록 이전에 제안된 규칙에 제외 목록을 추가합니다.

조직 수준 허용 목록: 이 시나리오에서는 솔루션을 전용 환경으로 이동하는 것이 좋습니다. 환경의 여러 흐름이 아웃바운드 이메일을 보내야 하는 경우 해당 환경에서 아웃바운드 이메일을 허용하는 포괄적인 예외 규칙을 생성할 수 있습니다. 해당 환경에 대한 제작자 및 관리자 권한은 엄격하게 제어되고 제한되어야 합니다.

테넌트 간 격리 적용

Power Platform에는 Microsoft Entra를 기반으로하는 커넥터 시스템이있어 승인된 Microsoft Entra 사용자가 앱을 연결하고 데이터 저장소에 연결할 수 있습니다. 테넌트 격리는 Microsoft Entra 인증 데이터 원본과 해당 테넌트 간의 데이터 이동을 제어합니다.

테넌트 격리는 테넌트 수준에서 적용되며 기본 환경을 포함하여 테넌트의 모든 환경에 영향을 미칩니다. 모든 직원은 환경의 제작자이므로 강력한 테넌트 격리 정책을 구성하는 것이 기본 환경을 보호하는 데 중요합니다. 직원이 연결할 수 있는 테넌트를 명시적으로 구성하는 것이 좋습니다. 다른 모든 테넌트는 데이터의 인바운드 및 아웃바운드 흐름을 모두 차단하는 기본 규칙에 따라 처리되어야 합니다.

Power Platform 테넌트 격리는 Microsoft Entra ID 수준의 테넌트 제한과 다릅니다. Power Platform 외부의 Microsoft Entra ID 기반 액세스에는 영향을 미치지 않습니다. Office 365 Outlook 및 SharePoint 커넥터와 같이 Microsoft Entra ID 기반 인증을 사용하는 커넥터에서만 작동합니다.

참조 항목

교차 테넌트 인바운드 및 아웃바운드 액세스 제한(프리뷰)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기