SAP HANA에 대한 암호화 사용

파워 쿼리 데스크톱 및 파워 쿼리 온라인에서 SAP HANA 서버에 대한 연결을 암호화하는 것이 좋습니다. SAP 소유 CommonCryptoLib(이전의 sapcrypto) 라이브러리를 사용하여 HANA 암호화를 설정할 수 있습니다. SAP는 CommonCryptoLib 사용을 권장합니다.

참고 항목

SAP가 OpenSSL을 더 이상 지원하지 않으므로 Microsoft도 지원을 중단했습니다. 대신 CommonCryptoLib를 사용합니다.

이 문서에서는 CommonCryptoLib를 사용하여 암호화를 사용하도록 설정하는 방법에 대한 개요를 제공하고 SAP 설명서의 일부 특정 영역을 참조합니다. 콘텐츠와 링크를 주기적으로 업데이트하지만, 종합적인 지침 및 지원은 항상 공식 SAP 설명서를 참조하세요. CommonCryptoLib를 사용하여 OpenSSL 대신 암호화 설정; 이 작업을 수행하는 단계는 SAP HANA 2.0에서 TLS/SSL을 구성하는 방법으로 이동합니다. OpenSSL에서 CommonCryptoLib으로 마이그레이션하는 방법에 대한 단계는 SAP Note 2093286(s-user required)로 이동하세요.

참고 항목

이 문서에서 자세히 설명하는 암호화 설정 단계는 SAML SSO의 설정 및 구성 단계와 겹칩니다. HANA 서버의 암호화 공급자로 CommonCryptoLib를 사용하고 선택한 CommonCryptoLib가 SAML 및 암호화 구성에서 동일한지 확인합니다.

SAP HANA의 암호화를 설정하는 4단계가 있습니다. 이 단계에 대해서는 다음에 설명하겠습니다. 자세한 정보: SSL을 통해 SAP HANA Studio와 SAP HANA Server 간의 통신 보호

CommonCryptoLib 사용

HANA 서버가 CommonCryptoLib를 암호화 공급자로 사용하도록 구성되었는지 확인합니다.

인증서 서명 요청 만들기

HANA 서버에 대한 X509 인증서 서명 요청을 만듭니다.

SSH를 사용하여 HANA 서버가 실행되는 Linux 머신에 <sid>adm으로 연결합니다.

홈 디렉터리 /usr/sap/sid>/<home/.ssl로 이동합니다. 루트 CA가 이미 만들어진 경우 숨겨진 .ssl 파일이 이미 있습니다.

사용할 수 있는 CA가 아직 없는 경우 SSL을 통해 SAP HANA Studio와 SAP HANA 서버 간의 통신 보안 설정에 간략하게 설명된 단계에 따라 루트 CA를 직접 만들 수 있습니다.

다음 명령을 실행합니다.

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME with FQDN "CN=<HOSTNAME with FQDN>>"

이 명령은 인증서 서명 요청과 프라이빗 키를 만듭니다. <호스트 이름과 FQDN>(정규화된 do기본 이름으로 FQDN으로 HOSTNAME을 채웁니다.

서명된 인증서 가져오기

HANA 서버에 연결하는 데 사용할 클라이언트가 신뢰하는 CA(인증 기관)에서 서명한 인증서를 가져옵니다.

신뢰할 수 있는 회사 CA(다음 예제에서 CA_Cert.pem 및 CA_Key.pem으로 표시됨)가 이미 있는 경우 다음 명령을 실행하여 인증서 요청에 서명합니다.

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

새 파일 cert.pem을 서버에 복사합니다.

HANA 서버 인증서 체인을 만듭니다.

sapgenpse import_own_cert -p cert.pse -c cert.pem

HANA 서버를 다시 시작합니다.

SAP HANA 서버의 인증서 서명에 사용한 CA와 클라이언트 간의 트러스트 관계를 확인합니다.

클라이언트 머신에서 HANA 서버로 암호화된 연결을 설정하려면 클라이언트에서 HANA 서버의 X509 인증서 서명에 사용된 CA를 신뢰해야 합니다.

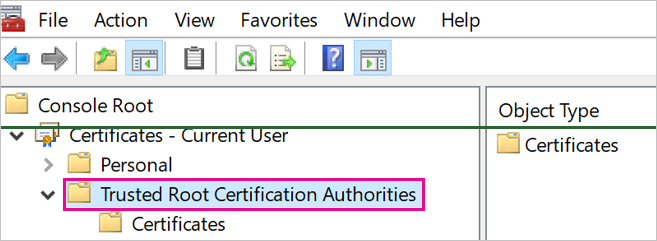

MMC(Microsoft 관리 콘솔) 또는 명령줄을 사용하여 이 트러스트 관계가 있는지 확인하는 여러 가지 방법이 있습니다. CA의 X509 인증서(cert.pem) 를 연결을 설정할 사용자의 신뢰할 수 있는 루트 인증 기관 폴더로 가져오거나, 바람직한 경우 클라이언트 컴퓨터 자체에 대해 동일한 폴더로 가져올 수 있습니다.

인증서를 신뢰할 수 있는 루트 인증 기관 폴더로 가져오려면 먼저 cert.pem을 .crt 파일로 변환해야 합니다.

연결 테스트

참고 항목

이 섹션의 절차를 사용하기 전에 관리자 계정 자격 증명을 사용하여 Power BI에 로그인해야 합니다.

온라인 Power BI 서비스 서버 인증서의 유효성을 검사하려면 먼저 온-프레미스 데이터 게이트웨이에 대해 데이터 원본이 이미 설정되어 있어야 합니다. 연결을 테스트하기 위해 데이터 원본을 아직 설정하지 않은 경우 만들어야 합니다. 게이트웨이에서 데이터 원본을 설정하려면 다음을 수행합니다.

Power BI 서비스 설정 아이콘을

선택합니다.

선택합니다.드롭다운 목록에서 게이트웨이 관리를 선택합니다.

이 커넥터에 사용할 게이트웨이 이름 옆에 있는 줄임표(...)를 선택합니다.

드롭다운 목록에서 데이터 원본 추가를 선택합니다.

데이터 원본 설정 데이터 원본 이름 텍스트 상자에 이 새 원본을 호출할 데이터 원본 이름을 입력합니다.

데이터 원본 형식에서 SAP HANA를 선택합니다.

서버에 서버 이름을 입력하고 인증 방법을 선택합니다.

다음 절차의 지침에 따라 계속 진행합니다.

Power BI Desktop 또는 Power BI 서비스에서 연결을 테스트합니다.

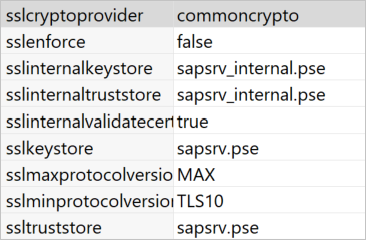

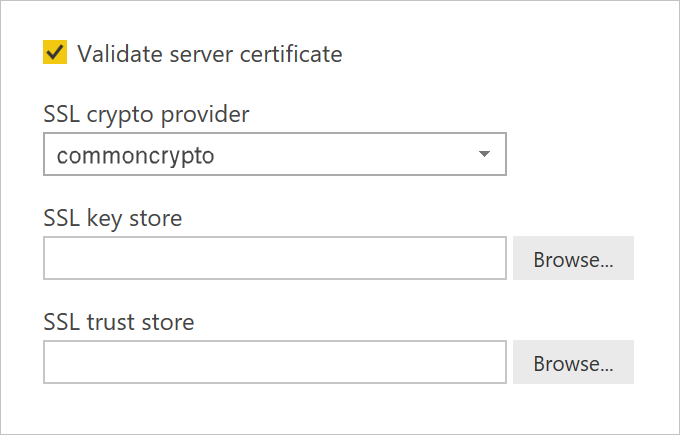

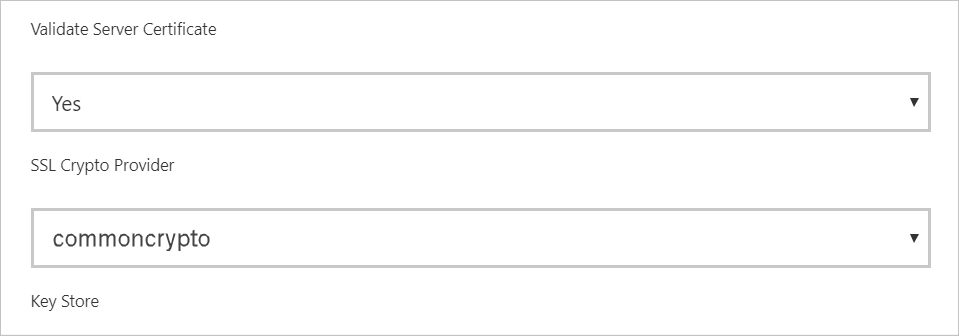

Power BI Desktop 또는 Power BI 서비스 데이터 원본 설정 페이지에서 SAP HANA 서버에 대한 연결을 설정하기 전에 서버 인증서 유효성 검사를 사용하도록 설정해야 합니다. SSL 암호화 공급자의 경우 commoncrypto를 선택합니다. SSL 키 저장소 및 SSL 신뢰 저장소 필드는 비워 둡니다.

Power BI Desktop

Power BI 서비스

Power BI Desktop에서 데이터를 로드하거나 Power BI 서비스에서 게시된 보고서를 새로 고쳐, 서버 인증서 유효성 검사 옵션이 사용하도록 설정된 서버에 대해 암호화된 연결을 설정할 수 있는지 확인합니다.

SSL 암호화 공급자 정보만 필요합니다. 그러나 구현을 수행하려면 키 저장소 및 신뢰 저장소도 사용해야 할 수 있습니다. 이러한 저장소 및 저장소를 만드는 방법에 대한 자세한 내용은 클라이언트 쪽 TLS/SSL 커넥트ion 속성(ODBC)으로 이동하세요.

추가 정보

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기