클래식 배포 모델을 사용하여 Windows 가상 머신에서 엔드포인트 설정

중요

클래식 VM은 2023년 3월 1일에 사용 중지됩니다.

ASM의 IaaS 리소스를 사용하는 경우 2023년 3월 1일까지 마이그레이션을 완료하세요. Azure Resource Manager의 다양한 기능 향상을 활용하려면 빨리 전환하는 것이 좋습니다.

자세한 내용은 2023년 3월 1일까지 IaaS 리소스를 Azure Resource Manager로 마이그레이션을 참조하세요.

클래식 배포 모델을 사용하여 Azure에서 만든 모든 Windows VM(가상 머신)은 프라이빗 네트워크 채널을 통해 동일한 클라우드 서비스 또는 가상 네트워크에 있는 다른 VM과 자동으로 통신할 수 있습니다. 그러나 인터넷이나 다른 가상 네트워크의 컴퓨터가 VM으로 인바운드 네트워크 트래픽을 전달하려면 엔드포인트가 필요합니다.

또한 Linux 가상 머신에서 엔드포인트를 설정할 수 있습니다.

중요

Azure에는 리소스를 만들고 사용하기 위한 Resource Manager 및 클래식이라는 두 가지 배포 모델이 있습니다. 이 문서에서는 클래식 배포 모델에 대해 설명합니다. 새로운 배포는 대부분 리소스 관리자 모델을 사용하는 것이 좋습니다.

2017년 11월 15일부터 가상 머신은 Azure Portal에서만 사용할 수 있습니다.

Resource Manager 배포 모델에서는 NSG(네트워크 보안 그룹)를 사용하여 엔드포인트를 구성합니다. 자세한 내용은 Azure Portal을 사용하여 VM에 대한 외부 액세스 허용을 참조하세요.

Azure Portal에서 Windows VM을 만들 때 원격 데스크톱, Windows PowerShell 원격 등에 대한 일반적인 엔드포인트는 일반적으로 자동으로 만들어집니다. 나중에 필요에 따라 추가 엔드포인트를 구성할 수 있습니다.

각 엔드포인트에는 공용 포트 와 프라이빗 포트가 있습니다.

- 공용 포트는 Azure 부하 분산 장치가 인터넷에서 가상 머신으로 들어오는 트래픽을 수신 대기하는 데 사용됩니다.

- 프라이빗 포트는 가상 머신이 일반적으로 해당 가상 머신에서 실행되는 애플리케이션 또는 서비스를 대상으로 하는 들어오는 트래픽을 수신 대기하는 데 사용됩니다.

Azure Portal을 사용하여 엔드포인트를 만드는 경우 잘 알려진 네트워크 프로토콜의 TCP 또는 UDP 포트 및 IP 프로토콜 기본값이 제공됩니다. 사용자 지정 엔드포인트의 경우 올바른 IP 프로토콜(TCP 또는 UDP)과 공용 및 프라이빗 포트를 지정합니다. 들어오는 트래픽을 여러 가상 머신에 임의로 배포하려면 여러 엔드포인트로 구성된 부하 분산된 집합을 만듭니다.

엔드포인트를 만든 후 ACL(액세스 제어 목록)을 사용하여 해당 원본 IP 주소에 따라 엔드포인트의 공용 포트로 들어오는 트래픽을 허용하거나 거부하는 규칙을 정의할 수 있습니다. 그러나 가상 머신이 Azure 가상 네트워크에 있는 경우에는 대신 네트워크 보안 그룹을 사용합니다. 자세한 내용은 네트워크 보안 그룹 정보를 참조하세요.

참고

Azure가 자동으로 설정하는 원격 연결 엔드포인트와 연결된 포트에 대해서는 Azure 가상 머신의 방화벽 구성이 자동으로 수행됩니다. 다른 모든 엔드포인트에 지정된 포트의 경우 가상 머신의 방화벽에 대한 구성이 자동으로 수행되지 않습니다. 가상 머신에 대한 엔드포인트를 만들 때 가상 머신의 방화벽에서 엔드포인트 구성에 해당하는 프로토콜 및 프라이빗 포트에 대한 트래픽도 허용하는지 확인합니다. 방화벽을 구성하려면 가상 컴퓨터에서 실행 중인 운영 체제의 설명서 또는 온라인 도움말을 참조하십시오.

엔드포인트 만들기

Azure Portal에 로그인합니다.

가상 머신을 선택한 다음, 구성하려는 가상 머신을 선택합니다.

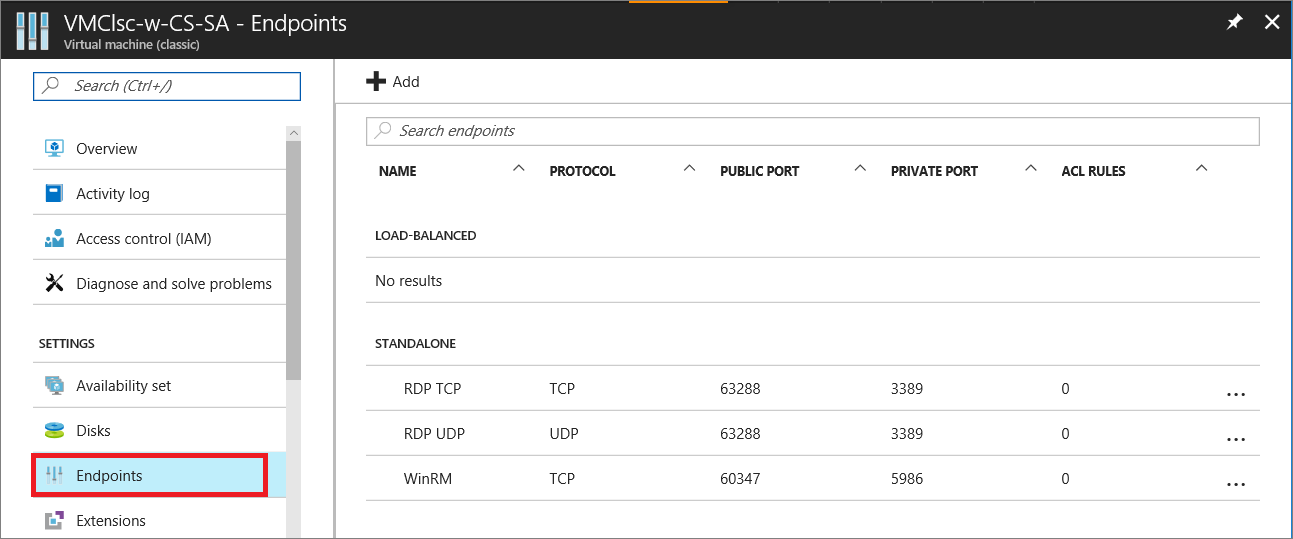

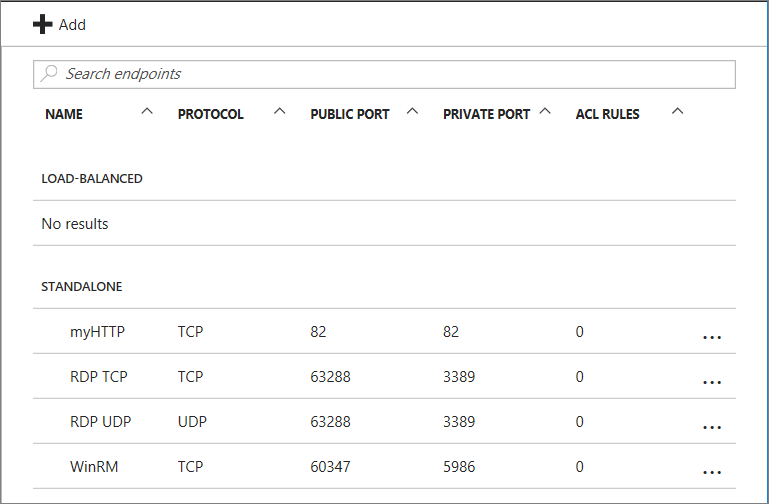

설정 그룹에서 엔드포인트를 선택합니다. 가상 머신에 대한 모든 현재 엔드포인트를 나열하는 엔드포인트 페이지가 나타납니다. (이 예제는 Windows VM용입니다. Linux VM은 기본적으로 SSH에 대한 엔드포인트를 표시합니다.)

엔드포인트 항목 위에 명령 모음에서 추가를 선택합니다. 엔드포인트 추가 페이지가 나타납니다.

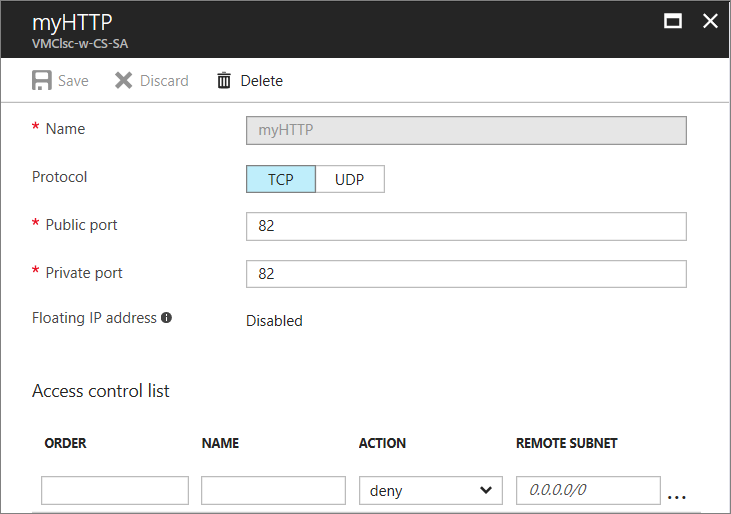

이름에 대해 엔드포인트에 대한 이름을 입력합니다.

프로토콜에 대해 TCP 또는 UDP를 선택합니다.

공용 포트에 대해 인터넷에서 들어오는 트래픽에 대한 포트 번호를 입력합니다.

프라이빗 포트에 대해 가상 머신에서 수신 대기할 포트 번호를 입력합니다. 공용 및 프라이빗 포트 번호는 다를 수 있습니다. 가상 머신의 방화벽이 프로토콜 및 프라이빗 포트에 해당하는 트래픽을 허용하도록 구성되었는지 확인합니다.

확인을 선택합니다.

새 엔드포인트는 엔드포인트 페이지에 나열됩니다.

엔드포인트에 대한 ACL 관리

트래픽을 보낼 수 있는 컴퓨터 집합을 정의하기 위해 엔드포인트의 ACL이 원본 IP 주소에 따라 트래픽을 제한할 수 있습니다. 엔드포인트에 대한 ACL을 추가, 수정 또는 제거하려면 다음 단계를 따르십시오.

참고

엔드포인트가 부하 분산 집합의 일부인 경우 엔드포인트에 대한 ACL의 변경 내용이 집합의 모든 엔드포인트에 적용됩니다.

가상 머신이 Azure 가상 네트워크에 있는 경우에는 ACL 대신 네트워크 보안 그룹을 사용합니다. 자세한 내용은 네트워크 보안 그룹 정보를 참조하세요.

Azure Portal에 로그인합니다.

가상 머신을 선택한 다음, 구성하려는 가상 머신의 이름을 선택합니다.

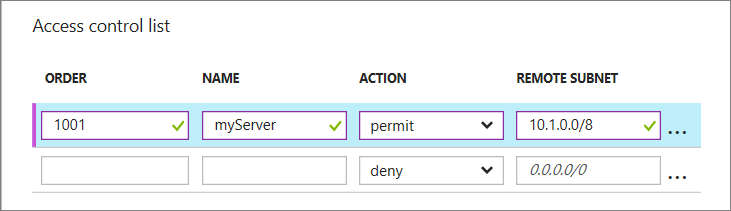

엔드포인트를 선택합니다. 엔드포인트 목록에서 해당 엔드포인트를 선택합니다. ACL 목록은 페이지 맨 아래에 있습니다.

목록의 행을 사용하여 ACL에 대한 규칙을 추가, 삭제 또는 편집하고 해당 순서를 변경합니다. 원격 서브넷 값은 인터넷에서 들어오는 트래픽에 대한 IP 주소 범위로서, Azure 부하 분산 장치는 해당 원본 IP 주소에 따라 트래픽을 허용하거나 거부하도록 사용합니다. 주소 접두사 형식이라고도 하는 CIDR(Classless Inter-Domain Routing) 형식으로 IP 주소 범위를 지정해야 합니다. 예들 들어

10.1.0.0/8입니다.

규칙을 사용하여 인터넷의 컴퓨터에 해당하는 특정 컴퓨터에서 들어오는 트래픽만 허용하고 알려진 특정 주소 범위에서 들어오는 트래픽을 거부할 수 있습니다.

규칙은 첫 번째 규칙에서 시작하여 마지막 규칙까지 순서대로 평가됩니다. 따라서 가장 제한적인 규칙까지 오름차순으로 규칙의 순서를 지정해야 합니다. 자세한 내용은 네트워크 액세스 제어 목록이란?을 참조하세요.

다음 단계

- Azure PowerShell cmdlet을 사용하여 VM 엔드포인트를 설정하려면 Add-AzureEndpoint를 참조하세요.

- Azure PowerShell cmdlet을 사용하여 엔드포인트에서 ACL을 관리하려면 PowerShell을 사용하여 엔드포인트에 대한 ACL(액세스 제어 목록) 관리를 참조하세요.

- 리소스 관리자 배포 모델에서 가상 머신을 만들면, Azure PowerShell을 사용하여 VM에 대한 트래픽을 제어하는 네트워크 보안 그룹을 만들 수 있습니다 .