SMTP 프로토콜은 메일 서버 간에 메시지를 전송하는 데 사용되는 기본 프로토콜이며 기본적으로 안전하지 않습니다. TLS(전송 계층 보안) 프로토콜은 수년 전에 SMTP를 통해 암호화된 메시지 전송을 지원하기 위해 도입되었습니다. 일반적으로 요구 사항이 아닌 기회적으로 사용되며, 많은 이메일 트래픽을 일반 텍스트로 남겨 두고 사악한 행위자의 가로채기에 취약합니다. 또한 SMTP는 스푸핑 및 MITM(Man-in-the-Middle) 공격에 취약한 공용 DNS 인프라를 통해 대상 서버의 IP 주소를 결정합니다. 이 취약성으로 인해 이메일을 보내고 받기 위한 보안을 강화하기 위해 많은 새로운 표준이 생성되며, 이러한 표준 중 하나는 DANE(명명된 엔터티)의 DNS 기반 인증입니다.

SMTP RFC 7672 용 DANE는 도메인의 DNS 레코드 집합에 TLSA(전송 계층 보안 인증) 레코드가 있는 것을 사용하여 도메인과 해당 메일 서버가 DANE를 지원한다는 신호를 보냅니다. TLSA 레코드가 없는 경우 메일 흐름에 대한 DNS 확인은 DANE 검사를 시도하지 않고도 평소와 같이 작동합니다. TLSA 레코드는 TLS 지원을 안전하게 신호로 표시하고 도메인에 대한 DANE 정책을 게시합니다. 따라서 메일 서버를 보내면 SMTP DANE를 사용하여 합법적인 수신 메일 서버를 성공적으로 인증할 수 있습니다. 이 인증을 통해 다운그레이드 및 MITM 공격을 방지할 수 있습니다. DANE에는 공개 키 암호화를 사용하여 DNS 조회에 대한 레코드를 디지털 서명하여 작동하는 DNSSEC에 대한 직접 종속성이 있습니다. DNSSEC 검사는 클라이언트에 대한 DNS 쿼리를 만드는 DNS 서버인 재귀 DNS 확인자에서 발생합니다. DNSSEC는 DNS 레코드가 변조되지 않고 정통인지 확인합니다.

도메인에 대한 MX, A/AAAA 및 DNSSEC 관련 리소스 레코드가 DNSSEC 인증으로 DNS 재귀 확인자로 반환되면 보내는 메일 서버는 MX 호스트 항목 또는 항목에 해당하는 TLSA 레코드를 요청합니다. TLSA 레코드가 있고 다른 DNSSEC 검사 사용하여 인증된 것으로 입증된 경우 DNS 재귀 확인자는 TLSA 레코드를 보내는 메일 서버에 반환합니다.

정품 TLSA 레코드가 수신되면 송신 메일 서버는 정품 TLSA 레코드와 연결된 MX 호스트에 대한 SMTP 연결을 설정합니다. 보내는 메일 서버는 TLS를 설정하고 서버의 TLS 인증서를 TLSA 레코드의 데이터와 비교하여 보낸 사람에게 연결된 대상 메일 서버가 합법적인 수신 메일 서버인지 확인합니다. 인증에 성공하면 메시지가 전송됩니다(TLS 사용). 인증이 실패하거나 대상 서버에서 TLS가 지원되지 않는 경우 Exchange Online 15분 후에 동일한 대상 도메인에 대한 DNS 쿼리로 시작하는 전체 유효성 검사 프로세스를 다시 시도한 다음, 그 후 15분 후 다음 24시간 동안 매시간 다시 시도합니다. 24시간 재시도 후에도 인증이 계속 실패하면 메시지가 만료되고 오류 세부 정보가 포함된 NDR이 생성되어 보낸 사람에게 전송됩니다.

DANE의 구성 요소는 무엇인가요?

TLSA 리소스 레코드

TLSA(TLS 인증) 레코드는 서버의 X.509 인증서 또는 공개 키 값을 레코드가 포함된 도메인 이름과 연결하는 데 사용됩니다. 도메인에서 DNSSEC를 사용하도록 설정한 경우에만 TLSA 레코드를 신뢰할 수 있습니다. DNS 공급자를 사용하여 도메인을 호스트하는 경우 DNSSEC는 도메인을 구성할 때 제공되는 설정일 수 있습니다. DNSSEC 영역 서명에 대한 자세한 내용은 DNSSEC 개요 링크를 참조하세요.

TLSA 레코드 예제:

TLSA 레코드 형식에 고유한 4개의 구성 가능한 필드가 있습니다.

인증서 사용 필드: 보내는 전자 메일 서버가 대상 전자 메일 서버의 인증서를 확인하는 방법을 지정합니다.

| 값 | 머리글자어 | 설명 |

|---|---|---|

| 01 | PKIX-TA | 사용되는 인증서는 X.509 트러스트 체인의 trust-anchor 공용 CA입니다. |

| 11 | PKIX-EE | 확인된 인증서는 대상 서버입니다. DNSSEC 검사는 해당 신뢰성을 확인해야 합니다. |

| 2 | DANE-TA | 신뢰 체인의 트러스트 앵커에 의해 유효성을 검사해야 하는 X.509 트리에서 서버의 프라이빗 키를 사용합니다. TLSA 레코드는 도메인에 대한 TLS 인증서의 유효성을 검사하는 데 사용할 트러스트 앵커를 지정합니다. |

| 3 | DANE-EE | 대상 서버의 인증서와만 일치합니다. |

1 Exchange Online SMTP를 사용하여 DANE를 구현할 때 인증서 사용 필드 값 0 또는 1을 사용하면 안 된다는 RFC 구현 지침을 따릅니다. 인증서 사용량 필드 값이 0 또는 1인 TLSA 레코드가 Exchange Online 반환되면 Exchange Online 사용할 수 없는 것으로 처리합니다. 모든 TLSA 레코드를 사용할 수 없는 경우 Exchange Online 전자 메일을 보낼 때 0 또는 1에 대한 DANE 유효성 검사 단계를 수행하지 않습니다. 대신 TLSA 레코드가 있으므로 Exchange Online 대상 전자 메일 서버가 TLS를 지원하는 경우 전자 메일을 보내거나, 전자 메일을 보내거나, 대상 전자 메일 서버가 TLS를 지원하지 않는 경우 NDR을 생성하기 위해 TLS를 사용하도록 강제합니다.

예제 TLSA 레코드에서 인증서 사용 필드는 '3'으로 설정되므로 인증서 연결 데이터('abc123... xyz789')는 대상 서버의 인증서와만 일치합니다.

선택기 필드: 대상 서버 인증서의 어느 부분을 확인해야 하는지 나타냅니다.

| 값 | 머리글자어 | 설명 |

|---|---|---|

| 0 | 인증서 | 전체 인증서를 사용합니다. |

| 1 | SPKI(주체 공개 키 정보) | 인증서의 공개 키 및 사용할 공개 키가 식별되는 알고리즘을 사용합니다. |

예제 TLSA 레코드에서 선택기 필드는 '1'로 설정되므로 인증서 연결 데이터는 대상 서버 인증서의 공개 키와 사용할 공개 키가 식별되는 알고리즘을 사용하여 일치합니다.

일치 형식 필드: 인증서가 TLSA 레코드에 표시되는 형식을 나타냅니다.

| 값 | 머리글자어 | 설명 |

|---|---|---|

| 0 | Full | TSLA 레코드의 데이터는 전체 인증서 또는 SPKI입니다. |

| 1 | SHA-256 | TSLA 레코드의 데이터는 인증서 또는 SPKI의 SHA-256 해시입니다. |

| 2 | SHA-512 | TSLA 레코드의 데이터는 인증서 또는 SPKI의 SHA-512 해시입니다. |

예제 TLSA 레코드에서 일치 형식 필드는 '1'로 설정되므로 인증서 연결 데이터는 대상 서버 인증서의 주체 공개 키 정보의 SHA-256 해시입니다.

인증서 연결 데이터: 대상 서버 인증서와 일치하는 데 사용되는 인증서 데이터를 지정합니다. 이 데이터는 선택기 필드 값과 일치하는 형식 값에 따라 달라집니다.

예제 TLSA 레코드에서 인증서 연결 데이터는 'abc123.로 설정됩니다. xyz789'. 예제의 선택기 필드 값은 '1'로 설정되므로 대상 서버 인증서의 공개 키와 함께 사용할 것으로 식별되는 알고리즘을 참조합니다. 또한 예제의 일치 형식 필드 값은 '1'로 설정되므로 대상 서버 인증서에서 주체 공개 키 정보의 SHA-256 해시를 참조합니다.

권장되는 TLSA 레코드 구성은 무엇인가요?

SMTP DANE에 대한 RFC 구현 지침에 따라 인증서 사용량 필드가 3으로 설정되고 선택기 필드가 1로 설정되고 일치 형식 필드가 1로 설정된 TLSA 레코드가 권장됩니다.

SMTP DANE를 사용하여 메일 흐름 Exchange Online

다음 흐름 차트에 표시된 SMTP DANE를 사용하여 Exchange Online 메일 흐름 프로세스는 DNSSEC, 대상 메일 서버의 TLS 지원을 통해 도메인 및 리소스 레코드 보안의 유효성을 검사하고 대상 메일 서버의 인증서가 연결된 TLSA 레코드에 따라 예상되는 인증서와 일치하는지 확인합니다.

SMTP DANE 오류로 인해 이메일이 차단되는 시나리오는 두 가지뿐입니다.

대상 도메인은 DNSSEC 지원에 신호를 보냈지만 하나 이상의 레코드가 인증되지 않은 것으로 반환되었습니다.

대상 도메인에 대한 모든 MX 레코드에는 TLSA 레코드가 있고 대상 서버의 인증서가 TSLA 레코드 데이터에 따라 예상된 것과 일치하지 않거나 대상 서버에서 TLS 연결을 지원하지 않습니다.

관련 기술

| 기술 | 추가 정보 |

|---|---|

| 메일 전송 에이전트 - MTA-STS(Strict Transport Security) 는 대상 전자 메일 서버가 TLS를 지원하는지 여부와 TLS를 협상할 수 없을 때 수행할 작업(예: 전송 중지)을 지정하는 도메인 정책을 설정하는 메커니즘을 제공하여 다운그레이드 및 중간 중간 공격을 저지하는 데 도움이 됩니다. | 인바운드 및 아웃바운드 MTA-STS에 대한 Exchange Online 향후 지원에 대한 자세한 내용은 올해 말에 게시될 예정입니다. Microsoft Ignite 2020의 Exchange Online 전송 뉴스 - Microsoft Tech Community rfc8461(ietf.org) |

| SPF(보낸 사람 정책 프레임워크) 는 IP 정보를 사용하여 대상 전자 메일 시스템이 사용자 지정 도메인에서 보낸 메시지를 신뢰하도록 합니다. | SPF(보낸 사람 정책 프레임워크)가 스푸핑을 방지하는 방법 |

| DKIM(DomainKeys 식별 메일) 은 X.509 인증서 정보를 사용하여 대상 전자 메일 시스템이 사용자 지정 도메인에서 보낸 아웃바운드 메시지를 신뢰하도록 합니다. | 사용자 지정 도메인에서 전자 메일에 DKIM을 사용하는 방법 |

| DMARC(도메인 기반 메시지 인증, 보고 및 규칙) 는 보낸 사람 정책 프레임워크 및 DomainKeys 식별 메일과 함께 작동하여 메일 보낸 사람의 인증을 받고 대상 전자 메일 시스템에서 도메인에서 보낸 메시지를 신뢰하도록 합니다. | DMARC를 사용하여 전자 메일, 설정 단계의 유효성 검사 |

DNSSEC를 사용하여 인바운드 SMTP DANE

필수 구성 요소

시작하기 전에 다음 필수 구성 요소를 충족하는지 확인합니다.

- 도메인을 '허용된 도메인'으로 추가해야 하며 도메인 상태 Microsoft 365 관리 센터에서 '정상'이어야 합니다. 설명서에서는 도메인의 MX 레코드가 우선 순위 0 또는 10으로 설정되어 있고 "대체" 또는 보조 MX 레코드가 없다고 가정합니다. 대체 MX 레코드가 있는 경우 변경 내용이 올바르게 수행되도록 Exchange Online 관리자와 긴밀히 협력해야 합니다.

- 이 기능의 전체 보안 이점을 받으려면 도메인에 대해 DNSSEC를 사용하도록 설정했는지 확인합니다.

- Exchange Online PowerShell에 대한 액세스 권한과 Exchange Online PowerShell에 설명된 cmdlet을 실행할 수 있는 권한이 있어야 합니다.

- DNSSEC를 사용하여 인바운드 SMTP DANE로 보호하려는 도메인이 smarthost 구성 또는 커넥터에서 참조되는 경우 단계를 따르기 전에 smarthost 이름을 로

tenantname.mail.protection.outlook.com전환해야 합니다.

참고

타사 게이트웨이를 사용하는 도메인에 대해 DNSSEC를 사용하도록 설정하려면 타사 게이트웨이의 3단계 끝에 있는 메모에 따라 1~3단계를 수행하여 DNSSEC를 사용하도록 설정할 수 있습니다.

경고

'수락된 도메인'contoso.com에 대해 DNSSEC를 사용하여 인바운드 SMTP DANE를 구성하고 비즈니스 파트너가 엔드포인트에 contoso-com.mail.protection.outlook.com 대한 커넥터를 사용하는 경우 DNSSEC로 인바운드 SMTP DANE를 구성하기 전에 엔드포인트 또는 tenantname.mail.protection.outlook.com 엔드포인트를 참조 tenantname.onmicrosoft.com 하도록 커넥터를 업데이트하도록 파트너와 협력해야 합니다. 그렇지 않으면 사용을 완료한 후 비즈니스 파트너의 커넥터 메일이 실패합니다. 사용을 완료한 후 파트너는 새 contoso-com.<random>.mx.microsoft 엔드포인트를 사용하여 원래 커넥터를 다시 설정할 수 있습니다.

DNSSEC를 사용하여 인바운드 SMTP DANE 설정

참고

DNS 레코드 프로비저닝 및 업데이트를 완료하는 데 다소 시간이 걸릴 수 있습니다. 여러 계층의 캐싱으로 인해 DNS 변경 내용이 예상보다 오래 걸릴 수 있습니다.

DNSSEC를 사용하여 인바운드 SMTP DANE를 설정하려면 다음 단계를 수행합니다.

기존 MX 레코드의 TTL을 가능한 가장 낮은 TTL(30초 미만)으로 업데이트합니다. 그런 다음, 계속하기 전에 이전 TTL이 만료되기를 기다립니다. 예를 들어 기존 MX 레코드의 TTL이 변경되기 전에 '3,600초' 또는 '1시간'인 경우 1시간을 기다린 후 2단계로 진행해야 합니다.

Exchange Online PowerShell에 연결합니다.

경고

MTA-STS를 사용하는 경우 정책 모드를 "테스트"로 설정하고 MTA-STS txt 레코드에서 ID를 업데이트해야 합니다. (UTC의 현재 시간을 새 정책 ID로 사용할 수 있습니다.) 그런 다음 계속하기 전에 정책의 "max_age"이 만료되기를 기다립니다. 예를 들어 기존 STS 정책의 "max_age"이 변경되기 3600초 또는 1시간 전인 경우 계속하기 전에 "1시간"을 기다려야 합니다.

DNSSEC에서 SMTP DANE를 사용하도록 설정하려는 도메인의 경우 먼저 다음 명령을 실행하여 도메인에서 DNSSEC를 사용하도록 설정해야 합니다(예: "domain"을 선택한 도메인의 이름으로 바꿉니다(예: contosotest.com).

Enable-DnssecForVerifiedDomain -DomainName <DomainName>참고

이 명령을 실행하는 데 몇 분 정도 걸릴 수 있습니다.

성공적인 실행의 예제 출력

결과 DnssecMxValue ErrorData 성공 contosotest-com.o-v1.mx.microsoft 성공 응답은 도메인에 대한 MX 값을 제공합니다. 이 값은 DNSSEC를 사용하여 사용하도록 설정하는 도메인에 대해 새 MX 레코드가 가리키는 이름입니다. 예를 들면

contosotest-com.o-v1.mx.microsoft와 같습니다."DnssecMxValue" 값을 사용하고, 도메인을 호스팅하는 DNS 등록 기관으로 이동하고, 3단계에서 반환된 값을 사용하여 새 MX 레코드를 추가하고, TTL을 가능한 가장 낮은 값(30초 미만)으로 설정하고, 새 MX 레코드의 우선 순위를 20으로 설정합니다.

참고

타사 전자 메일 게이트웨이를 사용 중이고 이 값을 타사 전자 메일 게이트웨이가 인바운드 메일을 보낼 새 Exchange Online 대상 호스트로 사용하려는 경우 타사 관리 포털로 이동하여 타사에서 Exchange Online 보내는 데 사용하는 대상 스마트 호스트를 업데이트한 다음 DNSSEC 테스트를 통해 작동하는 "메일 흐름()의 유효성을 검사합니다.Microsoft 원격 연결 분석기: 테스트 입력에서 "DANE 유효성 검사[DNSSEC 포함])"가 아니라 테스트 입력 중에 "DNSSEC 유효성 검사"를 선택해야 합니다. 메일이 예상대로 흐르는 경우 아래 단계를 계속 진행할 필요가 없습니다. 이 도메인에 대해 SMTP DANE를 사용하도록 설정하려면 7단계로 건너뜁니다.

경고

MTA-STS를 사용하는 경우 정책 모드가 "테스트"로 설정되어 있는지 확인합니다. 그런 다음 레거시 MX 레코드 정보가 포함된 현재 mx 행을 삭제하고 MTA-STS 정책 파일에 새 FQDN을 새 mx 행으로 추가합니다. 그런 다음 정책 및 MTA-STS TXT 레코드의 정책 ID를 업데이트합니다(UTC의 현재 시간을 새 정책 ID로 사용할 수 있습니다).

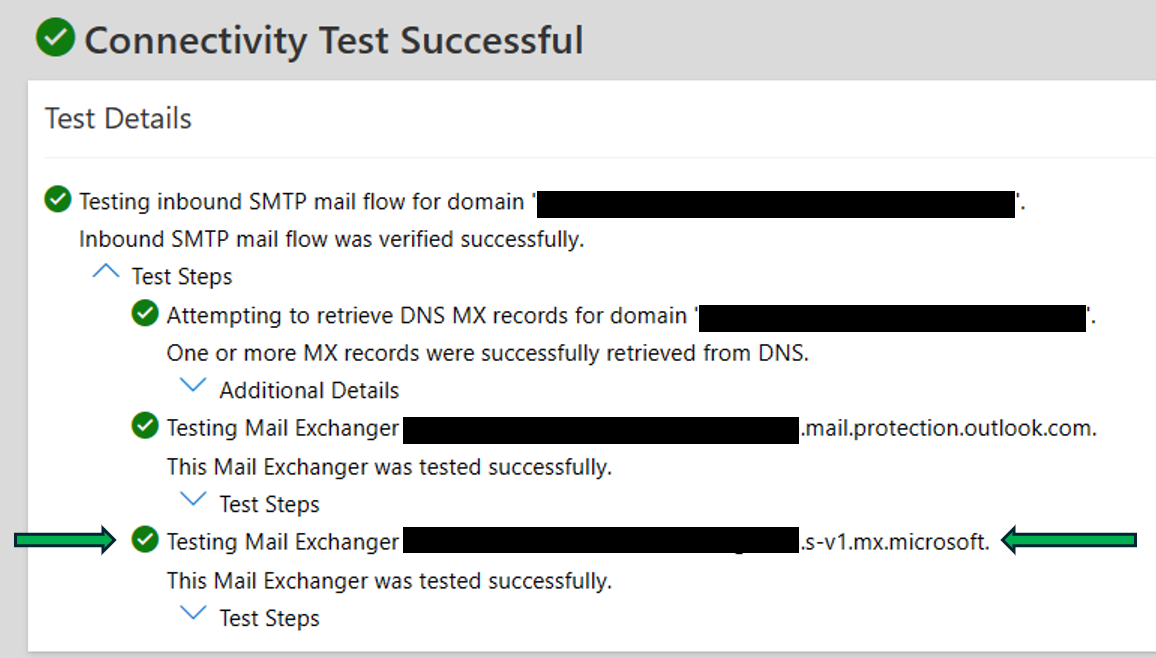

테스트 단계를 확장하고 mx.microsoft로 끝나는 메일 교환기가 성공적으로 테스트되었는지 확인하여 새 MX가 인바운드 SMTP Email 테스트(https://testconnectivity.microsoft.com/tests/O365InboundSmtp/input)를 통해 작동하는지 확인합니다. DNS 캐싱에 따라 이 테스트를 다시 시도해야 할 수 있습니다.

성공 출력 예제

mail.protection.outlook.com 가리키는 레거시 MX의 우선 순위를 현재 우선 순위에서 30으로 변경합니다. 우선 순위 0 (가장 높은 우선 순위)으로 설정되도록 3단계에서 만든 MX 레코드의 우선 순위를 변경합니다.

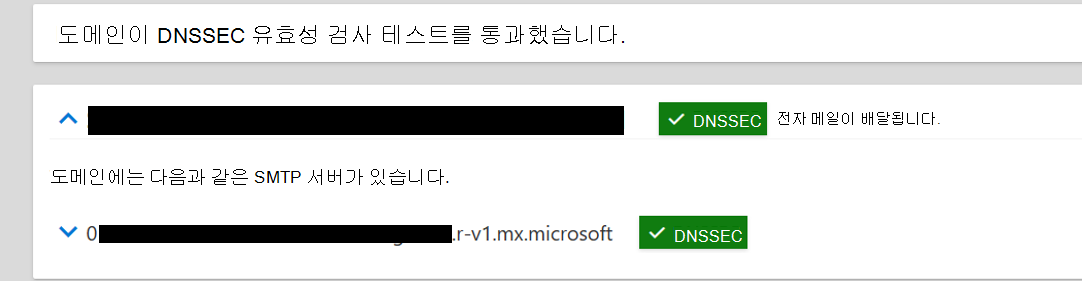

"mail.protection.outlook.com", "mail.eo.outlook.com" 또는 "mail.protection.outlook.de"로 끝나는 레거시 MX 레코드를 삭제합니다. 그런 다음 mx.microsoft로 끝나는 MX 레코드의 TTL을 3600초로 업데이트합니다. 필요에 따라 DNSSEC 테스트를 사용하여 모든 것이 예상대로 작동하는지 확인할 수 있습니다( 원격 연결 분석기에서 "DANE 유효성 검사[DNSSEC 포함])"가 아니라 테스트 입력 중에 "DNSSEC 유효성 검사"를 선택해야 합니다. DNS 캐싱 및 TTL에 따라 이 테스트를 다시 시도해야 할 수 있습니다.

레거시 MX 레코드의 TTL이 만료되면 성공적인 출력은 다음과 같습니다.

DNSSEC 사용이 완료되면 동일한 도메인에 대해 SMTP DANE를 사용하도록 설정하려면 다음 명령 [replace(DomainName)를 선택한 도메인의 이름(예: contosotest.com)으로 바꿉니다.

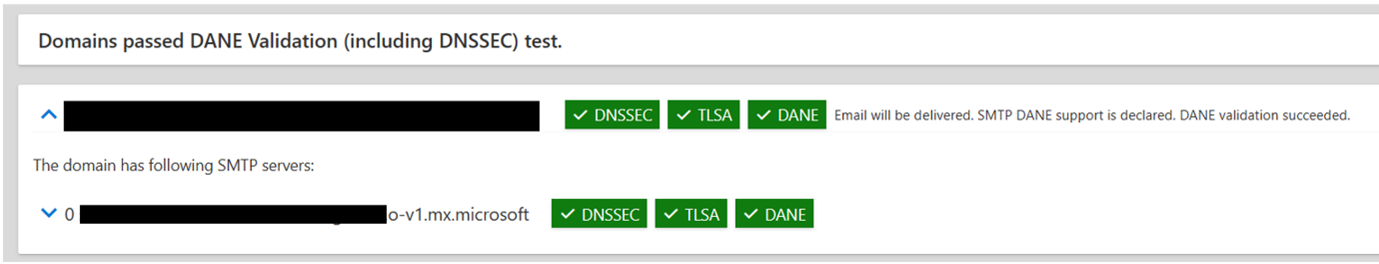

Enable-SmtpDaneInbound -DomainName <DomainName>결과 ErrorData 성공 선택한 온라인 도구와 Microsoft 원격 연결 분석기: 테스트 입력을 사용하여 TLSA 레코드가 전파되었는지(15~30분 정도 걸릴 수 있음) 확인합니다.

DNSSEC 사용이 완료되고 Exchange Online SMTP DANE 레코드(TLSA)가 프로비전되면 다음 스크린샷과 같이 성공적인 출력이 표시됩니다.

Exchange Online 여러 TLSA 레코드를 호스트하여 SMTP DANE 유효성 검사 성공의 안정성을 높입니다. 일부 TLSA 레코드는 유효성 검사에 실패할 수 있습니다. 1TLSA 레코드가 유효성 검사를 통과하면 SMTP DANE가 올바르게 구성되고 전자 메일이 SMTP DANE로 보호됩니다.

경고

MTA-STS를 사용하는 경우 정책이 작동하고 메일이 예상대로 흐르는지 유효성을 검사한 후 정책 모드를 다시 "적용"으로 설정하고 MTA-STS txt 레코드에서 ID를 업데이트합니다. (UTC의 현재 시간을 새 정책 ID로 사용할 수 있습니다.)

제한 사항

- 바이러스 또는 셀프 서비스 등록 도메인: "셀프 서비스"로 설정된 도메인은 현재 DNSSEC를 사용하는 인바운드 SMTP DANE에서 지원되지 않습니다.

- onmicrosoft.com 도메인: 테넌트의 'onmicrosoft.com' 도메인은 현재 DNSSEC를 사용하는 인바운드 SMTP DANE에서 지원되지 않습니다. onmicrosoft.com 도메인에 대한 DNSSEC를 사용하는 인바운드 SMTP DANE에 대한 지원을 조사하고 있습니다. 그러나 ETA는 알 수 없습니다.

- 타사 게이트웨이: 타사 게이트웨이가 DNSSEC 유효성 검사를 통해 SMTP DANE를 지원하는 경우 인바운드 경로에서 타사 전자 메일 게이트웨이를 사용하는 고객(테넌트에 대한 메일을 수락하고, 일부 처리를 수행하고 Exchange Online 릴레이)은 이 기능을 사용하여 타사 게이트웨이에서 릴레이된 전자 메일을 보호하여 Exchange Online 수 있습니다. 이 구성의 고객은 Exchange PowerShell을 사용하여 DNSSEC를 사용하여 인바운드 SMTP DANE를 설정해야 합니다.

- 메일 흐름과 다른 타사 통합: 아웃바운드 경로에 타사 게이트웨이에 대한 고객이 있습니다. 여기서 전자 메일은 커넥터를 통해 타사로 전송되고, 타사에서는 일부 처리를 수행하고 Exchange Online 다시 제출한 다음, Exchange Online 마지막으로 이메일을 보냅니다. 이러한 고객은 중단이 없도록 기능을 사용하도록 설정할 때 타사 공급자와 협력해야 할 수 있습니다. 타사 릴레이는 Exchange Online 이메일을 다시 제출할 때 DNS 조회를 사용하고 새 MX 레코드 호스트 이름인> contoso-com()을 사용해야 합니다. subdomain).mx.microsoft는 기능을 사용하도록 설정하는 동안 만들었습니다. 타사에서는 이전 MX 레코드 호스트 이름을> 사용하면 안 됩니다. contoso-com.mail.protection.outlook.com Exchange Online GA에 도달하면 기능 사용 후 약 2일(48시간) 이내에 A 레코드를 삭제합니다.

- 완전히 위임된 도메인: Microsoft에서 호스트하고 NS 위임을 사용하여 Microsoft의 이름 서버가 도메인에 대해 신뢰할 수 있도록 하는 도메인은 DNSSEC를 사용하여 인바운드 SMTP DANE에서 지원됩니다. 이러한 도메인에 대해 DNSSEC를 사용하여 인바운드 SMTP DANE를 지원하려고 합니다. 그러나 ETA는 알 수 없습니다.

DNSSEC를 사용하여 인바운드 SMTP DANE를 사용하도록 설정하는 동안 발생하는 디버깅 문제

Enable/Disable-DnssecForVerifiedDomain 및 Enable/Disable-SmtpDane Inbound 관련 문제

DomainNotFound메시지(DNSSEC): '도메인 contoso.com AAD에 존재하지 않아 DNSSEC 사용/사용 안 함이 실패했습니다.'

메시지(SMTP DANE):- '도메인 contoso.com AAD에 존재하지 않아 SMTP DANE 사용/사용 안 함이 실패했습니다.'

- '도메인 contoso.com 허용된 도메인 목록에서 찾을 수 없어 SMTP DANE 사용/사용 안 함이 실패했습니다.'

원인: 제공된 도메인이 허용된 도메인 목록에서 찾을 수 없습니다.

수행할 작업: Microsoft 365 관리 센터로 이동하여 테넌트에서 도메인이 확인되었는지 확인합니다. Microsoft 365 관리 센터에서 도메인이 정상인 경우 Exchange 관리 센터로 이동하여 도메인이 "허용 도메인"으로 추가되었는지 확인합니다.

DNSSEC

결과 DnssecMxValue ErrorData 오류 ErrorCode: 'DomainNotFound' ErrorDetails 'DNSSEC 사용 실패... SMTP DANE

결과 ErrorData 오류 ErrorCode: 'DomainNotFound' ErrorDetails 'SMTP DANE 사용 중... - '도메인 contoso.com AAD에 존재하지 않아 SMTP DANE 사용/사용 안 함이 실패했습니다.'

DnsSecOperationFailed메시지(DNSSEC): 'AdditionalErrorDetails로 인해 DNSSEC 사용/사용 안 함이 실패했습니다. 나중에 작업을 다시 시도합니다.'

메시지(SMTP DANE): AdditionalErrorDetails로 인해 SMTP DANE 사용/사용 안 함이 실패했습니다. 나중에 작업을 다시 시도합니다.

원인: 적절한 DNS 영역 및/또는 레코드를 만들려는 시도가 실패했습니다.

수행할 작업: cmdlet을 다시 실행해 보세요.DNSSEC

결과 DnssecMxValue ErrorData 오류 ErrorCode: 'DnssecOperationFailed' ErrorDetails 'DNSSEC 사용 실패... SMTP DANE

결과 ErrorData 오류 ErrorCode: 'DnssecOperationFailed' ErrorDetails 'SMTP DANE 사용... PartitionNotFound메시지(SMTP DANE): '도메인 contoso.com 파티션이 없어 SMTP DANE 사용/사용 안 함이 실패했습니다.'

원인: DNSSEC가 도메인에 대해 사용하도록 설정되지 않았습니다.

수행할 작업: DNSSEC 사용 도메인을 사용하는지 확인합니다.결과 ErrorData 오류 ErrorCode: 'PartitionNotFound' ErrorDetails 'SMTP DANE 사용 DomainNotSupported메시지(DNSSEC): '지정된 도메인은 onmicrosoft 도메인: contoso-com.onmicrosoft.com.'

메시지(SMTP DANE): '지정된 도메인은 onmicrosoft 도메인: contoso-com.onmicrosoft.com.'

원인: 도메인이 초기 또는 MOERA 도메인입니다. 현재 지원되지 않습니다.

수행할 작업: 'onmicrosoft.com'로 끝나지 않는 도메인을 사용해야 합니다.DNSSEC

결과 DnssecMxValue ErrorData 오류 ErrorCode: 'DomainNotSupported' ErrorDetails '지정된 도메인 ... SMTP DANE

결과 ErrorData 오류 ErrorCode: 'DomainNotSupported' ErrorDetails '지정된 도메인 ...

Get-DnssecStatusForVerifiedDomain 문제

메시지: 'EG001: 도메인 [{domain}]에 대한 DNSSEC 기능 상태 검색할 수 없습니다.'

원인: Exchange Online 도메인 구성의 유효성을 검사하는 동안 도메인이 Exchange Online 추가되지 않은 것을 발견했습니다. 이미 이 도메인을 Exchange Online 추가한 경우 일시적인 문제가 될 수 있으므로 cmdlet을 다시 실행합니다.

수행할 작업: cmdlet을 다시 시도합니다. 계속 실패하는 경우 Microsoft 365 관리 센터로 이동하여 이 도메인에 대한 설정 프로세스를 완료합니다.메시지: 'EG002: 도메인 [{domain}]이(가) organization 확인된 도메인이 아닙니다.'

원인: Exchange Online 도메인 구성의 유효성을 검사하는 동안 도메인이 Exchange Online 추가되었지만 확인되지 않은 것으로 확인되었습니다.

수행할 작업: Microsoft 365 관리 센터로 이동하여 이 도메인에 대한 설정 및 확인 프로세스를 완료합니다.메시지: '[{domain}] 도메인에 대한 MX 레코드를 가져오는 동안 DNS 쿼리 오류가 발생합니다.'

원인: DNS 유효성 검사 중에 도메인을 쿼리할 때 일반 DNS 오류가 발생했습니다.

수행할 작업: cmdlet을 다시 실행합니다. DNSSEC를 사용하여 SMTP DANE에서 사용하도록 설정하려는 도메인에 대한 구성을 검토해야 할 수 있습니다.메시지: '도메인 [{domain}]을(를) 찾을 수 없습니다.'

원인: DNS 유효성 검사 중에 도메인을 쿼리할 때 NXDOMAIN 오류가 발생했습니다.

수행할 작업: 도메인에 대한 MX 레코드 구성을 확인한 후 cmdlet을 다시 실행합니다. DNS 전파는 일부 DNS 공급자에 대해 최대 48시간이 걸릴 수 있습니다.메시지: 'ED003: 도메인 [{domain}]이(가) 있습니다. 정품 MX 레코드를 찾을 수 없습니다.'

원인: DNSSEC 유효성 검사 중에 DNSSEC 보안 A 레코드(MX 레코드의 'hostname' 값에 대한 A 레코드)로 확인된 MX 레코드를 찾을 수 없습니다.

수행할 작업: 도메인에 대한 MX 레코드 구성을 확인한 후 cmdlet을 다시 실행합니다. DNS 전파는 일부 DNS 공급자에 대해 최대 48시간이 걸릴 수 있습니다.메시지: 'EX002: MX 레코드 값이 예상된 레코드와 일치하지 않습니다.'

원인: MX 유효성 검사 중에 예상된 레코드와 일치하는 MX 레코드를 찾지 못했습니다.

수행할 작업: 도메인에서 MX 레코드를 검토합니다. 하나의 MX 레코드가 또는Get-DnssecStatusForVerifiedDomain를 실행Enable-DnssecForVerifiedDomain한 후 출력되는 예상 레코드와 일치하는지 확인합니다.메시지: 'EX003: MX 레코드의 우선 순위가 예상된 레코드와 일치하지 않습니다.'

원인: MX 유효성 검사 중에 예상된 MX 레코드를 찾았지만 우선 순위가 0으로 설정되지 않았습니다.

수행할 작업: MX 레코드(또는Get-DnssecStatusForVerifiedDomain를 실행할Enable-DnssecForVerifiedDomain때 반환되는 값 포함)를 우선 순위 0으로 설정합니다.메시지: 'EX004: 예상한 것과 동일한 기본 설정의 다른 MX 레코드가 있습니다.'

원인: MX 유효성 검사 중에 우선 순위가 가장 높은 MX 레코드가 예상 MX 레코드가 아님을 발견했습니다.

수행할 작업: DNSSEC를 사용하여 인바운드 SMTP DANE 설정의 1~4단계를 이미 완료한 경우 MX 레코드의 우선 순위를 0(가장 높은 우선 순위)으로 전환하고 구성의 유효성을 검사한 다음 레거시 MX 레코드를 삭제하여 5단계와 6단계를 완료합니다.메시지: 'EX005: 예상한 것보다 기본 설정이 낮은 다른 MX 레코드가 있습니다.'

원인: MX 유효성 검사 중에 예상되는 MX 레코드와 일치하지 않는 도메인에 대한 MX 레코드를 발견했습니다.

수행할 작업: DNSSEC를 사용하여 인바운드 SMTP DANE 설정의 1~5단계를 이미 완료한 경우 레거시 MX 레코드를 삭제하여 6단계를 완료합니다.메시지: 'EX006: 기본 설정이 예상보다 높은 다른 MX 레코드가 있습니다.'

원인: MX 유효성 검사 중에 기본 설정이 예상보다 높은 다른 MX 레코드를 발견했습니다.

수행할 작업: 레거시 MX 레코드( mail.protection.outlook.com, mail.eo.outlook.com 또는 mail.protection.outlook.de 종료)를 우선 순위 20으로 설정합니다.메시지: 'EX007: MX 레코드를 찾을 수 없습니다.'

원인: MX 유효성 검사 중에 예상된 레코드와 일치하는 MX 레코드를 찾지 못했습니다.

수행할 작업: 도메인에서 MX 레코드를 검토합니다. 하나의 MX 레코드가 또는Get-DnssecStatusForVerifiedDomain를 실행Enable-DnssecForVerifiedDomain한 후 출력되는 예상 레코드와 일치하는지 확인합니다.메시지: 'EX008: 올바른 MX 레코드가 발견되었지만 예상보다 기본 설정이 낮습니다.'

원인: MX 유효성 검사 중에 예상되는 MX 레코드의 우선 순위가 잘못된 것으로 나타났습니다.

수행할 작업: MX 레코드(또는Get-DnssecStatusForVerifiedDomain를 실행할Enable-DnssecForVerifiedDomain때 반환되는 값 포함)를 우선 순위 0으로 설정합니다.메시지: 'EX009: 올바른 MX 레코드가 발견되었지만 예상보다 높은 기본 설정이 있습니다.'

원인: MX 유효성 검사 중에 예상되는 MX 레코드의 우선 순위가 잘못된 것으로 나타났습니다.

수행할 작업: MX 레코드(또는Get-DnssecStatusForVerifiedDomain를 실행할Enable-DnssecForVerifiedDomain때 반환되는 값 포함)를 우선 순위 0으로 설정합니다.메시지: 'EX010: MX 레코드에서 도메인 [{domain}]을 검색하는 동안 알 수 없는 오류입니다.'

원인: MX 유효성 검사 중에 일반 DNS 오류가 발생했습니다.

수행할 작업: 도메인에 대한 MX 레코드 구성을 확인한 후 cmdlet을 다시 실행합니다. DNS 전파는 일부 DNS 공급자에 대해 최대 48시간이 걸릴 수 있습니다.메시지: 'EX012: 도메인 [{domain}]에 대한 MX 레코드를 찾을 수 없습니다.'

원인: MX 유효성 검사 중에 예상된 레코드와 일치하는 MX 레코드를 찾지 못했습니다.

수행할 작업: 도메인에서 MX 레코드를 검토합니다. 하나의 MX 레코드가 또는Get-DnssecStatusForVerifiedDomain를 실행Enable-DnssecForVerifiedDomain한 후 출력되는 예상 레코드와 일치하는지 확인합니다.메시지: 'EX013: 도메인 [{domain}]에 대해 알 수 없는 예상 MX 레코드입니다.'

원인: MX 유효성 검사 중에 예상된 레코드와 일치하는 MX 레코드를 찾지 못했습니다.

수행할 작업: 도메인에서 MX 레코드를 검토합니다. 하나의 MX 레코드가 또는Get-DnssecStatusForVerifiedDomain를 실행Enable-DnssecForVerifiedDomain한 후 출력되는 예상 레코드와 일치하는지 확인합니다.메시지: 'ES001: 모드가 '적용됨'인 동안 정책에서 MX 레코드가 누락될 것으로 예상됩니다.'

원인: MTA-STS 유효성 검사 중에 예상된 레코드와 일치하는 mx 값을 찾을 수 없습니다.

수행할 작업: 테스트할 MTA-STS 정책의 모드를 설정합니다. 그런 다음 mxhostname 값(또는Get-DnssecStatusForVerifiedDomain를 실행할Enable-DnssecForVerifiedDomain때 반환됨)을 MTA-STS 정책의 행으로 추가합니다.메시지: 'ES002: 정책을 비교할 것으로 예상되는 MX 레코드가 없습니다. 먼저 도메인 [{domain}]에 DNSSEC 기능을 사용하도록 설정합니다.'

원인: MTA-STS가 발견되었지만 도메인의 DNSSEC 상태 복구할 수 없습니다.

수행할 작업: DNSSEC를 사용하여 인바운드 SMTP DANE 설정의 단계를 완료합니다.

DNSSEC를 사용하여 인바운드 SMTP DANE의 메일 흐름 문제 완화

DNSSEC를 사용하는 인바운드 SMTP DANE를 사용하도록 설정하면 메일 흐름 문제에 대한 세 가지 주요 시나리오가 있습니다.

- SMTP DANE 유효성 검사 실패 문제: 이 문제를 완화하는 방법에 대한 자세한 내용은 SMTP DANE 유효성 검사 완화에 실패합니다.

- DNSSEC 유효성 검사 실패 문제: 이 문제를 완화하는 방법에 대한 자세한 내용은 DNSSEC 유효성 검사 실패 완화를 참조하세요.

- MX 값 문제: 이 문제를 완화하는 방법에 대한 자세한 내용은 MX 값 문제 완화를 참조하세요.

SMTP DANE 유효성 검사 완화 실패

SMTP DANE 유효성 검사의 영향을 완화하려면 다음 명령을 실행합니다.

Disable-SmtpDaneInbound -DomainName <DomainName>

DNSSEC 유효성 검사 완화 실패

DNSSEC 유효성 검사 실패로 인한 영향을 완화하려면 DNS 공급자를 통해 도메인(contoso.com)에서 DNSSEC를 사용하지 않도록 설정해야 합니다.

참고

DNSSEC를 사용하지 않도록 설정해도 문제가 resolve 않으면 MX 값에 문제가 있을 수 있습니다.

DNS 공급자를 통해 도메인에서 DNSSEC를 사용하지 않도록 설정한 후에는 DNS 공급자와 함께 지원 티켓을 열어 도메인에 대해 DNSSEC를 안전하게 다시 사용하도록 설정하는 방법을 결정합니다.

MX 값 문제 완화

MX 값이 Microsoft 365 관리 센터 - 설정 ->> 도메인의 값과 일치하는지 확인합니다.

도메인을 선택하고 DNS 레코드를 선택한 다음 상태 확인을 실행합니다.

MX 레코드가 정상으로 표시되는지 확인합니다. 그렇지 않으면 값을 관리 센터에 제공된 값으로 업데이트합니다.

DNS 등록 기관으로 이동하여 도메인에 대한 MX 레코드를 찾습니다. 호스트 이름 값은 다음과 같습니다.

<MX token>.<subdomain>.mx.microsoft다음 호스트 이름 값을 사용하여 두 번째 MX 레코드를 만들고 우선 순위를 20으로 설정합니다.

<MX token>.mail.protection.outlook.com참고

"MX 토큰" 값을 4단계에 있는 도메인에 대한 현재 MX 레코드의 MX 토큰으로 바꿉니다. 예를 들어 contosotest.com 대한 MX 토큰은 contosotest-com입니다.

5단계에서 만든 MX가 작동하는지 확인합니다.

중요

두 번째 MX 레코드가 작동하는지 확인하는 한 가지 방법은 Microsoft 원격 연결 분석기를 사용하는 것입니다.

- 도메인(예: contoso.com)을 테스트에 입력합니다. 그런 다음 , 테스트 수행을 선택합니다.

- 테스트 단계를 엽니다.

- 도메인 "admin@(도메인)"에 대한 인바운드 SMTP 메일 흐름을 테스트하기 위한테스트 단계를 엽니다.

- 도메인 '(domain)'에 대한 DNS MX 레코드 검색 시도에서 추가 세부 정보를 엽니다.

- (MX 토큰).mail.protection.outlook.com MX 레코드가 정상인지 확인합니다.

메일 흐름이 MX token.mail.protection.outlook.com MX 레코드로 작업하는 경우 다음 명령을 실행합니다.

Disable-DnssecForVerifiedDomain -DomainName <DomainName>아래 값과 일치하는 DNSSEC MX 레코드를 삭제합니다.

<MX token>.<subdomain>.mx.microsoft5단계에서 만든 MX 레코드가 유일한 MX 레코드이고 우선 순위 0 (가장 높은 우선 순위)으로 설정되어 있는지 확인합니다.

Exchange Online 고객은 DNSSEC에서 아웃바운드 SMTP DANE를 어떻게 사용할 수 있나요?

Exchange Online 고객으로서 아웃바운드 전자 메일에 대해 이 향상된 전자 메일 보안을 구성하기 위해 수행해야 하는 작업은 없습니다. 이 향상된 전자 메일 보안은 Microsoft에서 빌드한 것이며 모든 Exchange Online 고객에 대해 기본적으로 ON이며 대상 도메인이 DANE에 대한 지원을 보급할 때 사용됩니다. DNSSEC 및 DANE 검사를 사용하여 전자 메일을 보내는 이점을 활용하려면 이러한 표준을 사용하여 이메일을 받을 수 있도록 DNSSEC 및 DANE를 구현해야 하는 전자 메일을 교환하는 비즈니스 파트너와 통신합니다.

SMTP DANE를 사용하여 전자 메일 보내기 문제 해결

현재 Exchange Online 있는 전자 메일을 보낼 때 DANE에 대한 네 가지 오류 코드가 있습니다. Microsoft는 이 오류 코드 목록을 적극적으로 업데이트하고 있습니다. 오류는 다음에서 볼 수 있습니다.

메시지 추적 세부 정보 보기를 통해 Exchange 관리 Center 포털

DANE 또는 DNSSEC 오류로 인해 메시지를 보내지 않을 때 생성된 NDR입니다.

원격 연결 분석기 도구 Microsoft 원격 연결 분석기.

NDR 코드 설명 4/5.7.321 starttls-not-supported: 대상 메일 서버는 메일을 받으려면 TLS를 지원해야 합니다. 4/5.7.322 인증서 만료: 대상 메일 서버의 인증서가 만료되었습니다. 4/5.7.323 tlsa-invalid: 도메인이 DANE 유효성 검사에 실패했습니다. 4/5.7.324 dnssec-invalid: 대상 도메인이 잘못된 DNSSEC 레코드를 반환했습니다. 참고

현재 도메인이 DNSSEC를 지원하지만 DNSSEC 검사에 실패한다는 신호를 받으면 Exchange Online 4/5.7.324 dnssec-invalid 오류를 생성하지 않습니다. 제네릭 DNS 오류가 생성됩니다.

4/5.4.312 DNS query failed이 알려진 제한을 해결하기 위해 적극적으로 노력하고 있습니다. 이 오류 문이 수신되면 Microsoft 원격 연결 분석기로 이동하여 4/5.4.312 오류를 생성한 도메인에 대해 DANE 유효성 검사 테스트를 수행합니다. 결과는 DNSSEC 문제 또는 다른 DNS 문제인지를 표시합니다.

4/5.7.321 starttls-not-supported 문제 해결

이 오류는 일반적으로 대상 메일 서버의 문제를 나타냅니다. 메시지를 받은 후:

- 대상 전자 메일 주소가 올바르게 입력되었는지 확인합니다.

- 대상 서버가 TLS를 사용하여 메시지를 받도록 올바르게 구성되어 있는지 확인할 수 있도록 이 오류 코드를 수신했음을 대상 전자 메일 관리자에게 경고합니다.

- 전자 메일을 다시 보내고 Exchange 관리 Center 포털에서 메시지에 대한 메시지 추적 세부 정보를 검토합니다.

4/5.7.322 인증서 만료 문제 해결

만료되지 않은 유효한 X.509 인증서를 보내는 전자 메일 서버에 제공해야 합니다. X.509 인증서는 만료 후 일반적으로 매년 갱신해야 합니다. 메시지를 받은 후:

- 이 오류 코드를 수신했음을 대상 전자 메일 관리자에게 알리고 오류 코드 문자열을 제공합니다.

- 대상 서버 인증서를 갱신하고 새 인증서를 참조하도록 TLSA 레코드를 업데이트할 시간을 허용합니다. 그런 다음 전자 메일을 다시 보내고 Exchange 관리 Center 포털에서 메시지에 대한 메시지 추적 세부 정보를 검토합니다.

4/5.7.323 tlsa-invalid 문제 해결

이 오류 코드는 TLSA 레코드 구성 오류와 관련이 있으며 DNSSEC 인증 TLSA 레코드가 반환된 후에만 생성할 수 있습니다. 레코드가 반환된 후 발생하는 DANE 유효성 검사 중에 코드가 생성될 수 있는 많은 시나리오가 있습니다. Microsoft는 각 시나리오에 특정 코드가 있도록 이 오류 코드에서 다루는 시나리오를 적극적으로 작업하고 있습니다. 현재 이러한 시나리오 중 하나 이상이 오류 코드를 생성할 수 있습니다.

- 대상 메일 서버의 인증서가 인증된 TLSA 레코드에서 예상한 것과 일치하지 않습니다.

- 인증 TLSA 레코드가 잘못 구성되었습니다.

- 대상 도메인이 공격을 받고 있습니다.

- 기타 모든 DANE 실패입니다.

메시지를 받은 후:

- 이 오류 코드를 수신했음을 대상 전자 메일 관리자에게 알리고 오류 코드 문자열을 제공합니다.

- 대상 전자 메일 관리자가 DANE 구성 및 전자 메일 서버 인증서의 유효성을 검토할 시간을 허용합니다. 그런 다음 전자 메일을 다시 보내고 Exchange 관리 Center 포털에서 메시지에 대한 메시지 추적 세부 정보를 검토합니다.

4/5.7.324 dnssec-invalid 문제 해결

이 오류 코드는 대상 도메인이 DNSSEC 인증이라고 표시했지만 Exchange Online DNSSEC 인증으로 확인할 수 없는 경우에 생성됩니다.

메시지를 받은 후:

- 이 오류 코드를 수신했음을 대상 전자 메일 관리자에게 알리고 오류 코드 문자열을 제공합니다.

- 대상 전자 메일 관리자가 도메인의 DNSSEC 구성을 검토할 시간을 허용합니다. 그런 다음 전자 메일을 다시 보내고 Exchange 관리 Center 포털에서 메시지에 대한 메시지 추적 세부 정보를 검토합니다.

SMTP DANE를 사용하여 전자 메일 수신 문제 해결

현재 수신 도메인의 관리자가 DNSSEC 및 DANE 구성의 유효성을 검사하고 문제를 해결하여 다음 표준을 사용하여 Exchange Online 이메일을 받는 데 사용할 수 있는 두 가지 방법이 있습니다.

- RFC8460 도입된 SMTP TLS-RPT(전송 계층 보안 보고) 채택

- 원격 연결 분석기 도구 사용 Microsoft 원격 연결 분석기

TLS-RPT https://datatracker.ietf.org/doc/html/rfc8460 는 보낸 사람이 해당 대상 도메인의 DANE 및 MTA-STS 성공 및 실패에 대한 세부 정보를 대상 도메인 관리자에게 제공하는 보고 메커니즘입니다. TLS-RPT 보고서를 받으려면 보고서를 보내려는 이메일 주소 또는 URI를 포함하는 도메인의 DNS 레코드에 TXT 레코드만 추가하면 됩니다. Exchange Online TLS-RPT 보고서를 JSON 형식으로 보냅니다.

다음 표의 데이터는 레코드의 예입니다.

| 유형 | Domain Name | TTL | 기록 |

|---|---|---|---|

| TXT | _smtp._tls.microsoft.com | 3600 | v=TLSRPTv1; rua=https://tlsrpt.azurewebsites.net/report |

두 번째 방법은 원격 연결 분석기 Microsoft 원격 연결 분석기를 사용하는 것입니다. 이 분석기는 서비스 외부로 전자 메일을 보낼 때 Exchange Online 수행하는 DNS 구성에 대해 동일한 DNSSEC 및 DANE 검사를 수행할 수 있습니다. 이 방법은 이러한 표준을 사용하여 Exchange Online 전자 메일을 수신하기 위해 구성에서 오류를 해결하는 가장 직접적인 방법입니다.

오류를 해결하는 경우 다음 오류 코드가 생성될 수 있습니다.

| NDR 코드 | 설명 |

|---|---|

| 4/5.7.321 | starttls-not-supported: 대상 메일 서버는 메일을 받으려면 TLS를 지원해야 합니다. |

| 4/5.7.322 | 인증서 만료: 대상 메일 서버의 인증서가 만료되었습니다. |

| 4/5.7.323 | tlsa-invalid: 도메인이 DANE 유효성 검사에 실패했습니다. |

| 4/5.7.324 | dnssec-invalid: 대상 도메인이 잘못된 DNSSEC 레코드를 반환했습니다. |

참고

현재 도메인이 DNSSEC를 지원하지만 DNSSEC 검사에 실패한다는 신호를 받으면 Exchange Online 4/5.7.324 dnssec-invalid 오류를 생성하지 않습니다. 제네릭 DNS 오류가 생성됩니다.

4/5.4.312 DNS query failed

이 알려진 제한을 해결하기 위해 적극적으로 노력하고 있습니다. 이 오류 문이 수신되면 Microsoft 원격 연결 분석기로 이동하여 4/5.4.312 오류를 생성한 도메인에 대해 DANE 유효성 검사 테스트를 수행합니다. 결과는 DNSSEC 문제 또는 다른 DNS 문제인지를 표시합니다.

4/5.7.321 starttls-not-supported 문제 해결

참고

이러한 단계는 전자 메일 관리자가 SMTP DANE를 사용하여 Exchange Online 전자 메일 수신 문제를 해결하는 것입니다.

이 오류는 일반적으로 대상 메일 서버의 문제를 나타냅니다. 원격 연결 분석기에서 연결을 테스트하는 메일 서버입니다. 일반적으로 이 코드를 생성하는 두 가지 시나리오가 있습니다.

- 대상 메일 서버는 보안 통신을 전혀 지원하지 않으며 암호화되지 않은 일반 통신을 사용해야 합니다.

- 대상 서버가 잘못 구성되고 STARTTLS 명령을 무시합니다.

메시지를 받은 후:

- 이메일 주소를 확인합니다.

- 문과 연결된 메일 서버를 식별할 수 있도록 오류 문과 연결된 IP 주소를 찾습니다.

- 메일 서버의 설정을 확인하여 SMTP 트래픽(일반적으로 포트 25 및 587)을 수신하도록 구성되어 있는지 확인합니다.

- 몇 분 정도 기다린 다음 원격 연결 분석기 도구를 사용하여 테스트를 다시 시도합니다.

- 그래도 실패하는 경우 TLSA 레코드를 제거하고 원격 연결 분석기 도구를 사용하여 테스트를 다시 실행합니다.

- 오류가 없는 경우 이 메시지는 메일을 받는 데 사용하는 메일 서버가 STARTTLS를 지원하지 않으며 DANE를 사용하기 위해 수행하는 메일 서버로 업그레이드해야 할 수 있음을 나타낼 수 있습니다.

4/5.7.322 인증서 만료 문제 해결

참고

이러한 단계는 전자 메일 관리자가 SMTP DANE를 사용하여 Exchange Online 전자 메일 수신 문제를 해결하는 것입니다.

만료되지 않은 유효한 X.509 인증서를 보내는 전자 메일 서버에 제공해야 합니다. X.509 인증서는 만료 후 일반적으로 매년 갱신해야 합니다. 메시지를 받은 후:

- 연결된 메일 서버를 식별할 수 있도록 오류 문과 연결된 IP를 확인합니다. 식별한 전자 메일 서버에서 만료된 인증서를 찾습니다.

- 인증서 공급자의 웹 사이트에 로그인합니다.

- 만료된 인증서를 선택하고 지침에 따라 갱신하고 갱신 비용을 지불합니다.

- 공급자가 구매를 확인한 후 새 인증서를 다운로드할 수 있습니다.

- 연결된 메일 서버에 갱신된 인증서를 설치합니다.

- 메일 서버의 연결된 TLSA 레코드를 새 인증서의 데이터로 업데이트합니다.

- 적절한 시간을 기다린 후 원격 연결 분석기 도구를 사용하여 테스트를 다시 시도합니다.

4/5.7.323 tlsa-invalid 문제 해결

참고

이러한 단계는 전자 메일 관리자가 SMTP DANE를 사용하여 Exchange Online 전자 메일 수신 문제를 해결하는 것입니다.

이 오류 코드는 TLSA 레코드 구성 오류와 관련이 있으며 DNSSEC 인증 TSLA 레코드가 반환된 후에만 생성할 수 있습니다. 그러나 레코드가 반환된 후 발생하는 DANE 유효성 검사 중에 코드가 생성될 수 있는 많은 시나리오가 있습니다. Microsoft는 각 시나리오에 특정 코드가 있도록 이 오류 코드에서 다루는 시나리오를 적극적으로 작업하고 있습니다. 현재 이러한 시나리오 중 하나 이상이 오류 코드를 생성할 수 있습니다.

- 인증 TLSA 레코드가 잘못 구성되었습니다.

- 인증서가 아직 유효하지 않은 시간/이후 기간 동안 구성되지 않았습니다.

- 대상 도메인이 공격을 받고 있습니다.

- 기타 모든 DANE 실패입니다.

메시지를 받은 후:

- 오류 문과 연결된 IP를 확인하여 연결된 메일 서버를 식별합니다.

- 식별된 메일 서버와 연결된 TLSA 레코드를 식별합니다.

- TLSA 레코드의 구성을 확인하여 보낸 사람에게 기본 DANE 검사를 수행하라는 신호를 보내고 올바른 인증서 데이터가 TLSA 레코드에 포함되었는지 확인합니다.

- 불일치를 위해 레코드를 업데이트해야 하는 경우 몇 분 정도 기다린 다음 원격 연결 분석기 도구를 사용하여 테스트를 다시 실행합니다.

- 식별된 메일 서버에서 인증서를 찾습니다.

- 인증서가 유효한 기간을 확인합니다. 이후 날짜에 유효성을 시작하도록 설정된 경우 현재 날짜에 대해 갱신해야 합니다.

- 인증서 공급자의 웹 사이트에 로그인합니다.

- 만료된 인증서를 선택하고 지침에 따라 갱신하고 갱신 비용을 지불합니다.

- 공급자가 구매를 확인한 후 새 인증서를 다운로드할 수 있습니다.

- 연결된 메일 서버에 갱신된 인증서를 설치합니다.

4/5.7.324 dnssec-invalid 문제 해결

참고

이러한 단계는 전자 메일 관리자가 SMTP DANE를 사용하여 Exchange Online 전자 메일 수신 문제를 해결하는 것입니다.

이 오류 코드는 대상 도메인이 DNSSEC 인증이라고 표시했지만 Exchange Online DNSSEC-authentic로 확인할 수 없는 경우에 생성됩니다. 이 섹션은 DNSSEC 문제를 해결하는 데 포괄적이지 않으며 도메인이 이전에 DNSSEC 인증을 통과했지만 지금은 그렇지 않은 시나리오에 중점을 둡니다.

참고

이 오류 코드는 Exchange Online 대상 도메인에 대한 TLSA 쿼리의 DNS 서버에서 SERVFAIL 응답을 수신하는 경우에도 생성됩니다.

메시지를 받은 후:

- DNS 공급자(예: GoDaddy)를 사용하는 경우 문제 해결 및 구성 변경 작업을 수행할 수 있도록 DNS 공급자에게 오류를 경고합니다.

- 자체 DNSSEC 인프라를 관리하는 경우 이 오류 메시지를 생성할 수 있는 많은 DNSSEC 잘못된 구성이 있습니다. 영역이 이전에 DNSSEC 인증을 통과한 경우 검사 몇 가지 일반적인 문제:

- 부모 영역에 자식 영역에 존재하지 않는 항목을 가리키는 DS 레코드 집합이 있는 경우 트러스트 체인이 끊어졌습니다. DS 레코드의 이러한 포인터는 확인자의 유효성을 검사하여 자식 영역이 가짜로 표시될 수 있습니다.

- 자식 도메인 RRSIG 키 ID를 검토하고 부모 영역에 게시된 DS 레코드의 키 ID와 일치하는지 확인합니다.

- 도메인에 대한 RRSIG 리소스 레코드가 유효하지 않거나 만료되었거나 유효 기간이 시작되지 않았습니다.

- 유효한 시간 범위를 사용하여 도메인에 대한 새 서명을 생성하여 해결합니다.

- 부모 영역에 자식 영역에 존재하지 않는 항목을 가리키는 DS 레코드 집합이 있는 경우 트러스트 체인이 끊어졌습니다. DS 레코드의 이러한 포인터는 확인자의 유효성을 검사하여 자식 영역이 가짜로 표시될 수 있습니다.

아웃바운드 전자 메일을 보낼 때 수신 도메인에 DNSSEC가 사용하도록 설정된 경우 도메인의 MX 항목과 연결된 TLSA 레코드를 쿼리합니다. TLSA 레코드가 게시되지 않은 경우 TLSA 조회에 대한 응답은 NOERROR(이 도메인에 대해 요청된 형식의 레코드 없음) 또는 NXDOMAIN(이러한 도메인이 없음)이어야 합니다. DNSSEC에는 TLSA 레코드가 게시되지 않은 경우 이 응답이 필요합니다. 그렇지 않으면 Exchange Online 응답 부족을 SERVFAIL 오류로 해석합니다. RFC 7672에 따라 SERVFAIL 응답은 신뢰할 수 없으며 따라서 대상 도메인이 DNSSEC 유효성 검사에 실패합니다. 이 전자 메일은 다음 오류와 함께 지연됩니다.

450 4.7.324 dnssec-invalid: Destination domain returned invalid DNSSEC records

전자 메일 보낸 사람에서 메시지 수신을 보고하는 경우

DNS 공급자(예: GoDaddy)를 사용하는 경우 DNS 공급자에게 DNS 응답 문제를 해결할 수 있도록 오류를 경고합니다. 자체 DNSSEC 인프라를 관리하는 경우 DNS 서버 자체 또는 네트워크에 문제가 있을 수 있습니다.

질문과 대답

Exchange Online 고객으로서 DNSSEC 및/또는 DANE 사용을 옵트아웃할 수 있나요?

우리는 DNSSEC 및 DANE가 서비스의 보안 위치를 크게 높이고 모든 고객에게 이익이 될 것이라고 강력히 믿습니다. Microsoft는 지난 1년 동안 이 배포가 Microsoft 365 고객에게 미칠 수 있는 잠재적 영향의 위험과 심각도를 줄이기 위해 부지런히 노력했습니다. 배포가 출시될 때 부정적인 영향을 최소화할 수 있도록 배포를 적극적으로 모니터링하고 추적합니다. 이로 인해 테넌트 수준 예외 또는 옵트아웃을 사용할 수 없습니다. DNSSEC 및/또는 DANE 사용과 관련된 문제가 발생하는 경우 이 문서에 설명된 오류를 조사하는 다양한 방법이 오류의 원인을 식별하는 데 도움이 됩니다. 대부분의 경우 문제는 외부 대상 당사자와 관련이 있으며 이러한 표준을 사용하여 Exchange Online 전자 메일을 수신하기 위해 DNSSEC 및 DANE를 올바르게 구성해야 함을 이러한 비즈니스 파트너와 통신해야 합니다.

DNSSEC는 DANE와 어떤 관련이 있나요?

DNSSEC는 공개 키 인프라를 적용하여 DNS 쿼리에 대한 응답으로 반환된 레코드가 정품인지 확인하여 DNS 확인에 신뢰 계층을 추가합니다. DANE는 수신 메일 서버가 정품 MX 레코드에 대해 합법적이고 예상되는 메일 서버인지 확인합니다.

SMTP용 MTA-STS와 DANE의 차이점은 무엇인가요?

DANE 및 MTA-STS는 동일한 용도로 사용되지만, MTA-STS는 인증 기관을 사용하는 동안 DANE에는 DNS 인증에 DNSSEC가 필요합니다.

기회 TLS가 충분하지 않은 이유는 무엇인가요?

기회적 TLS는 두 엔드포인트가 모두 지원하는 데 동의하는 경우 두 엔드포인트 간의 통신을 암호화합니다. 그러나 TLS가 전송을 암호화하더라도 도메인에 대한 실제 엔드포인트 대신 악의적인 행위자의 엔드포인트를 가리키도록 DNS 확인 중에 도메인을 스푸핑할 수 있습니다. 이 스푸핑은 DNSSEC를 사용하여 MTA-STS 및/또는 SMTP DANE를 구현하여 해결되는 이메일 보안의 차이입니다.

DNSSEC가 충분하지 않은 이유는 무엇인가요?

DNSSEC는 메일 흐름 시나리오에 대한 중간자 공격 및 다운그레이드(TLS에서 텍스트 지우기) 공격에 완전히 저항하지 않습니다. DNSSEC와 함께 MTA-STS 및 DANE를 추가하면 MITM 및 다운그레이드 공격을 모두 저지하는 포괄적인 보안 방법이 제공됩니다.

추가 링크

도메인 또는 DNS 레코드를 추가한 후 문제 찾기 및 해결

DMARC를 사용하여 전자 메일, 설정 단계의 유효성 검사

사용자 지정 도메인에서 전자 메일에 DKIM을 사용하는 방법

SPF(보낸 사람 정책 프레임워크)가 스푸핑을 방지하는 방법