Azure SQL Database에 대한 셀프 서비스 정책(미리 보기)

중요

이 기능은 현재 미리 보기로 제공됩니다. Microsoft Azure Preview에 대한 추가 사용 약관에는 베타, 미리 보기 또는 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 추가 법적 조건이 포함됩니다.

셀프 서비스 정책을 사용하면 Microsoft Purview에서 데이터 사용 관리에 등록된 데이터 원본으로의 액세스를 관리할 수 있습니다.

이 방법 가이드에서는 Microsoft Purview에서 셀프 서비스 정책을 만들어 Azure SQL Database에 대한 액세스를 사용하도록 설정하는 방법을 설명합니다. 현재 사용 중인 작업은 테이블 읽기 및 보기 읽기입니다.

주의

Azure SQL 데이터베이스 뷰에서 작동하려면 선택 항목에 소유권 체인이 있어야 합니다.

필수 구성 요소

활성 구독이 있는 Azure 계정입니다. 무료로 계정을 만듭니다.

새 계정 또는 기존 Microsoft Purview 계정. 이 빠른 시작 가이드에 따라 만듭니다.

- 이 기능에 대해 현재 사용 가능한 지역 중 하나에서 새 Azure SQL Database instance 만들거나 기존 데이터베이스를 사용합니다. 이 가이드에 따라 Azure SQL 데이터베이스 instance 만들 수 있습니다.

지역 지원

모든 Microsoft Purview 지역이 지원됩니다.

Microsoft Purview 정책 적용은 Azure SQL Database에 대해 다음 지역에서만 사용할 수 있습니다.

퍼블릭 클라우드:

- 미국 동부

- 미국 동부 2

- 미국 중남부

- 미국 중서부

- 미국 서부 3

- 캐나다 중부

- 브라질 남부

- 서유럽

- 북유럽

- 프랑스 중부

- 영국 남부

- 남아프리카 공화국 북부

- 인도 중부

- 동남 아시아

- 동아시아

- 오스트레일리아 동부

소버린 클라우드:

- USGov 버지니아

- 중국 북부 3

Microsoft Purview의 정책에 대한 Azure SQL 데이터베이스 instance 구성

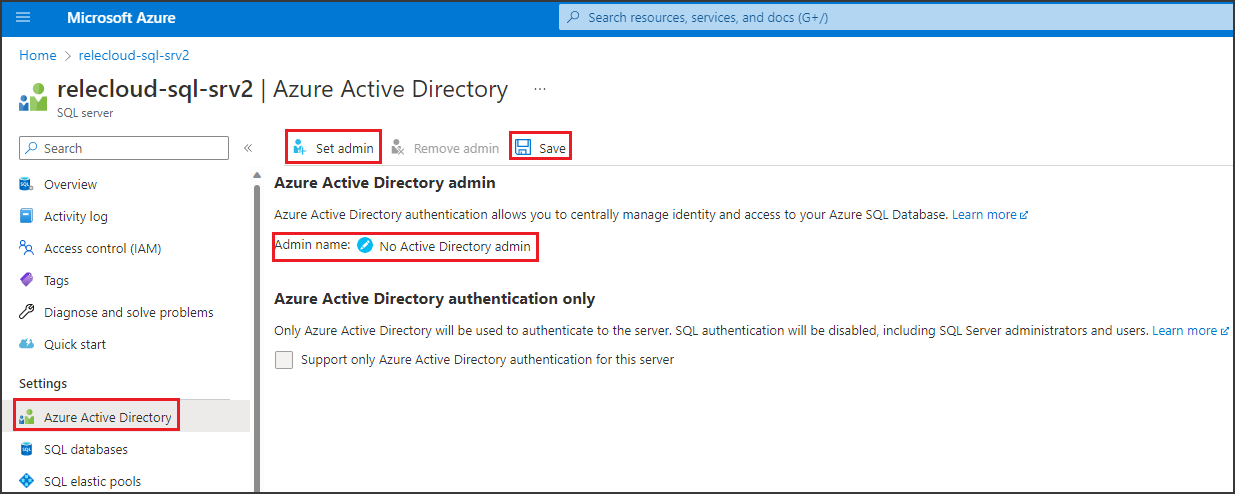

Azure SQL Database와 연결된 논리 서버가 Microsoft Purview의 정책을 적용하려면 Azure Active Directory 관리자를 구성해야 합니다. Azure Portal Azure SQL Database instance 호스트하는 논리 서버로 이동합니다. 측면 메뉴에서 Azure Active Directory를 선택합니다. 관리자 이름을 원하는 Azure Active Directory 사용자 또는 그룹으로 설정한 다음 저장을 선택합니다.

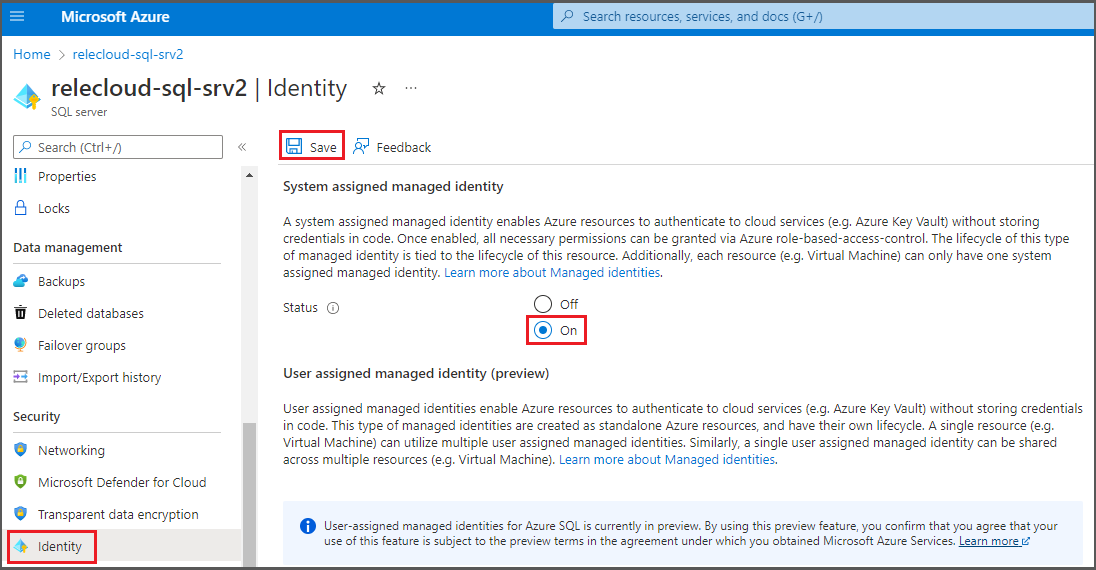

그런 다음 측면 메뉴에서 ID를 선택합니다. 시스템 할당 관리 ID에서 상태 켜기로 전환한 다음 저장을 선택합니다.

Microsoft Purview 구성

Microsoft Purview에서 데이터 원본 등록

데이터 리소스에 대한 정책을 Microsoft Purview에서 만들려면 먼저 해당 데이터 리소스를 Microsoft Purview Studio에 등록해야 합니다. 이 가이드의 뒷부분에서 데이터 리소스 등록과 관련된 지침을 찾을 수 있습니다.

참고

Microsoft Purview 정책은 데이터 리소스 ARM 경로를 사용합니다. 데이터 리소스가 새 리소스 그룹 또는 구독으로 이동되면 등록을 해제한 다음 Microsoft Purview에 다시 등록해야 합니다.

데이터 원본에서 데이터 사용 관리를 사용하도록 권한 구성

리소스가 등록되었지만 해당 리소스에 대한 Microsoft Purview에서 정책을 만들려면 먼저 권한을 구성해야 합니다. 데이터 사용 관리를 사용하도록 설정하려면 사용 권한 집합이 필요합니다. 이는 데이터 원본, 리소스 그룹 또는 구독에 적용됩니다. 데이터 사용 관리를 사용하도록 설정하려면 리소스에 대한 특정 ID 및 액세스 관리(IAM) 권한과 특정 Microsoft Purview 권한이 모두 있어야 합니다.

리소스의 Azure Resource Manager 경로에 다음 IAM 역할 조합 중 하나 또는 부모(즉, IAM 권한 상속 사용)가 있어야 합니다.

- IAM 소유자

- IAM 기여자와 IAM 사용자 액세스 관리자 모두

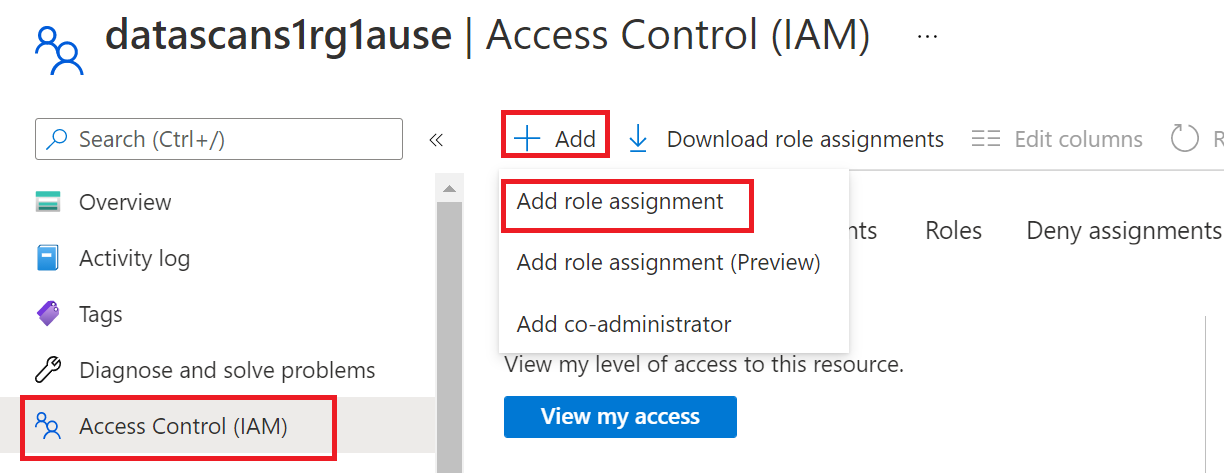

Azure RBAC(역할 기반 액세스 제어) 권한을 구성하려면 이 가이드를 따릅니다. 다음 스크린샷은 데이터 리소스에 대한 Azure Portal Access Control 섹션에 액세스하여 역할 할당을 추가하는 방법을 보여줍니다.

참고

데이터 리소스에 대한 IAM 소유자 역할은 부모 리소스 그룹, 구독 또는 구독 관리 그룹에서 상속할 수 있습니다. 리소스에 대한 IAM 소유자 역할을 보유하거나 상속하는 사용자, 그룹 및 서비스 주체를 Azure AD 확인합니다.

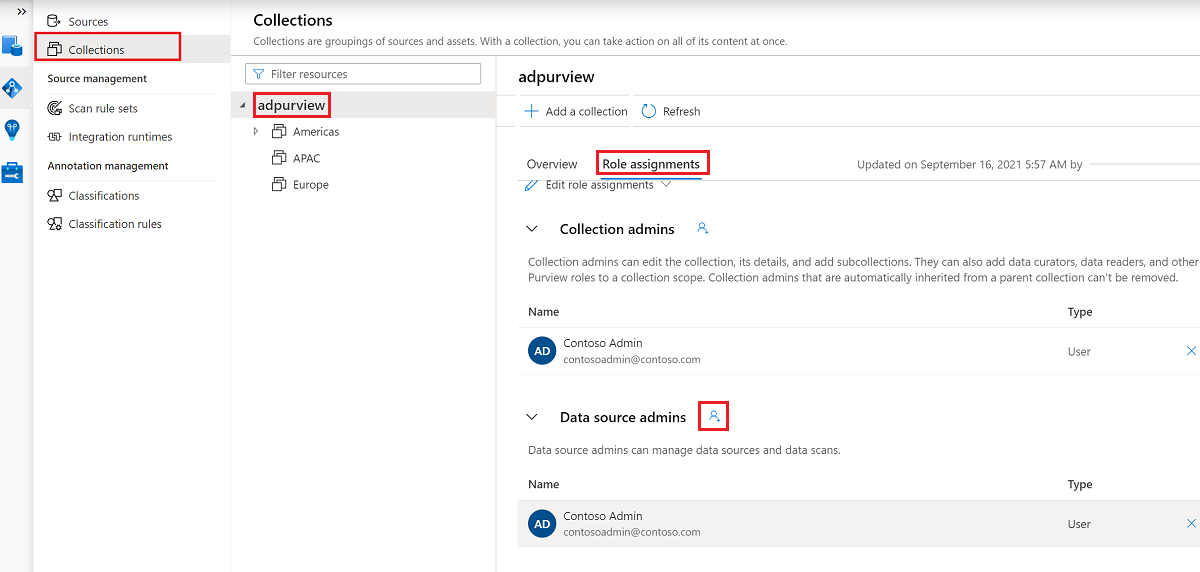

또한 컬렉션 또는 부모 컬렉션에 대한 Microsoft Purview 데이터 원본 관리자 역할이 있어야 합니다(상속을 사용하는 경우). 자세한 내용은 Microsoft Purview 역할 할당 관리에 대한 가이드를 참조하세요.

다음 스크린샷은 루트 컬렉션 수준에서 데이터 원본 관리자 역할을 할당하는 방법을 보여줍니다.

액세스 정책을 만들거나 업데이트하거나 삭제하도록 Microsoft Purview 권한 구성

정책을 만들거나 업데이트하거나 삭제하려면 루트 컬렉션 수준에서 Microsoft Purview에서 정책 작성자 역할을 가져와야 합니다.

- 정책 작성자 역할은 DevOps 및 데이터 소유자 정책을 만들고, 업데이트하고, 삭제할 수 있습니다.

- 정책 작성자 역할은 셀프 서비스 액세스 정책을 삭제할 수 있습니다.

Microsoft Purview 역할 할당 관리에 대한 자세한 내용은 Microsoft Purview 데이터 맵 컬렉션 만들기 및 관리를 참조하세요.

참고

정책 작성자 역할은 루트 컬렉션 수준에서 구성해야 합니다.

또한 정책의 제목을 만들거나 업데이트할 때 Azure AD 사용자 또는 그룹을 쉽게 검색하려면 Azure AD 디렉터리 읽기 권한자 권한을 얻는 것이 좋습니다. 이는 Azure 테넌트 사용자에 대한 일반적인 권한입니다. 디렉터리 읽기 권한자 권한이 없으면 정책 작성자는 데이터 정책의 제목에 포함된 모든 보안 주체에 대한 전체 사용자 이름 또는 이메일을 입력해야 합니다.

데이터 소유자 정책을 게시하기 위한 Microsoft Purview 권한 구성

데이터 소유자 정책은 Microsoft Purview 정책 작성자 및 데이터 원본 관리자 역할을 organization 다른 사용자에게 할당하는 경우 검사 및 균형을 허용합니다. 데이터 소유자 정책이 적용되기 전에 두 번째 사용자(데이터 원본 관리자)는 이를 검토하고 게시하여 명시적으로 승인해야 합니다. 이러한 정책을 만들거나 업데이트할 때 게시가 자동으로 수행되므로 DevOps 또는 셀프 서비스 액세스 정책에는 적용되지 않습니다.

데이터 소유자 정책을 게시하려면 루트 컬렉션 수준에서 Microsoft Purview의 데이터 원본 관리자 역할을 가져와야 합니다.

Microsoft Purview 역할 할당 관리에 대한 자세한 내용은 Microsoft Purview 데이터 맵 컬렉션 만들기 및 관리를 참조하세요.

참고

데이터 소유자 정책을 게시하려면 루트 컬렉션 수준에서 데이터 원본 관리자 역할을 구성해야 합니다.

Microsoft Purview의 역할에 액세스 프로비저닝 책임 위임

데이터 사용 관리에 리소스를 사용하도록 설정한 후 루트 컬렉션 수준에서 정책 작성자 역할을 가진 모든 Microsoft Purview 사용자는 Microsoft Purview에서 해당 데이터 원본에 대한 액세스를 프로비전할 수 있습니다.

참고

모든 Microsoft Purview 루트 컬렉션 관리자는 루트 정책 작성자 역할에 새 사용자를 할당할 수 있습니다. 모든 컬렉션 관리자는 컬렉션 의 데이터 원본 관리자 역할에 새 사용자를 할당할 수 있습니다. Microsoft Purview 컬렉션 관리자, 데이터 원본 관리자 또는 정책 작성자 역할을 보유하는 사용자를 최소화하고 신중하게 검사합니다.

게시된 정책이 있는 Microsoft Purview 계정이 삭제되면 해당 정책은 특정 데이터 원본에 따라 달라지는 시간 내에 적용되지 않습니다. 이 변경은 보안 및 데이터 액세스 가용성 모두에 영향을 미칠 수 있습니다. IAM의 기여자 및 소유자 역할은 Microsoft Purview 계정을 삭제할 수 있습니다. Microsoft Purview 계정에 대한 액세스 제어(IAM) 섹션으로 이동하여 역할 할당을 선택하여 이러한 권한을 검사 수 있습니다. 잠금을 사용하여 Microsoft Purview 계정이 Resource Manager 잠금을 통해 삭제되지 않도록 할 수도 있습니다.

Microsoft Purview에서 데이터 원본 등록

나중에 액세스 정책을 정의하려면 Azure SQL 데이터베이스 리소스를 먼저 Microsoft Purview에 등록해야 합니다. 다음 가이드를 따를 수 있습니다.

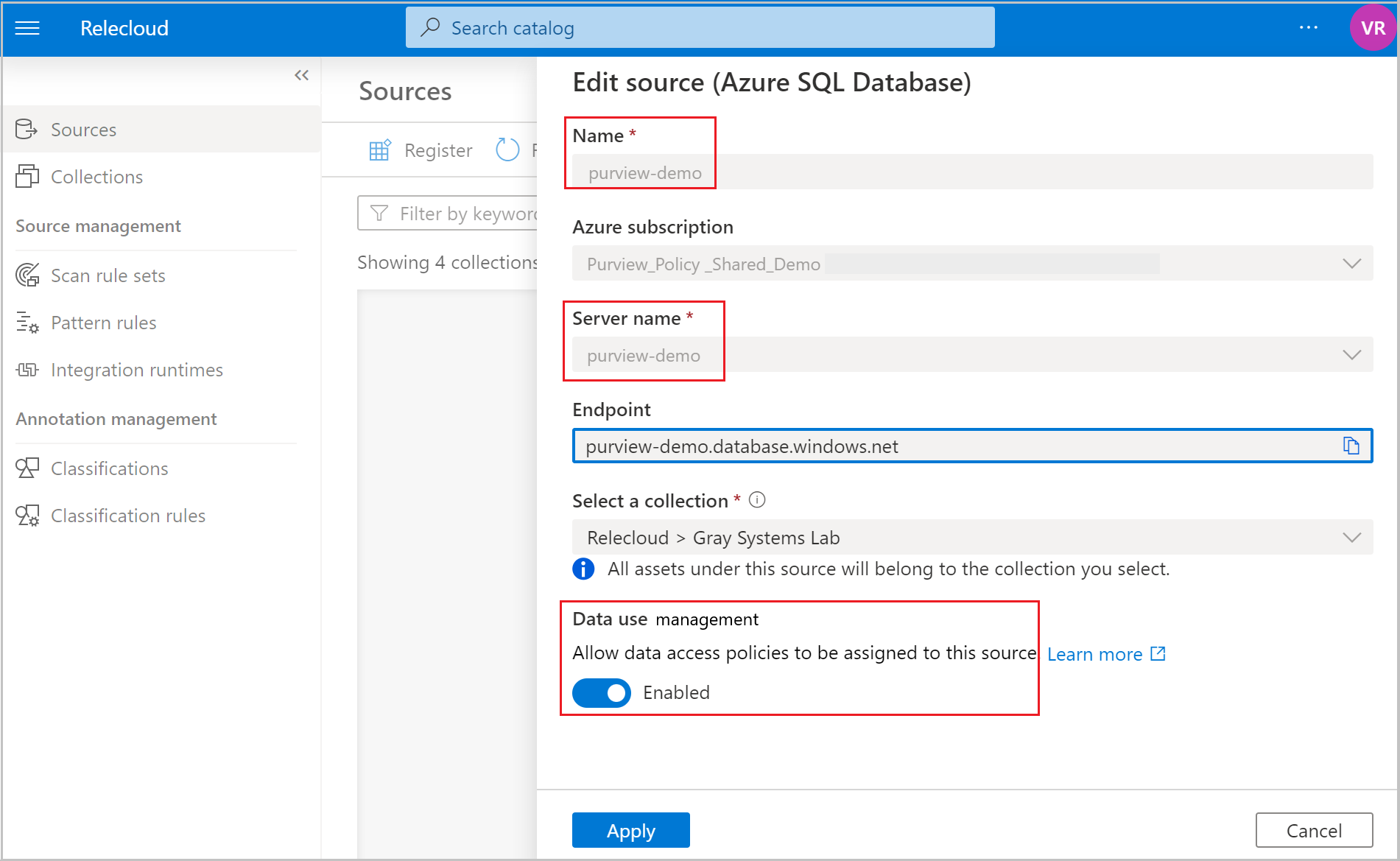

리소스를 등록한 후에는 데이터 사용 관리를 사용하도록 설정해야 합니다. 데이터 사용 관리는 데이터 원본에 대한 액세스를 관리하기 위해 특정 Microsoft Purview 역할에 위임하므로 데이터의 보안에 영향을 줄 수 있습니다. 이 가이드에서 데이터 사용 관리와 관련된 보안 사례를 살펴봅니다.

데이터 원본에 데이터 사용 관리 토글 사용 설정이 있으면 이 그림과 같습니다. 이렇게 하면 액세스 정책을 지정된 SQL 서버 및 포함된 모든 데이터베이스와 함께 사용할 수 있습니다.

셀프 서비스 데이터 액세스 요청 만들기

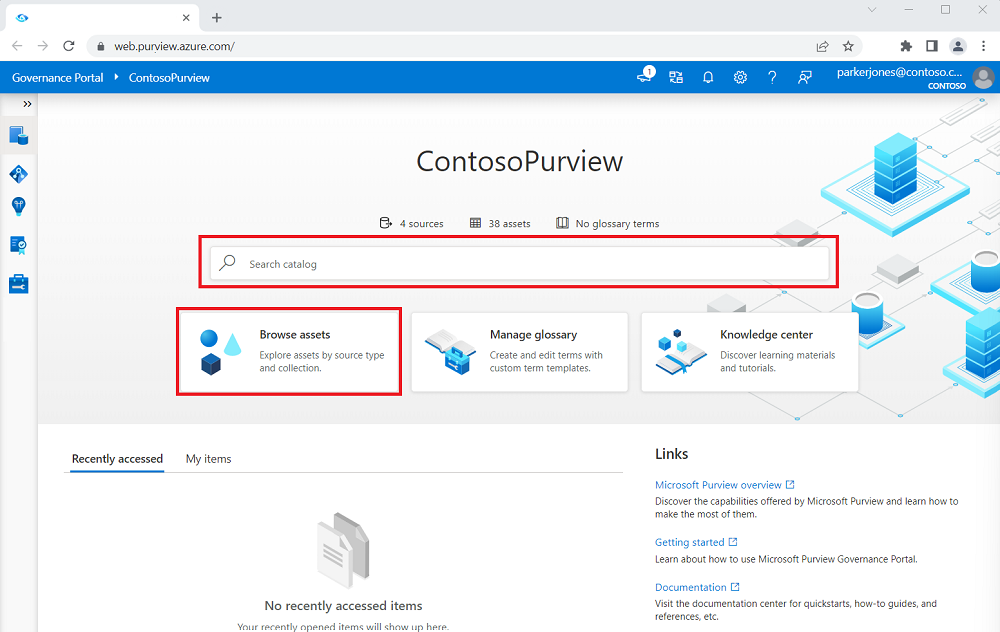

데이터 자산을 찾으려면 Microsoft Purview의 검색 또는 찾아보기 기능을 사용합니다.

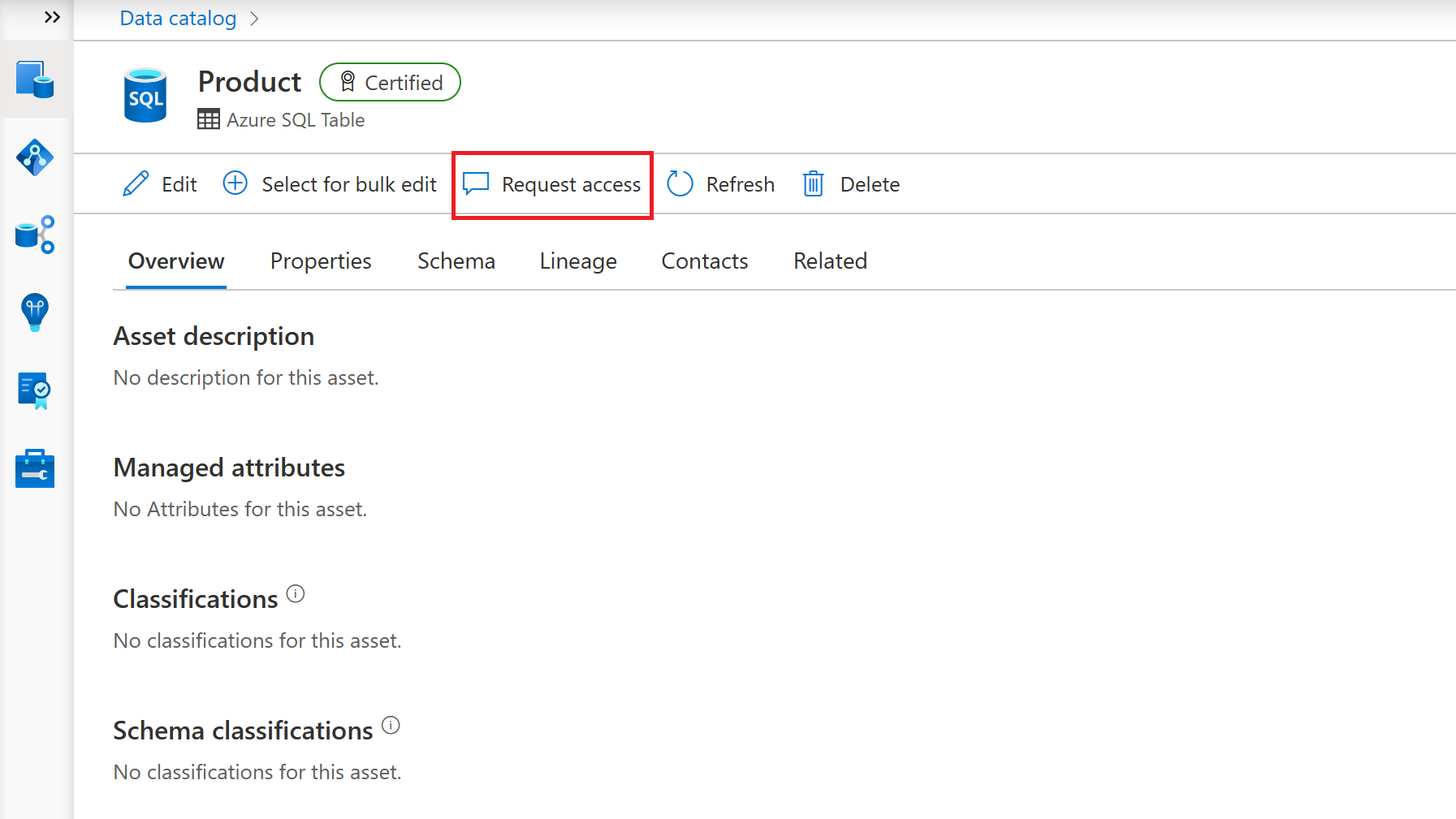

자산을 선택하여 자산 세부 정보로 이동합니다.

액세스 요청을 선택합니다.

참고

이 옵션을 사용할 수 없는 경우 셀프 서비스 액세스 워크플로 가 만들어지지 않았거나 리소스가 등록된 컬렉션에 할당되지 않았습니다. 자세한 내용은 컬렉션 관리자, 데이터 원본 관리자 또는 컬렉션의 워크플로 관리자에게 문의하세요. 또는 셀프 서비스 액세스 워크플로를 만드는 방법에 대한 자세한 내용은 셀프 서비스 액세스 워크플로 설명서를 참조하세요.

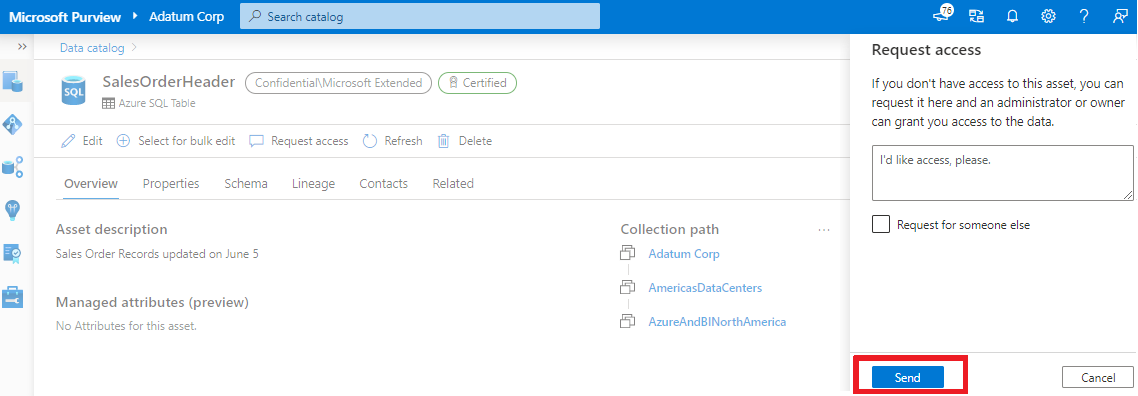

액세스 요청 창이 열립니다. 데이터 액세스가 요청된 이유에 대한 의견을 제공할 수 있습니다.

보내기를 선택하여 셀프 서비스 데이터 액세스 워크플로를 트리거합니다.

참고

다른 사용자를 대신하여 액세스를 요청하려면 다른 사용자에 대한 요청 확인란을 선택하고 해당 사용자의 이메일 ID를 채웁니다.

참고

리소스 집합에 대한 요청 액세스는 실제로 이러한 모든 리소스 집합 파일을 포함하는 한 수준 위로 폴더에 대한 데이터 액세스 요청을 제출합니다.

데이터 소유자는 요청에 대한 알림을 받고 요청을 승인하거나 거부합니다.

중요

- 게시는 백그라운드 작업입니다. 변경 내용이 이 데이터 원본에 반영되는 데 최대 5분 이 걸릴 수 있습니다.

- 정책을 변경해도 새 게시 작업이 필요하지 않습니다. 변경 내용은 다음 끌어오기를 통해 선택됩니다.

셀프 서비스 정책 보기

만든 정책을 보려면 문서를 따라 셀프 서비스 정책을 확인합니다.

정책 테스트

셀프 서비스 정책을 만든 Azure Active Directory 계정, 그룹, MSI 또는 SPN은 이제 서버의 데이터베이스에 연결하고 요청된 테이블 또는 뷰에 대해 선택 쿼리를 실행할 수 있어야 합니다.

정책 강제 다운로드

다음 명령을 실행하여 게시된 최신 정책을 현재 SQL 데이터베이스에 즉시 다운로드할 수 있습니다. 명령을 실행하는 데 필요한 최소 권한은 ##MS_ServerStateManager##-server 역할의 멤버 자격입니다.

-- Force immediate download of latest published policies

exec sp_external_policy_refresh reload

SQL에서 다운로드한 정책 상태 분석

다음 DMV를 사용하여 다운로드되어 현재 Azure AD 계정에 할당된 정책을 분석할 수 있습니다. 이를 실행하는 데 필요한 최소 권한은 VIEW DATABASE SECURITY STATE 또는 할당된 작업 그룹 SQL 보안 감사자입니다.

-- Lists generally supported actions

SELECT * FROM sys.dm_server_external_policy_actions

-- Lists the roles that are part of a policy published to this server

SELECT * FROM sys.dm_server_external_policy_roles

-- Lists the links between the roles and actions, could be used to join the two

SELECT * FROM sys.dm_server_external_policy_role_actions

-- Lists all Azure AD principals that were given connect permissions

SELECT * FROM sys.dm_server_external_policy_principals

-- Lists Azure AD principals assigned to a given role on a given resource scope

SELECT * FROM sys.dm_server_external_policy_role_members

-- Lists Azure AD principals, joined with roles, joined with their data actions

SELECT * FROM sys.dm_server_external_policy_principal_assigned_actions

추가 정보

정책 작업 매핑

이 섹션에는 Microsoft Purview 데이터 정책의 작업이 Azure SQL Database의 특정 작업에 매핑되는 방법에 대한 참조가 포함되어 있습니다.

| Microsoft Purview 정책 작업 | 데이터 원본 관련 작업 |

|---|---|

| 읽기 | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

다음 단계

블로그, 데모 및 관련 방법 가이드 확인

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기