SaaS 앱은 인터넷 연결이 있는 모든 디바이스에서 애플리케이션 및 리소스를 사용할 수 있고 액세스할 수 있도록 하는 데 중요한 역할을 합니다. 그러나 일부 앱은 검색 및 관리되지 않을 경우 조직에 상당한 손상을 줄 수 있는 보안 위험을 초래할 수 있습니다. 중요한 데이터와 리소스를 보호할 수 있도록 조직에서 사용되는 앱에 대한 가시성이 있어야 합니다.

클라우드용 Microsoft Defender 앱은 중요한 데이터에 대한 포괄적인 가시성, 감사 및 세분화된 제어를 통해 제어할 수 있습니다. 클라우드용 Defender 앱에는 섀도 IT를 발견하고 위험을 평가하는 동시에 정책을 적용하고 앱 활동을 조사할 수 있는 도구가 있습니다. 실시간으로 액세스를 제어하고 위협을 차단하여 조직이 더 안전하게 클라우드로 이동할 수 있습니다.

이 문서에서는 다음 방법에 대한 지침을 제공합니다.

- 클라우드 앱 검색

- 제재 클라우드 앱

- 조건부 액세스 앱 제어 구성

- 앱 커넥터 사용

- 세션 컨트롤 적용

클라우드용 Defender 앱을 아직 설정하지 않은 경우 클라우드용 Microsoft Defender 앱을 참조하세요.

클라우드 앱 검색

조직에서 사용되는 앱에 대한 가시성이 없으면 사용자가 앱을 사용하는 방법과 앱이 중요한 데이터 및 리소스에 액세스하는 방법을 제대로 관리하고 제어할 수 없습니다.

클라우드용 Defender 앱에는 31,000개가 넘는 클라우드 앱의 클라우드용 Microsoft Defender 앱 카탈로그에 대한 트래픽 로그를 분석하는 Cloud Discovery라는 기능이 있습니다. 앱은 90개 이상의 위험 요소를 기반으로 순위가 매겨지고 점수가 매겨지고, 클라우드 앱 사용, 섀도 IT 및 알 수 없는 앱과 관리되지 않는 앱에서 발생하는 위험에 대한 지속적인 가시성을 제공합니다.

다음 다이어그램에서는 클라우드 앱 검색의 구성 요소와 네트워크 트래픽을 모니터링하고 조직에서 사용되는 클라우드 앱을 검색하는 데 사용되는 두 가지 방법을 보여 줍니다.

이 다이어그램에서

- 방법 1: Cloud App Discovery는 IT 관리 Windows 10 및 Windows 11 디바이스에서 액세스되는 클라우드 앱 및 서비스를 보고하는 엔드포인트용 Microsoft Defender 통합됩니다.

- 방법 2: 네트워크에 연결된 모든 디바이스에서 검사하는 경우 방화벽 및 프록시에 설치된 클라우드용 Defender 앱 로그 수집기는 분석을 위해 엔드포인트에서 클라우드용 Defender 앱으로 데이터를 수집하고 보냅니다.

다음 지침을 사용하여 클라우드용 Defender 앱의 기본 제공 기능을 활용하여 조직에서 앱을 검색합니다.

앱 제재

사용자 환경에서 검색된 앱 목록을 검토한 후에는 안전한 앱(승인됨)을 승인하거나 원치 않는 앱(허가되지 않음)을 금지하여 환경을 보호할 수 있습니다.

자세한 내용은 앱 승인/사용 취소를 참조 하세요.

앱을 보호하도록 조건부 액세스 앱 제어 구성

조건부 액세스 정책을 사용하면 특정 애플리케이션, 작업 또는 인증 조건에 컨트롤 및 요구 사항을 할당할 수 있습니다. 클라우드 앱에 액세스할 수 있는 사용자 또는 사용자 그룹, 액세스할 수 있는 클라우드 앱, 사용자가 액세스를 시작해야 하는 위치 및 네트워크를 정의할 수 있습니다. 자세한 내용은 이 솔루션의 1단계를 참조하세요.

조건부 액세스 정책과 함께 조건부 액세스 앱 제어를 사용하여 액세스 및 세션 제어를 적용하여 클라우드 앱의 보안을 더욱 강화할 수 있습니다. 클라우드용 Defender 앱의 조건부 액세스 앱 제어 기능을 사용하면 사용자 앱 액세스 및 세션이 액세스 및 세션 정책에 따라 실시간으로 모니터링 및 제어됩니다. 클라우드용 Defender 앱 포털로 구성된 액세스 및 세션 정책을 사용하면 필터를 추가로 구체화하고 사용자가 수행할 수 있는 작업을 설정할 수 있습니다.

클라우드용 Microsoft Defender 앱은 기본적으로 Microsoft Entra와 통합됩니다. 조건부 액세스 앱 제어를 사용하도록 Microsoft Entra에서 정책을 구성하면 클라우드 앱 트래픽이 클라우드용 Defender 앱을 통해 프록시로 라우팅되므로 클라우드용 Defender 앱에서 이 트래픽을 모니터링하고 세션 컨트롤을 적용할 수 있습니다.

다음 다이어그램은 클라우드 앱 트래픽이 Microsoft Entra 및 클라우드용 Defender 앱을 통해 라우팅되는 방법을 보여 줍니다.

이 다이어그램에서

- Microsoft Entra에는 지정된 통합 SaaS 앱의 트래픽에 대한 조건부 액세스 앱 제어 정책이 있습니다. 그런 다음 Microsoft Entra ID는 클라우드용 Defender 앱을 통해 세션 트래픽을 전달(프록시)합니다.

- 클라우드용 Defender 앱은 이 트래픽을 모니터링하고 세션 제어 정책을 적용합니다.

조건부 액세스는 사용자가 앱에 액세스하기 전에 충족해야 하는 요구 사항을 규정합니다. 조건부 액세스 앱 제어는 사용자가 액세스할 수 있는 앱과 사용자가 액세스 권한이 부여된 후 세션 중에 수행할 수 있는 작업 집합을 지정합니다.

자세한 내용은 다음을 참조하세요.

앱 커넥터 사용

앱 커넥터 앱 공급자의 API를 사용하여 조직에서 사용되는 앱에 클라우드용 Defender 앱의 가시성과 제어를 강화합니다. 연결하는 앱에 따라 앱 연결을 통해 다음을 수행할 수 있습니다.

- 계정 정보 - 사용자, 계정, 프로필 정보, 상태(일시 중단됨, 활성, 사용 안 함) 그룹 및 권한에 대한 표시 유형입니다.

- 감사 내역 - 사용자 활동, 관리 활동 및 로그인 활동에 대한 가시성.

- 계정 거버넌스 - 사용자 일시 중단, 암호 해지 및 기타 기능

- 앱 사용 권한 - 발급된 토큰 및 해당 사용 권한에 대한 표시 유형입니다.

- 앱 사용 권한 거버넌스 - 토큰을 제거할 수 있습니다.

- 데이터 검색 - 두 프로세스를 사용하여 주기적으로(12시간마다) 및 실시간으로(변경이 검색될 때마다 트리거됨) 비정형 데이터 검색

- 데이터 거버넌스 - 휴지통에 있는 파일을 포함하여 파일을 격리하고 파일을 덮어쓰는 기능입니다.

자세한 내용은 앱 연결을 참조 하세요.

클라우드용 Defender 앱은 클라우드-클라우드 통합 을 사용하여 연결된 앱에 대한 엔드 투 엔드 보호를 제공합니다.API 커넥터 및 조건부 앱 액세스 제어를 활용하는 실시간 액세스 및 세션 컨트롤입니다.

세션 컨트롤 적용

세션 컨트롤을 사용하면 조직에서 클라우드 앱을 사용하는 방법에 매개 변수를 적용할 수 있습니다. 예를 들어 조직에서 Salesforce를 사용하는 경우 등록된 디바이스와 관리되는 디바이스만 조직의 Salesforce 데이터에 액세스할 수 있도록 허용하는 세션 정책을 구성할 수 있습니다. 더 간단한 예제는 더 엄격한 정책을 적용하기 전에 이 트래픽의 위험을 분석할 수 있도록 관리되지 않는 디바이스의 트래픽을 모니터링하는 정책을 구성하는 것입니다.

클라우드용 Defender 앱 설명서에는 위험을 검색하고 환경을 보호하는 데 도움이 되는 다음 자습서 시리즈가 포함되어 있습니다.

- 의심스러운 사용자 활동 검색

- 위험 사용자 조사

- 위험 OAuth 앱 조사

- 중요한 정보 검색 및 보호

- 조직의 모든 앱을 실시간으로 보호

- 중요한 정보의 다운로드 차단

- 관리자 격리를 사용하여 파일 보호

- 위험한 작업 시 단계별 인증 필요

다음 단계

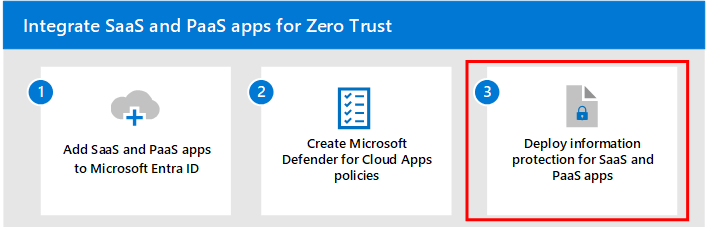

3단계를 계속 진행하여 SaaS 앱에 대한 정보 보호를 배포합니다.