호스트 보호 서비스에 컴퓨터 등록

적용 대상: SQL Server 2019(15.x) 이상 - Windows만 해당

이 문서에서는 HGS(Host Guardian Service)로 증명하도록 SQL Server 컴퓨터를 등록하는 방법을 설명합니다.

참고 항목

HGS에 SQL Server를 등록하는 프로세스에는 HGS 관리자와 SQL Server 컴퓨터 관리자의 공동 노력이 필요합니다. HGS로 증명 구성 시 역할 및 책임을 참조하세요.

시작하기 전에 하나 이상의 HGS 컴퓨터를 배포하고 HGS 증명 서비스를 설정했는지 확인합니다. 자세한 내용은 SQL Server에 대한 호스트 보호 서비스 배포를 참조하세요.

1단계: 증명 클라이언트 구성 요소 설치

참고 항목

이 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

SQL 클라이언트가 신뢰할 수 있는 SQL Server 컴퓨터와 통신하는지 확인할 수 있으려면 SQL Server 컴퓨터가 호스트 보호 서비스에서 성공적으로 증명되어야 합니다. 증명 프로세스는 HGS 클라이언트라는 선택적 Windows 구성 요소에 의해 관리됩니다. 아래 단계는 이 구성 요소를 설치하고 검색을 시작하는 데 도움이 됩니다.

SQL Server 컴퓨터가 HGS 계획 문서에 설명된 필수 구성 요소를 충족하는지 확인합니다.

관리자 권한의 PowerShell 콘솔에서 다음 명령을 실행하여 HGS 클라이언트 및 증명 구성 요소가 포함된 호스트 보호용 Hyper-V 지원 기능을 설치합니다.

Enable-WindowsOptionalFeature -Online -FeatureName HostGuardian -All설치를 완료하기 위해 다시 시작됩니다.

2단계: 가상화 기반 보안이 실행 중인지 확인

참고 항목

이 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

호스트 보호용 Hyper-V 지원 기능을 설치하면 VBS(가상화 기반 보안)가 자동으로 구성되고 사용하도록 설정됩니다.

SQL Server Always Encrypted용 enclave는 VBS 환경에서 보호되고 실행됩니다.

컴퓨터에 IOMMU 디바이스가 설치되어 사용하도록 설정되지 않으면 VBS를 시작할 수 없습니다.

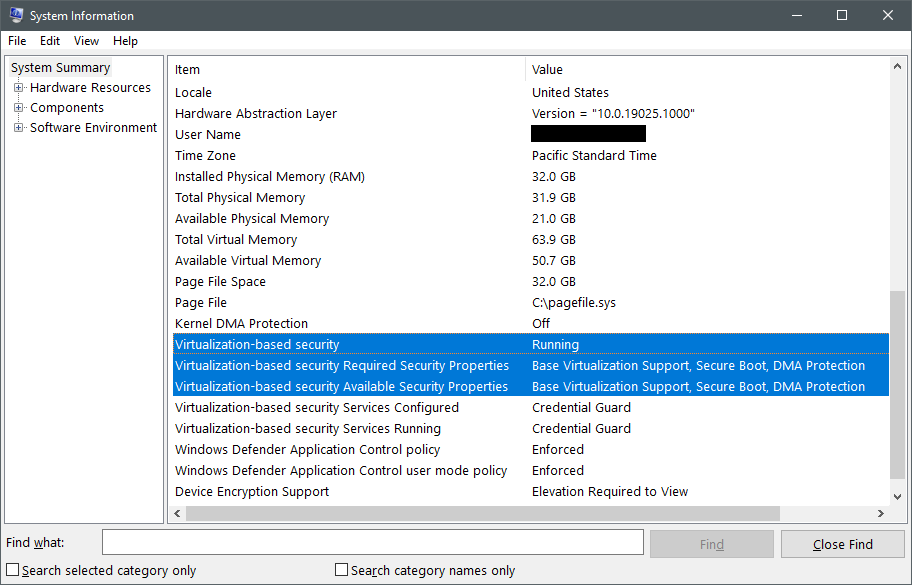

VBS가 실행 중인지 확인하려면 msinfo32.exe를 실행하여 시스템 정보 도구를 열고 시스템 요약 아래쪽에서 Virtualization-based security 항목을 찾습니다.

확인할 첫 번째 항목 Virtualization-based security는 다음과 같은 세 가지 값을 가질 수 있는 항목입니다 .

Running은 VBS가 올바르게 구성되었고 성공적으로 시작할 수 있었다는 것을 의미합니다. 컴퓨터에 이 상태가 표시되면 3단계로 건너뛸 수 있습니다.Enabled but not running은 VBS가 실행하도록 구성되었지만, 하드웨어에 VBS를 실행할 최소 보안 요구 사항이 없음을 의미합니다. IOMMU 같은 선택적 프로세서 기능을 사용하도록 설정하려면 BIOS 또는 UEFI에서 하드웨어 구성을 변경해야 할 수 있으며, 하드웨어가 실제로 필요한 기능을 지원하지 않는 경우에는 VBS 보안 요구 사항을 낮춰야 할 수 있습니다. 자세히 알아보려면 이 섹션을 계속 읽어보세요.Not enabled는 VBS가 실행하도록 구성되지 않았음을 의미합니다. 호스트 보호 Hyper-V 지원 기능은 VBS를 자동으로 사용하도록 설정하므로 이 상태가 표시되면 1단계를 반복하는 것이 좋습니다.

VBS가 컴퓨터에서 실행되고 있지 않으면 Virtualization-based security 속성을 확인합니다. Required Security Properties 항목의 값을 Available Security Properties 항목의 값과 비교합니다.

필요한 속성은 VBS를 실행할 때 사용할 수 있는 보안 속성의 하위 집합이거나 같아야 합니다.

SQL Server enclave를 증명하는 컨텍스트에서 보안 속성은 다음과 같은 중요도를 갖습니다.

Base virtualization support는 하이퍼바이저를 실행하는 데 필요한 최소 하드웨어 기능을 나타내기 때문에 항상 필요합니다.Secure Boot은 SQL Server Always Encrypted에 권장되지만 필수는 아닙니다. 보안 부팅은 UEFI 초기화가 완료된 직후 Microsoft 서명 부팅 로더를 실행하도록 요구하여 루트킷으로부터 보호합니다. TPM(신뢰할 수 있는 플랫폼 모듈) 증명을 사용하는 경우 보안 부팅을 요구하도록 VBS를 구성할지 여부와 관계없이 보안 부팅 활성화가 측정되고 적용됩니다.DMA Protection은 SQL Server Always Encrypted에 권장되지만 필수는 아닙니다. DMA 보호는 IOMMU를 사용하여 직접 메모리 액세스 공격으로부터 VBS 및 Enclave 메모리를 보호합니다. 프로덕션 환경에서는 항상 DMA 보호와 함께 컴퓨터를 사용해야 합니다. 개발/테스트 환경에서는 DMA 보호 요구 사항을 제거해도 됩니다. SQL Server 인스턴스가 가상화되면 DMA 보호를 사용하지 않을 가능성이 크며 VBS를 실행하려면 요구 사항을 제거해야 합니다. VM에서 실행하는 경우 낮춰진 보안 보증에 대한 자세한 내용은 신뢰 모델을 검토하세요.

VBS에 필요한 보안 기능을 낮추기 전에 OEM 또는 클라우드 서비스 공급자에게 문의하여 UEFI 또는 BIOS에서 누락된 플랫폼 요구 사항을 사용하도록 설정하는 방법이 있는지 확인합니다(예: 보안 부팅, Intel VT-d 또는 AMD IOV 사용).

VBS에 필요한 플랫폼 보안 기능을 변경하려면 관리자 권한의 PowerShell 콘솔에서 다음 명령을 실행합니다.

# Value 0 = No security features required

# Value 1 = Only Secure Boot is required

# Value 2 = Only DMA protection is required (default configuration)

# Value 3 = Both Secure Boot and DMA protection are required

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard -Name RequirePlatformSecurityFeatures -Value 0

레지스트리를 변경한 후 SQL Server 컴퓨터를 다시 시작하고 VBS가 다시 실행 중인지 확인합니다.

회사에서 컴퓨터를 관리하는 경우, 다시 시작한 후 그룹 정책 또는 Microsoft Endpoint Manager가 레지스트리 키 변경 내용을 재정의할 수 있습니다. IT 지원 센터에 문의하여 VBS 구성을 관리하는 정책을 배포했는지 확인하세요.

3단계: 증명 URL 구성

참고 항목

이 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

그런 다음, HGS 관리자로부터 얻은 HGS 증명 서비스의 URL을 사용하여 SQL Server 컴퓨터를 구성합니다.

관리자 권한의 PowerShell 콘솔에서 다음 명령을 업데이트하고 실행하여 증명 URL을 구성합니다.

hgs.bastion.local을 HGS 클러스터 이름으로 바꿉니다.- 아무 HGS 컴퓨터에서

Get-HgsServer를 실행하여 클러스터 이름을 가져올 수 있습니다. - 증명 URL은 항상

/Attestation으로 끝나야 합니다. - SQL Server는 HGS의 키 보호 기능을 활용하지 않으므로

http://localhost같은 더미 URL을-KeyProtectionServerUrl에 제공합니다.

Set-HgsClientConfiguration -AttestationServerUrl "https://hgs.bastion.local/Attestation" -KeyProtectionServerUrl "http://localhost"

이전에 이 머신을 HGS에 등록하지 않은 경우 명령은 증명 실패를 보고합니다. 이 결과는 정상적입니다.

cmdlet 출력의 AttestationMode 필드는 HGS에서 사용하는 증명 모드를 나타냅니다.

4A단계를 계속 진행하여 TPM 모드에서 컴퓨터를 등록하거나 4B단계를 진행하여 호스트 키 모드에서 컴퓨터를 등록합니다.

4A단계: TPM 모드에서 컴퓨터 등록

참고 항목

이 단계는 SQL Server 컴퓨터 관리자와 HGS 관리자가 공동으로 수행합니다. 자세한 내용은 아래의 노트를 참조하세요.

준비

참고 항목

이 작업은 SQL Server 컴퓨터 관리자가 수행해야 합니다.

이 단계에서는 컴퓨터 TPM 상태에 대한 정보를 수집하고 HGS에 등록합니다.

HGS 증명 서비스가 호스트 키 모드를 사용하도록 구성된 경우에는 대신 4B단계로 건너뜁니다.

TPM 측정을 수집하기 전에 SQL Server 컴퓨터의 알려진 올바른 구성에서 작업하고 있는지 확인합니다. 컴퓨터에 필요한 하드웨어를 모두 설치하고 최신 펌웨어 및 소프트웨어 업데이트를 적용해야 합니다. HGS는 컴퓨터가 증명될 때 이 기준에 따라 컴퓨터를 측정하므로 TPM 측정을 수집할 때 가장 안전하고 의도한 상태에 있는 것이 중요합니다.

TPM 증명을 위해 세 개의 데이터 파일이 수집되며 동일하게 구성된 컴퓨터를 사용하는 경우 파일 중 일부가 다시 사용될 수 있습니다.

| 증명 아티팩트 | 측정할 내용 | 고유성 |

|---|---|---|

| Platform Identity | 컴퓨터의 TPM에 있는 공개 인증 키 및 TPM 제조업체의 인증 키 인증서입니다. | 각 컴퓨터당 1개 |

| TPM 기준 | 부팅 프로세스 중에 로드된 펌웨어 및 OS 구성을 측정하는 TPM의 PCR(플랫폼 제어 레지스터)입니다. 예를 들면 보안 부팅 상태 및 크래시 덤프가 암호화되는지 여부가 있습니다. | 고유한 컴퓨터 구성마다 하나의 기준(동일한 하드웨어 및 소프트웨어가 동일한 기준을 사용할 수 있음) |

| 코드 무결성 검사 | 컴퓨터를 보호하기 위해 신뢰할 수 있는 Windows Defender 애플리케이션 제어 정책 | 컴퓨터에 배포된 고유한 CI 정책당 1개 |

혼합된 하드웨어 및 소프트웨어 집합을 지원하기 위해 HGS에서 각 증명 아티팩트를 두 개 이상 구성할 수 있습니다. HGS를 사용하려면 컴퓨터 증명이 각 정책 범주에 포함된 하나의 정책과 일치해야 합니다. 예를 들어 HGS에 세 개의 TPM 기준이 등록된 경우 컴퓨터 측정값은 정책 요구 사항을 충족하기 위해 해당 기준 중 하나와 일치할 수 있습니다.

코드 무결성 검사 구성

참고 항목

아래 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

HGS를 사용하려면 TPM 모드에서 증명되는 모든 컴퓨터에 WDAC(Windows Defender Application Control) 정책을 적용해야 합니다. WDAC 코드 무결성 정책은 신뢰할 수 있는 게시자 및 파일 해시 목록에 대해 코드를 실행하려는 각 프로세스를 확인하여 컴퓨터에서 실행할 수 있는 소프트웨어를 제한합니다. SQL Server 사용 사례의 경우, enclave는 가상화 기반 보안으로 보호되며 호스트 OS에서 수정될 수 없으므로 WDAC 정책의 엄격성은 암호화된 쿼리의 보안에 영향을 주지 않습니다. 따라서 시스템에 추가 제한을 적용하지 않고 증명 요구 사항을 충족하도록 SQL Server 컴퓨터에 감사 모드 정책을 배포하는 것이 좋습니다.

이미 컴퓨터에서 사용자 지정 WDAC 코드 무결성 검사를 사용하여 OS 구성을 강화하고 있다면 TPM 증명 정보 수집으로 건너뛸 수 있습니다.

모든 Windows Server 2019, Windows 10 버전 1809 이상 운영 체제에서 미리 만들어진 예제 정책을 사용할 수 있습니다. 이

AllowAll정책은 모든 소프트웨어가 제한 없이 컴퓨터에서 실행되도록 허용합니다. 정책을 사용하려면 OS 및 HGS에서 인식하는 이진 형식으로 정책을 변환합니다. 관리자 권한 PowerShell 콘솔에서 다음 명령을 실행하여AllowAll정책을 컴파일합니다.# We are changing the policy to disable enforcement and user mode code protection before compiling $temppolicy = "$HOME\Desktop\allowall_edited.xml" Copy-Item -Path "$env:SystemRoot\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml" -Destination $temppolicy Set-RuleOption -FilePath $temppolicy -Option 0 -Delete Set-RuleOption -FilePath $temppolicy -Option 3 ConvertFrom-CIPolicy -XmlFilePath $temppolicy -BinaryFilePath "$HOME\Desktop\allowall_cipolicy.bin"Windows Defender 애플리케이션 제어 배포 가이드의 지침에 따라 그룹 정책을 사용하여 SQL Server 컴퓨터에

allowall_cipolicy.bin파일을 배포 합니다. 작업 그룹 컴퓨터의 경우 로컬 그룹 정책 편집기(gpedit.msc)를 사용하여 동일한 프로세스를 수행합니다.SQL Server 컴퓨터에서

gpupdate /force를 실행하여 새 코드 무결성 정책을 구성한 다음, 컴퓨터를 다시 시작하여 정책을 적용합니다.

TPM 증명 정보 수집

참고 항목

아래 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

HGS를 사용하여 증명할 각 SQL Server 컴퓨터에서 다음 단계를 반복합니다.

컴퓨터가 정상 상태인 경우 PowerShell에서 다음 명령을 실행하여 TPM 증명 정보를 수집합니다.

# Collects the TPM EKpub and EKcert $name = $env:computername $path = "$HOME\Desktop" (Get-PlatformIdentifier -Name $name).Save("$path\$name-EK.xml") # Collects the TPM baseline (current PCR values) Get-HgsAttestationBaselinePolicy -Path "$path\$name.tcglog" -SkipValidation # Collects the applied CI policy, if one exists Copy-Item -Path "$env:SystemRoot\System32\CodeIntegrity\SIPolicy.p7b" -Destination "$path\$name-CIpolicy.bin"HGS 관리자와 세 개의 증명 파일을 공유합니다.

HGS에 SQL Server 컴퓨터 등록

참고 항목

아래 단계는 HGS 관리자가 수행해야 합니다.

HGS를 사용하여 증명할 각 SQL Server 컴퓨터에서 다음 단계를 반복합니다.

SQL Server 컴퓨터 관리자로부터 얻은 증명 파일을 HGS 서버로 복사합니다.

HGS 서버에서 관리자 권한의 PowerShell 콘솔에서 다음 명령을 실행하여 SQL Server 컴퓨터를 등록합니다.

# TIP: REMEMBER TO CHANGE THE FILENAMES # Registers the unique TPM with HGS (required for every computer) Add-HgsAttestationTpmHost -Path "C:\temp\SQL01-EK.xml" # Registers the TPM baseline (required ONCE for each unique hardware and software configuration) Add-HgsAttestationTpmPolicy -Name "MyHWSoftwareConfig" -Path "C:\temp\SQL01.tcglog" # Registers the CI policy (required ONCE for each unique CI policy) Add-HgsAttestationCiPolicy -Name "AllowAll" -Path "C:\temp\SQL01-CIpolicy.bin"팁

고유한 TPM 식별자를 등록하려고 할 때 오류가 발생하면 사용 중인 HGS 컴퓨터에서 TPM 중간 및 루트 인증서를 가져왔는지 확인하세요.

플랫폼 식별자, TPM 기준 및 코드 무결성 검사 외에도, HGS에서 구성 및 적용된 기본 제공 정책을 변경해야 할 수 있습니다. 이러한 기본 제공 정책은 서버에서 수집하는 TPM 기준에 따라 측정되며 컴퓨터를 보호하기 위해 사용하도록 설정해야 하는 다양한 보안 설정을 나타냅니다. DMA 공격을 방지할 IOMMU가 제공되지 않은 컴퓨터(예: VM)가 있는 경우 IOMMU 정책을 사용하지 않도록 설정해야 합니다.

IOMMU 요구 사항을 사용하지 않도록 설정하려면 HGS 서버에서 다음 명령을 실행합니다.

Disable-HgsAttestationPolicy Hgs_IommuEnabled

참고 항목

IOMMU 정책을 사용하지 않도록 설정하면 HGS를 사용하여 증명하는 컴퓨터에 IOMMU가 필요하지 않습니다. 단일 컴퓨터에 대해 IOMMU 정책을 사용하지 않도록 설정할 수 없습니다.

다음 PowerShell 명령을 사용하여 등록된 TPM 호스트 및 정책 목록을 검토할 수 있습니다.

Get-HgsAttestationTpmHost

Get-HgsAttestationTpmPolicy

4B단계: 호스트 키 모드에서 컴퓨터 등록

참고 항목

이 단계는 SQL Server 컴퓨터 관리자와 HGS 관리자가 공동으로 수행합니다. 자세한 내용은 아래의 노트를 참조하세요.

이 단계에서는 호스트에 대한 고유 키를 생성하고 HGS에 등록하는 프로세스를 안내합니다. HGS 증명 서비스가 TPM 모드를 사용하도록 구성된 경우 대신 4A단계의 지침을 따르세요.

SQL Server 컴퓨터의 키 생성

참고 항목

이 부분에서는 SQL Server 컴퓨터 관리자가 공동으로 수행해야 합니다.

호스트 키 증명은 SQL Server 컴퓨터에서 비대칭 키 쌍을 생성하고 해당 키의 공개 키 부분만 HGS에 제공하는 방식으로 작동합니다.

HGS를 사용하여 증명할 각 SQL Server 컴퓨터에서 다음 단계를 반복합니다.

키 쌍을 생성하려면 관리자 권한의 PowerShell 콘솔에서 다음 명령을 실행합니다:

Set-HgsClientHostKey Get-HgsClientHostKey -Path "$HOME\Desktop\$env:computername-key.cer"이미 호스트 키를 만들었고 새 키 쌍을 생성하려는 경우에는 다음 명령을 대신 사용합니다.

Remove-HgsClientHostKey Set-HgsClientHostKey Get-HgsClientHostKey -Path "$HOME\Desktop\$env:computername-key.cer"HGS 관리자와 인증서 파일을 공유합니다.

HGS에 SQL Server 컴퓨터 등록

참고 항목

아래 단계는 HGS 관리자가 수행해야 합니다.

HGS를 사용하여 증명할 각 SQL Server 컴퓨터에서 다음 단계를 반복합니다.

SQL Server 컴퓨터 관리자로부터 가져온 인증서 파일을 HGS 서버에 복사합니다.

관리자 권한의 PowerShell 콘솔에서 다음 명령을 실행하여 SQL Server 컴퓨터를 등록합니다.

Add-HgsAttestationHostKey -Name "YourComputerName" -Path "C:\temp\yourcomputername.cer"

5단계: 호스트가 성공적으로 증명할 수 있는지 확인

참고 항목

이 단계는 SQL Server 컴퓨터 관리자가 수행해야 합니다.

HGS를 사용하여 SQL Server 컴퓨터를 등록한 후(TPM 모드의 경우 4A단계, 호스트 키 모드의 경우 4B단계) 성공적으로 증명할 수 있는지 확인해야 합니다.

언제든지 Get-HgsClientConfiguration을 사용하여 HGS 증명 클라이언트의 구성을 확인하고 증명 시도를 수행할 수 있습니다.

명령의 출력은 아래와 비슷하게 표시됩니다.

PS C:\> Get-HgsClientConfiguration

IsHostGuarded : True

Mode : HostGuardianService

KeyProtectionServerUrl : http://localhost

AttestationServerUrl : http://hgs.bastion.local/Attestation

AttestationOperationMode : HostKey

AttestationStatus : Passed

AttestationSubstatus : NoInformation

FallbackKeyProtectionServerUrl :

FallbackAttestationServerUrl :

IsFallbackInUse : False

출력에서 가장 중요한 두 필드는 컴퓨터가 인증을 통과했는지 여부를 알려주는 AttestationStatus와 컴퓨터가 인증에 실패한 경우 어떤 정책이 실패했는지 설명하는 AttestationSubStatus입니다.

AttestationStatus에 표시 할 수 있는 가장 일반적인 값은 아래에 설명되어 있습니다.

AttestationStatus |

설명 |

|---|---|

| 만료됨 | 호스트가 이전에 인증을 통과했지만 발급된 상태 인증서가 만료되었습니다. 호스트 및 HGS 시간이 동기화되었는지 확인합니다. |

InsecureHostConfiguration |

컴퓨터가 HGS 서버에 구성된 하나 이상의 증명 정책을 충족하지 않습니다. 자세한 내용은 AttestationSubStatus를 참조하세요. |

| NotConfigured | 컴퓨터가 증명 URL을 사용하여 구성되지 않았습니다. 증명 URL 구성 |

| 통과 | 컴퓨터가 증명을 전달했으며 SQL Server enclave를 실행할 수 있습니다. |

TransientError |

일시적인 오류로 인해 증명 시도가 실패했습니다. 이 오류는 일반적으로 네트워크를 통해 HGS에 연결하는 데 문제가 있었음을 의미합니다. 네트워크 연결을 확인하고 컴퓨터가 HGS 서비스 이름을 확인하고 라우팅할 수 있는지 확인합니다. |

TpmError |

컴퓨터의 TPM 디바이스가 증명을 시도하는 동안 오류를 보고했습니다. 자세한 내용은 TPM 로그를 확인하세요. TPM을 지우면 문제가 해결될 수 있지만 TPM을 지우기 전에 TPM을 사용하는 BitLocker 및 기타 서비스를 일시 중단해야 합니다. |

UnauthorizedHost |

호스트 키가 HGS에 알려지지 않습니다. 4B단계의 지침에 따라 컴퓨터를 HGS에 등록합니다. |

AttestationStatus에 InsecureHostConfiguration가 표시되면 AttestationSubStatus 필드에 실패한 하나 이상의 정책 이름이 채워집니다.

아래 표에서는 가장 일반적인 값과 오류를 수정하는 방법을 설명합니다.

| AttestationSubStatus | 무엇을 의미하며 어떻게 해야 |

|---|---|

| CodeIntegrityPolicy | 컴퓨터의 코드 무결성 검사가 HGS에 등록되지 않았거나 또는 컴퓨터가 코드 무결성 검사를 현재 사용하고 있지 않습니다. 지침은 코드 무결성 정책 구성을 참조하세요. |

| DumpsEnabled | 컴퓨터는 크래시 덤프를 허용하도록 구성되었지만 Hgs_DumpsEnabled 정책은 덤프를 허용하지 않습니다. 이 컴퓨터에서 덤프를 사용하지 않도록 설정하거나 Hgs_DumpsEnabled 정책을 사용하지 않도록 설정하여 계속합니다. |

| FullBoot | 컴퓨터가 절전 상태 또는 최대 절전 모드에서 다시 시작되어 TPM 측정값이 변경되었습니다. 컴퓨터를 다시 시작하여 클린 TPM 측정을 생성합니다. |

| HibernationEnabled | 컴퓨터는 암호화되지 않은 최대 절전 모드 파일을 사용하여 최대 절전 모드를 허용하도록 구성됩니다. 이 문제를 해결하려면 컴퓨터에서 최대 절전 모드를 사용하지 않도록 설정합니다. |

| HypervisorEnforcedCodeIntegrityPolicy | 컴퓨터가 코드 무결성 검사를 사용하도록 구성되지 않았습니다. [그룹 정책] 또는 [로컬 그룹 정책] > [컴퓨터 구성] > [관리 템플릿] > [시스템] > [디바이스 가드] > [가상화 기반 보안 켜기] > [코드 무결성의 가상화 기반 보호]를 선택합니다. 이 정책 항목은 "UEFI 잠금 없이 사용"이어야 합니다. |

| Iommu | 이 컴퓨터에서 IOMMU 디바이스를 사용하도록 설정하지 않았습니다. 물리적 컴퓨터인 경우 UEFI 구성 메뉴에서 IOMMU를 사용하도록 설정합니다. 이 컴퓨터가 가상 머신이고 IOMMU를 사용할 수 없는 경우 HGS 서버에서 Disable-HgsAttestationPolicy Hgs_IommuEnabled를 실행합니다. |

| SecureBoot | 이 컴퓨터에서 보안 부팅이 사용하도록 설정되지 않았습니다. UEFI 구성 메뉴에서 보안 부팅을 사용하도록 설정하여 이 오류를 해결합니다. |

| VirtualSecureMode | 이 컴퓨터에서 가상화 기반 보안이 실행되고 있지 않습니다. 2단계: 컴퓨터에서 VBS가 실행 중인지 확인의 안내를 따릅니다. |

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기