Azure Confidential Ledger에서 작동하도록 Azure SQL Managed Instance NSG 규칙 구성

적용 대상: Azure SQL Managed Instance

Azure SQL Managed Instance에서 다이제스트 위치로 사용하도록 Azure Confidential Ledger 사용을 설정한 후에는 Azure SQL Managed Instance의 가상 네트워크 규칙을 수동으로 구성하여 Azure Confidential Ledger와 통신하도록 해야 합니다.

이 문서에서는 다음 방법을 설명합니다.

- Azure Confidential Ledger에 대한 트래픽을 허용하도록 SQL Managed Instance NSG(네트워크 보안 그룹) 및 라우팅 테이블 규칙을 구성합니다.

사용 권한

관리되는 인스턴스에 있는 데이터의 민감도 때문에 Azure SQL Managed Instance 공용 엔드포인트를 사용하도록 구성하려면 2단계 프로세스가 필요합니다. 이 보안 조치는 SoD(의무 분리)를 따릅니다.

- SQL Managed Instance 관리자는 SQL Managed Instance에서 공개 엔드포인트를 사용하도록 설정해야 합니다. SQL Managed Instance 관리자는 사용자의 SQL Managed Instance의 개요 페이지에서 찾을 수 있습니다.

- 네트워크 관리자는 NSG를 사용하여 SQL Managed Instance에 대한 트래픽을 허용해야 합니다. 자세한 내용은 네트워크 보안 그룹 권한을 확인하세요.

Azure Confidential Ledger에 아웃바운드 NSG 규칙 사용

Azure Confidential Ledger의 IP 주소를 캡처하고 아웃바운드 NSG 규칙 및 SQL Managed Instance의 경로 테이블에 추가해야 합니다.

원장 엔드포인트 및 ID 서비스 엔드포인트 IP 주소 가져오기

Azure Portal의 프로비전된 Azure Confidential Ledger 개요 페이지에서 원장 엔드포인트 호스트 이름을 캡처합니다. ping 또는 유사한 네트워크 도구를 사용하여 Azure Confidential Ledger 인스턴스의 IP 주소를 가져옵니다.

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

마찬가지로 Azure Confidential Ledger 인스턴스 Identity Service Endpoint에 대한 절차를 수행합니다.

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

아웃바운드 NSG 규칙에 IP 주소 추가

이러한 두 IP 주소는 SQL Managed Instance의 아웃바운드 NSG 규칙에 추가해야 합니다.

Azure portal에서 SQL Managed Instance의 네트워크 보안 그룹으로 이동합니다. 네트워크 보안 그룹은 SQL Managed Instance의 리소스 그룹에 있는 별도의 리소스입니다.

아웃바운드 보안 규칙 메뉴로 이동합니다.

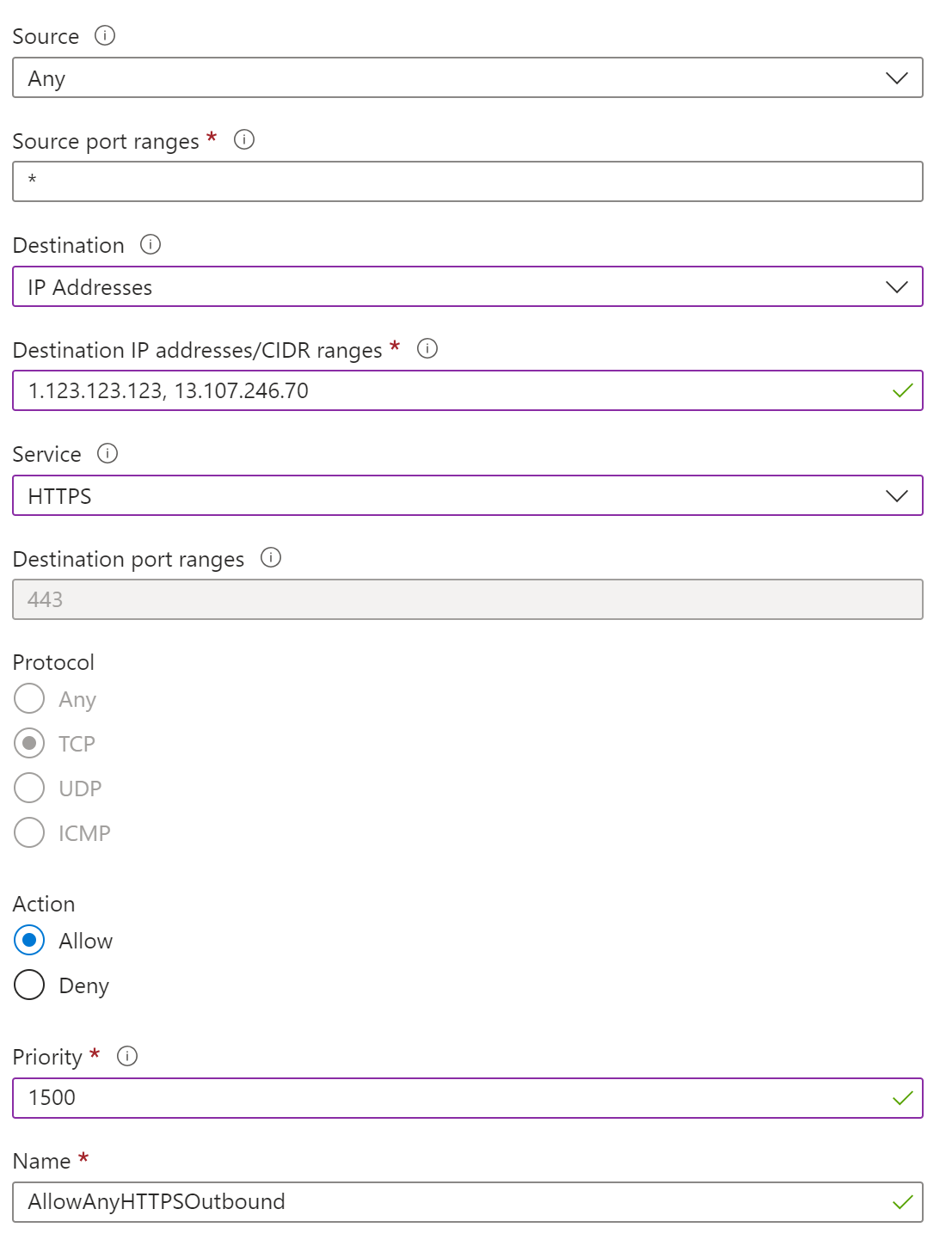

이전 섹션에서 가져온 두 개의 IP 주소를 새 아웃바운드 규칙으로 추가합니다.

인바운드 보안 규칙 탭을 선택하고 다음 설정:

(으)로 deny_all_inbound 규칙보다 우선 순위가 높은 규칙을 추가합니다.설정 제안 값 설명 원본 임의 IP 주소 또는 서비스 태그 - Power BI 같은 Azure 서비스의 경우 Azure 클라우드 서비스 태그를 선택합니다.

- 컴퓨터 또는 Azure 가상 머신의 경우 NAT IP 주소를 사용합니다.

원본 포트 범위 * 원본 포트가 일반적으로 동적으로 할당되어 예측할 수 없게 되므로 *(모두)로 둡니다. 대상 <1.123.123.123>, <13.107.246.70> Azure Confidential Ledger에 대한 이전 섹션에서 가져온 IP 주소 추가 대상 포트 범위 3342 대상 포트 범위를 관리되는 인스턴스 퍼블릭 TDS 엔드포인트인 3342로 지정합니다. 서비스 HTTPS SQL Managed Instance는 HTTPS를 통해 원장과 통신합니다 작업 허용 관리되는 인스턴스에서 원장으로의 아웃바운드 트래픽 허용 우선 순위 1500 이 규칙을 deny_all_inbound 규칙보다 높은 우선 순위로 유지합니다.

경로 테이블에 IP 주소 추가

두 Azure Confidential Ledger IP 주소도 경로 테이블에 추가해야 합니다.

Azure Portal에서 SQL Managed Instance의 경로 테이블로 이동합니다. 경로 테이블은 SQL Managed Instance의 리소스 그룹에 있는 별도의 리소스입니다.

설정 아래의 경로 메뉴로 이동합니다.

이전 섹션에서 가져온 두 개의 IP 주소를 새 경로로 추가합니다.

설정 제안 값 설명 경로 이름 기본 설정 이름 사용하기 이 경로에 사용할 이름 대상 유형 IP 주소 드롭다운 메뉴 사용 및 IP 주소 선택 대상 IP 주소/CIDR 범위 1.123.123.123/32 이 예시에서는 1.123.123.123/32를 사용합니다. 이 예제에 있는13.107.246.70/32처럼 ID 서비스 엔드포인트를 추가하는 다른 경로 만들기다음 홉 유형 인터넷

경로가 올바르게 구성되어 있는지 확인하기

이제 SQL Managed Instance가 데이터베이스 확인을 실행하여 Azure Confidential Ledger와 통신할 수 있는지 확인할 수 있습니다. 쿼리는 해당 Ledger verification succeeded(을)를 보고해야 합니다.

관련 콘텐츠

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기