Sysmon v15.14

Mark Russinovich 및 Thomas Garnier 작성

게시 날짜: 2024년 2월 13일

Sysmon 다운로드(4.6MB)

Sysmon 다운로드(4.6MB)

소개

시스템 모니터(Sysmon)는 Windows 시스템 서비스 및 장치 드라이버로, 시스템에 설치되면 시스템 재부팅 후에도 상주하여 시스템 활동을 모니터링하고 Windows 이벤트 로그에 기록합니다. 프로세스 생성, 네트워크 연결, 파일 생성 시간 변경 사항에 대한 자세한 정보를 제공합니다. Windows 이벤트 컬렉션 또는 SIEM 에이전트를 사용하여 생성된 이벤트를 수집한 후 이를 분석함으로써 악의적이거나 비정상적인 활동을 식별하고 침입자와 맬웨어가 네트워크에서 작동하는 방식을 이해할 수 있습니다. 서비스는 보호된 프로세스로 실행되므로 광범위한 사용자 모드 상호 작용을 허용하지 않습니다.

Sysmon은 생성하는 이벤트에 대한 분석을 제공하지 않으며 공격자로부터 자신을 숨기려고 시도하지도 않습니다.

Sysmon 기능 개요

Sysmon에는 다음 기능이 포함됩니다.

- 현재 프로세스와 상위 프로세스 모두에 대한 전체 명령줄을 사용하여 프로세스 생성을 기록합니다.

- SHA1(기본값), MD5, SHA256 또는 IMPHASH를 사용하여 프로세스 이미지 파일의 해시를 기록합니다.

- 여러 해시를 동시에 사용할 수 있습니다.

- Windows가 프로세스 ID를 재사용하는 경우에도 이벤트의 상관 관계를 허용하기 위해 프로세스 생성 이벤트에 프로세스 GUID를 포함합니다.

- 동일한 로그온 세션에서 이벤트의 상관 관계를 허용하기 위해 각 이벤트에 세션 GUID를 포함합니다.

- 서명 및 해시와 함께 드라이버 또는 DLL 로드를 기록합니다.

- 디스크 및 볼륨의 원시 읽기 액세스를 위해 로그가 열립니다.

- 선택적으로 각 연결의 원본 프로세스, IP 주소, 포트 번호, 호스트 이름 및 포트 이름을 포함하여 네트워크 연결을 기록합니다.

- 파일이 실제로 생성된 시점을 이해하기 위해 파일 생성 시간의 변화를 검색합니다. 파일 생성 타임스탬프 수정은 맬웨어가 추적을 숨기기 위해 일반적으로 사용하는 기술입니다.

- 레지스트리에서 변경된 경우 구성을 자동으로 다시 로드합니다.

- 특정 이벤트를 동적으로 포함하거나 제외하는 규칙 필터링.

- 부팅 프로세스 초기부터 이벤트를 생성하여 정교한 커널 모드 맬웨어에 의한 활동도 캡처합니다.

스크린샷

사용

Sysmon을 설치 및 제거하고 구성을 확인 및 수정하기 위한 간단한 명령줄 옵션을 특징으로 하는 일반적인 사용법:

설치: sysmon64 -i [<configfile>]

업데이트 구성: sysmon64 -c [<configfile>]

설치 이벤트 매니페스트: sysmon64 -m

인쇄 스키마: sysmon64 -s

제거: sysmon64 -u [force]

| 매개 변수 | 설명 |

|---|---|

| -i | 서비스 및 드라이버를 설치합니다. 선택적으로 구성 파일을 가져옵니다. |

| -c | 설치된 Sysmon 드라이버의 구성을 업데이트하거나 다른 인수가 제공되지 않은 경우 현재 구성을 덤프하세요. 선택적으로 구성 파일을 가져옵니다. |

| -m | 이벤트 매니페스트를 설치합니다(서비스 설치 시에도 암시적으로 수행됨). |

| -s | 인쇄 구성 스키마 정의. |

| -u | 서비스 및 드라이버를 제거합니다. -u force을(를) 사용하면 일부 구성 요소가 설치되지 않은 경우에도 제거가 진행됩니다. |

서비스는 이벤트를 즉시 기록하고 드라이버는 서비스가 시작될 때 이벤트 로그에 기록할 부팅 초기부터 활동을 캡처하기 위해 부팅 시작 드라이버로 설치됩니다.

Vista 이상에서는 이벤트가 Applications and Services Logs/Microsoft/Windows/Sysmon/Operational에 저장됩니다.

이전 시스템에서는 이벤트가 System 이벤트 로그에 기록됩니다.

구성 파일에 대한 자세한 정보가 필요한 경우 -? config 명령을 사용하세요.

설치 시 자동으로 EULA에 동의하려면 -accepteula을 지정하세요. 그렇지 않으면 수락하라는 대화형 메시지가 표시됩니다.

설치나 제거 모두 재부팅이 필요하지 않습니다.

예제

기본 설정으로 설치(SHA1로 해시된 프로세스 이미지 및 네트워크 모니터링 없음)

sysmon -accepteula -i

구성 파일로 Sysmon 설치(아래 설명 참조)

sysmon -accepteula -i c:\windows\config.xml

제거

sysmon -u

현재 구성 덤프

sysmon -c

구성 파일을 사용하여 활성 Sysmon을 재구성합니다(아래 설명 참조).

sysmon -c c:\windows\config.xml

구성을 기본 설정으로 변경

sysmon -c --

구성 스키마 표시

sysmon -s

이벤트

Vista 이상에서는 이벤트가 Applications and Services Logs/Microsoft/Windows/Sysmon/Operational에 저장되고 이전 시스템에서는 이벤트가 System 이벤트 로그에 기록됩니다.

이벤트 타임스탬프는 UTC 표준 시간입니다.

다음은 Sysmon이 생성하는 각 이벤트 유형의 예입니다.

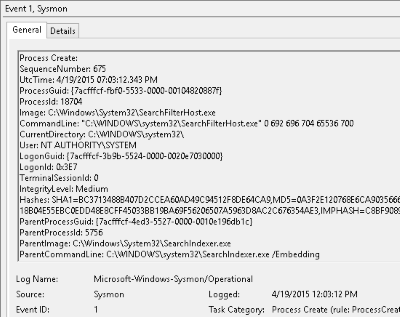

이벤트 ID 1: 프로세스 생성

프로세스 만들기 이벤트는 새로 만든 프로세스에 대한 확장 정보를 제공합니다. 전체 명령줄은 프로세스 실행에 대한 컨텍스트를 제공합니다. ProcessGUID 필드는 이벤트 상관 관계를 더 쉽게 만들기 위해 도메인 전체에서 이 프로세스에 대한 고유한 값입니다. 해시는 HashType 필드에 알고리즘이 있는 파일의 전체 해시입니다.

이벤트 ID 2: 프로세스가 파일 생성 시간을 변경했습니다.

파일 생성 시간 변경 이벤트는 파일 생성 시간이 프로세스에 의해 명시적으로 수정될 때 등록됩니다. 이 이벤트는 파일의 실제 생성 시간을 추적하는 데 도움이 됩니다. 공격자는 백도어의 파일 생성 시간을 변경하여 운영 체제와 함께 설치된 것처럼 보이게 할 수 있습니다. 많은 프로세스가 합법적으로 파일 생성 시간을 변경합니다. 반드시 악의적인 활동을 나타내는 것은 아닙니다.

이벤트 ID 3: 네트워크 연결

네트워크 연결 이벤트는 컴퓨터의 TCP/UDP 연결을 기록합니다. 기본적으로 사용하지 않도록 설정되어 있습니다. 각 연결은 ProcessId 및 ProcessGuid 필드를 통해 프로세스에 연결됩니다. 이벤트에는 원본 및 대상 호스트 이름 IP 주소, 포트 번호 및 IPv6 상태도 포함됩니다.

이벤트 ID 4: Sysmon 서비스 상태가 변경됨

서비스 상태 변경 이벤트는 Sysmon 서비스의 상태(시작됨 또는 중지됨)를 보고합니다.

이벤트 ID 5: 프로세스 종료됨

프로세스 종료 이벤트는 프로세스가 종료될 때 보고합니다. 프로세스의 UtcTime, ProcessGuid 및 ProcessId를 제공합니다.

이벤트 ID 6: 드라이버 로드됨

드라이버 로드 이벤트는 시스템에 로드되는 드라이버에 대한 정보를 제공합니다. 구성된 해시와 서명 정보가 제공됩니다. 서명은 성능상의 이유로 비동기적으로 생성되며 로드 후 파일이 제거되었는지 여부를 나타냅니다.

이벤트 ID 7: 이미지 로드됨

이미지는 특정 프로세스에서 모듈이 로드될 때 로드된 이벤트 로그입니다. 이 이벤트는 기본적으로 비활성화되어 있으며 "–l" 옵션으로 구성해야 합니다. 모듈이 로드되는 프로세스, 해시 및 서명 정보를 나타냅니다. 서명은 성능상의 이유로 비동기적으로 생성되며 로드 후 파일이 제거되었는지 여부를 나타냅니다. 모든 이미지 로드 이벤트를 모니터링하면 상당한 양의 로깅이 생성되므로 이 이벤트는 신중하게 구성해야 합니다.

이벤트 ID 8: CreateRemoteThread

CreateRemoteThread 이벤트는 프로세스가 다른 프로세스에서 스레드를 생성할 때를 검색합니다. 이 기술은 맬웨어가 코드를 삽입하고 다른 프로세스에 숨기는 데 사용됩니다. 이벤트는 원본 및 대상 프로세스를 나타냅니다. 새 스레드에서 실행될 코드(StartAddress, StartModule 및 StartFunction)에 대한 정보를 제공합니다. StartModule 및 StartFunction 필드는 유추되며 시작 주소가 로드된 모듈 또는 알려진 내보낸 함수 외부에 있는 경우 비어 있을 수 있습니다.

이벤트 ID 9: RawAccessRead

RawAccessRead 이벤트는 프로세스가 \\.\ 표시를 사용하여 드라이브에서 읽기 작업을 수행할 때를 검색합니다. 이 기술은 읽기용으로 잠긴 파일의 데이터 유출 및 파일 액세스 감사 도구를 피하기 위해 맬웨어에서 자주 사용됩니다. 이벤트는 원본 프로세스와 대상 장치를 나타냅니다.

이벤트 ID 10: ProcessAccess

프로세스가 다른 프로세스를 열 때 프로세스에 액세스한 이벤트 보고서, 정보 쿼리 또는 대상 프로세스의 주소 공간 읽기 및 쓰기 작업이 뒤따르는 경우가 많습니다. 이를 통해 Pass-the-Hash 공격에 사용할 자격 증명을 훔치기 위해 Local Security Authority(Lsass.exe)와 같은 프로세스의 메모리 내용을 읽는 해킹 도구를 탐지할 수 있습니다. 이를 활성화하면 상태를 쿼리하기 위해 프로세스를 반복적으로 여는 활성 진단 유틸리티가 있는 경우 상당한 양의 로깅이 생성될 수 있으므로 일반적으로 예상 액세스를 제거하는 필터를 사용하여 수행해야 합니다.

이벤트 ID 11: FileCreate

파일 생성 작업은 파일이 생성되거나 덮어쓸 때 기록됩니다. 이 이벤트는 시작 폴더와 같은 자동 시작 위치와 초기 감염 중에 맬웨어가 드롭되는 일반적인 위치인 임시 및 다운로드 디렉터리를 모니터링하는 데 유용합니다.

이벤트 ID 12: RegistryEvent(개체 생성 및 삭제)

레지스트리 키 및 값 생성 및 삭제 작업은 이 이벤트 유형에 매핑되며, 이는 레지스트리 자동 시작 위치의 변경 또는 특정 맬웨어 레지스트리 수정을 모니터링하는 데 유용할 수 있습니다.

Sysmon은 다음 매핑과 함께 축약된 버전의 레지스트리 루트 키 이름을 사용합니다.

| 키 이름 | 약어 |

|---|---|

HKEY_LOCAL_MACHINE |

HKLM |

HKEY_USERS |

HKU |

HKEY_LOCAL_MACHINE\System\ControlSet00x |

HKLM\System\CurrentControlSet |

HKEY_LOCAL_MACHINE\Classes |

HKCR |

이벤트 ID 13: RegistryEvent(값 집합)

이 레지스트리 이벤트 유형은 레지스트리 값 수정을 식별합니다. 이벤트는 DWORD 및 QWORD 유형의 레지스트리 값에 대해 기록된 값을 기록합니다.

이벤트 ID 14: RegistryEvent(키 및 값 이름 바꾸기)

레지스트리 키 및 값 이름 바꾸기 작업은 이 이벤트 유형에 매핑되어 이름이 바뀐 키 또는 값의 새 이름을 기록합니다.

이벤트 ID 15: FileCreateStreamHash

이 이벤트는 명명된 파일 스트림이 생성될 때 기록되며 명명된 스트림의 콘텐츠뿐만 아니라 스트림이 할당된 파일(이름 없는 스트림) 콘텐츠의 해시를 기록하는 이벤트를 생성합니다. 브라우저 다운로드를 통해 실행 파일이나 구성 설정을 삭제하는 맬웨어 변종이 있으며 이 이벤트는 Zone.Identifier "웹 표시" 스트림을 첨부하는 브라우저를 기반으로 캡처하는 것을 목표로 합니다.

이벤트 ID 16: ServiceConfigurationChange

이 이벤트는 Sysmon 구성의 변경 사항(예: 필터링 규칙이 업데이트된 경우)을 기록합니다.

이벤트 ID 17: PipeEvent(파이프 생성됨)

이 이벤트는 명명된 파이프가 생성될 때 생성됩니다. 맬웨어는 종종 프로세스 간 통신을 위해 명명된 파이프를 사용합니다.

이벤트 ID 18: PipeEvent(파이프 연결됨)

이 이벤트는 클라이언트와 서버 간에 명명된 파이프 연결이 설정될 때 기록됩니다.

이벤트 ID 19: WmiEvent(WmiEventFilter 활동 검색됨)

맬웨어가 실행하는 방법인 WMI 이벤트 필터가 등록되면 이 이벤트는 WMI 네임스페이스, 필터 이름 및 필터 식을 기록합니다.

이벤트 ID 20: WmiEvent(WmiEventConsumer 활동 검색됨)

이 이벤트는 WMI 소비자 등록을 기록하고 소비자 이름, 로그 및 대상을 기록합니다.

이벤트 ID 21: WmiEvent(WmiEventConsumerToFilter 활동 검색됨)

소비자가 필터에 바인딩되면 이 이벤트는 소비자 이름과 필터 경로를 기록합니다.

이벤트 ID 22: DNSEvent(DNS 쿼리)

이 이벤트는 결과의 성공 여부, 캐시 여부에 관계없이 프로세스가 DNS 쿼리를 실행할 때 생성됩니다. 이 이벤트에 대한 원격 분석은 Windows 8.1에 추가되었으므로 Windows 7 및 이전 버전에서는 사용할 수 없습니다.

이벤트 ID 23: FileDelete(보관된 파일 삭제)

파일이 삭제되었습니다. 이벤트 로깅 외에도 삭제된 파일은 ArchiveDirectory(기본적으로 C:\Sysmon)에도 저장됩니다. 정상적인 작동 조건에서 이 디렉토리는 비합리적인 크기로 커질 수 있습니다. 이벤트 ID 26: FileDeleteDetected을(를) 참조하세요. 비슷한 동작이지만 삭제된 파일은 저장되지 않습니다.

이벤트 ID 24: ClipboardChange(클립보드의 새 콘텐츠)

이 이벤트는 시스템 클립보드 내용이 변경될 때 생성됩니다.

이벤트 ID 25: ProcessTampering(프로세스 이미지 변경)

이 이벤트는 "hollow" 또는 "herpaderp"와 같은 프로세스 숨기기 기술이 검색될 때 생성됩니다.

이벤트 ID 26: FileDeleteDetected(파일 삭제가 기록됨)

파일이 삭제되었습니다.

이벤트 ID 27: FileBlockExecutable

Sysmon이 실행 파일(PE 형식) 생성을 검색하고 차단할 때 발생하는 이벤트입니다.

이벤트 ID 28: FileBlockShredding

이 이벤트는 Sysmon이 SDelete와 같은 도구에서 파쇄되는 파일을 검색하고 차단할 때 생성됩니다.

이벤트 ID 29: FileExecutableDetected

이 이벤트는 Sysmon이 새 실행 파일(PE 형식)의 생성을 검색할 때 생성됩니다.

이벤트 ID 255: 오류

Sysmon 내에서 오류가 발생했을 때 발생하는 이벤트입니다. 시스템에 과부하가 걸리고 특정 작업을 수행할 수 없거나 Sysmon 서비스에 버그가 있거나 특정 보안 및 무결성 조건이 충족되지 않는 경우에도 발생할 수 있습니다. Sysinternals 포럼이나 Twitter(@markrussinovich)를 통해 버그를 보고할 수 있습니다.

구성 파일

구성 파일은 -i(설치) 또는 -c(설치) 구성 스위치 뒤에 지정할 수 있습니다. 사전 설정 구성을 쉽게 배포하고 캡처된 이벤트를 필터링할 수 있습니다.

간단한 구성 xml 파일은 다음과 같습니다.

<Sysmon schemaversion="4.82">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<!-- Do not log process termination -->

<ProcessTerminate onmatch="include" />

<!-- Log network connection if the destination port equal 443 -->

<!-- or 80, and process isn't InternetExplorer -->

<NetworkConnect onmatch="include">

<DestinationPort>443</DestinationPort>

<DestinationPort>80</DestinationPort>

</NetworkConnect>

<NetworkConnect onmatch="exclude">

<Image condition="end with">iexplore.exe</Image>

</NetworkConnect>

</EventFiltering>

</Sysmon>

구성 파일에는 Sysmon 태그의 schemaversion 특성이 포함되어 있습니다. 이 버전은 Sysmon 이진 버전과 독립적이며 이전 구성 파일의 구문 분석을 허용합니다. "-? config" 명령줄을 사용하여 현재 스키마 버전을 가져올 수 있습니다. 구성 항목은 Sysmon 태그 바로 아래에 있고 필터는 EventFiltering 태그 아래에 있습니다.

구성 항목

구성 항목은 명령줄 스위치와 유사하며 다음을 포함합니다.

구성 항목에는 다음이 포함됩니다.

| 입력 | 값 | 설명 |

|---|---|---|

| ArchiveDirectory | 문자열 | 삭제 시 복사 파일이 이동되는 볼륨 루트의 디렉토리 이름입니다. 디렉토리는 시스템 ACL로 보호됩니다(Sysinternals의 PsExec를 사용하여 psexec -sid cmd를 사용하여 디렉토리에 액세스할 수 있음). 기본값: Sysmon |

| CheckRevocation | 부울 | 서명 해지 확인을 제어합니다. 기본값: True |

| CopyOnDeletePE | 부울 | 삭제된 실행 이미지 파일을 보존합니다. 기본값: False |

| CopyOnDeleteSIDs | 문자열 | 파일 삭제가 보존될 계정 SID의 쉼표로 구분된 목록입니다. |

| CopyOnDeleteExtensions | 문자열 | 삭제 시 보존되는 파일의 확장자입니다. |

| CopyOnDeleteProcesses | 문자열 | 파일 삭제가 보존될 프로세스 이름. |

| DnsLookup | 부울 | 역방향 DNS 조회를 제어합니다. 기본값: True |

| DriverName | 문자열 | 드라이버 및 서비스 이미지에 지정된 이름을 사용합니다. |

| HashAlgorithms | 문자열 | 해싱을 적용할 해시 알고리즘입니다. 지원되는 알고리즘에는 MD5, SHA1, SHA256, IMPHASH 및 *(모두)가 포함됩니다. 기본값: None |

명령줄 스위치에는 Sysmon 사용량 출력에 설명된 구성 항목이 있습니다. 매개 변수는 태그에 따라 선택적입니다. 명령줄 스위치도 이벤트를 활성화하는 경우 해당 필터 태그를 통해 구성해야 합니다. -s 스위치를 지정하여 Sysmon이 각 이벤트에 대한 필드 이름 및 유형뿐만 아니라 이벤트 태그를 포함한 전체 구성 스키마를 인쇄하도록 할 수 있습니다. 예를 들어 RawAccessRead 이벤트 유형에 대한 스키마는 다음과 같습니다.

<event name="SYSMON_RAWACCESS_READ" value="9" level="Informational "template="RawAccessRead detected" rulename="RawAccessRead" version="2">

<data name="UtcTime" inType="win:UnicodeString" outType="xs:string"/>

<data name="ProcessGuid" inType="win:GUID"/>

<data name="ProcessId" inType="win:UInt32" outType="win:PID"/>

<data name="Image" inType="win:UnicodeString" outType="xs:string"/>

<data name="Device" inType="win:UnicodeString" outType="xs:string"/>

</event>

이벤트 필터링 항목

이벤트 필터링을 사용하면 생성된 이벤트를 필터링할 수 있습니다. 많은 경우 이벤트는 시끄러울 수 있으며 모든 것을 모으는 것은 불가능합니다. 예를 들어 특정 프로세스에 대해서만 네트워크 연결에 관심이 있을 수 있습니다. 수집할 데이터를 줄이는 호스트의 출력을 필터링할 수 있습니다.

각 이벤트에는 구성 파일의 EventFiltering 노드 아래에 자체 필터 태그가 있습니다.

| ID | 태그 | 이벤트 |

|---|---|---|

| 1 | ProcessCreate | 프로세스 생성 |

| 2 | FileCreateTime | 파일 생성 시간 |

| 3 | NetworkConnect | 네트워크 연결 검색됨 |

| 4 | 해당 없음 | Sysmon 서비스 상태 변경(필터링할 수 없음) |

| 5 | ProcessTerminate | Process terminated |

| 6 | DriverLoad | Driver Loaded |

| 7 | ImageLoad | Image loaded |

| 8 | CreateRemoteThread | CreateRemoteThread detected |

| 9 | RawAccessRead | RawAccessRead detected |

| 10 | ProcessAccess | 액세스된 프로세스 |

| 11 | FileCreate | 파일 생성됨 |

| 12 | RegistryEvent | 추가 또는 삭제된 레지스트리 개체 |

| 13 | RegistryEvent | 레지스트리 값 세트 |

| 14 | RegistryEvent | 이름이 바뀐 레지스트리 개체 |

| 15 | FileCreateStreamHash | 생성된 파일 스트림 |

| 16 | 해당 없음 | Sysmon 구성 변경(필터링할 수 없음) |

| 17 | PipeEvent | 명명된 파이프 생성됨 |

| 18 | PipeEvent | 연결된 명명된 파이프 |

| 19 | WmiEvent | WMI 필터 |

| 20 | WmiEvent | WMI 소비자 |

| 21 | WmiEvent | WMI 소비자 필터 |

| 22 | DNSQuery | DNS 쿼리 |

| 23 | FileDelete | 파일 삭제 보관됨 |

| 24 | ClipboardChange | 클립보드의 새 콘텐츠 |

| 25 | ProcessTampering | 프로세스 이미지 변경 |

| 26 | FileDeleteDetected | 파일 삭제 로그됨 |

| 27 | FileBlockExecutable | 파일 블록 실행 파일 |

| 28 | FileBlockShredding | 파일 블록 파쇄 |

| 29 | FileExecutableDetected | 파일 실행 파일 검색됨 |

작업 이름의 이벤트 뷰어에서도 이러한 태그를 찾을 수 있습니다.

이벤트가 일치하면 onmatch 필터가 적용됩니다. 필터 태그의 onmatch 특성으로 변경할 수 있습니다. 값이 "include"이면 일치하는 이벤트만 포함됨을 의미합니다. "exclude"(으)로 설정하면 규칙이 일치하는 경우를 제외하고 이벤트가 포함됩니다. 제외 일치가 우선하는 각 이벤트 ID에 대해 포함 필터 집합과 제외 필터 집합을 모두 지정할 수 있습니다.

각 필터에는 0개 이상의 규칙이 포함될 수 있습니다. 필터 태그 아래의 각 태그는 이벤트의 필드 이름입니다. 동일한 필드 이름에 대한 조건을 지정하는 규칙은 OR 조건으로 작동하고 다른 필드 이름을 지정하는 규칙은 AND 조건으로 작동합니다. 필드 규칙은 조건을 사용하여 값을 일치시킬 수도 있습니다. 조건은 다음과 같습니다(모두 대소문자를 구분하지 않음).

| Condition | 설명 |

|---|---|

| is | 기본값, 값은 같음 |

| 임의 | 필드는 ;(으)로 구분된 값 중 하나입니다. |

| 아니요 | 값이 다릅니다 |

| contains | 필드에 이 값이 포함되어 있습니다. |

| 다음을 포함 | 필드에 ;로 구분된 값이 포함됩니다. |

| 모두 포함 | 필드에는 모든 ; 구분 값이 포함됩니다. |

| 제외 | 필드에 이 값이 없습니다. |

| 제외 | 필드에 ;로 구분된 값이 하나 이상 포함되어 있지 않습니다. |

| 모두 제외 | 필드에 ;로 구분된 값이 없습니다. |

| 시작 | 필드는 이 값으로 시작합니다. |

| 종료 | 필드는 이 값으로 끝납니다. |

| 시작하지 않음 | 필드는 이 값으로 시작하지 않습니다. |

| 다음으로 끝나지 않음 | 필드는 이 값으로 끝나지 않습니다. |

| 이하 | 사전식 비교가 0보다 작음 |

| 이상 | 사전식 비교가 0보다 큽니다. |

| image | 이미지 경로를 일치시킵니다(전체 경로 또는 이미지 이름만). 예: lsass.exe은(는) c:\windows\system32\lsass.exe과(와) 일치합니다. |

특성으로 지정하여 다른 조건을 사용할 수 있습니다. 이렇게 하면 해당 경로에 iexplore.exe가 있는 프로세스의 네트워크 활동이 제외됩니다.

<NetworkConnect onmatch="exclude">

<Image condition="contains">iexplore.exe</Image>

</NetworkConnect>

이벤트가 기록되는 규칙 일치 결과를 Sysmon에서 보고하도록 하려면 규칙에 이름을 추가하세요.

<NetworkConnect onmatch="exclude">

<Image name="network iexplore" condition="contains">iexplore.exe</Image>

</NetworkConnect>

제외 규칙이 포함 규칙보다 우선하는 동일한 태그에 대해 포함 및 제외 규칙을 모두 사용할 수 있습니다. 규칙 내에서 필터 조건에는 OR 동작이 있습니다.

이전에 표시된 샘플 구성에서 네트워킹 필터는 포함 및 제외 규칙을 모두 사용하여 이름에 iexplore.exe이 있는 프로세스를 제외한 모든 프로세스에서 포트 80 및 443에 대한 활동을 캡처합니다.

또한 하나 이상의 이벤트에 대한 규칙 결합 유형을 AND 또는 OR로 명시적으로 설정할 수 있는 규칙 그룹을 사용하여 규칙이 결합되는 방식을 재정의할 수도 있습니다.

다음은 이렇게 사용하는 경우의 예입니다. 첫 번째 규칙 그룹에서 timeout.exe이 100의 명령줄 인수로만 실행되는 경우 프로세스 생성 이벤트가 생성되지만 ping.exe 및 timeout.exe의 종료에 대해서는 프로세스 종료 이벤트가 생성됩니다.

<EventFiltering>

<RuleGroup name="group 1" groupRelation="and">

<ProcessCreate onmatch="include">

<Image condition="contains">timeout.exe</Image>

<CommandLine condition="contains">100</CommandLine>

</ProcessCreate>

</RuleGroup>

<RuleGroup groupRelation="or">

<ProcessTerminate onmatch="include">

<Image condition="contains">timeout.exe</Image>

<Image condition="contains">ping.exe</Image>

</ProcessTerminate>

</RuleGroup>

<ImageLoad onmatch="include"/>

</EventFiltering>

Sysmon 다운로드(4.6MB)

Sysmon 다운로드(4.6MB)

다음에서 실행:

- 클라이언트: Windows 10 이상.

- 서버: Windows Server 2016 이상