VMM을 사용하여 SDN에서 암호화된 네트워크 구성

이 문서에서는 System Center VMM(Virtual Machine Manager)을 사용하여 SDN(소프트웨어 정의 네트워크)에서 VM 네트워크를 암호화하는 방법을 설명합니다.

IPSec 및 TLS와 같은 기술을 사용하여 게스트 OS 또는 애플리케이션에서 네트워크 트래픽을 암호화할 수 있습니다. 그러나 이러한 기술은 구현의 특성 때문에 시스템 간의 상호 운용성과 관련된 고유한 복잡성과 과제 때문에 구현하기가 어렵습니다.

VMM에서 암호화된 네트워크 기능을 사용하면 NC(네트워크 컨트롤러)를 사용하여 VM 네트워크에서 엔드투엔드 암호화를 쉽게 구성할 수 있습니다. 이 암호화는 동일한 VM 네트워크와 동일한 서브넷에 있는 두 VM 간의 트래픽이 읽고 조작되지 않도록 방지합니다.

암호화 제어는 서브넷 수준에 있으며 VM 네트워크의 각 서브넷에 대해 암호화를 사용/사용하지 않도록 설정할 수 있습니다.

이 기능은 SDN NC(네트워크 컨트롤러)를 통해 관리됩니다. NC를 사용하는 SDN(소프트웨어 정의 네트워크) 인프라가 아직 없는 경우 자세한 내용은 SDN 배포를 참조하세요.

참고 항목

이 기능은 현재 타사 및 네트워크 관리자로부터 보호를 제공하며 패브릭 관리자에 대한 보호를 제공하지 않습니다.

시작하기 전에

다음 필수 조건이 충족되는지 확인합니다.

- 암호화의 유효성을 검사하기 위해 테넌트 VM에 대한 호스트가 두 개 이상 있습니다.

- 암호화가 사용하도록 설정된 HNV 기반 VM 네트워크 및 패브릭 관리자가 만들고 배포할 수 있는 인증서.

참고 항목

인증서는 프라이빗 키와 함께 해당 네트워크의 VM이 있는 모든 호스트의 로컬 인증서 저장소에 저장되어야 합니다.

프로시저 - 암호화된 네트워크 구성

다음 단계에 따라 암호화된 네트워크를 구성합니다.

인증서를 만든 다음 이 유효성 검사를 위해 테넌트 VM을 배치하려는 모든 호스트의 로컬 인증서 저장소에 인증서를 배치합니다.

자체 서명된 인증서를 만들거나 CA에서 인증서를 가져올 수 있습니다. 자체 서명된 인증서를 생성하고 사용할 각 호스트의 적절한 위치에 배치하는 방법에 대한 자세한 내용은 가상 서브넷에 대한 암호화 구성을 참조하세요.

참고 항목

생성한 인증서의 지문 을 기록해 둡니다. 위의 2단계 문서에서는 인증서 자격 증명 만들기 및 암호화를 위한 가상 네트워크 구성에 자세히 설명된 작업을 수행할 필요가 없습니다. 다음 단계에서 VMM을 사용하여 이러한 설정을 구성합니다.

NC에서 관리할 테넌트 VM 연결을 위한 HNV 공급자 네트워크를 설정합니다. 자세히 알아보기.

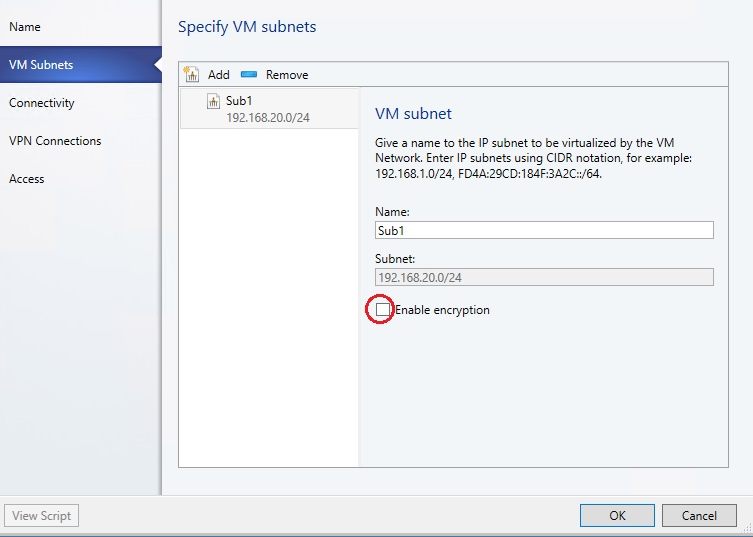

테넌트 VM 네트워크 및 서브넷을 만듭니다. 서브넷을 만드는 동안 VM 서브넷에서 암호화 사용을 선택합니다. 자세히 알아보기.

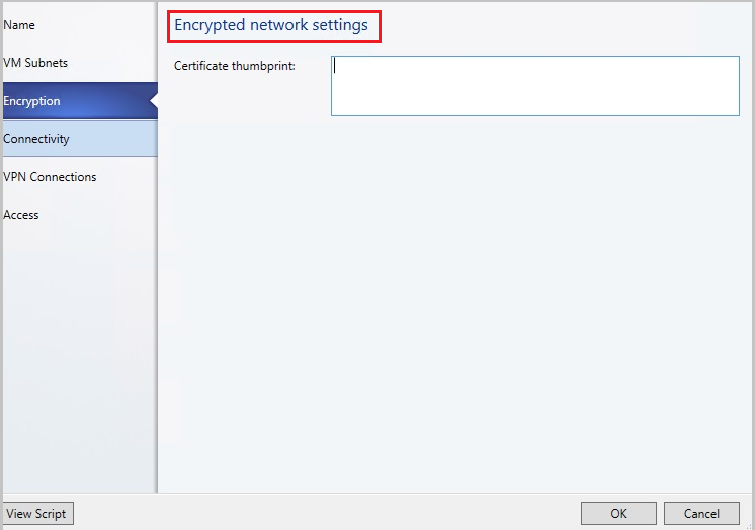

다음 단계에서 만든 인증서의 지문을 붙여넣습니다.

두 개의 개별 물리적 호스트에 두 개의 VM을 만들고 위의 서브넷에 연결합니다. 자세히 알아보기.

테넌트 VM이 배치되는 두 호스트의 두 네트워크 인터페이스에 패킷 스니핑 애플리케이션을 연결합니다.

두 호스트 간에 트래픽, ping, HTTP 또는 기타 패킷을 보내고 패킷 스니핑 애플리케이션에서 패킷을 확인합니다. 패킷에는 HTTP 요청의 매개 변수와 같은 식별 가능한 일반 텍스트가 없어야 합니다.