SDN 인프라의 네트워크를 통해 트래픽 라우팅

이 문서에서는 System Center VMM(Virtual Machine Manager) 패브릭에 설정된 SDN(소프트웨어 정의 네트워크) 인프라에서 네트워크를 통해 트래픽을 라우팅하는 방법을 설명합니다.

SDN RAS 게이트웨이를 사용하면 리소스의 위치에 관계없이 실제 네트워크와 가상 네트워크 간에 네트워크 트래픽을 라우팅할 수 있습니다. SDN RAS 게이트웨이는 다중 테넌트이며 BGP(Boarder Gateway Protocol)는 IPsec 또는 GRE(일반 라우팅 캡슐화) 또는 계층 3 전달을 사용하여 사이트 간 VPN(가상 사설망)을 사용하여 연결을 지원합니다. 자세히 알아보기.

참고 항목

- VMM 2019 UR1에서 하나의 연결된 네트워크 유형이 연결된 네트워크로 변경됩니다.

- VMM 2019 UR2 이상에서는 IPv6을 지원합니다.

- IPv6은 IPSec 터널, GRE 터널 및 L3 계층 터널에 대해 지원됩니다.

참고 항목

- IPv6은 IPSec 터널, GRE 터널 및 L3 계층 터널에 대해 지원됩니다.

시작하기 전에

다음을 확인합니다.

SDN 네트워크 컨트롤러, SDN 소프트웨어 Load Balancer 및 SDN RAS 게이트웨이 가 배포됩니다.

네트워크 가상화를 사용하는 SDN VM 네트워크가 만들어집니다.

VMM을 사용하여 사이트 및 사이트 간의 VPN 연결 구성

사이트 간 VPN 연결을 사용하면 인터넷을 사용하여 서로 다른 물리적 위치에 있는 두 네트워크를 안전하게 연결할 수 있습니다.

데이터 센터에서 많은 테넌트를 호스트하는 CSP(클라우드 서비스 공급자)의 경우 SDN RAS 게이트웨이는 테넌트가 원격 사이트의 사이트 간 VPN 연결을 통해 리소스에 액세스하고 관리할 수 있는 다중 테넌트 게이트웨이 솔루션을 제공하므로 데이터 센터의 가상 리소스와 실제 네트워크 간의 네트워크 트래픽을 허용합니다.

VMM 2025 및 2022는 SDN 구성 요소에 대한 이중 스택(Ipv4 + Ipv6)을 지원합니다.

사이트 간 VPN 연결에 IPv6을 사용하도록 설정하려면 라우팅 서브넷이 IPv4 및 IPv6 모두여야 합니다. 게이트웨이가 IPv6에서 작동하려면 세미콜론(;)으로 구분된 IPv4 및 IPv6 주소를 제공하고 원격 엔드포인트에 IPv6 주소를 제공합니다. 예를 들어 192.0.2.1/23; 2001:0db8:85a3:0000:0000:8a2e:0370::/64. VIP 범위를 지정하려면 IPv6 주소의 단축된 형식을 사용하지 마세요. '2001:db8:0:200::7' 대신 '2001:db8:0:200:200:0:0:7' 형식을 사용합니다.

IPSec 연결 구성

다음 절차를 사용합니다.

- 사이트 간 IPSec 연결을 구성하려는 VM 네트워크를 선택하고 연결을 선택합니다.

- VPN 터널을 통해 다른 네트워크에 연결을 선택합니다. 필요에 따라 데이터 센터에서 BGP 피어링을 사용하도록 설정하려면 BGP(Border Gateway Protocol) 사용을 선택합니다.

- 게이트웨이 디바이스에 대한 네트워크 컨트롤러 서비스를 선택합니다.

- VPN 연결>추가>IPSec 터널을 선택합니다.

- 다음 다이어그램과 같이 서브넷을 입력합니다. 이 서브넷은 VM 네트워크에서 패킷을 라우팅하는 데 사용됩니다. 데이터 센터에서 이 서브넷을 미리 구성할 필요가 없습니다.

- 연결 이름과 원격 엔드포인트의 IP 주소를 입력합니다. 필요에 따라 대역폭을 구성합니다.

- 인증에서 사용하려는 인증 유형을 선택합니다. 실행 계정을 사용하여 인증하도록 선택한 경우 사용자 이름과 IPSec 키를 계정의 암호로 사용하여 사용자 계정을 만듭니다.

- 경로에 연결하려는 모든 원격 서브넷을 입력합니다. 연결 페이지에서 BGP(Border Gateway Protocol) 사용을 선택한 경우 경로가 필요하지 않습니다.

- 고급 탭에서 기본 설정을 적용합니다.

- 연결 페이지에서 BGP(Border Gateway Protocol) 사용을 선택한 경우 아래와 같이 테두리 게이트웨이 프로토콜 마법사 페이지에서 ASN, 피어 BGP IP 및 해당 ASN을 채울 수 있습니다.

- 연결의 유효성을 검사하려면 VM 네트워크의 가상 머신 중 하나에서 원격 엔드포인트 IP 주소를 ping합니다.

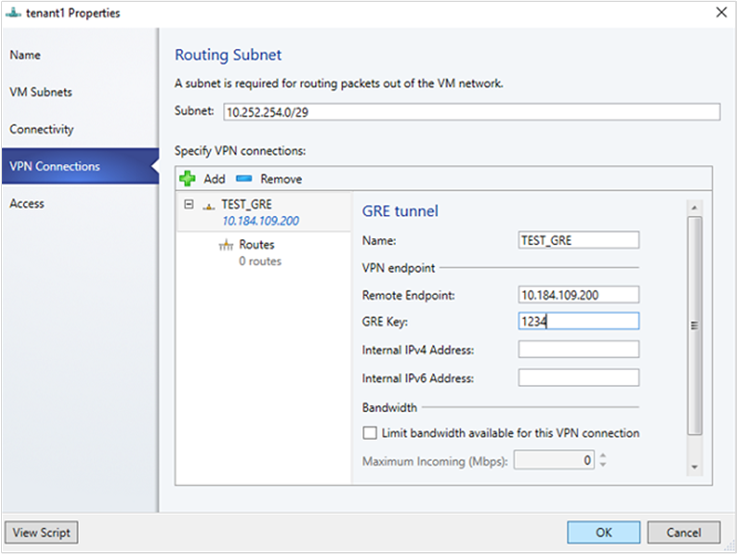

GRE 터널링 구성

GRE 터널을 사용하면 테넌트 가상 네트워크와 외부 네트워크 간의 연결을 사용할 수 있습니다. GRE 프로토콜은 가볍고 대부분의 네트워크 디바이스에서 GRE를 지원할 수 있으므로 데이터 암호화가 필요하지 않은 터널링에 적합합니다. S2S(사이트 간) 터널의 GRE 지원은 테넌트 가상 네트워크와 테넌트 외부 네트워크 간의 트래픽 전달을 용이하게 합니다.

다음 절차를 사용합니다.

- S2S GRE 연결을 구성하려는 VM 네트워크를 선택하고 연결을 선택합니다.

- VPN 터널을 통해 다른 네트워크에 연결을 선택합니다. 필요에 따라 데이터 센터에서 BGP 피어링을 사용하도록 설정하려면 BGP(Border Gateway Protocol) 사용을 선택합니다.

- 게이트웨이 디바이스에 대한 네트워크 컨트롤러 서비스를 선택합니다.

- VPN 연결 추가 GRE 터널을>>선택합니다.

- 다음 다이어그램과 같이 서브넷을 입력합니다. 이 서브넷은 VM 네트워크에서 패킷을 라우팅하는 데 사용됩니다. 이 서브넷은 데이터 센터에서 미리 구성할 필요가 없습니다.

- 연결 이름을 입력하고 원격 엔드포인트의 IP 주소를 지정합니다.

- GRE 키를 입력합니다.

- 필요에 따라 이 화면에서 다른 필드를 완료할 수 있습니다. 이러한 값은 연결을 설정하는 데 필요하지 않습니다.

- 경로에서 연결하려는 모든 원격 서브넷을 추가합니다. 연결에서 BGP(Border Gateway Protocol) 사용을 선택한 경우 이 화면을 비워 두고 대신 테두리 게이트웨이 프로토콜 탭에서 ASN, 피어 BGP IP 및 ASN 필드를 완료할 수 있습니다.

- 나머지 설정에 대한 기본값을 사용할 수 있습니다.

- 연결의 유효성을 검사하려면 VM 네트워크의 가상 머신 중 하나에서 원격 엔드포인트 IP 주소를 ping합니다.

원격 사이트에서 IPsec 및 GRE 연결 구성

원격 피어 디바이스에서는 IPSec\GRE 연결을 설정할 때 VMM UI에서 VM 네트워크 엔드포인트 IP 주소를 대상 주소로 사용합니다.

L3 전달 구성

L3 전달을 사용하면 데이터 센터의 물리적 인프라와 Hyper-V 네트워크 가상화 클라우드의 가상화된 인프라 간에 연결이 가능합니다.

L3 전달을 사용하면 테넌트 네트워크 가상 머신이 SDN 환경에서 이미 구성된 Windows Server 2016 SDN Gateway를 통해 실제 네트워크에 연결할 수 있습니다. 이 경우 SDN 게이트웨이는 가상화된 네트워크와 실제 네트워크 간의 라우터 역할을 합니다.

자세한 내용은 Windows Server 게이트웨이를 전달 게이트웨이 및 RAS 게이트웨이 고가용성으로 확인하세요.

L3 구성을 시도하기 전에 다음을 확인합니다.

- VMM 서버에서 관리자로 로그온했는지 확인합니다.

- L3 전달을 설정해야 하는 각 테넌트 VM 네트워크에 대해 고유한 VLAN ID를 사용하여 고유한 다음 홉 논리 네트워크를 구성해야 합니다. 테넌트 네트워크와 해당 물리적 네트워크 간에 1:1 매핑이 있어야 합니다(고유한 VLAN ID 사용).

다음 단계를 사용하여 SCVMM에서 다음 홉 논리 네트워크를 만듭니다.

VMM 콘솔에서 논리 네트워크를 선택하고 마우스 오른쪽 단추를 클릭하고 논리 네트워크 만들기를 선택합니다.

설정 페이지에서 연결된 네트워크 하나를 선택하고 동일한 이름의 VM 네트워크 만들기 확인란을 선택하여 가상 머신이 이 논리 네트워크에 직접 액세스하고 Microsoft 네트워크 컨트롤러에서 관리하도록 허용합니다.

이 새 논리 네트워크에 대한 IP 풀을 만듭니다.

L3 전달을 설정하려면 스크립트에서 이 풀의 IP 주소가 필요합니다.

다음 표에서는 동적 및 정적 L3 연결의 예를 제공합니다.

| 매개 변수 | 세부 정보/예제 값 |

|---|---|

| L3VPNConnectionName | L3 전달 네트워크 연결의 사용자 정의 이름입니다. 예: Contoso_L3_GW |

| VmNetworkName | L3 네트워크 연결을 통해 연결할 수 있는 테넌트 가상 네트워크의 이름입니다. 이 네트워크는 스크립트를 실행할 때 존재해야 합니다. 예: ContosoVMNetwork |

| NextHopVMNetworkName | 필수 구성 요소로 만든 다음 홉 VM 네트워크의 사용자 정의 이름입니다. 이는 테넌트 VM 네트워크와 통신하려는 실제 네트워크를 나타냅니다. 이 네트워크는 이 스크립트를 실행할 때 존재해야 합니다. 예: Contoso_L3_Network |

| LocalIPAddresses | SDN 게이트웨이 L3 네트워크 인터페이스에서 구성할 IP 주소입니다. 이 IP 주소는 사용자가 만든 다음 홉 논리 네트워크에 속해야 합니다. 서브넷 마스크도 제공해야 합니다. 예: 10.127.134.55/25 |

| PeerIPAddresses | L3 논리 네트워크를 통해 연결할 수 있는 실제 네트워크 게이트웨이의 IP 주소입니다. 이 IP 주소는 필수 구성 요소에서 만든 다음 홉 논리 네트워크에 속해야 합니다. 이 IP는 테넌트 VM 네트워크에서 실제 네트워크로 향하는 트래픽이 SDN 게이트웨이에 도달하면 다음 홉으로 사용됩니다. 예: 10.127.134.65 |

| GatewaySubnet | HNV 게이트웨이와 테넌트 가상 네트워크 간의 라우팅에 사용할 서브넷입니다. 서브넷을 사용하여 다음 홉 논리 네트워크와 겹치지 않도록 할 수 있습니다. 예:192.168.2.0/24 |

| RoutingSubnets | HNV 게이트웨이의 L3 인터페이스에 있어야 하는 정적 경로입니다. 이러한 경로는 L3 연결을 통해 테넌트 VM 네트워크에서 연결할 수 있어야 하는 물리적 네트워크 서브넷용입니다. |

| EnableBGP | BGP를 사용하도록 설정하는 옵션입니다. 기본값: false. |

| TenantASNRoutingSubnets | BGP를 사용하는 경우에만 테넌트 게이트웨이의 ASN 번호입니다. |

다음 스크립트를 실행하여 L3 전달을 설정합니다. 각 스크립트 매개 변수가 식별하는 항목을 확인하려면 위의 표를 참조하세요.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

L3 전달 구성

L3 전달을 사용하면 데이터 센터의 물리적 인프라와 Hyper-V 네트워크 가상화 클라우드의 가상화된 인프라 간에 연결이 가능합니다.

L3 전달 연결을 사용하여 테넌트 네트워크 가상 머신은 SDN 환경에서 이미 구성된 Windows Server 2016/2019 SDN Gateway를 통해 실제 네트워크에 연결할 수 있습니다. 이 경우 SDN 게이트웨이는 가상화된 네트워크와 실제 네트워크 간의 라우터 역할을 합니다.

L3 전달 연결을 사용하여 테넌트 네트워크 가상 머신은 네트워크 SDN 환경에 이미 구성된 Windows Server 2016/2019/2022 SDN 게이트웨이를 통해 실제 네트워크에 연결할 수 있습니다. 이 경우 SDN 게이트웨이는 가상화된 네트워크와 실제 네트워크 간의 라우터 역할을 합니다.

L3 전달 연결을 사용하여 테넌트 네트워크 가상 머신은 SDN 환경에서 이미 구성된 Windows Server 2019/2022/2025 SDN Gateway를 통해 실제 네트워크에 연결할 수 있습니다. 이 경우 SDN 게이트웨이는 가상화된 네트워크와 실제 네트워크 간의 라우터 역할을 합니다.

자세한 내용은 Windows Server 게이트웨이를 전달 게이트웨이 및 RAS 게이트웨이 고가용성으로 확인하세요.

L3 연결을 구성하기 전에 다음을 확인합니다.

- VMM 서버에서 관리자로 로그온했는지 확인합니다.

- L3 전달을 설정해야 하는 각 테넌트 VM 네트워크에 대해 고유한 VLAN ID를 사용하여 고유한 다음 홉 논리 네트워크를 구성해야 합니다. 테넌트 네트워크와 해당 물리적 네트워크 간에 1:1 매핑이 있어야 합니다(고유한 VLAN ID 사용).

다음 단계를 사용하여 VMM에서 다음 홉 논리 네트워크를 만듭니다.

VMM 콘솔에서 논리 네트워크를 선택하고 마우스 오른쪽 단추를 클릭하고 논리 네트워크 만들기를 선택합니다.

설정 페이지에서 단일 연결된 네트워크를 선택하고 가상 머신에서 이 논리 네트워크에 직접 액세스할 수 있도록 동일한 이름의 VM 네트워크 만들기 및 Microsoft 네트워크 컨트롤러에서 관리를 선택합니다.

참고 항목

VMM 2019 UR1에서 하나의 연결된 네트워크 유형이 연결된 네트워크로 변경됩니다.

- 이 새 논리 네트워크에 대한 IP 풀을 만듭니다. L3 전달을 설정하려면 이 풀의 IP 주소가 필요합니다.

다음 단계를 사용하여 L3 전달을 구성합니다.

참고 항목

L3 VPN 연결에서는 대역폭을 제한할 수 없습니다.

VMM 콘솔에서 L3 게이트웨이를 통해 실제 네트워크에 연결하려는 테넌트 가상 네트워크를 선택합니다.

선택한 테넌트 가상 네트워크를 마우스 오른쪽 단추로 클릭하고 속성>연결을 선택합니다.

VPN 터널을 통해 다른 네트워크에 연결을 선택합니다. 필요에 따라 데이터 센터에서 BGP 피어링을 사용하도록 설정하려면 BGP(Border Gateway Protocol) 사용을 선택합니다.

게이트웨이 디바이스에 대한 네트워크 컨트롤러 서비스를 선택합니다.

VPN 연결 페이지에서 레이어 3 터널 추가>를 선택합니다.

서브넷 라우팅에 대한 CIDR 표기법 형식으로 서브넷을 제공합니다. 이 서브넷은 VM 네트워크에서 패킷을 라우팅하는 데 사용됩니다. 데이터 센터에서 이 서브넷을 미리 구성할 필요가 없습니다.

다음 정보를 사용하고 L3 연결을 구성합니다.

| 매개 변수 | 세부 정보 |

|---|---|

| 속성 | L3 전달 네트워크 연결의 사용자 정의 이름입니다. |

| VM 네트워크(NextHop) | 필수 구성 요소로 만든 다음 홉 VM 네트워크의 사용자 정의 이름입니다. 이는 테넌트 VM 네트워크와 통신하려는 실제 네트워크를 나타냅니다. 찾아보기를 선택하면 네트워크 서비스에서 관리하는 하나의 연결된 VM 네트워크만 선택할 수 있습니다. |

| 피어 IP 주소 | L3 논리 네트워크를 통해 연결할 수 있는 실제 네트워크 게이트웨이의 IP 주소입니다. 이 IP 주소는 필수 조건으로 만든 다음 홉 논리 네트워크에 속해야 합니다. 이 IP는 테넌트 VM 네트워크에서 실제 네트워크로 향하는 트래픽이 SDN 게이트웨이에 도달하면 다음 홉으로 사용됩니다. IPv4 주소여야 합니다. 여러 피어 IP 주소가 있을 수 있으며 쉼표로 구분해야 합니다. |

| 로컬 IP 주소 | SDN 게이트웨이 L3 네트워크 인터페이스에서 구성할 IP 주소입니다. 이러한 IP 주소는 필수 구성 요소로 생성한 다음 홉 논리 네트워크에 속해야 합니다. 서브넷 마스크도 제공해야 합니다. 예: 10.127.134.55/25. IPv4 주소여야 하며 CIDR 표기법 형식이어야 합니다. 피어 IP 주소와 로컬 IP 주소는 동일한 풀에 있어야 합니다. 이러한 IP 주소는 VM 네트워크의 논리 네트워크 정의에 정의된 서브넷에 속해야 합니다. |

정적 경로를 사용하는 경우 연결하려는 모든 원격 서브넷을 경로에 입력합니다.

참고 항목

다음 홉을 SDN 게이트웨이의 L3 인터페이스 IP 주소(L3 연결 생성에 사용되는 로컬 IP 주소)로 사용하여 테넌트 가상 네트워크 서브넷에 대한 실제 네트워크의 경로를 구성해야 합니다. 이는 테넌트 가상 네트워크에 대한 반환 트래픽이 SDN 게이트웨이를 통해 올바르게 라우팅되도록 하기 위한 것입니다.

BGP를 사용하는 경우 게이트웨이 VM(기본 구획 아님)의 다른 구획에 있는 SDN 게이트웨이 내부 인터페이스 IP 주소와 실제 네트워크의 피어 디바이스 간에 BGP 피어링이 설정되었는지 확인합니다.

BGP가 작동하려면 다음 단계를 수행해야 합니다.

L3 연결에 대한 BGP 피어를 추가합니다. Border Gateway Protocol 페이지에 ASN, 피어 BGP IP 및 해당 ASN을 입력합니다.

SDN 게이트웨이 내부 주소를 다음 섹션에 설명된 대로 확인합니다.

원격 엔드(물리적 네트워크 게이트웨이)에서 BGP 피어를 만듭니다. BGP 피어를 만드는 동안 SDN 게이트웨이 내부 주소(이전 단계에서 결정된 대로)를 피어 IP 주소로 사용합니다.

대상을 SDN 게이트웨이 내부 주소로 설정하고 다음 홉을 L3 인터페이스 IP 주소(L3 연결을 만들 때 사용되는 로컬 IP 주소 값)로 실제 네트워크의 경로를 구성합니다.

참고 항목

L3 연결을 구성한 후 다음 홉을 SDN 게이트웨이에서 L3 인터페이스의 IP 주소로 사용하여 실제 네트워크에서 테넌트 가상 네트워크 서브넷에 대한 경로를 구성해야 합니다(스크립트 매개 변수의 LocalIpAddresses). 이는 테넌트 가상 네트워크에 대한 반환 트래픽이 SDN 게이트웨이를 통해 올바르게 라우팅되도록 하기 위한 것입니다.

L3 연결을 사용하여 정적 경로 또는 동적 경로(BGP를 통해)를 구성할 수 있습니다. 정적 경로를 사용하는 경우 아래 스크립트에 설명된 대로 Add-SCNetworkRoute를 사용하여 추가할 수 있습니다.

L3 터널 연결에서 BGP를 사용하는 경우 게이트웨이 VM(기본 구획 아님)의 다른 구획에 있는 SDN 게이트웨이 내부 인터페이스 IP 주소와 실제 네트워크의 피어 디바이스 간에 BGP 피어링을 설정해야 합니다.

BGP가 작동하려면 다음 단계를 사용해야 합니다.

Add-SCBGPPeer cmdlet을 사용하여 L3 연결에 대한 BGP 피어를 추가합니다.

예: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

SDN 게이트웨이 내부 주소를 다음 섹션에 설명된 대로 확인합니다.

원격 엔드(물리적 네트워크 게이트웨이)에서 BGP 피어를 만듭니다. BGP 피어를 만드는 동안 SDN 게이트웨이 내부 주소(위의 2단계에서 결정됨)를 피어 IP 주소로 사용합니다.

대상을 SDN 게이트웨이 내부 주소로, 다음 홉을 L3 인터페이스 IP 주소(스크립트의 LocalIPAddresses 매개 변수)로 사용하여 물리적 네트워크의 경로를 구성합니다.

SDN 게이트웨이 내부 주소 확인

다음 절차를 따르세요.

네트워크 컨트롤러가 설치된 컴퓨터 또는 네트워크 컨트롤러 클라이언트로 구성된 컴퓨터에서 다음 PowerShell cmdlet을 실행합니다.

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

이 명령의 결과는 게이트웨이 연결을 구성한 테넌트 수에 따라 여러 가상 게이트웨이를 표시할 수 있습니다. 각 가상 게이트웨이는 여러 연결(IPSec, GRE, L3)을 가질 수 있습니다.

연결의 L3 인터페이스 IP 주소(LocalIPAddresses)를 이미 알고 있으므로 해당 IP 주소를 기반으로 올바른 연결을 식별할 수 있습니다. 올바른 네트워크 연결이 완료되면 해당 가상 게이트웨이에서 다음 명령을 실행하여 가상 게이트웨이의 BGP 라우터 IP 주소를 가져옵니다.

$gateway.Properties.BgpRouters.Properties.RouterIp

이 명령의 결과는 원격 라우터에서 피어 IP 주소로 구성해야 하는 IP 주소를 제공합니다.

VMM PowerShell에서 트래픽 선택기 설정

다음 절차를 사용합니다.

참고 항목

사용되는 값은 예제에만 해당합니다.

다음 매개 변수를 사용하여 트래픽 선택기를 만듭니다.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Add-SCVPNConnection 또는 Set-SCVPNConnection의 -LocalTrafficSelectors 매개 변수를 사용하여 위의 트래픽 선택기를 구성합니다.