분석 규칙의 유형

Microsoft Sentinel Analytics 규칙을 사용하여 Microsoft Sentinel에 연결된 원본에서 들어오는 데이터를 기준으로 알림 및 경고를 구성할 수 있습니다. 이러한 경고는 Contoso SOC 팀이 위협 발생 시점을 아는 데 도움이 되며, 팀은 위협이 회사 자산에 도달하지 못하도록 적절하게 대응할 수 있습니다.

분석 규칙의 유형

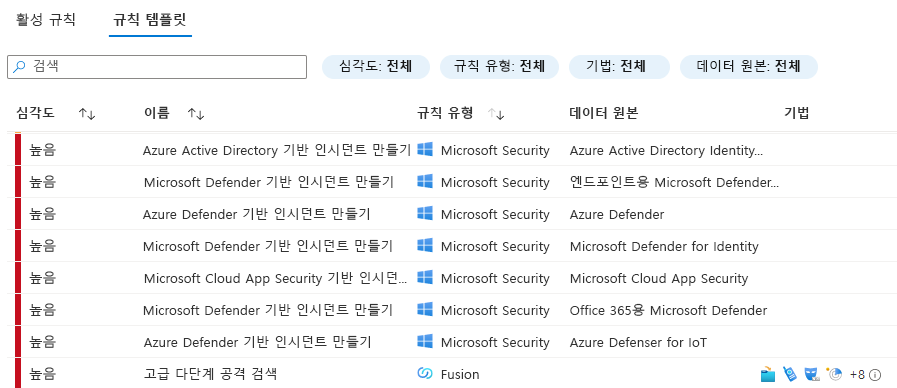

다음 형식을 포함하여 Microsoft Sentinel Analytics에서 제공하는 기본 제공 분석 규칙을 사용하여 잠재적인 위협을 탐지할 수 있습니다.

변칙

Fusion

Microsoft 보안

ML(기계 학습) 동작 분석

예약된 경고

NRT(근 실시간) 규칙

위협 인텔리전스

변칙

변칙 경고는 정보를 제공하며 비정상적인 동작을 식별합니다.

Fusion

Microsoft Sentinel은 확장 가능한 기계 학습 알고리즘과 함께 Fusion 상관 관계 엔진을 사용하여 고급 다단계 공격을 검색합니다. 엔진은 여러 제품의 많은 낮은 충실도 경고 및 이벤트와 높은 충실도 및 실행 가능한 인시던트와 상관 관계를 지정합니다. Fusion은 기본적으로 사용하도록 설정됩니다. 논리는 숨겨져 있어서 사용자 지정할 수 없으므로 이 템플릿을 사용하여 규칙을 하나만 만들 수 있습니다.

Fusion 엔진은 또한 예약된 분석 규칙의 경고와 다른 시스템의 경고의 상관 관계를 지정하여 결과적으로 고충실도 인시던트를 생성할 수 있습니다.

기본적으로 Fusion 검색은 Microsoft Sentinel에서 사용하도록 설정됩니다. Microsoft는 위협 검색을 위해 Fusion 검색 시나리오를 지속적으로 업데이트하고 있습니다. 이 문서 작성 시점 기준으로 Anomaly 및 Fusion 검색을 위해 다음 데이터 커넥터를 구성해야 합니다.

기본 제공 변칙 검색

Microsoft 제품의 경고

Microsoft Entra ID 보호

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud 앱

엔드포인트에 대한 Microsoft Defender

Microsoft Defender for Identity

Office 365용 Microsoft Defender

보안 분석가가 기본 제공 및 만든 예약된 분석 규칙의 경고입니다. 분석 규칙에는 Fusion에서 사용할 수 있도록 킬 체인(전술) 및 엔티티 매핑 정보가 포함되어야 합니다.

Fusion 경고에서 식별되는 일반적인 공격 검색 시나리오에는 다음이 포함됩니다.

데이터 반출. Microsoft Entra 계정에 의심스럽게 로그인한 후 Microsoft 365 사서함의 의심스러운 전달 규칙과 같은 의심스러운 작업이 검색되면 사용자 계정이 손상되었음을 나타낼 수 있습니다.

데이터 소멸. Microsoft Entra 계정에 의심스러운 로그인 후 제거된 고유 파일 수가 비정상적인 경우 손상된 사용자 계정이 데이터를 제거하는 데 사용되었다는 신호일 수 있습니다.

서비스 거부. Microsoft Entra 계정에 대한 의심스러운 로그인 후 삭제된 Azure VM(가상 머신) 수가 상당히 많다면 조직의 자산을 소멸시키는 데 사용될 수 있는 손상된 사용자 계정의 신호일 수 있습니다.

수평 이동. Microsoft Entra 계정에 의심스러운 로그인 후 발생하는 상당수의 가장 작업은 악의적인 목적으로 사용된 손상된 사용자 계정을 나타낼 수 있습니다.

랜섬웨어. Microsoft Entra 계정에 의심스러운 로그인이 발생한 후 데이터를 암호화하는 데 사용되는 비정상적인 사용자 동작으로 인해 랜섬웨어 실행 경고가 트리거될 수 있습니다.

참고 항목

Microsoft Sentinel의 Fusion 기술에 대한 자세한 내용은 Microsoft Sentinel에서 고급 다단계 공격 검색을 참조하세요.

Microsoft 보안

Microsoft Sentinel에 연결된 Microsoft 보안 솔루션을 구성하여 연결된 서비스에서 생성된 모든 경고에서 인시던트를 자동으로 만들 수 있습니다.

예를 들어 고위험 위협으로 분류된 사용자가 로그인해 회사 리소스에 액세스를 시도할 때 Contoso에 경고하도록 구성할 수 있습니다.

다음 보안 솔루션을 구성하여 해당 경고를 Microsoft Sentinel에 전달할 수 있습니다.

Microsoft Defender for Cloud 앱

서버용 Microsoft Defender

Microsoft Defender for IoT

Microsoft Defender for Identity

Office 365용 Microsoft Defender

Microsoft Entra ID 보호

엔드포인트에 대한 Microsoft Defender

참고

Microsoft는 Microsoft 보안 제품에서 SIEM(보안 정보 및 이벤트 관리)과 XDR(확장 검색 및 대응) 용어를 통합합니다.

심각도 및 경고 이름에 포함된 특정 텍스트를 기준으로 이러한 경고를 필터링할 수 있습니다.

ML 동작 분석

Microsoft Sentinel Analytics에는 기본 제공 기계 학습 동작 분석 규칙이 포함되어 있습니다. 이러한 기본 제공 규칙은 편집하거나 규칙 설정을 검토할 수 없습니다. 이러한 규칙은 Microsoft 기계 학습 알고리즘을 사용하여 의심스러운 활동을 검색합니다. 기계 학습 알고리즘은 몇 가지 저품질 인시던트를 고품질 보안 인시던트에 연결합니다. 이 상관 관계는 다른 제품의 수많은 경고를 수동으로 분석하고 상관 관계를 지정하는 데 소요될 수 있는 시간을 절약합니다. 분석 규칙에서 사용하는 기계 학습 알고리즘은 중요한 데이터를 신속하게 수집하고 연결하여 경고의 노이즈를 줄이는 데도 도움이 됩니다.

예를 들어 기계 학습 동작 분석 규칙을 사용하여 비정상적인 SSH(Secure Shell Protocol) 로그인 또는 RDP(원격 데스크톱 프로토콜) 로그인 활동을 탐지할 수 있습니다.

예약된 경고

예약된 경고 분석 규칙은 가장 높은 수준의 사용자 지정을 제공합니다. KQL(Kusto Query Language)을 사용하여 보안 이벤트를 필터링하는 자체 식을 정의할 수 있으며, 규칙이 실행될 일정을 설정할 수 있습니다.