보안 정책 구현 및 평가

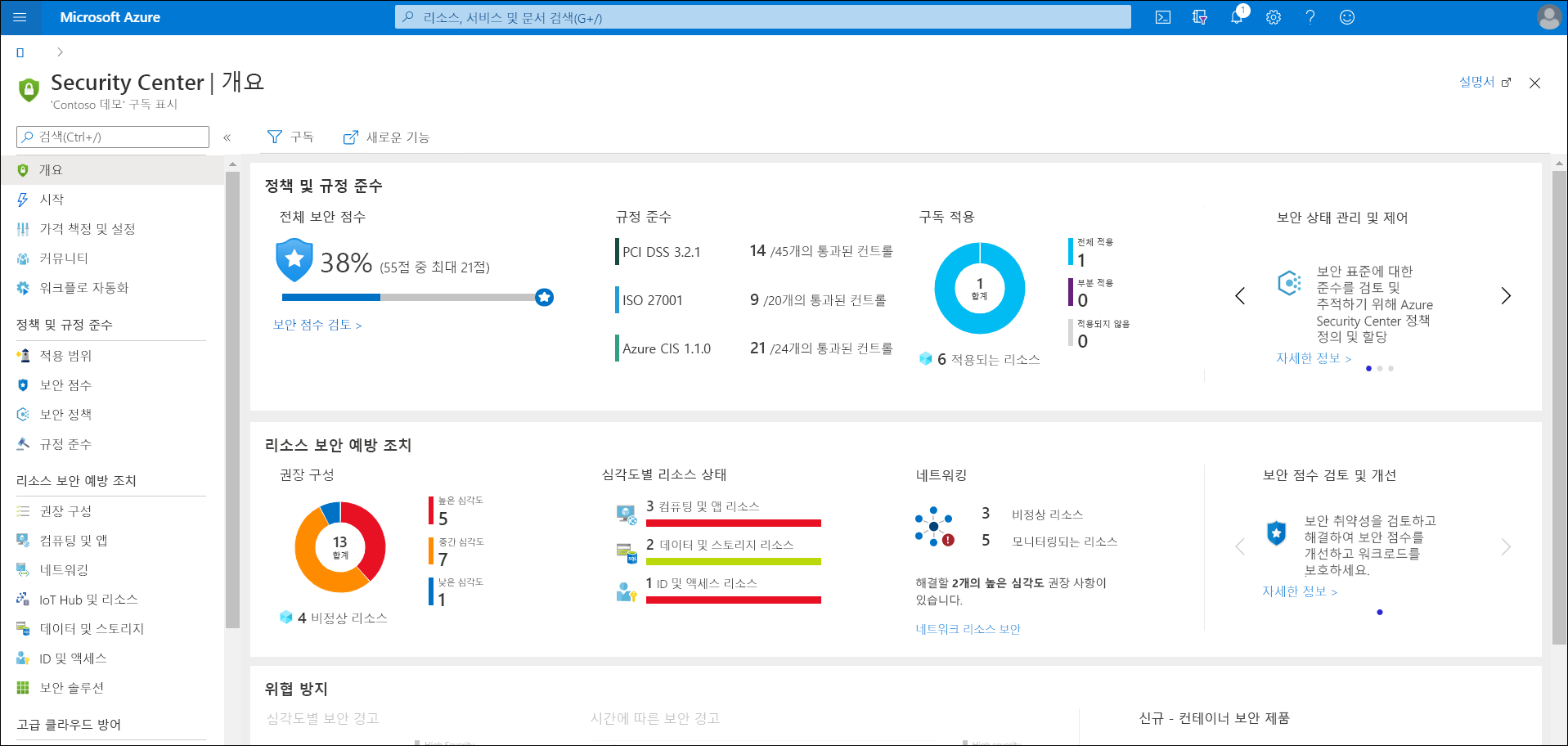

Contoso의 엔지니어링 팀은 Security Center 평가를 수행하기로 합니다. 평가의 일부로서 보호하려는 많은 VM 리소스가 있습니다. 팀 구성원은 Security Center의 개요 블레이드에서 전반적인 보안 상태를 검토합니다. 팀에서는 전체 보안 점수가 38%밖에 되지 않는다는 사실을 확인합니다. 또한 리소스 보안 예방 조치 제목 아래 다양한 권장 사항이 제공되는 것을 확인하고, 해당 리소스에 대한 보안을 강화하기로 결정합니다.

VM의 규정 준수 감사

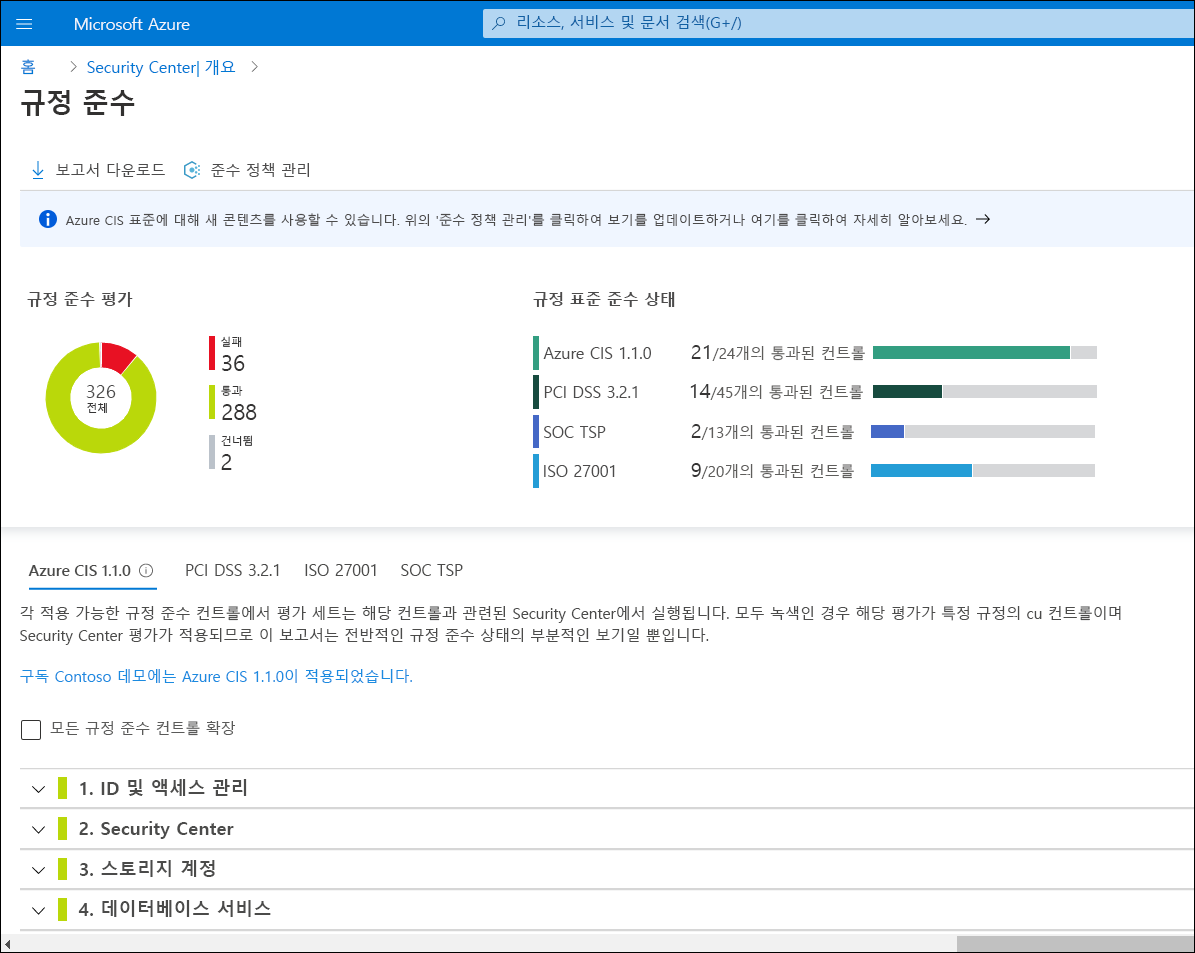

팀은 먼저 규정 준수를 검토합니다. 규정 준수 제목 아래에서 PCI DSS 3.2.1, ISO 27001 및 Azure CIS 1.1.0 관련 측정 내용을 검토합니다. 팀 구성원이 규정 준수 타일을 선택하여 추가 정보를 표시합니다.

다음 표에서는 보안을 측정할 수 있는 규정 준수 표준을 설명합니다.

| 규정 준수 표준 | 설명 |

|---|---|

| PCI DSS 3.2.1 | PCI DSS(지불 카드 업계 데이터 보안 표준)는 신용 카드 지불을 관리하는 조직의 보안 문제를 해결하고 카드 사기 행위를 줄이기 위한 것입니다. |

| ISO 27001 | ISO(국제 표준화 기구) 27000 표준군에 속하는 27001은 IT 시스템에 관리 기능을 제공할 수 있는 시스템을 정의합니다. 해당 표준의 조건을 충족한다는 인증을 받으려면 조직은 감사를 받아야 합니다. |

| Azure CIS 1.1.0 | CIS(인터넷 보안 센터)는 IT 시스템을 보호하기 위한 모범 사례를 개발하는 조직입니다. Azure CIS 1.1.0 표준은 조직이 Azure 클라우드에서 리소스를 보호할 수 있도록 고안되었습니다. |

| SOC TSP | SOC(서비스 조직 컨트롤) 프레임워크는 클라우드에서 저장 및 처리되는 정보의 기밀성과 개인 정보의 보호에 중점을 둔 컨트롤 표준입니다. |

관련 표준에 따라 규정 준수 상태를 검토하려면 다음 절차를 따릅니다.

Azure Portal Security Center의 규정 준수 블레이드에서 지금 다운로드 >를 선택합니다.

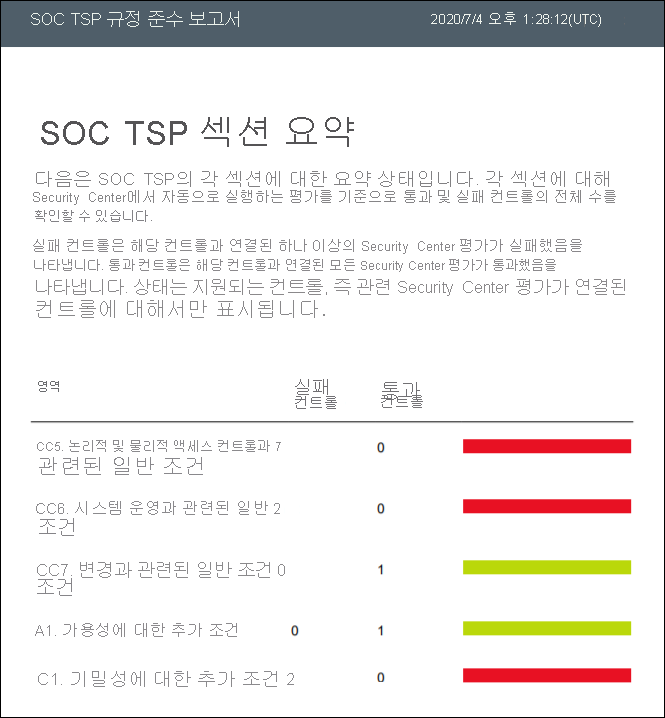

보고서 다운로드 블레이드의 보고서 표준 목록에서 규정 준수 표준을 선택합니다. 예를 들어 SOC TSP를 선택한 다음 다운로드를 선택합니다.

다운로드한 PDF를 열고 내용을 검토합니다.

규정 준수 수정 세부 정보를 검토하려면 규정 준수 블레이드에서 다음 절차를 따릅니다.

관련 표준에 적절한 탭을 선택합니다. 예를 들어 SOC TSP를 선택합니다.

권장 사항에 대한 추가 정보를 검토하려면 평가 목록에서 권장 사항을 선택한 다음 영향을 받는 머신 보기를 선택합니다.

보안 권장 사항 수정

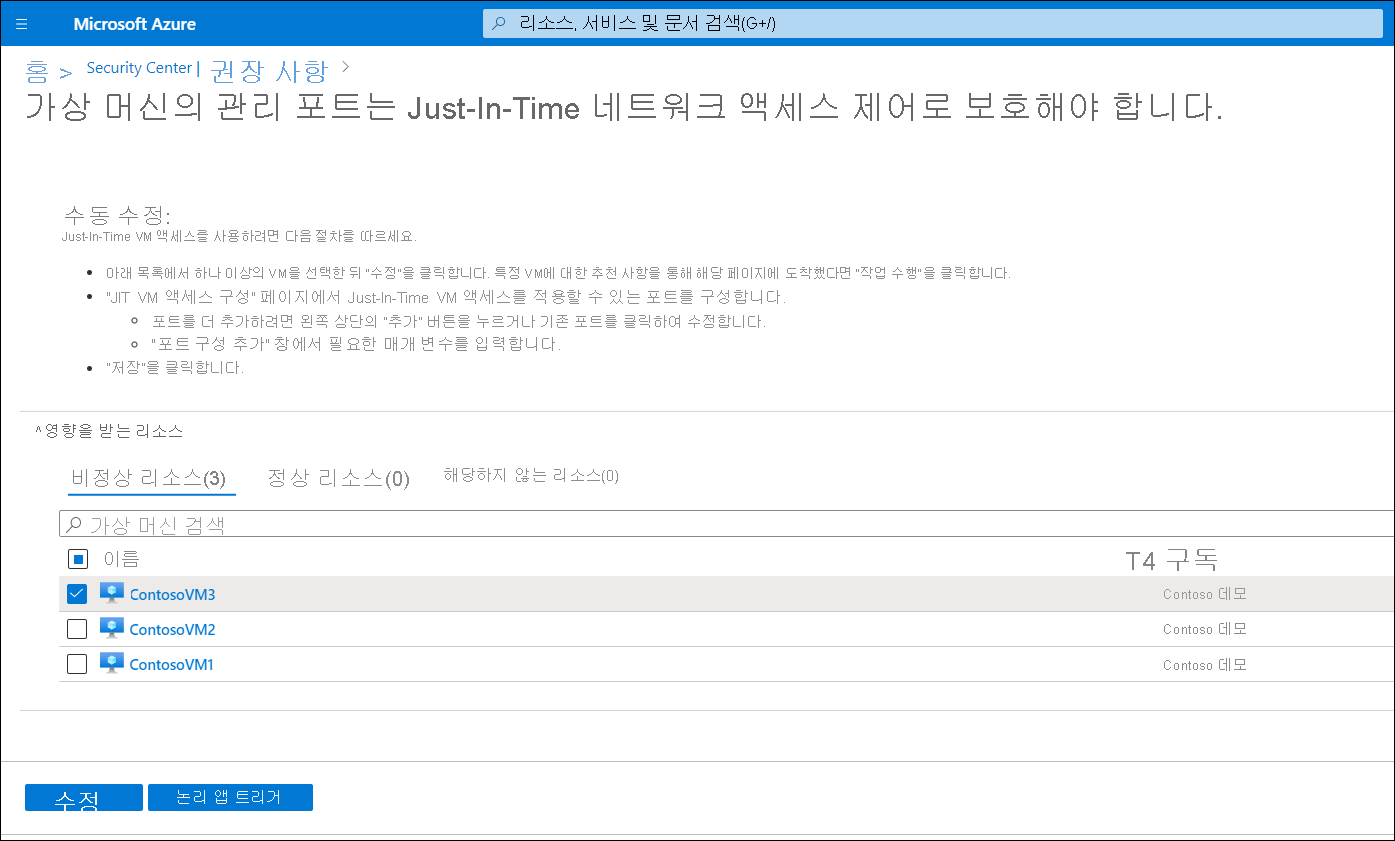

조직은 단지 보안 및 규정 준수 표준을 얼마나 충족하는지 검토하는 것보다 더 많은 작업을 수행해야 합니다. 또한 관련 표준을 준수하려면 보안을 강화해야 합니다. 보안 권장 사항을 활용하고 적용하려면 Azure Portal의 Security Center에서 전체 보안 점수 타일을 선택합니다. 다음 절차에 따라 구독 관련 권장 사항을 적용합니다.

보안 점수 대시보드에서 적절한 구독을 선택한 후 권장 사항 보기를 선택합니다.

권장 사항 블레이드에서 CSV 보고서를 다운로드할 수 있습니다. 나열된 권장 사항의 세부 정보를 펼칠 수도 있습니다.

특정 권장 사항을 선택한 다음 권장 사항 블레이드(권장 제목에 따라 이름이 달라짐)에서 수정 단계를 펼쳐 보안 문제 해결에 필요한 수동 단계를 검토할 수 있습니다. 그런 다음 해당 리소스로 전환하여 수정 단계를 적용할 수 있습니다.

팁

경우에 따라 특정 권장 사항에 대해 수정을 선택하여 빠른 수정을 적용할 수 있습니다. 그러면 선택할 때 자동으로 수정 사항이 적용됩니다.

논리 앱을 적용하여 목록에 있는 리소스를 수정할 수도 있습니다. 이렇게 하려면 영향을 받는 리소스를 선택하고 논리 앱 트리거를 선택합니다.

논리 앱이 로드된 후 논리 앱 트리거 블레이드에서 적절한 논리 앱을 선택한 다음 트리거를 선택합니다.

Windows Server IaaS VM에 대한 취약성 평가 실행

Security Center를 사용하여 VM에 대한 취약성 평가를 수행할 수 있습니다. 단, 필요한 리소스에 취약성 평가 솔루션을 먼저 설치해야 합니다.

취약성 평가 솔루션 설치

Azure는 기본 제공 취약성 평가 솔루션을 제공합니다. VM에서 해당 솔루션을 사용하려면 다음 절차를 따릅니다.

Security Center를 열고 권장 사항을 선택합니다.

필요한 경우 권장 사항 블레이드에서 적절한 구독을 선택합니다.

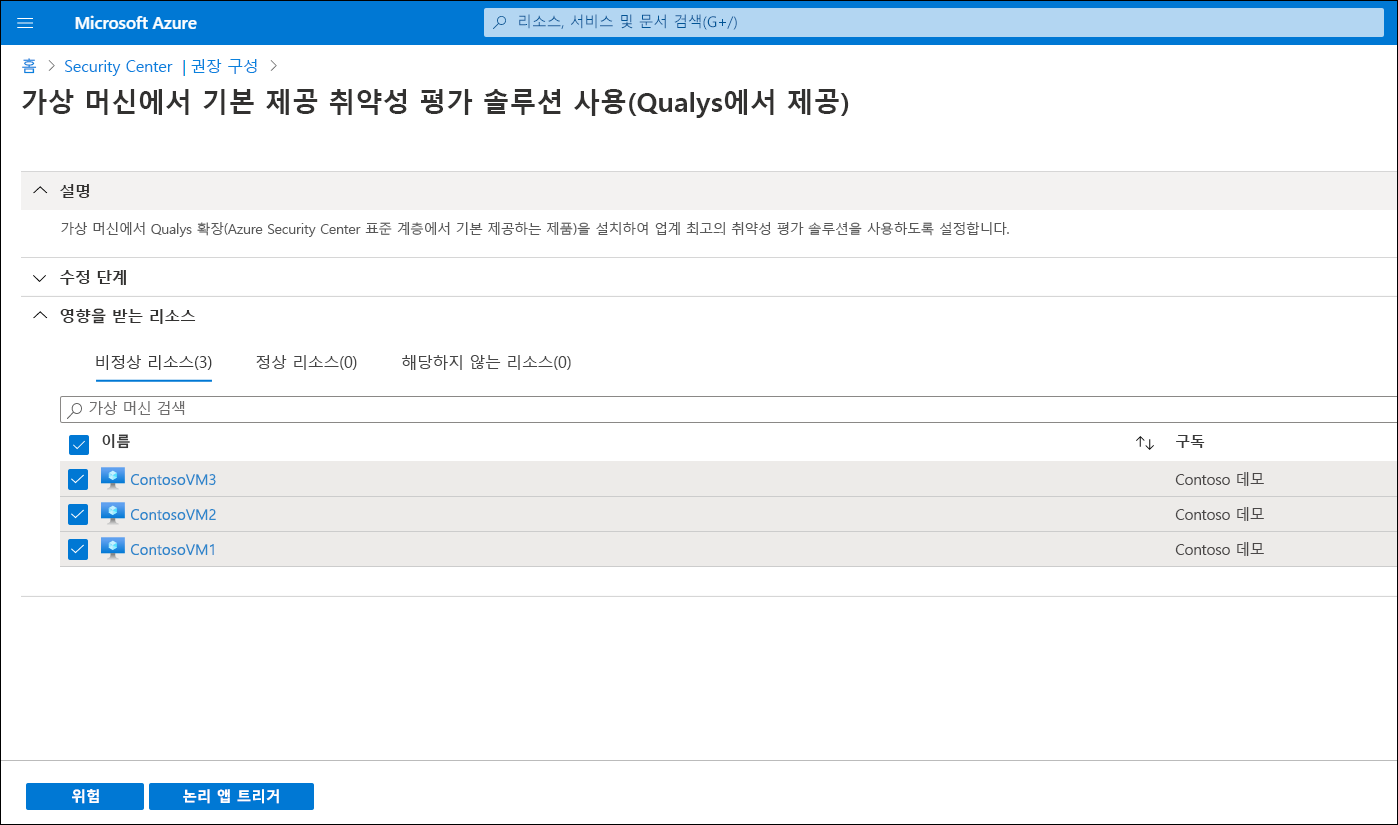

컨트롤 목록에서 취약성 수정을 펼친 후 가상 머신에서 기본 제공 취약성 평가 솔루션 사용(Qualys 기반) 권장 사항을 선택합니다.

평가를 적용하려는 모든 VM을 선택한 다음 수정을 선택합니다.

리소스 수정 블레이드에서 리소스 수정을 선택합니다. 해당 프로세스는 수정되는 리소스의 수에 따라 몇 분 이상 걸릴 수 있습니다.

팁

기본 제공 취약성 스캐너 외에 타사 스캐너도 설치할 수 있습니다.

취약성 평가 수행

취약성 평가를 설치한 후 평가를 수행할 수 있습니다. 평가를 시작하려면 다음 절차를 따릅니다.

- 가상 머신에서 기본 제공 취약성 평가 솔루션 사용(Qualys 기반) 블레이드에서 화면을 새로 고치고 모든 리소스가정상 리소스 탭에 표시될 때까지 기다립니다. 이 작업은 몇 분 정도 걸릴 수 있습니다.

- 정상 리소스 탭에 리소스가 표시되면 검사가 자동으로 시작되는지 확인합니다.

참고

검사는 4시간 간격으로 실행됩니다. 이 설정을 변경할 수 없습니다.

Security Center에서 취약성을 식별하면 해당 내용이 권장 사항으로 제공됩니다. 결과를 검토하고 식별된 취약성을 수정하려면 다음 절차를 따릅니다.

- Azure Security Center를 열고 권장 사항 페이지로 이동합니다.

- 취약성 수정을 선택한 다음 가상 머신에서 취약성을 수정해야 함(Qualys에서 제공)을 선택합니다.

Security Center가 현재 선택된 구독의 모든 VM에 대한 발견 사항을 모두 표시합니다. 해당 발견 사항은 심각도 순서대로 나열됩니다. 특정 취약성에 대한 자세한 내용을 보려면 해당 취약성을 선택합니다.

팁

특정 VM에 대한 발견 사항을 필터링하려면 영향을 받는 리소스 섹션을 열고 VM을 선택합니다. 또는 리소스 상태에서 VM을 선택하고 해당 리소스와 관련된 모든 권장 사항을 검토할 수 있습니다.

추가 자료

다음 문서를 검토하면 더 자세한 정보를 확인할 수 있습니다.