데이터 연결 방법 고려

개념 증명 환경을 배포하려면 에이전트를 사용하는 연결과 기본 제공 커넥터의 차이점도 파악해야 합니다.

Syslog 또는 CEF 에이전트를 사용하여 다양한 원본에 연결

에이전트와 Syslog 프로토콜을 사용하여 실시간 로그 스트리밍을 수행할 수 있는 데이터 원본에 Microsoft Sentinel을 연결합니다.

대부분의 어플라이언스는 Syslog 프로토콜을 사용하여 로그와 로그 데이터를 포함하는 이벤트 메시지를 보냅니다. 로그 형식은 다양하지만 대부분의 어플라이언스는 로그 데이터에 CEF 기반 형식을 지원합니다.

Syslog 대비 CEF의 장점은 데이터가 정규화된다는 것입니다. 이 때문에 Sentinel을 사용한 분석에 더 유용합니다. 다른 많은 보안 정보 및 이벤트 관리 제품과 달리, Sentinel은 구문 분석되지 않은 Syslog 이벤트를 수집하고, 쿼리 시간 구문 분석을 사용하여 분석할 수 있습니다.

Microsoft Sentinel 에이전트는 CEF 형식 로그를 Log Analytics에서 수집할 수 있는 형식으로 변환합니다. 어플라이언스 유형에 따라 에이전트는 어플라이언스 또는 전용 Linux 기반 로그 전달자에 직접 설치합니다. Microsoft Sentinel 에이전트는 실제로는 Azure Monitor Log Analytics 에이전트입니다.

Linux용 에이전트는 Linux 머신이 많은 Syslog 이벤트를 수집해야 하는 경우를 제외하고 UDP(User Datagram Protocol)를 통해 Syslog 디먼의 이벤트를 수신합니다. 이 경우에는 TCP(Transmission Control Protocol)를 통해 Syslog 디먼에서 에이전트로 전송됩니다. 그런 다음 에이전트는 Log Analytics에 데이터를 보냅니다. 에이전트가 데이터를 캐시하기 때문에 에이전트와 클라우드 간에 통신 문제가 발생할 경우 데이터 손실을 방지할 수 있습니다.

Log Analytics 에이전트는 서버와 엔드포인트에서 다양한 유형의 이벤트를 수집할 수 있습니다. Microsoft Sentinel 데이터 커넥터를 통해 사용하도록 설정하면 작업 영역에 데이터를 보내도록 구성된 모든 에이전트가 이벤트를 수집합니다.

에이전트를 통한 연결 지원에는 다음 디바이스와 솔루션이 포함됩니다.

- DLP(데이터 손실 방지) 솔루션

- 위협 인텔리전스 공급자

- DNS(Domain Name System) 서비스

- MBAM/Bitlocker 로그

- 인터넷 정보 서비스

- Linux 서버

- Microsoft Endpoint Configuration Manager

- Microsoft SQL Server

- 시스템 모니터(Sysmon)

- 다른 클라우드 공급자

방화벽, 인터넷 프록시 및 엔드포인트

- Vectra Cognito

- Check Point

- Cisco ASA

- ExtraHop Reveal(x)

- F5 ASM

- Forcepoint 제품

- Fortinet

- Palo Alto Networks

- One Identity Safeguard

- 기타 CEF 어플라이언스

- 기타 Syslog 어플라이언스

- Trend Micro Deep Security

- Zscaler

외부 어플라이언스 연결 옵션

외부 어플라이언스를 Microsoft Sentinel에 연결하려면, 전용 Azure VM(가상 머신) 또는 온-프레미스 시스템에 에이전트를 배포하여 어플라이언스와 Microsoft Sentinel 간의 통신을 지원해야 합니다. 자동 또는 수동으로 에이전트를 배포할 수 있습니다. 자동 배포는 전용 머신이 Azure에서 만든 새 VM인 경우에만 사용할 수 있습니다.

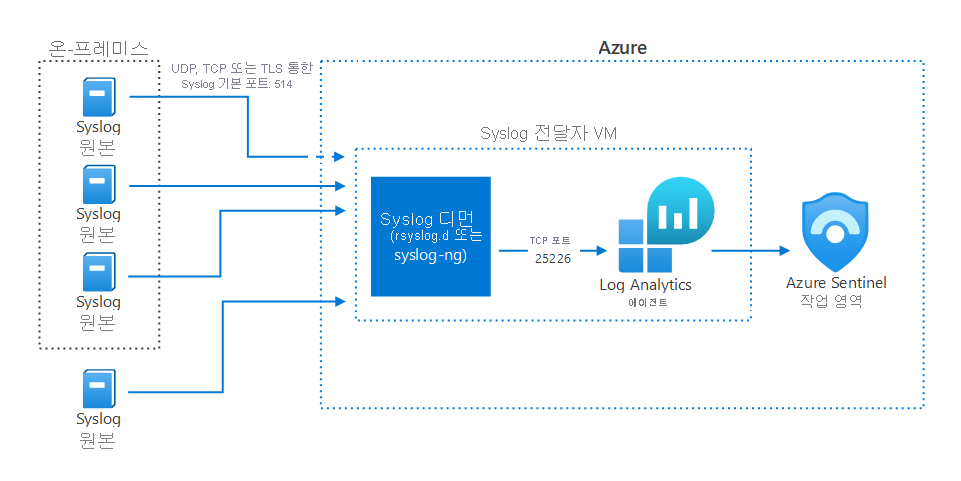

다음 다이어그램에서는 Microsoft Sentinel 에이전트를 실행하는 전용 Azure VM에 Syslog 데이터를 전송하는 온-프레미스 시스템을 확인할 수 있습니다.

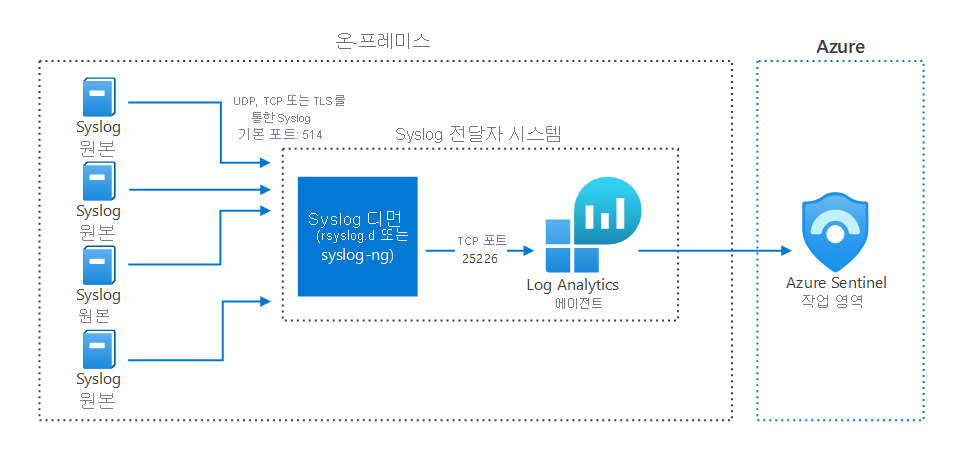

또는 기존 Azure VM, 다른 클라우드의 VM이나 온-프레미스 컴퓨터에 에이전트를 수동으로 배포할 수도 있습니다. 다음 다이어그램에서는 Microsoft Sentinel 에이전트를 실행하는 전용 온-프레미스 시스템에 Syslog 데이터를 전송하는 온-프레미스 시스템을 확인할 수 있습니다.

보안 고려 사항

시스템 보안은 조직의 보안 정책에 따라 구성해야 합니다. 회사 네트워크 보안 정책에 따라 네트워크를 구성하려면 디먼의 포트와 프로토콜을 요구 사항에 맞게 변경합니다.

VM 및 스토리지 데이터를 보호하는 데 도움이 되는 몇 가지 Azure 보안 서비스 및 기능은 다음과 같습니다.

맬웨어 방지: Azure Cloud Services 및 Virtual Machines용 Microsoft Antimalware에서는 바이러스, 스파이웨어 및 기타 악성 소프트웨어를 확인하고 제거하는 데 도움이 되는 실시간 무료 보호 기능을 제공합니다.

클라우드용 Microsoft Defender: 클라우드용 Defender는 VM에 대한 위협을 방지, 탐색 및 대응하는 데 도움이 됩니다.

암호화: Azure Disk Encryption은 운영 체제 수준에서의 암호화를 제공하며, 서버 측 암호화는 플랫폼 수준에서 발생합니다.

Azure Key Vault 및 SSH 키: Azure Key Vault는 액세스 정책 및 감사 기록에 대한 전체 제어와 함께 중앙 집중식 비밀 관리를 제공하는 서비스입니다.

Azure 리소스에 대한 관리 ID: Azure 리소스에 대한 관리 ID는 Azure 서비스에 Microsoft Entra ID의 자동 관리 ID를 제공합니다.

정책: 정책을 사용하면 조직은 기업 전체에 다양한 규정과 규칙을 적용할 수 있습니다.

RBAC: Azure RBAC를 사용하면 팀 내에서 업무를 구분할 수 있습니다. 작업을 수행하는 데 필요한 사용자로 VM 액세스를 제한할 수도 있습니다.