AWS 계정 연결

AWS 계정을 클라우드용 Microsoft Defender에 온보딩하면 AWS Security Hub와 클라우드용 Defender가 통합됩니다. 따라서 Defender for Cloud는 이러한 클라우드 환경 모두에서 가시성과 보호를 지원하여 다음을 제공합니다.

자동 에이전트 프로비전(Defender for Cloud가 Azure Arc를 사용하여 AWS 인스턴스에 Log Analytics 에이전트 배포)

정책 관리

취약점 관리

포함된 EDR(엔드포인트 검색 및 응답)

잘못된 보안 구성 검색

Defender for Cloud 권장 사항 및 AWS Security Hub 검사 결과를 보여주는 단일 보기

Defender for Cloud의 보안 점수 계산에 AWS 리소스 통합

AWS 리소스의 규정 준수 평가

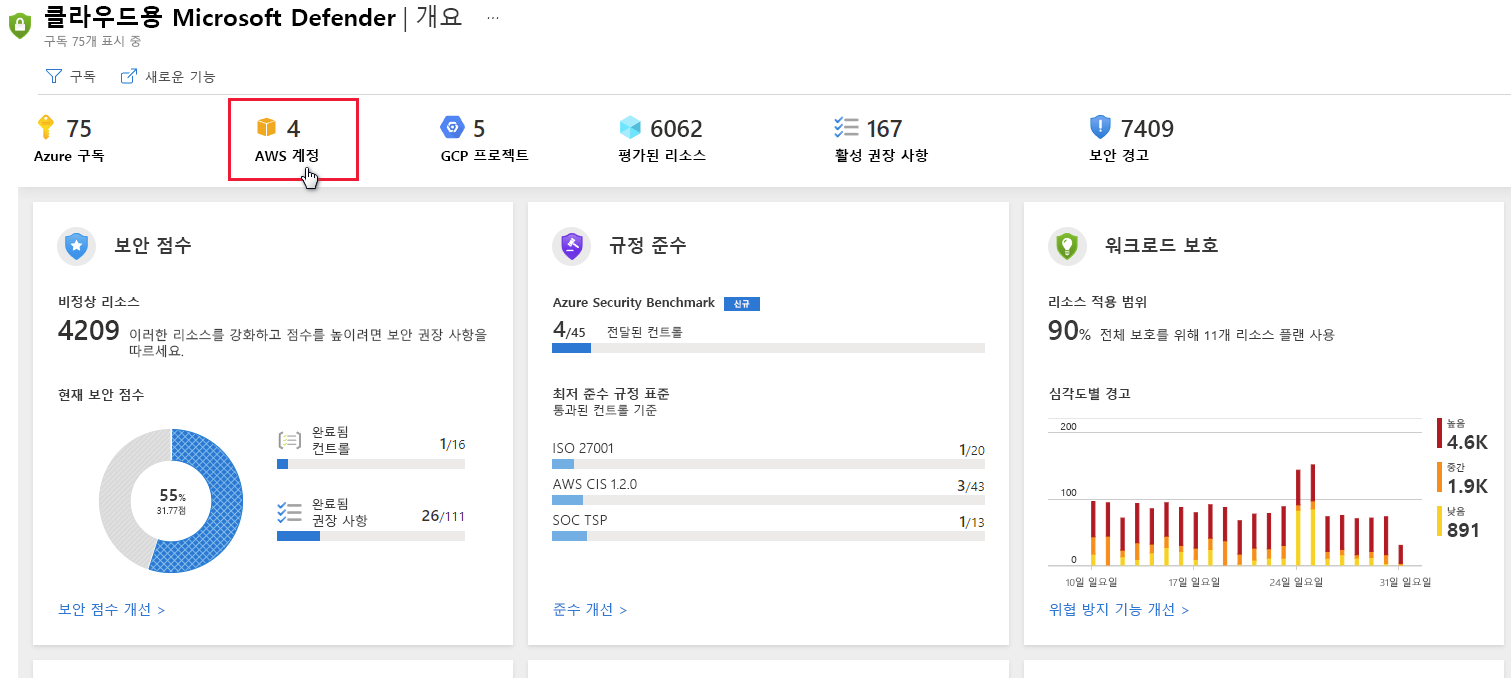

아래 스크린샷에서 Security Center의 개요 대시보드에 표시되는 AWS 계정을 볼 수 있습니다.

아래 단계에 따라 AWS 클라우드 커넥터를 생성합니다.

AWS Security Hub 설정:

여러 영역에 대한 보안 권장 사항을 보려면 관련된 각 지역에 대해 다음 단계를 반복합니다. AWS 마스터 계정을 사용하는 경우 다음 세 단계를 반복하여 모든 관련 지역에서 마스터 계정 및 연결된 모든 구성원 계정을 구성합니다.

AWS Config를 사용하도록 설정합니다.

AWS Security Hub를 사용하도록 설정합니다.

데이터가 Security Hub로 전송되는지 확인합니다.

처음으로 Security Hub를 사용하도록 설정하는 경우 데이터를 사용할 수 있기까지 몇 시간이 걸릴 수 있습니다.

AWS에서 Security Center 인증 설정

Defender for Cloud가 AWS에 인증할 수 있도록 허용하는 방법에는 두 가지가 있습니다.

Defender for Cloud에 대한 IAM 역할 만들기 - 가장 안전한 방법이며 이 방법을 권장합니다.

Defender for Cloud에 대한 AWS 사용자 - IAM을 사용하도록 설정하지 않을 경우 덜 안전한 옵션입니다.

클라우드용 Defender에 대한 IAM 역할 만들기:

Amazon Web Services 콘솔의 보안, ID 및 규정 준수 아래에서 IAM을 선택합니다.

역할을 선택하고 역할 생성를 선택합니다.

다음 페이지에서 다른 AWS 계정을 선택합니다.

다음 세부 정보를 입력합니다.

계정 ID - Security Center의 AWS 커넥터 페이지에 표시된 것처럼 Microsoft 계정 ID(158177204117)를 입력합니다.

필요한 외부 ID - 선택해야 합니다.

외부 ID - Security Center의 AWS 커넥터 페이지에 표시된 것처럼 구독 ID를 입력합니다.

다음을 선택합니다.

권한 정책 연결 섹션에서 다음 정책을 선택합니다.

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

필요에 따라 태그를 추가합니다. 사용자에게 태그를 추가해도 연결에 영향을 주지 않습니다.

다음을 선택합니다.

역할 목록에서, 이전에 생성된 역할을 선택합니다.

나중에 사용할 수 있도록 ARN(Amazon Resource Name)을 저장합니다.

SSM 에이전트 구성

AWS Systems Manager는 AWS 리소스의 작업을 자동화하는 데 필요합니다. EC2 인스턴스에 SSM 에이전트가 없는 경우 다음과 같은 Amazon의 관련 지침을 따르세요.

Azure Arc 사전 요구 사항 완료

적절한 Azure 리소스 공급자가 등록되었는지 확인합니다.

Microsoft.HybridCompute

Microsoft.GuestConfiguration

대규모 온보딩을 위한 서비스 주체를 생성합니다. 온보딩에 사용하려는 구독의 소유자로서, 대규모 온보딩을 위한 서비스 주체 생성에 설명된 대로 Azure Arc 온보딩의 서비스 주체를 생성합니다.

Defender for Cloud에 AWS 연결

클라우드용 Defender 메뉴에서 보안 솔루션을 선택한 다음, 다중 클라우드 커넥터를 선택합니다.

AWS 계정 추가를 선택합니다.

다음과 같이 AWS 인증 탭에서 옵션을 구성합니다.

커넥터의 표시 이름을 입력합니다.

구독이 올바른지 확인합니다. 커넥터 및 AWS Security Hub 권장 사항을 포함할 구독입니다.

인증 옵션에 따라 2단계에서 선택합니다. AWS에서 Security Center 인증 설정

- 역할 맡기를 선택하고 Security Center의 IAM 역할 생성에서 ARN을 붙여넣습니다. Azure Portal에서 AWS 연결 마법사의 관련 필드에 ARN 파일 붙여넣기

또는

- 자격 증명을 선택하고, Security Center에 대한 AWS 사용자 생성에서 저장한 .csv 파일의 액세스 키 및 비밀 키를 붙여넣습니다.

다음을 선택합니다.

Azure Arc 구성 탭에서 옵션을 구성합니다.

Defender for Cloud는 연결된 AWS 계정에서 EC2 인스턴스를 검색하고 SSM을 사용하여 Azure Arc에 온보딩합니다.

선택한 구독에서 검색된 AWS EC2를 온보딩할 리소스 그룹 및 Azure 지역을 선택합니다.

대규모 온보딩을 위한 서비스 주체 생성에 설명된 대로 서비스 주체 ID 및 Azure Arc에 대한 서비스 주체 클라이언트 암호를 입력합니다.

머신이 프록시 서버를 통해 인터넷에 연결하는 경우 해당 머신이 프록시 서버와 통신하는 데 사용할 프록시 서버 IP 주소 또는 이름과 포트 번호를 지정합니다. http://<proxyURL>:<proxyport> 형식으로 값을 입력합니다.

검토 + 만들기를 선택합니다.

요약 정보 검토

Azure에서 쉽게 알아볼 수 있도록 태그 섹션에는 온보딩된 각 EC2에 대해 자동으로 생성되는 모든 Azure 태그와 관련 세부 정보가 나열됩니다.

확인

커넥터가 성공적으로 생성되고 AWS Security Hub가 올바르게 구성된 경우:

클라우드용 Defender는 환경에서 AWS EC2 인스턴스를 검색하여 Azure Arc에 온보딩하면 Log Analytics 에이전트를 설치할 수 있게 되며 위협 방지 및 보안 권장 사항이 제공됩니다.

ASC 서비스는 6시간마다 새 AWS EC2 인스턴스를 검색하고 구성에 따라 온보딩합니다.

AWS CIS 표준이 Defender for Cloud의 규정 준수 대시보드에 표시됩니다.

Security Hub 정책을 사용하도록 설정하면 온보딩이 완료되고 5~10분 후에 클라우드용 Defender 포털과 규정 준수 대시보드에 권장 사항이 표시됩니다.