게스트 계정 및 Microsoft Entra B2B를 사용하여 협업

외부 팀이 쉽고 안전한 프로세스로 내부 개발자 팀과 협업하기를 원합니다. Microsoft Entra B2B(Business to Business)를 사용하면 다른 회사의 사용자를 게스트 사용자로 Microsoft Entra 테넌트에 추가할 수 있습니다.

조직에 여러 Microsoft Entra 테넌트가 있는 경우 Microsoft Entra B2B를 사용하여 A 테넌트 사용자에게 테넌트 B의 리소스에 대한 액세스 권한을 부여할 수도 있습니다. 각 Microsoft Entra 테넌트는 다른 Microsoft Entra 테넌트와는 구별되고 별개이며, ID 및 앱 등록에 대한 고유한 표현을 가지고 있습니다.

Microsoft Entra B2B의 게스트 사용자 액세스

외부 사용자에게 조직 리소스에 대한 임시 또는 제한된 액세스 권한이 필요한 모든 시나리오에서 외부 사용자에게 게스트 사용자 액세스 권한을 부여합니다. 해당하는 제한 사항을 적용하여 게스트 사용자에게 액세스 권한을 부여한 다음, 작업이 완료되면 액세스를 제거할 수 있습니다.

Azure Portal을 사용하여 B2B 협업 사용자를 초대할 수 있습니다. 게스트 사용자를 Microsoft Entra 조직, 그룹 또는 애플리케이션에 초대합니다. 사용자를 초대하면 해당 계정이 게스트 계정으로 Microsoft Entra ID에 추가됩니다.

게스트는 메일을 통해 초대받거나 직접 링크를 사용하여 애플리케이션에 대한 초대를 공유할 수 있습니다. 그런 다음, 게스트는 초대를 사용하여 리소스에 액세스합니다.

기본적으로 Microsoft Entra ID의 사용자 및 관리자는 게스트 사용자를 초대할 수 있지만 전역 관리자는 이 기능을 제한하거나 사용하지 않도록 설정할 수 있습니다.

ID를 사용하여 파트너와 협업

조직에서 지정된 파트너 조직에 속한 각 외부 게스트 사용자의 ID를 관리해야 하는 경우에는 해당 ID를 보호해야 하므로 책임이 증가합니다. 이 ID를 관리하는 워크로드가 증가합니다. 또한 계정을 동기화하고, 각 계정의 수명 주기를 관리하고, 의무를 충족하도록 개별 외부 계정을 추적해야 합니다. 조직은 협업하려는 모든 파트너 조직에 대해 이 절차를 따라야 합니다. 또한 해당 계정에 문제가 발생하면 조직이 책임을 집니다.

Microsoft Entra B2B를 사용하면 외부 사용자의 ID를 관리할 필요가 없습니다. 파트너가 자체 ID를 관리합니다. 외부 사용자는 계속해서 현재 ID를 사용하여 조직과 협업합니다.

예를 들어 Proseware의 외부 파트너 Giovanna Carvalho와 함께 작업한다고 가정합니다. Giovanna의 조직에서는 ID를 gcarvalho@proseware.com으로 관리합니다. 사용자 조직의 Microsoft Entra ID에서 게스트 계정에 해당 ID를 사용합니다. Giovanna는 게스트 계정 초대를 사용한 후 자신의 조직에 사용하는 것처럼 게스트 계정에 동일한 ID (이름 및 암호)를 사용합니다.

페더레이션 대신 Microsoft Entra B2B를 사용하는 이유는 무엇인가요?

Microsoft Entra B2B를 사용하면 파트너의 자격 증명 및 ID를 관리하고 인증할 책임이 없습니다. 파트너는 IT 부서가 없어도 협업할 수 있습니다. 예를 들어 개인 또는 비즈니스 메일 주소만 있고 IT 부서에서 관리하는 ID 관리 솔루션이 없는 계약자와 협업할 수 있습니다.

페더레이션의 경우보다 훨씬 더 쉽게 외부 사용자에게 액세스 권한을 부여할 수 있습니다. 관리자가 외부 사용자 계정을 만들고 관리할 필요가 없습니다. 권한 있는 사용자는 다른 사용자를 초대할 수 있습니다. 예를 들어 라인 관리자는 외부 사용자를 초대하여 팀과 협업할 수 있습니다. 협업이 더 이상 필요하지 않은 경우 이러한 외부 사용자를 쉽게 제거할 수 있습니다.

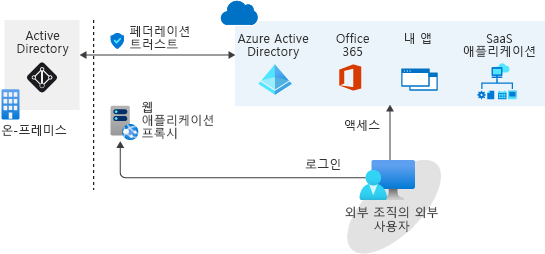

페더레이션은 더 복잡합니다. 페더레이션은 리소스 세트에 대한 공유 액세스를 위해 다른 조직과 설정된 신뢰 또는 도메인 컬렉션이 있는 위치입니다. Microsoft Entra ID와 신뢰가 설정되어 있는 AD FS(Active Directory Federation Services) 같은 온-프레미스 ID 공급자 및 권한 부여 서비스를 사용할 수 있습니다. 리소스에 대한 액세스 권한을 얻으려면 모든 사용자가 자격 증명을 제공하고 AD FS 서버에 대해 성공적으로 인증해야 합니다. 내부 네트워크 외부에서 인증을 시도하는 사용자가 있는 경우 웹 애플리케이션 프록시를 설정해야 합니다. 아키텍처는 다음 다이어그램과 같습니다.

조직이 Azure 리소스에 대한 모든 인증을 로컬 환경에서 수행하려는 경우 Microsoft Entra ID를 사용하는 온-프레미스 페더레이션이 적합할 수 있습니다. 관리자는 보다 엄격한 수준의 액세스 제어를 구현할 수 있지만, 이렇게 하면 로컬 환경이 다운된 경우 사용자가 필요한 Azure 리소스 및 서비스에 액세스할 수 없습니다.

B2B 협업을 통해 외부 팀은 적절한 권한을 사용하여 Azure 리소스 및 서비스에 대한 필요한 액세스 권한을 얻습니다. 페더레이션 및 신뢰를 설정할 필요가 없으며 온-프레미스 서버에 따라 인증이 달라지지 않습니다. 인증은 Azure를 통해 직접 수행됩니다. 협업은 간소화되며, 온-프레미스 디렉터리를 사용할 수 없어서 사용자가 로그인할 수 없는 상황을 걱정하지 않아도 됩니다.