Microsoft Defender for Identity를 사용하여 공격 식별

조직의 보안 분석가는 공격이 조직의 환경 전체에서 ID를 구체적으로 대상으로 할 수 있음을 이해합니다. 조직에 많은 사용자와 장치가 있으므로 이러한 공격을 모니터링할 수 있도록 해야 합니다. 여기서는 Microsoft Defender for Identity를 사용하여 조직의 ID에 대한 위협을 감지하는 방법을 알아봅니다.

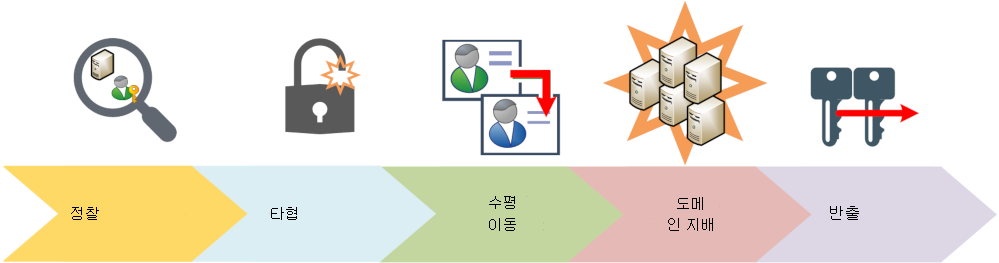

조직에서 ID 정보를 가져오려는 공격자의 시도는 다음 작업의 일부 또는 전부를 수행하는 프로세스 및 요청을 관찰하여 표시되는 경우가 많습니다.

- 보안 및 ID 정보에 대한 시스템을 정찰 또는 보호합니다.

- 사용자, 컴퓨터 또는 서비스의 자격 증명을 손상하려고 시도합니다.

- 더 높은 가치의 자산에 사용할 수 있도록 비교적 개방적이고 낮은 권한의 서비스에서 사용자 계정 및 ID와 같은 정보를 수집합니다.

- 도메인의 키 및 디렉터리 구조를 수정하려고 시도합니다.

- 서비스 또는 컴퓨터에서 중요한 데이터가 예기치 않게 반출되었습니다.

공격자는 종종 이러한 작업을 일련의 단계로 수행합니다. 예를 들어 정찰 단계는 종종 공격자의 시작점이며 손상 단계를 수행하여 약하게 보호되는 컴퓨터, 서비스 또는 사용자 계정에 액세스하여 시스템에서 발판을 확보합니다. 이 시점에서 공격자는 수집 단계에서 손상된 계정을 사용하여 사용자 환경의 다른 더 중요한 계정 및 자산에 대한 정보를 수집하여 시스템의 다른 부분을 검색하고 반입할 수 있습니다.

공격자는 횡적 이동 경로를 활용하여 전체 도메인에 대한 권한을 얻을 때까지 더 많은 권한을 가진 계정에 액세스할 수 있도록 증분 접근 방식을 취할 수 있습니다. 이 시점에서 공격자는 도메인의 보안 구조를 수정하고, 암호화 키를 바꾸고, 사용자에게 권한을 부여 및 거부하며, 도메인의 모든 데이터를 읽거나 쓸 수 있습니다. 이 단계를 도메인 우위 단계라고 합니다. 공격자가 제어권을 가지면 나중에 사용할 수 있도록 계정 및 보안 데이터(키, 암호 등)를 오프사이트 위치로 전송할 수 있습니다. 이 단계는 반출 단계입니다. 나중에 이 정보를 사용하여 시스템에 대한 더 큰 공격을 시작하거나 조직에서 데이터를 도용할 수 있습니다.

악의적인 활동 감지

Microsoft Defender for Identity 사용하여 작업 중에 공격자의 작업과 관련된 많은 이벤트를 감지하고 관찰된 활동에 대한 데이터를 캡처하는 경고를 발생시킵니다. 그러면 조직의 관리자가 이러한 활동을 더 자세히 조사할 수 있습니다.

정찰 활동 감지

Microsoft Defender for Identity 사용하여 정찰 활동을 감지할 수 있습니다. 정찰 활동은 여러 가지 형식을 사용할 수 있습니다. 예를 들어 공격자는 로그인 요청을 보내 어떤 자격 증명이 작동하는지 확인하여 도메인에서 사용자의 사용자 이름을 추측하려고 시도하는 계정 정찰 프로세스를 탑재할 수 있습니다.

다른 유형의 정찰 활동은 다음과 같습니다.

- Active Directory 검사. 공격자는 디렉터리에 액세스하여 도메인에 대한 정보(예: 구조, 사용자 계정, 컴퓨터, 장치, 그룹 구성원 자격, 다른 도메인에 대한 연결 등)를 얻을 수 있습니다. LDAP 공격은 디렉터리에 저장된 보안 주체를 대상으로 하여 권한 있는 계정 및 서비스를 식별할 수도 있습니다.

- 네트워크 매핑. 이 유형의 정찰에서 공격자는 DNS(Domain Name Server) 쿼리를 제출하여 네트워크의 구조와 네트워크에 있는 디바이스의 이름과 주소를 설정하려고 시도합니다.

자격 증명 손상 시도 감지

공격자가 사용하는 일반적인 전략은 무차별 암호 대입 공격이며, 유효한 사용자 이름과 암호 조합을 찾을 때까지 사용자 환경이 로그인 요청으로 반복적으로 적중됩니다. 나중에 사용할 수 있도록 공격자가 이러한 자격 증명을 저장할 수 있습니다. 공격자는 이름에도 불구하고 무차별 암호 대입 공격(brute force attack)을 미묘한 방식으로 수행하여 합법적인 사용자가 수행하는 작업과 유사한 패턴을 수행하여 공격을 줄일 수 있습니다. 예를 들어 사용자 환경에서 일반적으로 대규모 로그인이 발생하는 경우 암호를 추측하려는 프로세스는 대용량 실제 로그인 작업에서 숨겨질 수 있습니다. Microsoft Defender for Identity 사용하면 이러한 유형의 공격을 모니터링할 수 있습니다.

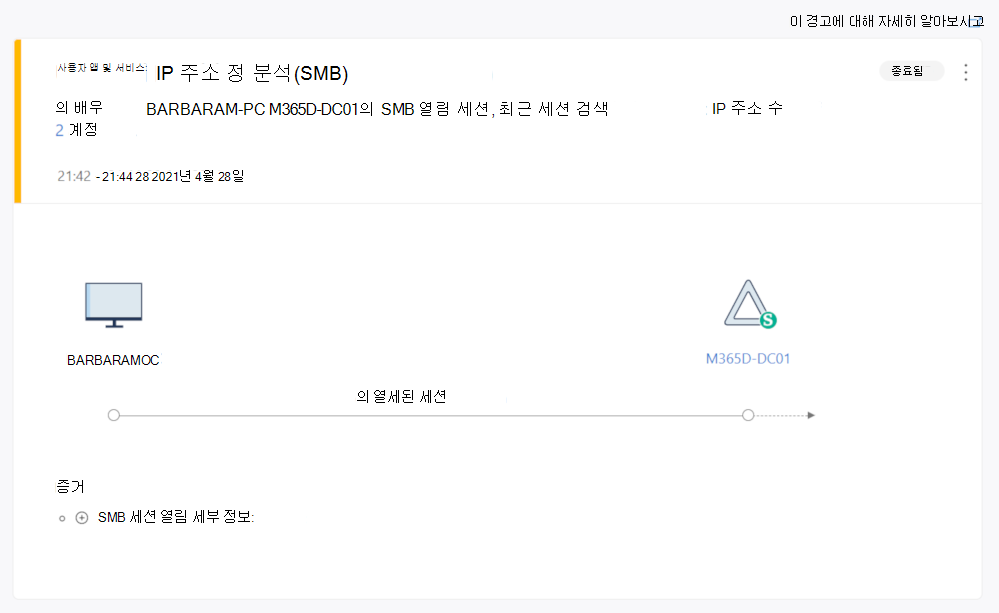

가능한 횡적 이동 공격 감지

횡적 이동 공격은 낮은 우선 순위 또는 덜 잘 보호된 계정(사용자 또는 서버)에서 얻은 도난된 자격 증명과 이러한 자격 증명을 사용하여 조직의 중요한 계정 및 서비스에 더 많이 액세스할 때 발생합니다. 공격자가 네트워크에 액세스할 수 있게 되면 공격자는 다양한 도구와 기술을 사용하여 손상된 환경을 심층 분석하여 더 많은 권한을 얻고 조직의 중요한 서버에 더 많이 침투할 수 있습니다.

두 계정이 리소스를 공유하는 경우 이러한 형태의 공격이 가능한 경우가 많습니다. 예를 들어 중요한 사용자의 해시된 자격 증명은 덜 중요한 사용자의 디바이스에 저장될 수 있습니다. 공격자는 이러한 자격 증명을 검색하여 중요한 사용자가 사용할 수 있는 다른 리소스에 액세스할 수 있습니다. 두 계정 간의 링크를횡적 이동 경로라고 합니다.

중요한 항목 유출 감지

Microsoft Defender for Identity 사용하여 도메인 컨트롤러에서 복사되는 Active Directory 데이터베이스를 검색하고 DNS를 통한 통신을 감시하여 데이터 반출을 검색할 수도 있습니다.