Microsoft Sentinel 작동 방식

이미 배운 대로 Microsoft Sentinel은 엔드투엔드 보안 작업을 사용하는 데 도움이 됩니다. 로그 수집에서 보안 경고에 대한 자동 대응까지 가능합니다.

다음은 Microsoft Sentinel의 주요 기능 및 구성 요소입니다.

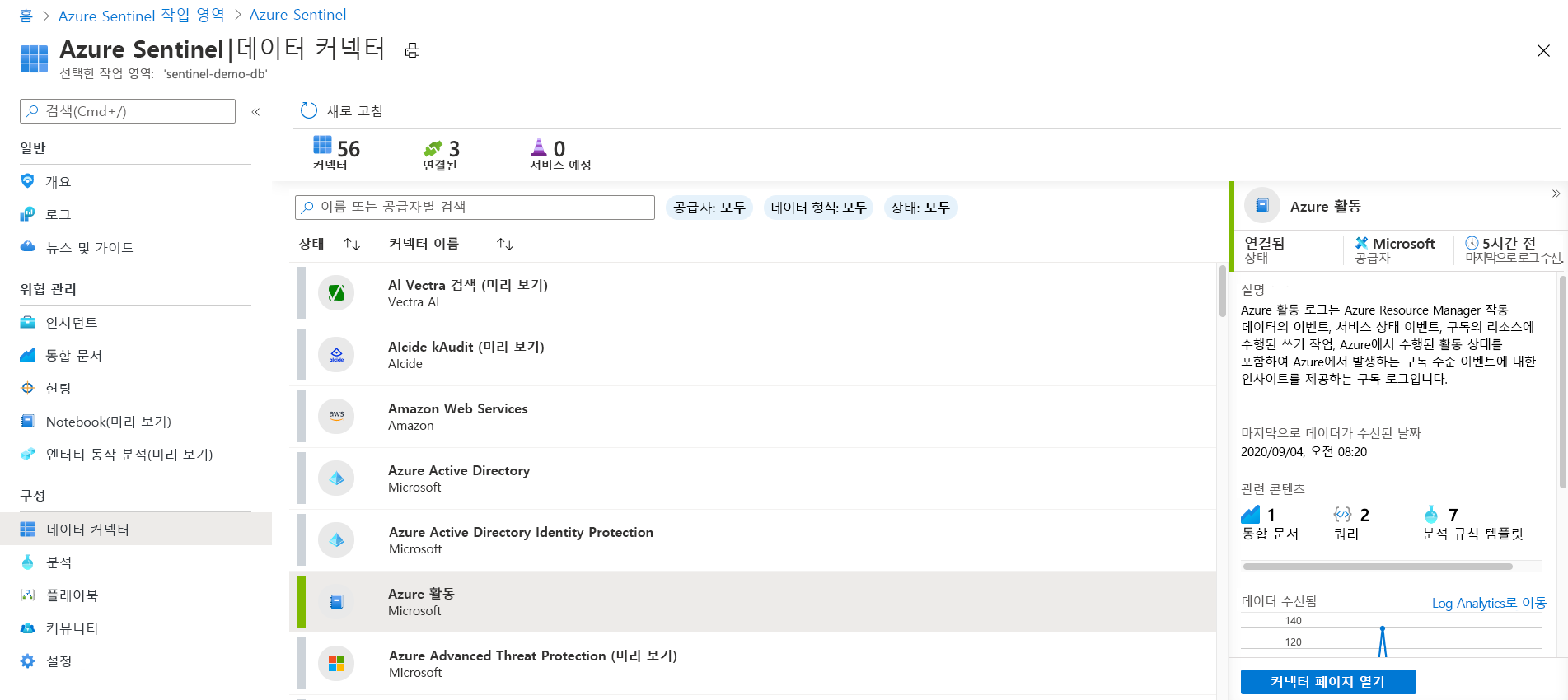

데이터 커넥터

가장 먼저 할 일은 데이터를 Microsoft Sentinel 내부로 수집하는 것입니다. 데이터 커넥터로 할 수 있습니다. 단추 하나만 선택하여 Azure 활동 로그와 같은 일부 서비스를 추가할 수 있습니다. syslog와 같은 다른 서비스는 약간의 구성이 필요합니다. 다음과 같이 모든 시나리오 및 원본(이에 국한되지 않음)을 포함하는 데이터 커넥터가 있습니다.

- syslog

- CEF(Common Event Format)

- TAXII(Trusted Automated eXchange of Indicator Information)(위협 인텔리전스의 경우)

- Azure

- AWS 서비스

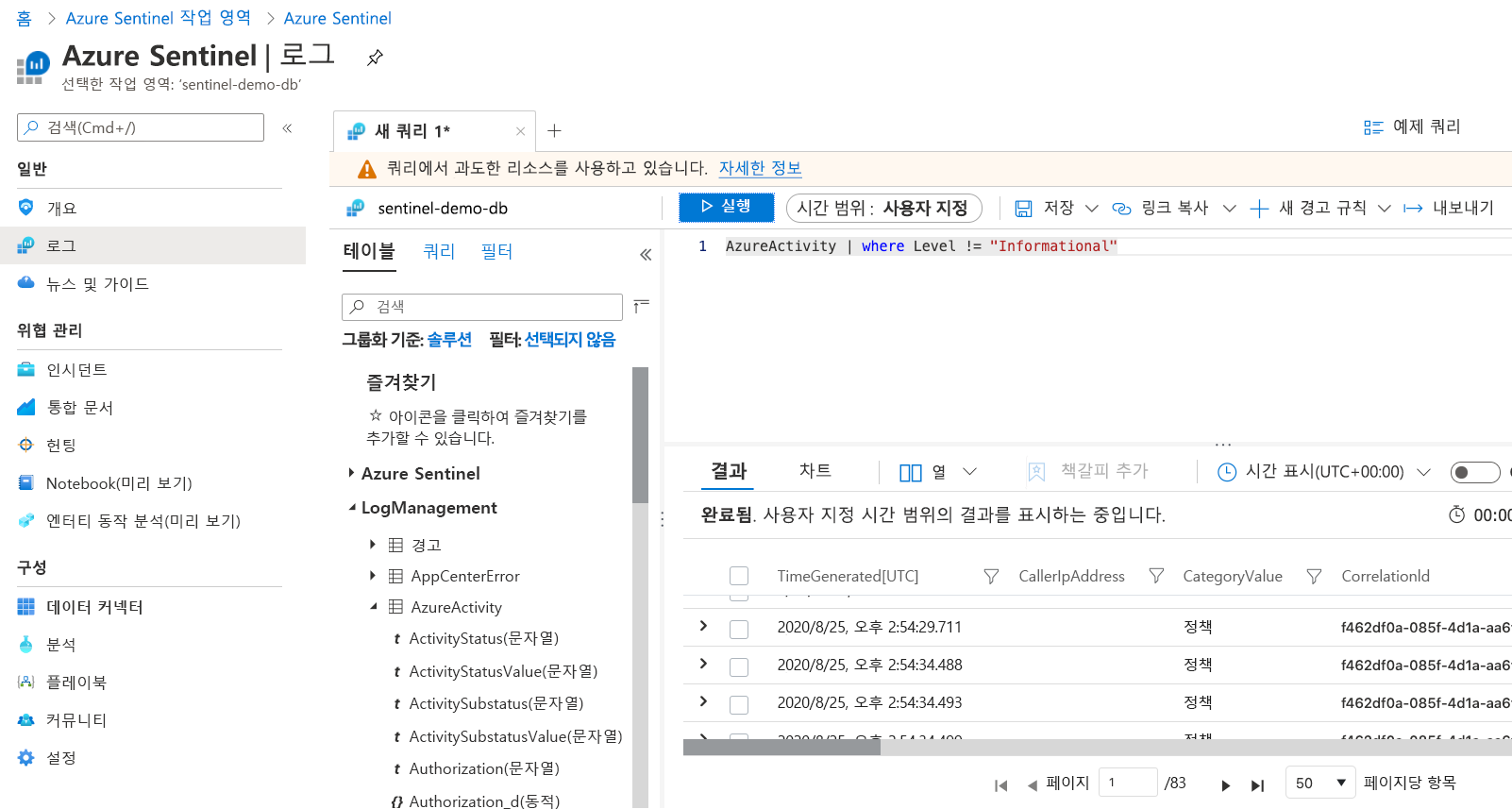

로그 보존

Microsoft Sentinel에 수집된 데이터는 Log Analytics를 사용하여 저장됩니다. Log Analytics를 사용하는 이점에는 KQL(Kusto 쿼리 언어)를 사용하여 데이터를 쿼리하는 기능이 포함됩니다. KQL은 데이터를 자세히 살펴보고 인사이트를 얻을 수 있는 풍부한 쿼리 언어입니다.

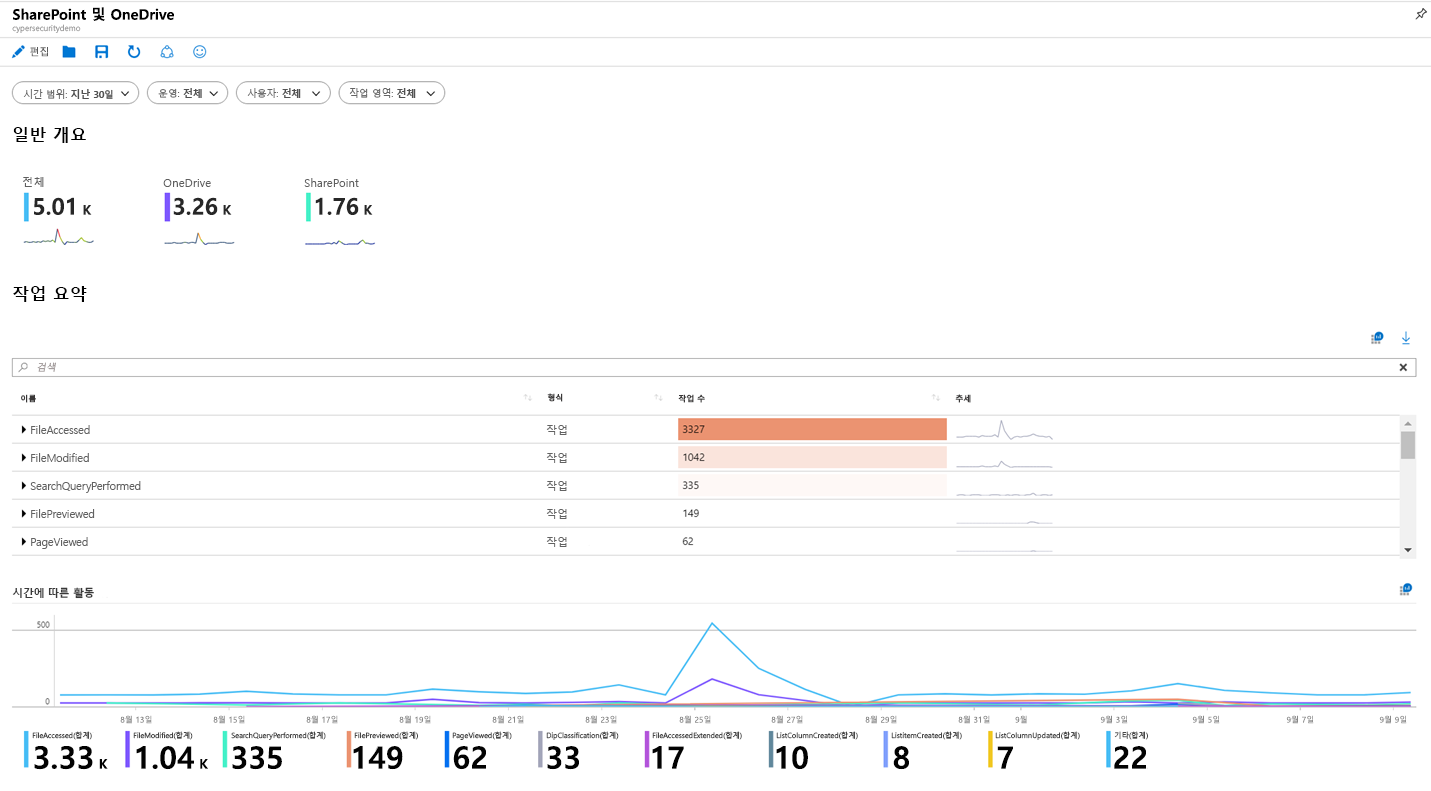

통합 문서

통합 문서를 사용하여 Microsoft Sentinel 내에서 데이터를 시각화할 수 있습니다. 통합 문서를 대시보드로 생각할 수 있습니다. 대시보드의 각 구성 요소는 데이터의 기본 KQL 쿼리를 사용하여 빌드됩니다. Microsoft Sentinel에서 기본 제공 통합 문서를 사용하고 요구 사항에 맞게 편집하거나, 처음부터 새로 만들 수 있습니다. Azure Monitor 통합 문서를 사용한 적이 있다면 이 기능이 익숙할 것입니다. Sentinel에서 구현한 Monitor 통합 문서이기 때문입니다.

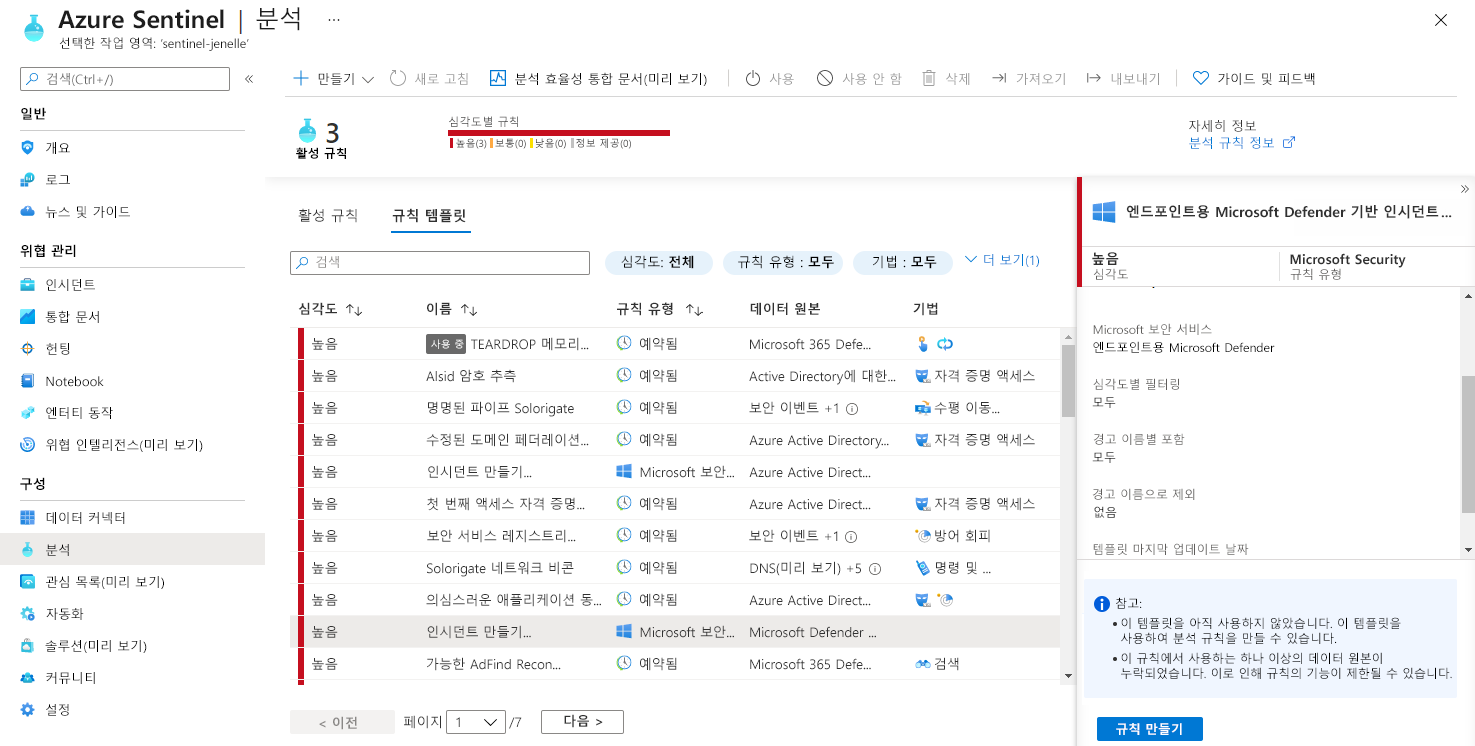

분석 경고

지금까지 로그 수집과 일부 데이터 시각화를 마쳤습니다. 이제 데이터에 대한 몇 가지 사전 분석을 수행할 차례입니다. 이때 의심스러운 상황이 발생하면 알림을 받게 됩니다. Sentinel 작업 영역 내에서 기본 제공 분석 경고를 사용하도록 설정할 수 있습니다. 다양한 유형의 경고가 있으며, 일부 경고는 사용자의 요구에 맞게 편집할 수 있습니다. 다른 경고는 Microsoft 소유의 기계 학습 모델을 기반으로 합니다. 사용자 지정 예약 경고를 처음부터 새로 만들 수도 있습니다.

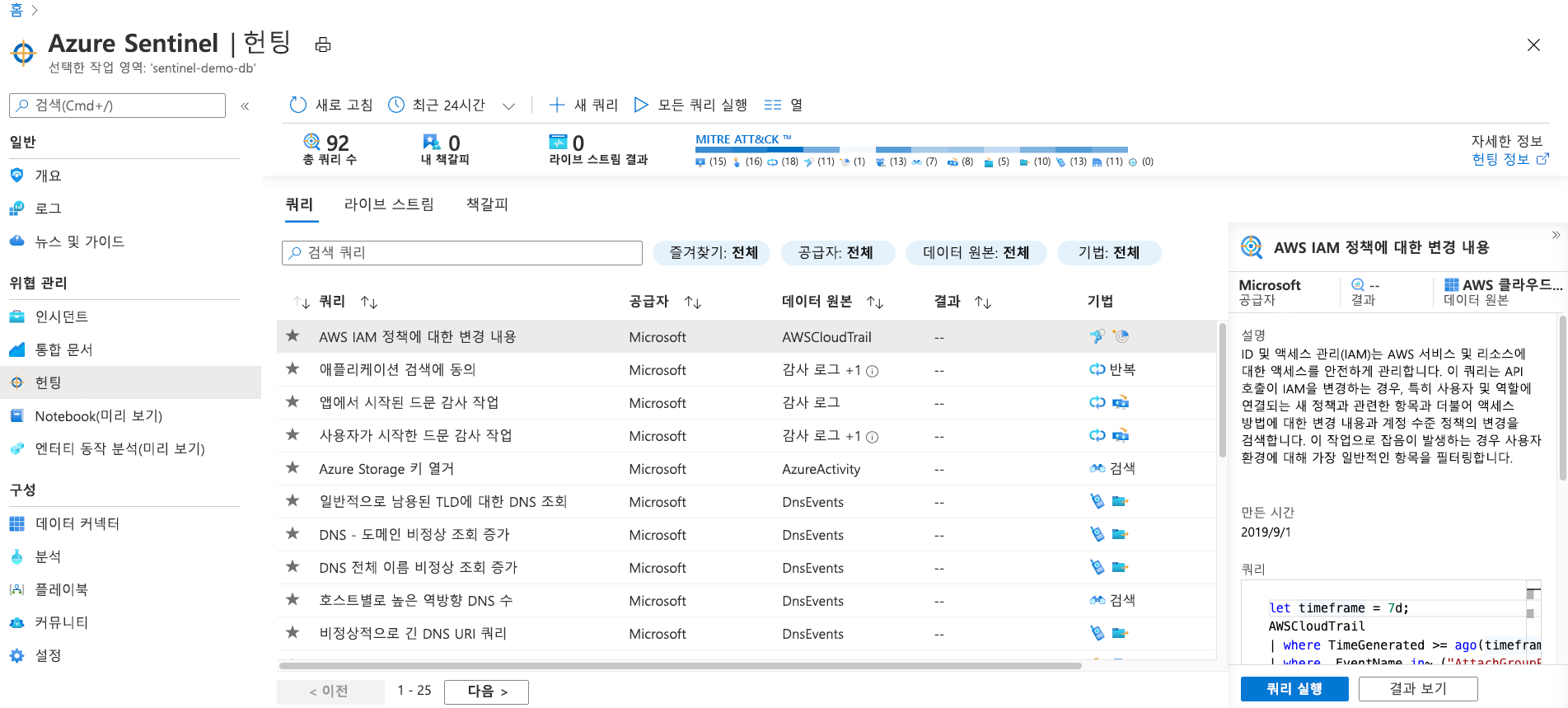

위협 헌팅

이 모듈에서는 위협 헌팅에 대해 자세히 다루지 않습니다. 그러나 SOC 분석가가 의심스러운 활동을 헌팅해야 하는 경우 몇 가지 기본 제공 헌팅 쿼리를 사용할 수 있습니다. 분석가가 고유한 쿼리를 만들 수도 있습니다. 또한 Sentinel은 Azure Notebooks와 통합됩니다. 이를 통해 프로그래밍 언어의 전체 기능을 이용하여 데이터를 헌팅하려는 고급 헌터를 위한 예제 Notebook을 제공합니다.

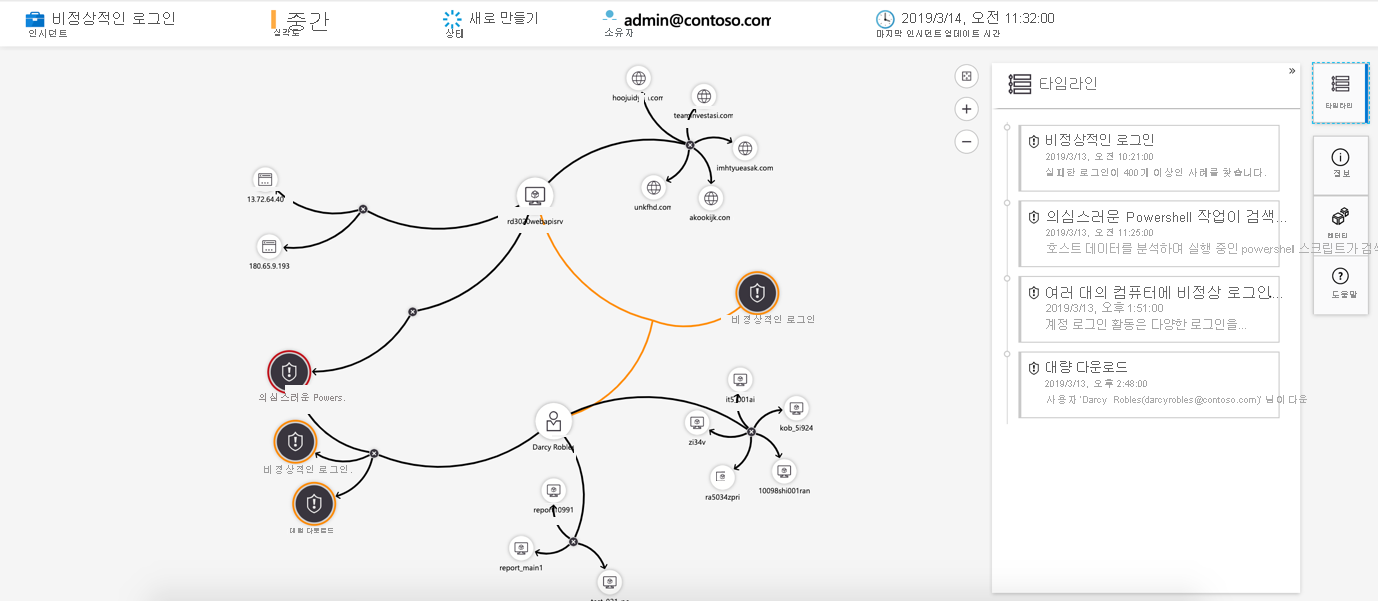

인시던트 및 조사

인시던트는 사용 설정한 경고가 트리거될 때 생성됩니다. Microsoft Sentinel에서는 상태를 변경하거나 조사를 위해 개인에게 인시던트를 할당하는 등의 표준 인시던트 관리 작업을 수행할 수 있습니다. 또한 Microsoft Sentinel에는 타임라인을 따라 엔터티를 로그 데이터에 매핑하여 인시던트를 시각적으로 조사할 수 있는 조사 기능이 있습니다.

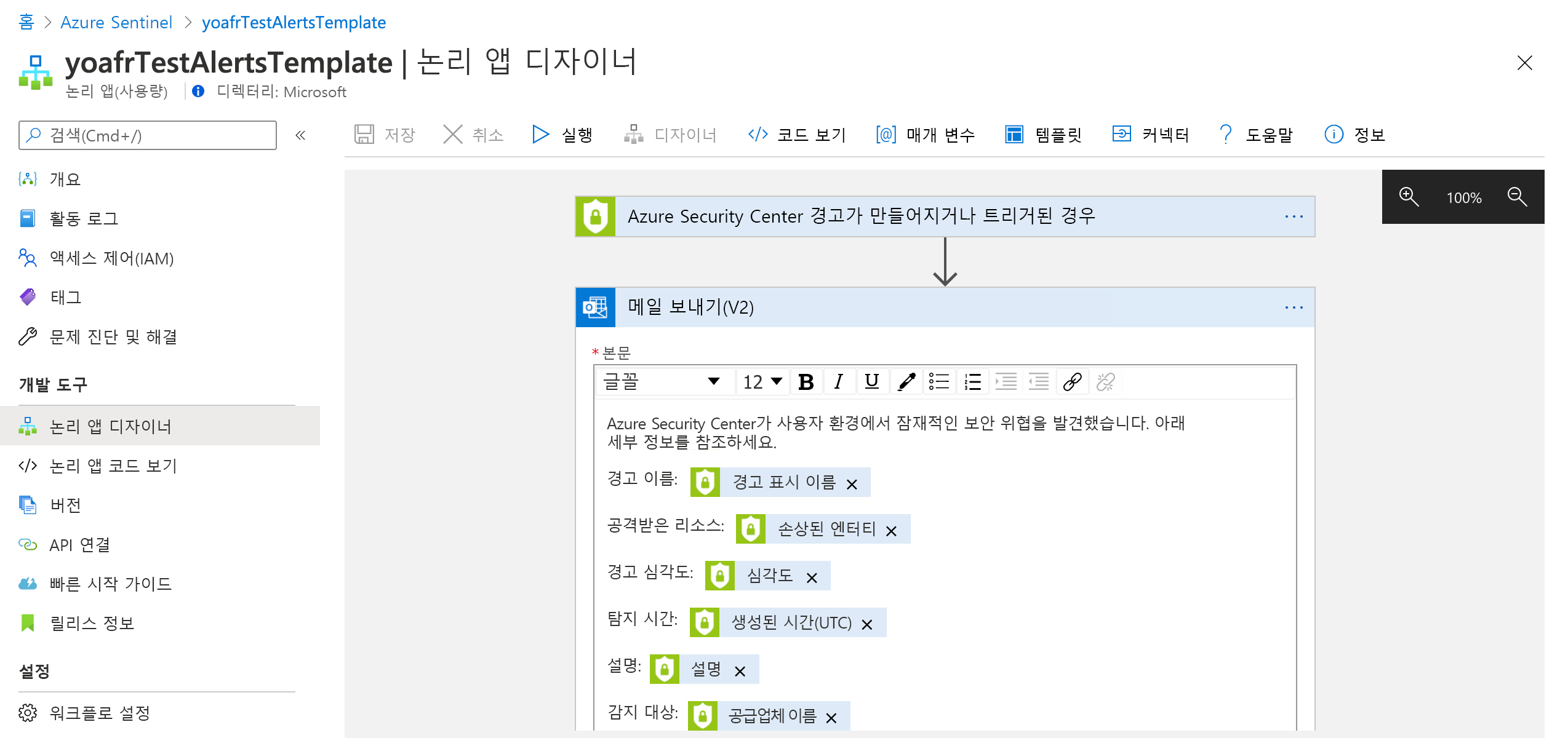

자동화 플레이북

인시던트에 자동으로 대응하는 기능을 활용하여 보안 작업의 일부를 자동화하고 SOC의 생산성을 높일 수 있습니다. Microsoft Sentinel을 사용하면 자동화된 워크플로를 만들거나 이벤트에 대응하여 플레이북을 만들 수 있습니다. 이를 활용하여 인시던트 관리, 보강, 조사 또는 수정을 수행할 수 있습니다. 이러한 기능을 흔히 SOAR(보안 오케스트레이션, 자동화 및 응답)이라고 합니다.

SOC 분석가인 여러분은 이제 Microsoft Sentinel을 사용하여 목표를 달성하는 방법을 이해했을 것입니다. 예를 들어 다음과 같이 할 수 있습니다.

- 클라우드 및 온-프레미스 환경에서 데이터를 수집합니다.

- 해당 데이터에 대한 분석을 수행합니다.

- 발생한 인시던트를 관리하고 조사합니다.

- 플레이북을 사용하여 자동으로 대응할 수도 있습니다.

즉, Microsoft Sentinel은 보안 작업에 대한 엔드투엔드 솔루션을 제공합니다.