Azure Private Link란?

Azure Private Link와 그 기능 및 이점을 알아보기 전에 Private Link가 해결할 수 있는 문제를 검토해 보겠습니다.

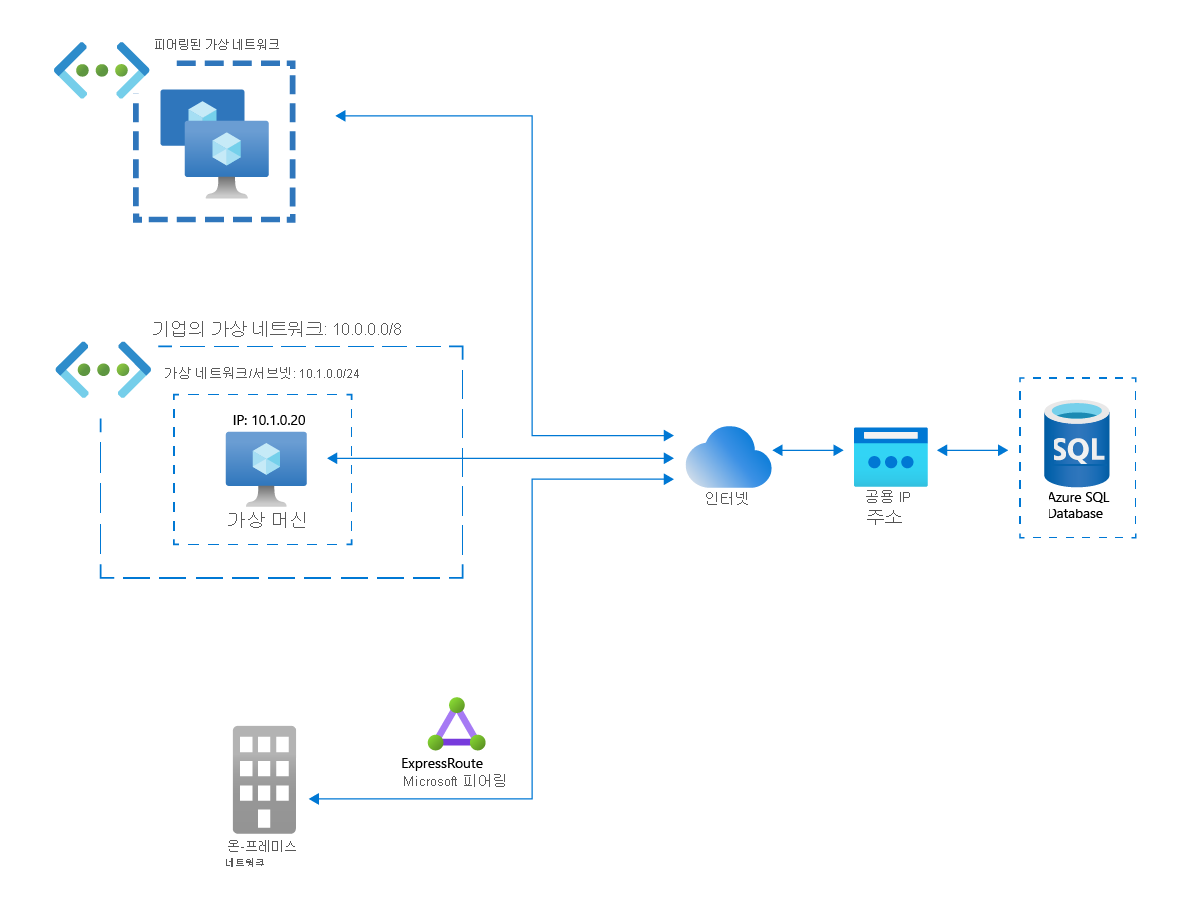

Contoso에는 Azure 가상 네트워크가 있으며, Azure SQL 데이터베이스와 같은 PaaS 리소스에 연결하고자 합니다. 이러한 리소스를 생성할 때 보통 공용 엔드포인트를 연결 방법으로 지정합니다.

공용 엔드포인트를 보유함으로써 리소스에 공용 IP 주소가 할당됩니다. 따라서 가상 네트워크와 Azure SQL 데이터베이스가 모두 Azure 클라우드 내에 있는 경우에도 인터넷을 통해 연결됩니다.

문제는 Azure SQL 데이터베이스가 공용 IP 주소를 통해 인터넷에 노출되는 것입니다. 이러한 노출로 인해 여러 보안 위험이 발생합니다. 다음 위치에서 공용 IP 주소를 통해 Azure 리소스가 액세스될 때 동일한 보안 위험이 존재합니다.

- 피어링된 Azure 가상 네트워크

- ExpressRoute 및 Microsoft 피어링을 사용하는 Azure에 연결되는 온-프레미스 네트워크

- 회사에서 제공하는 Azure 서비스에 연결되는 고객의 Azure 가상 네트워크

Private Link는 연결의 공개 부분을 제거함으로써 보안 위험을 제거하도록 설계되었습니다.

Private Link의 개요

Private Link는 Azure 서비스에 대한 보안 액세스를 제공합니다. Private Link는 리소스의 공용 엔드포인트를 비공개 네트워크 인터페이스로 대체하여 이러한 보안을 달성합니다. 이 새로운 아키텍처에 대해 고려할 세 가지 사항이 있습니다.

- Azure 리소스는 가상 네트워크의 일부가 됩니다.

- 이제 리소스에 대한 연결에서 공개 인터넷 대신 Microsoft Azure 백본 네트워크를 사용합니다.

- 더 이상 공용 IP 주소를 노출하지 않도록 Azure 리소스를 구성할 수 있으며, 이를 통해 잠재적인 보안 위험이 제거됩니다.

Azure 프라이빗 엔드포인트란?

프라이빗 엔드포인트는 Private Link의 핵심 기술입니다. 프라이빗 엔드포인트는 가상 네트워크와 Azure 서비스 사이의 비공개 보안 연결을 활성화하는 네트워크 인터페이스입니다. 즉, 프라이빗 엔드포인트는 리소스의 공용 엔드포인트를 대체하는 네트워크 인터페이스입니다.

참고

프라이빗 엔드포인트는 무료 서비스가 아닙니다. 설정된 시간당 요금을 지불하고, 프라이빗 엔드포인트를 통과하는 인바운드 및 아웃바운드 트래픽 모두에 대해 설정된 기가바이트당 요금을 지불합니다.

Azure Private Link 서비스는 무엇입니까?

Private Link를 통해 Azure 가상 네트워크에서 Azure의 PaaS 서비스 및 Microsoft 파트너 서비스에 비공개로 액세스할 수 있습니다. 하지만 회사에서 고객이 사용하는 자체 Azure 서비스를 생성했다면 어떨까요? 이러한 고객에게 회사의 서비스에 대한 비공개 연결을 제공할 수 있을까요?

예, Azure Private Link 서비스를 사용하면 가능합니다. 이 서비스를 통해 사용자 지정 Azure 서비스에 대한 Private Link 연결을 제공할 수 있습니다. 사용자 지정 서비스의 사용자는 자체 Azure 가상 네트워크에서 인터넷을 사용하지 않고 이러한 서비스에 비공개로 액세스할 수 있습니다.

참고

Private Link 서비스 사용 요금은 없습니다.

Private Link의 주요 이점

프라이빗 엔드포인트 및 Private Link 서비스와 함께 작동하는 Private Link는 다음 이점을 제공합니다.

- Azure의 PaaS 서비스 및 Microsoft 파트너 서비스에 대한 비공개 액세스. 프라이빗 엔드포인트를 사용하면 Azure 서비스가 Azure 가상 네트워크로 매핑됩니다. Azure 리소스가 다른 가상 네트워크 및 다른 Active Directory 테넌트에 있는지 여부는 중요하지 않습니다. Azure 가상 네트워크의 사용자에게 리소스는 네트워크의 일부로 표시됩니다.

- 모든 지역에서 Azure 서비스에 대한 비공개 액세스. Private Link는 전역으로 작동합니다. Azure 서비스에 대한 비공개 연결은 해당 서비스의 가상 네트워크가 사용자의 가상 네트워크와 다른 지역에 있는 경우에도 작동합니다.

- Azure 서비스에 대한 비공개 경로. Azure 서비스가 가상 네트워크에 매핑되면 트래픽 경로가 변경됩니다. 가상 네트워크와 Azure 서비스 사이의 모든 인바운드 및 아웃바운드 트래픽은 Microsoft Azure 백본 네트워크를 통해 이동합니다. 공용 인터넷은 서비스 트래픽에 대해 사용되지 않습니다.

- 공용 엔드포인트는 더 이상 필요하지 않습니다. 매핑된 Azure 서비스에서 들어오고 나가는 모든 트래픽이 Microsoft Azure 백본을 따라 흐르기 때문에 서비스에 대한 공용 엔드포인트가 더 이상 필요하지 않습니다. 해당 공용 엔드포인트를 비활성화하고 가능한 보안 위협을 제거할 수 있습니다.

- 피어링된 Azure 가상 네트워크에서 Private Link 구동 리소스에 액세스할 수 있습니다. 하나 이상의 피어링된 Azure 가상 네트워크가 있는 경우 이러한 피어링된 네트워크에서 비공개 Azure 리소스에 액세스하려면 추가 구성이 필요하지 않습니다. 모든 피어링된 네트워크 내의 클라이언트는 Azure 서비스에 매핑된 모든 프라이빗 엔드포인트에 액세스할 수 있습니다.

- 온-프레미스 네트워크에서 Private Link 구동 리소스에도 액세스할 수 있습니다. 온-프레미스 네트워크가 ExpressRoute 비공개 피어링 또는 VPN 터널을 사용하여 Azure 가상 네트워크에 연결됩니까? 연결되는 경우 온-프레미스 네트워크 내 클라이언트가 비공개 Azure 리소스에 액세스하는 데 추가 구성이 필요하지 않습니다.

- 데이터 반출 보호. Azure 서비스에 프라이빗 엔드포인트에 매핑하는 경우 이러한 서비스의 특정 인스턴스로 매핑합니다. 예를 들어, Azure Storage에 대한 비공개 액세스를 설정하는 경우, BLOB, 테이블 또는 다른 저장소 인스턴스에 대한 액세스를 매핑합니다. 네트워크의 가상 머신이 침해되는 경우 공격자가 데이터를 다른 리소스 인스턴스로 이동 또는 복사할 수 없습니다.

- 자체 Azure 서비스에 대한 비공개 액세스. Private Link 서비스를 구현하고 고객에게 사용자 지정 Azure 서비스에 대한 비공개 액세스를 제공할 수 있습니다.

Private Link 가용성

Private Link와 프라이빗 엔드포인트는 많은 Azure 서비스에서 작동합니다. Private Link를 지원하는 최신 서비스와 지역에 관한 최신 소식은 Azure 업데이트를 참조하세요.