Azure Private Link 작동 방식

이제 Private Link의 기본 기능 및 이점을 숙지하고 있습니다. Private Link의 작동 방식을 살펴보겠습니다. 특히 프라이빗 엔드포인트 및 Private Link 서비스와 함께 Azure 서비스에 대한 비공개 액세스를 어떻게 제공하는지 살펴보겠습니다. 이 정보는 Private Link가 회사에 적합한 솔루션인지 여부를 평가하는 데 도움이 됩니다.

Private Link가 Azure 가상 네트워크에 어떻게 적합한가

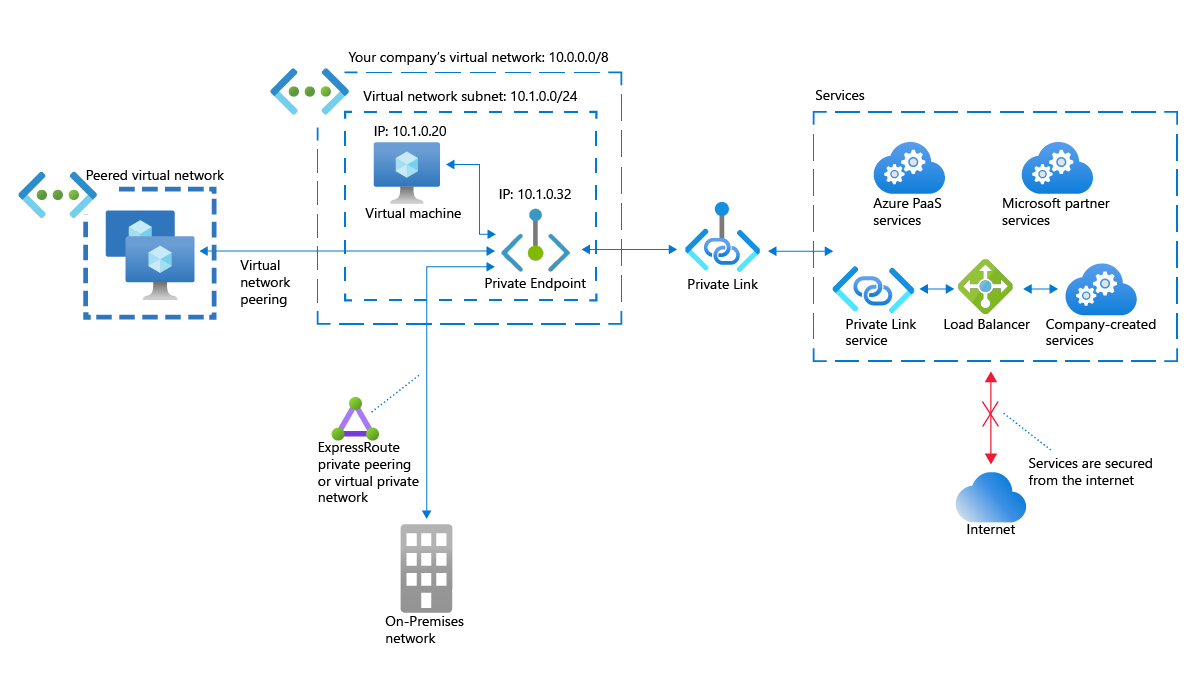

Private Link는 Azure 서비스에 대한 비공개 액세스를 제공합니다. 여기에서 “비공개”는 연결 시 인터넷 대신 Microsoft Azure 백본 네트워크를 사용함을 의미합니다. 이를 위해 Private Link는 Azure 리소스에 대한 연결 방법을 공용 엔드포인트에서 비공개 엔드포인트로 변경합니다.

이제 공용 IP 주소를 사용하여 Azure 리소스에 액세스하지 않습니다. 대신 Azure가 서브넷의 주소 공간에서 리소스에 할당하는 개인 IP 주소를 사용합니다.

주요 요점 Azure 리소스는 이제 사실상 가상 네트워크의 일부분입니다. 네트워크의 클라이언트가 다른 네트워크 리소스와 마찬가지로 이 Private Link 리소스에 액세스할 수 있습니다.

향상된 보안을 위해 이제 리소스에 대한 연결에서 Microsoft Azure 백본 네트워크를 사용합니다. 즉, 리소스에서 들어오고 나가는 모든 트래픽은 전체적으로 공용 인터넷을 우회합니다.

하지만 리소스의 공용 엔드포인트를 사용하지 않는 경우에도 여전히 존재합니다. 사용하지 않더라도 공용 엔드포인트의 존재는 여전히 보안 위험입니다. 다행히 Azure 리소스의 공용 엔드포인트를 비활성화하고, 이를 통해 잠재적인 보안 문제를 우회할 수 있습니다.

Azure 프라이빗 엔드포인트 작동 방식

리소스 인터페이스를 공개에서 비공개로 어떻게 전환할까요? 네트워크 구성에 Azure 프라이빗 엔드포인트를 추가합니다. 프라이빗 엔드포인트는 가상 네트워크와 지정된 Azure 리소스 사이의 비공개 연결을 생성하는 네트워크 인터페이스입니다.

프라이빗 엔드포인트는 가상 네트워크에 있는 지정된 서브넷의 주소 공간에서 사용하지 않는 개인 IP 주소를 가져옵니다. 예를 들어 주소 공간 10.1.0.0/24를 사용하는 서브넷이 있다고 가정합니다. 해당 서브넷의 가상 머신은 10.1.0.20 또는 10.1.0.155와 같은 IP 주소를 사용합니다.

프라이빗 엔드포인트는 동일한 주소 공간에서 10.1.0.32와 같은 IP 주소를 가져옵니다. 이후 프라이빗 엔드포인트는 해당 주소를 지정된 Azure 서비스에 매핑합니다. 개인 IP 주소를 사용하면 효과적으로 서비스를 가상 네트워크로 가져올 수 있습니다.

참고

Private Link 리소스에 연결하는 클라이언트는 연결 문자열에서 프라이빗 엔드포인트의 할당된 IP 주소를 사용할 필요가 없습니다. 대신 프라이빗 DNS 영역과 통합하도록 프라이빗 엔드포인트를 구성한 경우 Azure에서 자동으로 엔드포인트에 FQDN을 할당합니다. 예를 들어 Private Link 리소스가 Azure Storage 테이블인 경우 FQDN은 mystorageaccount1234.table.core.windows.net과 같을 것입니다.

프라이빗 엔드포인트를 평가할 때 고려할 몇 가지 주요 사항은 다음과 같습니다.

- 프라이빗 엔드포인트는 Azure 가상 네트워크 및 Private Link 구동 Azure 서비스에서 가상 머신과 다른 클라이언트 사이의 비공개 연결을 제공합니다.

- 프라이빗 엔드포인트는 지역적으로 피어링된 가상 네트워크와 Private Lunk 구동 Azure 서비스 사이의 비공개 연결을 제공합니다.

- 프라이빗 엔드포인트는 전역적으로 피어링된 가상 네트워크와 Private Lunk 구동 Azure 서비스 사이의 비공개 연결을 제공합니다.

- 프라이빗 엔드포인트는 ExpressRoute 개인 피어링 또는 VPN을 통해 연결된 온-프레미스 네트워크와 Private Link 구동 Azure 서비스 사이의 비공개 연결을 제공합니다.

- 가상 네트워크당 최대 1,000개의 프라이빗 엔드포인트 인터페이스를 배포할 수 있습니다.

- Azure 구독당 최대 64,000개의 프라이빗 엔드포인트 인터페이스를 배포할 수 있습니다.

- 최대 1,000개의 프라이빗 엔드포인트 인터페이스를 동일한 Private Link 리소스에 매핑할 수 있습니다.

주의

여러 프라이빗 엔드포인트 인터페이스를 단일 리소스로 매핑하는 것이 가능하지만 DNS 충돌 및 기타 문제가 발생할 수 있으므로 권장되지 않습니다. 단일 프라이빗 엔드포인트만 단일 Private Link 리소스에 매핑하는 것이 모범 사례입니다.

- 연결은 단방향이므로 클라이언트만 프라이빗 엔드포인트 인터페이스에 연결할 수 있습니다. Azure 서비스가 프라이빗 엔드포인트 인터페이스에 매핑되는 경우 해당 서비스의 공급자는 프라이빗 인터페이스에 연결(또는 인식)할 수 없습니다.

- 배포된 프라이빗 엔드포인트 인터페이스는 읽기 전용으로, 누구도 이를 수정할 수 없습니다. 예를 들어 누구도 인터페이스를 다른 리소스로 매핑할 수 없으며, 인터페이스의 IP 주소를 변경할 수도 없습니다.

- 가상 네트워크와 동일한 지역에 프라이빗 엔드포인트를 배포해야 하지만 Private Link 리소스는 다른 지역에 위치할 수 있습니다.

참고

서비스 엔드포인트와 프라이빗 엔드포인트의 차이점은 무엇입니까? 서비스 엔드포인트는 지정된 가상 네트워크에서만 연결을 허용하도록 Azure 리소스를 구성합니다. 하지만 해당 연결은 리소스의 공용 엔드포인트를 통해 이루어지므로 약간의 보안 위험이 남아 있습니다. 프라이빗 엔드포인트는 리소스의 공용 엔드포인트 비활성화 지원을 통해 이러한 위험을 제거합니다.

Azure Private Link 서비스 작동 방식

Azure Private Link 서비스는 사용자 지정 Azure 서비스에 Private Link의 이점을 제공합니다. 유일한 요구 사항은 Azure 표준 Load Balancer에서 사용자 지정 서비스를 실행하는 것입니다. 이후에는 Private Link 서비스 리소스를 생성하고 이를 Load Balancer에 연결할 수 있습니다.

주의

Azure는 기본과 표준, 두 가지 버전의 Load Balancer를 제공합니다. 기본 Load Balancer는 Private Link 서비스를 지원하지 않으므로 표준 Load Balancer를 사용해야 합니다.

Private Link 서비스 리소스를 생성하면 Azure에서 리소스에 대한 별칭을 발급합니다. 이는 구문 prefix.guid.suffix가 포함된 전역적으로 고유한 읽기 전용 문자열입니다.

- prefix. 사용자 지정 서비스에 대해 제공하는 이름입니다.

- guid. Azure에서 자동으로 생성된 전역적으로 고유한 ID입니다.

- suffix. region.azure.privatelinkservice 텍스트에서 region은 Private Link 서비스가 배포되는 지역입니다.

사용자 지정 서비스의 사용자와 Private Link 서비스 별칭을 공유합니다. 이후 각 사용자는 자체 Azure 가상 네트워크에 프라이빗 엔드포인트를 설정합니다. 이후 사용자는 엔드포인트를 Private Link 서비스 별칭으로 매핑합니다.

Private Link 서비스를 평가할 때 고려할 몇 가지 주요 사항은 다음과 같습니다.

- Private Link 서비스는 모든 공용 지역의 프라이빗 엔드포인트를 통해 액세스될 수 있습니다.

- Private Link 서비스는 표준 Load Balancer와 사용자 지정 Azure 서비스를 호스팅하는 가상 네트워크와 동일한 지역에 배포되어야 합니다.

- Azure 구독당 최대 800개의 Private Link 서비스 리소스를 배포할 수 있습니다.

- 최대 1,000개의 프라이빗 엔드포인트 인터페이스가 단일 Private Lunk 서비스 리소스에 매핑될 수 있습니다.

- 다른 프런트 엔드 IP 구성을 사용하여 동일한 표준 Load Balancer의 여러 Private Link 서비스 리소스를 배포할 수 있습니다.

모든 항목 요약

공용 인터넷을 사용하지 않고 Azure 리소스에 액세스하는 것이 목표입니까? 사용자 지정 Azure 리소스를 비공개로 제공하고자 합니까? 하나 또는 두 가지 질문 모두에 대한 답이 예인 경우 Private Link, 프라이빗 엔드포인트 및 Private Link 서비스를 통해 다음과 같이 목표를 달성할 수 있습니다.

- Microsoft 파트너의 Azure PaaS 서비스 또는 Azure 서비스에 비공개로 액세스하기 위해 Azure 가상 네트워크의 서브넷에 프라이빗 엔드포인트를 생성합니다. 이 프라이빗 엔드포인트가 Private Link를 사용하여 Microsoft Azure 백본을 통해 개인 IP 주소를 사용하는 Azure 서비스에 액세스합니다. 피어링된 가상 네트워크와 ExpressRoute 개인 피어링 또는 VPN 터널을 사용하는 온-프레미스 네트워크 역시 프라이빗 엔드포인트를 통해 Azure 서비스에 액세스할 수 있습니다.

- 사용자 지정 Azure 서비스에 대한 비공개 액세스를 제공하기 위해 서비스를 표준 Load Balancer에 배치하고, Private Link 서비스 리소스를 생성하고, 이를 Load Balancer의 프런트 엔드 IP 구성에 연결합니다.