Azure 역할과 Microsoft Entra 역할 간의 차이점 이해

Azure 리소스와 Microsoft Entra ID에는 독립적인 권한 시스템이 있습니다. Azure 역할을 사용하여 가상 머신, 스토리지 및 기타 Azure 리소스에 대한 액세스를 관리합니다. Microsoft Entra 역할을 사용하여 사용자 계정 및 암호와 같은 Microsoft Entra 리소스에 대한 액세스를 관리합니다.

이 단원에서는 Azure 역할과 Microsoft Entra 역할의 필수 측면을 살펴보겠습니다. 사용 가능한 다양한 범위를 살펴볼 것입니다. 그런 다음, 시나리오에 따라 할당할 올바른 역할을 식별합니다.

Azure 역할

Azure RBAC(Azure 역할 기반 액세스 제어)는 Azure 리소스에 대한 액세스 권한이 있는 사용자 및 해당 리소스에서 수행할 수 있는 작업을 제어할 수 있는 시스템입니다. 특정 범위의 사용자, 그룹 또는 애플리케이션에 역할을 할당하여 제어할 수 있습니다. 역할은 권한의 컬렉션으로 설명할 수 있습니다.

Azure RBAC를 사용하면 구독의 리소스에 액세스하도록 한 명의 사용자 또는 여러 명의 사용자를 허용할 수 있습니다. 또한 팀 내의 전문 분야에 따라 특정 리소스에 대한 책임을 구분할 수 있습니다. 예를 들어, 조직의 데이터 과학자에게 Azure Machine Learning 및 Azure SQL Database와 같은 관련 리소스에 대한 액세스 권한을 부여하거나 전용 Machine Learning 리소스 그룹 내의 Azure Blob Storage에 대한 액세스 권한을 부여할 수 있습니다. 특정 액세스 권한을 부여하여 필요한 기술 또는 리소스 요구 사항이 없는 팀 구성원으로부터 이러한 리소스를 격리합니다.

마케팅 웹앱만이 연결된 마케팅 데이터베이스 및 스토리지 계정에 액세스할 수 있도록 세분화된 애플리케이션 사용 권한을 지정할 수 있습니다. 조직의 관리자 또는 선임 팀 구성원에게는 리소스 그룹의 모든 리소스, 관리 목적의 구독, 청구 및 소비 개요에 대한 액세스 권한을 부여할 수 있습니다.

Azure RBAC에는 여러 기본 제공 역할이 있으며 사용자 지정 역할을 만들 수 있습니다.

기본 제공 역할의 4가지 예시는 다음과 같습니다.

- 소유자: 액세스 권한을 다른 사용자에게 위임할 수 있는 기능을 포함하여 전체 리소스를 이용할 수 있는 모든 권한을 보유합니다.

- 기여자: Azure 리소스를 만들고 관리할 수 있습니다.

- 읽기 권한자: 기존 Azure 리소스만 볼 수 있습니다.

- 사용자 액세스 관리자: Azure 리소스에 대한 액세스를 관리할 수 있습니다.

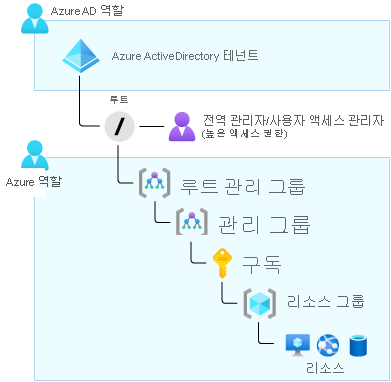

올바른 범위 식별

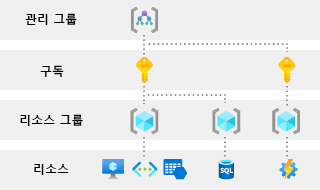

Azure 역할은 관리 그룹, 구독, 리소스 그룹, 리소스의 네 가지 범위 수준에서 적용할 수 있습니다. 다음 다이어그램에서는 이러한 4가지 수준의 계층 구조를 보여줍니다.

Azure 관리 그룹을 통해 Azure 구독을 함께 그룹화하여 관리할 수 있습니다. 조직에 구독이 많은 경우 해당 구독에 대한 액세스, 정책 및 규정 준수를 효율적으로 관리하는 방법이 필요할 수 있습니다. Azure 관리 그룹은 구독 이상의 범위 수준을 제공합니다.

Azure 구독을 사용하면 Azure 리소스에 대한 액세스와 리소스 사용량 보고, 청구 및 지불 방법을 구성할 수 있습니다. 각 구독의 청구 및 지불 설정이 다를 수 있으므로 사무실, 부서, 프로젝트 등에 따라 여러 구독 및 플랜을 보유할 수 있습니다.

리소스 그룹은 Azure 솔루션과 관련된 리소스를 보관하는 컨테이너입니다. 리소스 그룹은 그룹으로 관리하려는 리소스만 포함합니다. 조직에 가장 적합한 항목을 기반으로 리소스 그룹에 속하는 리소스를 결정할 수 있습니다.

범위는 중요하며 특정 유형의 액세스를 적용해야 하는 리소스를 설정합니다. 조직의 누군가가 가상 머신에 액세스해야 한다고 가정합니다. 특정 리소스 그룹 내에 있는 가상 머신을 관리할 수 있도록 하는 가상 머신 기여자 역할을 사용할 수 있습니다. 역할의 범위를 특정 리소스, 리소스 그룹, 구독 또는 관리 그룹 수준으로 제한할 수 있습니다.

Azure 역할과 범위를 조합하여 맞춤형 Azure 리소스 사용 권한을 설정할 수 있습니다.

Microsoft Entra 역할

Microsoft Entra ID에는 주로 사용자, 암호 및 도메인에 적용되는 자체 역할 집합도 있습니다. 이러한 역할의 목적은 서로 다릅니다. 다음은 몇 가지 예입니다.

전역 관리자: Microsoft Entra ID의 관리 기능에 대한 액세스를 관리할 수 있습니다. 이 역할의 사용자는 다른 사용자에게 관리자 역할을 부여하고 사용자 또는 관리자의 암호를 재설정할 수 있습니다. 기본적으로 디렉터리에 등록하는 사용자는 이 역할이 자동으로 할당됩니다.

사용자 관리자: 지원 티켓, 서비스 상태 모니터링 및 특정 유형의 사용자에 대한 암호 재설정을 포함하여 사용자 및 그룹의 모든 측면을 관리할 수 있습니다.

청구 관리자: 구매를 담당하고 구독 및 지원 티켓을 관리하고 서비스 상태를 모니터링합니다. Azure에는 Azure RBAC 권한 외에도 구체적인 청구 권한이 있습니다. 사용 가능한 청구 권한은 Microsoft와의 계약에 따라 다릅니다.

Azure 역할과 Microsoft Entra 역할의 차이점

Azure 역할과 Microsoft Entra 역할 간의 주요 차이점은 각 역할이 담당하는 영역입니다. Azure 역할은 Azure 리소스에 적용되고 Microsoft Entra 역할은 Microsoft Entra 리소스(특히 사용자, 그룹 및 도메인)에 적용됩니다. 또한 Microsoft Entra ID에는 디렉터리라는 하나의 범위만 있습니다. Azure RBAC 범위는 관리 그룹, 구독, 리소스 그룹 및 리소스를 포함합니다.

역할은 겹치는 키 영역을 공유합니다. Microsoft Entra 전역 관리자는 모든 Azure 구독 및 관리 그룹을 관리하기 위해 액세스 권한을 높일 수 있습니다. 이 보다 큰 액세스 권한은 해당 디렉터리의 모든 구독에 대해 Azure RBAC 사용자 액세스 관리자 역할을 부여합니다. 전역 관리자는 사용자 액세스 관리자 역할을 통해 Azure 리소스에 대한 액세스 권한을 다른 사용자에게 부여할 수 있습니다.

이 시나리오에서는 새 관리자에게 Azure RBAC 관리 및 청구에 대한 전체 권한을 부여해야 합니다. 이를 위해 사용자 액세스 관리자 역할을 포함하도록 액세스 권한을 일시적으로 승격할 수 있습니다. 그런 다음, 리소스를 만들고 관리할 수 있도록 새 관리자에게 소유자 역할을 부여할 수 있습니다. 또한 관리자가 구독의 모든 리소스에 대해 이 작업을 수행할 수 있도록 범위를 구독 수준으로 설정합니다.

다음 다이어그램은 권한이 사용자 액세스 관리자로 상승될 때 전역 관리자가 볼 수 있는 리소스를 보여줍니다.