보안 구성에 대한 고려 사항 계획

Arc 지원 서버의 배포에 여러 사무실에서 중요 비즈니스용 워크로드를 처리하는 수천 대의 머신이 포함되는 Wide World Importer에는 보안이 가장 중요합니다. 보안 배포를 계획할 때는 액세스 역할, 정책 및 네트워킹을 함께 적용할 수 있는 방법을 고려하여 리소스의 규정 준수 및 보호를 보장하는 것이 중요합니다.

Azure Arc 지원 서버는 신중한 암호화 및 데이터 공유를 통해 보안이 기본 제공될 뿐만 아니라 다양한 보안 구성을 추가할 수도 있습니다. 보안 배포를 보장하려면 적절한 액세스 제어, 거버넌스 인프라 및 고급 네트워킹 옵션을 구성하여 Arc 지원 리소스에 대한 효과적인 랜딩 존을 준비해야 할 수 있습니다. 이 단원에서는 다음을 알아봅니다.

RBAC(역할 기반 액세스 제어) 구성: Azure Arc 지원 서버를 관리할 수 있는 사용자와 다른 Azure 서비스에서 해당 데이터를 볼 수 있는 기능을 제어하는 액세스 계획을 개발합니다.

Azure Policy 거버넌스 계획 개발: Azure Policy를 사용하여 구독 또는 리소스 그룹 범위에서 하이브리드 서버 및 머신의 거버넌스를 구현하는 방법을 결정합니다.

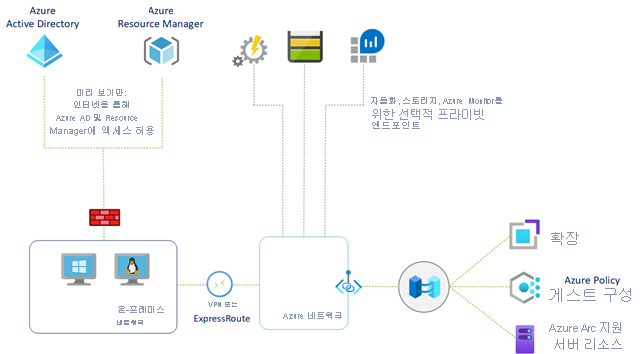

고급 네트워킹 옵션 선택: Arc 지원 서버 배포에 프록시 서버 또는 Azure Private Link가 필요한지를 평가합니다.

보안 ID 및 Access Control

각 Azure Arc 지원 서버에는 Azure 구독 내 리소스 그룹의 일부로 관리 ID가 있습니다. 이 ID는 온-프레미스 또는 다른 클라우드 환경에서 실행되는 서버를 나타냅니다. 이 리소스에 대한 액세스는 표준 Azure RBAC(역할 기반 액세스 제어)에 의해 제어됩니다. Arc 지원 서버별 역할 두 가지는 Azure Connected Machine 온보딩 역할과 Azure Connected Machine 리소스 관리자 역할입니다.

Azure Connected Machine 온보딩 역할은 대규모 온보딩에 사용할 수 있으며 Azure에서 새 Azure Arc 지원 서버를 읽거나 만드는 것만 가능합니다. 이미 등록된 서버를 삭제하거나 확장을 관리하는 데 사용할 수 없습니다. 모범 사례로서 대규모 컴퓨터를 온보딩하는 데 사용되는 Microsoft Entra 서비스 주체에게만 이 역할을 할당하는 것이 좋습니다.

Azure Connected Machine 리소스 관리자 역할이 있는 사용자는 머신을 읽고, 수정하고, 다시 온보딩하고, 삭제할 수 있습니다. 이 역할은 리소스 그룹 또는 구독의 다른 리소스가 아닌 Azure Arc 지원 서버의 관리를 지원하도록 설계되었습니다.

또한 Azure Connected Machine 에이전트는 공개 키 인증을 사용하여 Azure 서비스와 통신합니다. Azure Arc에 서버를 등록한 후에는 프라이빗 키가 디스크에 저장되고 에이전트가 Azure와 통신할 때마다 사용됩니다. 프라이빗 키가 도용된 경우 다른 서버에서 사용되어 서비스와 통신하고 원래 서버처럼 작동하게 할 수 있습니다. 여기에는 시스템 할당 ID에 대한 액세스 권한 및 ID가 액세스할 수 있는 모든 리소스가 포함됩니다. 프라이빗 키 파일은 HIMDS 계정 액세스 권한만 읽을 수 있도록 보호됩니다. 오프라인 공격을 방지하려면 서버의 운영 체제 볼륨에서 전체 디스크 암호화(예: BitLocker, dm-crypt 등)를 사용하는 것이 좋습니다.

Azure Policy 거버넌스

Azure Policy의 규정 준수는 서로 다른 규정 준수 표준과 관련된 규정 준수 도메인 및 보안 제어에 대해 기본 제공으로 알려진 Microsoft 생성 및 관리형 이니셔티브 정의를 제공합니다. 일부 규정 준수 Azure 정책에는 다음이 포함됩니다.

- 오스트레일리아 정부 ISM PROTECTED

- Azure 보안 벤치마크

- Azure Security Benchmark v1

- 캐나다 연방 PBMM

- CMMC Level 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 2016년 9월

- ISO 27001:2013

- 뉴질랜드 ISM 제한됨

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- 영국 공식 및 영국 NHS

Azure Arc 지원 서버를 리소스 그룹에 배포하기 전에 감사 및 규정 준수 보호책이 적용되도록 리소스 그룹, 구독 또는 관리 그룹 수준에서 해당 수정 작업을 사용하여 Azure 정책을 체계적으로 정의하고 할당할 수 있습니다.

Private Link를 통한 보안 네트워킹

퍼블릭 엔드포인트 외에도 Azure Arc 지원 서버에 대한 다른 두 가지 보안 네트워킹 옵션으로는 프록시 서버와 Azure Private Link가 있습니다.

컴퓨터가 프록시 서버를 통해 인터넷에 연결하는 경우 프록시 서버 IP 주소 또는 컴퓨터가 프록시 서버와 통신하는 데 사용할 이름 및 포트 번호를 지정할 수 있습니다. 이 사양은 Arc에 여러 컴퓨터를 온보딩하기 위한 스크립트를 생성할 때 Azure Portal에서 직접 만들 수 있습니다.

보안이 높은 시나리오의 경우 Azure Private Link에서 프라이빗 엔드포인트를 사용하여 Azure PaaS 서비스를 가상 네트워크에 안전하게 연결할 수 있습니다. 많은 서비스의 경우 리소스당 엔드포인트를 설정하기만 하면 됩니다. 즉, 온-프레미스 또는 다중 클라우드 서버를 Azure Arc에 연결하고, 공용 네트워크를 사용하는 대신 Azure ExpressRoute 또는 사이트 간 VPN 연결을 통해 모든 트래픽을 보낼 수 있습니다. Arc 지원 서버에서 프라이빗 링크를 활용하여 다음을 수행할 수 있습니다.

- 공용 네트워크 액세스를 개방하지 않고 Azure Arc에 비공개로 연결

- Azure Arc 지원 컴퓨터 또는 서버의 데이터에 권한 있는 프라이빗 네트워크를 통해서만 액세스할 수 있도록 합니다.

- ExpressRoute 및 Private Link를 사용하여 온-프레미스 개인 네트워크를 Azure Arc에 안전하게 연결

- Microsoft Azure 백본 네트워크 내에서 모든 트래픽을 유지합니다.