소개

제로 트러스트 전략 구현의 첫 걸음은 ID 검증 및 보호입니다. 제로 트러스트 접근 방식이 작동하는 과정에서 ID는 중요한 데이터 및 리소스에 대한 액세스를 제어하고 관리합니다. 이 전략은 정의된 네트워크 경계 안에 들어와 있는 사용자는 모두 안전하다는 가정에 의문을 제기합니다. 검증되지 전까지 사용자, 디바이스, 애플리케이션 가운데 신뢰할 수 있는 것은 아무것도 없습니다.

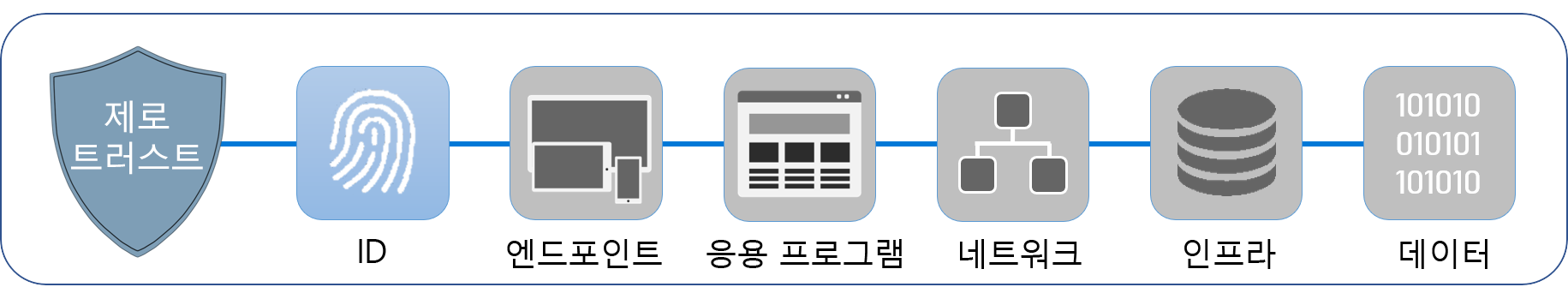

이 모듈에서는 제로 트러스트를 이루고 있는 여섯 가지의 구성 요소들 가운데에서 첫 번째에 해당하는 ID에 대해 알아 봅니다. ID와 액세스 관리에 대한 제로 트러스트의 접근 방식을 이해하는 동시에 이러한 것이 보안과 규정 준수에 얼마나 중요한 사항인지를 알아봅니다. 제로 트러스트의 핵심 원칙인 명백한 검증, 최소 권한 액세스 적용, 상시 침범 가정에 대해 염두해야 합니다.