클라이언트 쪽에서 BitLocker 정책 문제 해결

이 문서에서는 클라이언트 쪽에서 BitLocker 암호화 문제를 해결하는 방법에 대한 지침을 제공합니다. Microsoft Intune 암호화 보고서는 일반적인 암호화 문제를 식별하고 해결하는 데 도움이 될 수 있지만 BitLocker CSP(구성 서비스 공급자)의 일부 상태 데이터는 보고되지 않을 수 있습니다. 이러한 시나리오에서는 추가 조사를 위해 디바이스에 액세스해야 합니다.

BitLocker 암호화 프로세스

다음 단계에서는 이전에 BitLocker로 암호화되지 않은 Windows 10 디바이스를 성공적으로 암호화해야 하는 이벤트의 흐름을 설명합니다.

- 관리자는 원하는 설정을 사용하여 Intune BitLocker 정책을 구성하고 사용자 그룹 또는 디바이스 그룹을 대상으로 합니다.

- 정책은 Intune 서비스의 테넌트에게 저장됩니다.

- MDM(Windows 10 Mobile 장치 관리) 클라이언트는 Intune 서비스와 동기화되고 BitLocker 정책 설정을 처리합니다.

- BitLocker MDM 정책 예약된 새로 고침 작업은 BitLocker 정책 설정을 FVE(전체 볼륨 암호화) 레지스트리 키로 복제하는 디바이스에서 실행됩니다.

- BitLocker 암호화는 드라이브에서 시작됩니다.

암호화 보고서에는 Intune 각 대상 디바이스에 대한 암호화 상태 세부 정보가 표시됩니다. 이 정보를 사용하여 문제를 해결하는 방법에 대한 자세한 지침은 Intune 암호화 보고서를 사용하여 BitLocker 문제 해결을 참조하세요.

수동 동기화 시작

암호화 보고서에 실행 가능한 정보가 없다고 판단한 경우 영향을 받는 디바이스에서 데이터를 수집하여 조사를 완료해야 합니다.

디바이스에 액세스할 수 있으면 첫 번째 단계는 데이터를 수집하기 전에 Intune 서비스와의 동기화를 수동으로 시작하는 것입니다. Windows 장치에서 설정>계정>회사 또는 학교 액세스 회사 또는 학교><계정>>정보 선택을 선택합니다. 그런 다음 디바이스 동기화 상태동기화를 선택합니다.

동기화가 완료되면 다음 섹션을 계속 진행합니다.

이벤트 로그 데이터 수집

다음 섹션에서는 암호화 상태 및 정책 문제를 해결하기 위해 다양한 로그에서 데이터를 수집하는 방법을 설명합니다. 로그 데이터를 수집하기 전에 수동 동기화를 완료해야 합니다.

MDM(모바일 디바이스 관리) 에이전트 이벤트 로그

MDM 이벤트 로그는 Intune 정책을 처리하거나 CSP 설정을 적용하는 데 문제가 있는지 확인하는 데 유용합니다. OMA DM 에이전트는 Intune 서비스에 연결하고 사용자 또는 디바이스를 대상으로 하는 정책을 처리하려고 시도합니다. 이 로그는 Intune 정책을 처리하는 성공 및 실패를 보여 줍니다.

다음 정보를 수집하거나 검토합니다.

로그>DeviceManagement-Enterprise-Diagnostics-Provider 관리자

- 위치: 시작 메뉴>이벤트 뷰어>애플리케이션 및 서비스 로그>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>를 마우스 오른쪽 단추로 클릭합니다관리

- 파일 시스템 위치: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

이 로그를 필터링하려면 이벤트 로그를 마우스 오른쪽 단추로 클릭하고 현재 로그위험/오류/경고필터링을> 선택합니다. 그런 다음 필터링된 로그에서 BitLocker를 검색합니다(F3 키를 누르고 텍스트를 입력).

BitLocker 설정의 오류는 BitLocker CSP 형식을 따르므로 다음과 같은 항목이 표시됩니다.

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

또는

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

참고

문제 해결을 위해 이벤트 뷰어 사용하여 이 이벤트 로그에 대한 디버그 로깅을 사용하도록 설정할 수도 있습니다.

BitLocker-API 관리 이벤트 로그

BitLocker에 대한 기본 이벤트 로그입니다. MDM 에이전트가 정책을 성공적으로 처리하고 DeviceManagement-Enterprise-Diagnostics-Provider 관리 이벤트 로그에 오류가 없는 경우 조사할 다음 로그입니다.

로그>BitLocker-API 관리

- 위치: 시작 메뉴>이벤트 뷰어>애플리케이션 및 서비스 로그>Microsoft>Windows>BitLocker-API를 마우스 오른쪽 단추로 클릭합니다.

- 파일 시스템 위치: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

일반적으로 TPM(신뢰할 수 있는 플랫폼 모듈) 또는 WinRE(Windows Recovery Environment)와 같이 정책에 필요한 하드웨어 또는 소프트웨어 필수 구성 요소가 누락된 경우 오류가 여기에 기록됩니다.

오류: 자동 암호화를 사용하도록 설정하지 못했습니다.

다음 예제와 같이 그룹 정책 충돌로 자동 암호화 및 매니페스트 중에 구현할 수 없는 충돌하는 정책 설정도 기록됩니다.

자동 암호화를 사용하도록 설정하지 못했습니다.

오류: 충돌하는 그룹 정책 설정으로 인해 BitLocker 암호화를 이 드라이브에 적용할 수 없습니다. BitLocker로 보호되지 않는 드라이브에 대한 쓰기 액세스가 거부되면 USB 시작 키를 사용할 필요가 없습니다. BitLocker를 사용하도록 설정하기 전에 시스템 관리자에게 이러한 정책 충돌을 resolve.

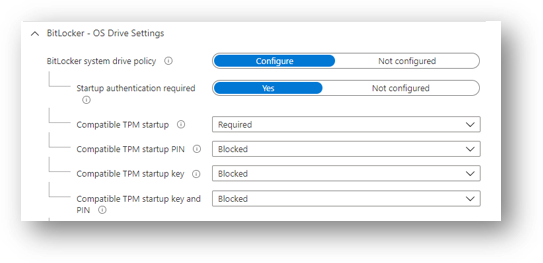

솔루션: 호환되는 TPM 시작 PIN을 차단됨으로 구성합니다. 그러면 자동 암호화를 사용할 때 충돌하는 그룹 정책 설정이 resolve.

자동 암호화가 필요한 경우 PIN 및 TPM 시작 키를 차단됨으로 설정해야 합니다. TPM 시작 PIN 및 시작 키를 허용됨으로 구성하고 다른 시작 키 및 PIN 설정을 사용자 상호 작용을 위해 차단됨으로 구성하면 BitLocker-AP 이벤트 로그에서 충돌하는 그룹 정책 오류가 발생합니다. 또한 사용자 상호 작용이 필요하도록 TPM 시작 PIN 또는 시작 키를 구성하면 자동 암호화가 실패합니다.

호환되는 TPM 설정을 필수 로 구성하면 자동 암호화가 실패합니다.

오류: TPM을 사용할 수 없음

BitLocker-API 로그의 또 다른 일반적인 오류는 TPM을 사용할 수 없다는 것입니다. 다음 예제에서는 TPM이 자동 암호화에 대한 요구 사항임을 보여줍니다.

자동 암호화를 사용하도록 설정하지 못했습니다. TPM을 사용할 수 없습니다.

오류: 호환되는 TPM(신뢰할 수 있는 플랫폼 모듈) 보안 디바이스를 이 컴퓨터에서 찾을 수 없습니다.

솔루션: 디바이스에서 사용할 수 있는 TPM이 있는지 확인하고 있는 경우 TPM.msc 또는 PowerShell cmdlet get-tpm을 통해 상태 검사.

오류: Un-Allowed DMA 지원 버스

BitLocker-API 로그에 다음 상태 표시되는 경우 Windows에서 DMA 위협을 노출할 수 있는 연결된 DMA(직접 메모리 액세스) 지원 디바이스를 검색했음을 의미합니다.

Un-Allowed DMA 지원 버스/디바이스가 검색됨

솔루션: 이 문제를 해결하려면 먼저 디바이스에 OEM(원래 장비 제조업체)이 있는 외부 DMA 포트가 없는지 확인합니다. 그런 다음, 다음 단계에 따라 허용된 목록에 디바이스를 추가합니다. 참고: 내부 DMA 인터페이스/버스인 경우에만 허용 목록에 DMA 디바이스를 추가합니다.

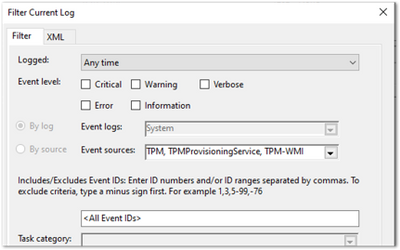

시스템 이벤트 로그

TPM 문제와 같은 하드웨어 관련 문제가 있는 경우 TPMProvisioningService 또는 TPM-WMI 원본의 TPM에 대한 시스템 이벤트 로그에 오류가 표시됩니다.

로그>시스템 이벤트

- 위치: 시작 메뉴>이벤트 뷰어>Windows 로그시스템을 마우스 오른쪽 단추로 > 클릭합니다.

- 파일 시스템 위치: C:\Windows\System32\winevt\Logs\System.evtx

이러한 이벤트 원본을 필터링하여 디바이스가 TPM에서 발생할 수 있는 하드웨어 관련 문제를 식별하고 사용 가능한 펌웨어 업데이트가 있는지 여부를 OEM 제조업체와 검사.

작업 스케줄러 운영 이벤트 로그

작업 스케줄러 운영 이벤트 로그는 정책이 Intune(DeviceManagement-Enterprise에서 처리됨)에서 정책을 받았지만 BitLocker 암호화가 성공적으로 시작되지 않은 시나리오를 해결하는 데 유용합니다. BitLocker MDM 정책 새로 고침은 MDM 에이전트가 Intune 서비스와 동기화될 때 성공적으로 실행되어야 하는 예약된 작업입니다.

다음 시나리오에서 운영 로그를 사용하도록 설정하고 실행합니다.

- BitLocker 정책은 DeviceManagement-Enterprise-Diagnostics-Provider 관리 이벤트 로그, MDM 진단 및 레지스트리에 표시됩니다.

- 오류가 없습니다(정책이 Intune 성공적으로 선택됨).

- 암호화가 시도되었음을 표시하기 위해 BitLocker-API 이벤트 로그에 아무 것도 기록되지 않습니다.

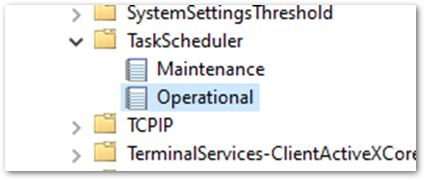

로그>작업 스케줄러 운영 이벤트

- 위치: 이벤트 뷰어>애플리케이션 및 서비스 로그>Microsoft>Windows>TaskScheduler

- 파일 시스템 위치: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

운영 이벤트 로그 사용 및 실행

중요

로그가 BitLocker MDM 정책 새로 고침 예약된 작업을 실행하는 문제를 식별하므로 데이터를 로깅하기 전에 이 이벤트 로그를 수동으로 사용하도록 설정해야 합니다.

이 로그를 사용하려면 시작 메뉴>이벤트 뷰어>애플리케이션 및 서비스>Microsoft>Windows>TaskScheduler Operational을 마우스 오른쪽 단추로> 클릭합니다.

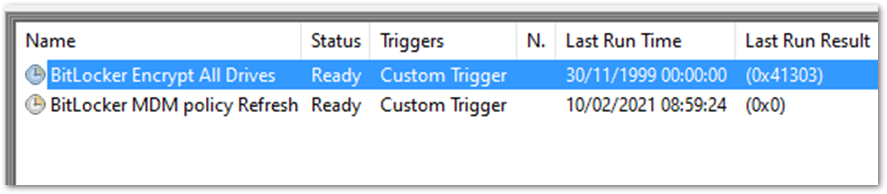

그런 다음 Windows 검색 상자에 작업 스케줄러를 입력하고 작업 스케줄러>Microsoft>Windows>BitLocker를 선택합니다. BitLocker MDM 정책 새로 고침을 마우스 오른쪽 단추로 클릭하고 실행을 선택합니다.

실행이 완료되면 마지막 실행 결과 열에서 오류 코드를 검사하고 작업 일정 이벤트 로그에서 오류를 검사합니다.

위의 예제에서 0x0 성공적으로 실행되었습니다. 0x41303 오류는 태스크가 이전에 실행된 적이 없음을 의미합니다.

참고

작업 스케줄러 오류 메시지에 대한 자세한 내용은 작업 스케줄러 오류 및 성공 상수를 참조하세요.

BitLocker 설정 확인

다음 섹션에서는 암호화 설정 및 상태 검사 데 사용할 수 있는 다양한 도구에 대해 설명합니다.

MDM 진단 보고서

MDM 로그 보고서를 만들어 Intune 관리하는 Windows 10 디바이스에서 등록 또는 디바이스 관리 문제를 진단할 수 있습니다. MDM 진단 보고서에는 등록된 Intune 디바이스 및 배포된 정책에 대한 유용한 정보가 포함되어 있습니다.

이 프로세스에 대한 자습서는 Windows 디바이스에서 Intune MDM 진단 보고서를 만드는 방법 YouTube 비디오를 참조하세요.

- 파일 시스템 위치: C:\Users\Public\Documents\MDMDiagnostics

OS 빌드 및 버전

암호화 정책이 올바르게 적용되지 않는 이유를 이해하는 첫 번째 단계는 Windows OS 버전 및 버전이 구성한 설정을 지원하는지 여부를 검사 것입니다. 일부 CSP는 특정 버전의 Windows에서 도입되었으며 특정 버전에서만 작동합니다. 예를 들어 대부분의 BitLocker CSP 설정은 Windows 10 버전 1703에서 도입되었지만 이러한 설정은 Windows 10, 버전 1809 때까지 Windows 10 Pro 지원되지 않았습니다.

또한 AllowStandardUserEncryption(버전 1809에 추가됨), ConfigureRecoveryPasswordRotation(버전 1909에 추가됨), RotateRecoveryPasswords(버전 1909에 추가됨), 상태(버전 1903에서 추가됨)와 같은 설정이 있습니다.

EntDMID를 사용하여 조사

EntDMID는 Intune 등록을 위한 고유한 디바이스 ID입니다. Microsoft Intune 관리 센터에서 EntDMID를 사용하여 모든 디바이스 보기를 검색하고 특정 디바이스를 식별할 수 있습니다. 또한 지원 사례가 필요한 경우 서비스 쪽에서 추가 문제 해결을 가능하게 하는 Microsoft 지원의 중요한 정보이기도 합니다.

MDM 진단 보고서를 사용하여 관리자가 구성한 설정을 사용하여 정책이 디바이스로 성공적으로 전송되었는지 여부를 식별할 수도 있습니다. BitLocker CSP를 참조로 사용하여 Intune 서비스와 동기화할 때 선택한 설정을 해독할 수 있습니다. 보고서를 사용하여 정책이 디바이스를 대상으로 하는지 확인하고 BitLocker CSP 설명서를 사용하여 구성된 설정을 식별할 수 있습니다.

MSINFO32

MSINFO32 디바이스가 BitLocker 필수 구성 요소를 충족하는지 확인하는 데 사용할 수 있는 디바이스 데이터를 포함하는 정보 도구입니다. 필요한 필수 구성 요소는 BitLocker 정책 설정 및 필요한 결과에 따라 달라집니다. 예를 들어 TPM 2.0에 대한 자동 암호화에는 TPM 및 UEFI(Unified Extensible Firmware Interface)가 필요합니다.

- 위치: 검색 상자에 msinfo32를 입력하고 검색 결과에서 시스템 정보를 마우스 오른쪽 단추로 클릭한 다음 관리자 권한으로 실행을 선택합니다.

- 파일 시스템 위치: C:\Windows\System32\Msinfo32.exe.

그러나 이 항목이 필수 구성 요소를 충족하지 않는 경우 반드시 Intune 정책을 사용하여 디바이스를 암호화할 수 없다는 의미는 아닙니다.

- BitLocker 정책을 자동으로 암호화하도록 구성했고 디바이스가 TPM 2.0을 사용하는 경우 BIOS 모드가 UEFI인지 확인하는 것이 중요합니다. TPM이 1.2인 경우 UEFI에서 BIOS 모드를 사용하는 것은 요구 사항이 아닙니다.

- 자동 암호화에는 보안 부팅, DMA 보호 및 PCR7 구성이 필요하지 않지만 디바이스 암호화 지원에서 강조 표시될 수 있습니다. 자동 암호화를 지원하기 위한 것입니다.

- TPM이 필요하지 않고 자동으로 암호화하는 대신 사용자 상호 작용을 갖도록 구성된 BitLocker 정책도 MSINFO32 검사 필수 구성 요소가 없습니다.

Tpm. MSC 파일

TPM.msc는 MMC(Microsoft Management Console) 스냅인 파일입니다. TPM.msc를 사용하여 디바이스에 TPM이 있는지 여부, 버전을 ID로 지정하고 사용할 준비가 되었는지 여부를 확인할 수 있습니다.

- 위치: 검색 상자에 tpm.msc를 입력한 다음 마우스 오른쪽 단추를 클릭하고 관리자 권한으로 실행을 선택합니다.

- 파일 시스템 위치: MMC 스냅인 C:\Windows\System32\mmc.exe.

TPM은 BitLocker의 필수 구성 요소는 아니지만 제공하는 보안 강화로 인해 매우 권장됩니다. 그러나 자동 및 자동 암호화에는 TPM이 필요합니다. Intune 사용하여 자동으로 암호화하려고 하고 BitLocker-API 및 시스템 이벤트 로그에 TPM 오류가 있는 경우 TPM.msc는 문제를 이해하는 데 도움이 됩니다.

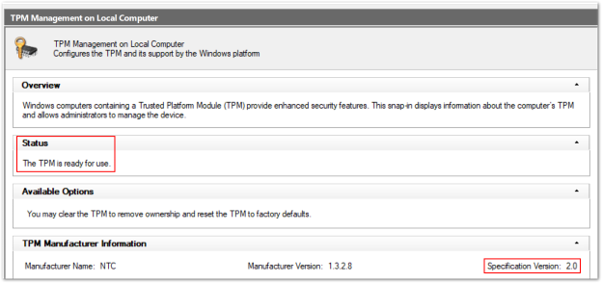

다음 예제에서는 정상 TPM 2.0 상태 보여줍니다. 오른쪽 아래에 있는 사양 버전 2.0과 상태 사용할 준비가 되었다는 점에 유의하세요.

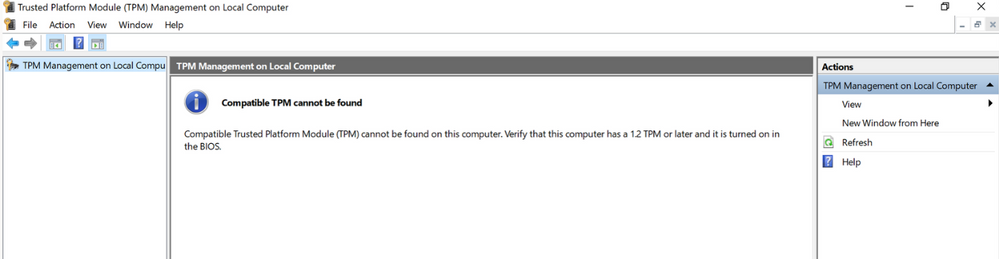

이 예제에서는 BIOS에서 TPM을 사용하지 않도록 설정한 경우의 비정상 상태 보여 줍니다.

TPM이 필요하도록 정책을 구성하고 TPM이 누락되거나 비정상일 때 BitLocker가 암호화할 것으로 예상하는 것이 가장 일반적인 문제 중 하나입니다.

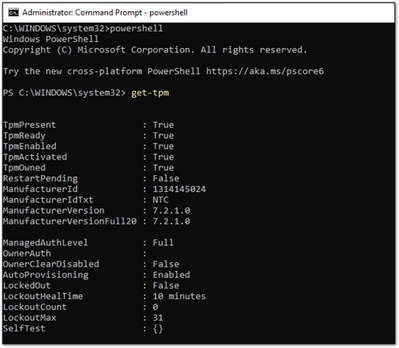

Get-Tpm cmdlet

cmdlet은 Windows PowerShell 환경에서 간단한 명령입니다. TPM.msc를 실행하는 것 외에도 Get-Tpm cmdlet을 사용하여 TPM을 확인할 수 있습니다. 관리자 권한으로 이 cmdlet을 실행해야 합니다.

- 위치: 검색 상자에 cmd를 입력한 다음 마우스 오른쪽 단추를 클릭하고 관리자> 권한으로 실행PowerShell>get-tpm을 선택합니다.

위의 예제에서는 PowerShell 창에 TPM이 있고 활성 상태임을 확인할 수 있습니다. 값은 True입니다. 값이 False로 설정된 경우 TPM에 문제가 있음을 나타냅니다. BitLocker는 TPM이 존재하고, 준비되고, 활성화되고, 활성화되고, 소유될 때까지 TPM을 사용할 수 없습니다.

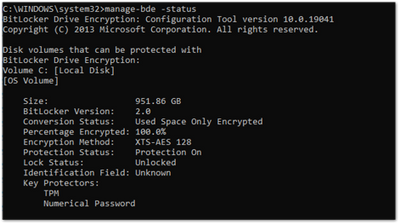

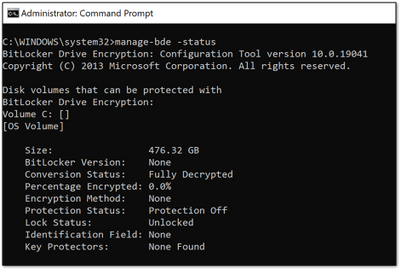

Manage-bde 명령줄 도구

Manage-bde는 Windows에 포함된 BitLocker 암호화 명령줄 도구입니다. BitLocker를 사용하도록 설정한 후 관리에 도움이 되도록 설계되었습니다.

- 위치: 검색 상자에 cmd를 입력하고 마우스 오른쪽 단추로 클릭하고 관리자 권한으로 실행을 선택한 다음 manage-bde -상태 입력합니다.

- 파일 시스템 위치: C:\Windows\System32\manage-bde.exe.

manage-bde를 사용하여 디바이스에 대한 다음 정보를 검색할 수 있습니다.

- 암호화되었나요? Microsoft Intune 관리 센터의 보고에서 디바이스가 암호화되지 않은 것으로 표시되면 이 명령줄 도구는 암호화 상태 식별할 수 있습니다.

- 어떤 암호화 방법이 사용되었나요? 도구의 정보를 정책의 암호화 방법과 비교하여 일치하는지 확인할 수 있습니다. 예를 들어 Intune 정책이 XTS-AES 256비트에 구성되고 디바이스가 XTS-AES 128비트를 사용하여 암호화되는 경우 Microsoft Intune 관리 센터 정책 보고에 오류가 발생합니다.

- 사용 중인 특정 보호기는 무엇인가요? 보호기의 몇 가지 조합이 있습니다. 디바이스에서 사용되는 보호기를 알면 정책이 올바르게 적용되었는지 이해하는 데 도움이 됩니다.

다음 예제에서는 디바이스가 암호화되지 않습니다.

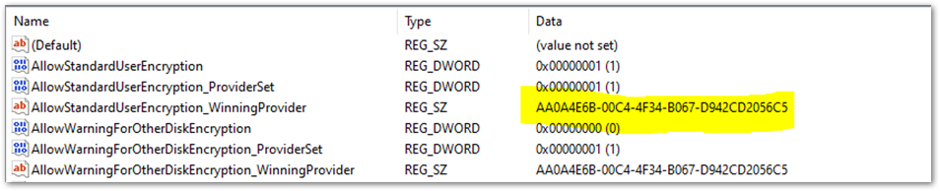

BitLocker 레지스트리 위치

Intune 선택한 정책 설정을 해독하려는 경우 레지스트리에서 가장 먼저 확인할 수 있는 위치입니다.

- 위치:실행시작을> 마우스 오른쪽 단추로 클릭한 다음 regedit를 입력하여 레지스트리 편집기 엽니다.

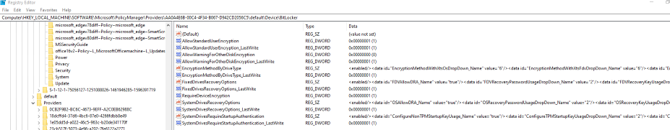

- 기본 파일 시스템 위치: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

MDM 에이전트 레지스트리 키는 실제 BitLocker 정책 설정을 포함하는 PolicyManager에서 GUID(Globally Unique Identifier)를 식별하는 데 도움이 됩니다.

위의 예제에서 GUID가 강조 표시되어 있습니다. 다음 레지스트리 하위 키에 GUID(각 테넌트마다 다를 수 있음)를 포함하여 BitLocker 정책 설정 문제를 해결할 수 있습니다.

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

이 보고서는 MDM 에이전트(OMADM 클라이언트)에서 선택한 BitLocker 정책 설정을 보여 줍니다. 이러한 설정은 MDM 진단 보고서에 표시되는 것과 동일한 설정이므로 클라이언트가 선택한 설정을 식별하는 다른 방법입니다.

EncryptionMethodByDriveType 레지스트리 키의 예:

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

SystemDrivesRecoveryOptions의 예:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

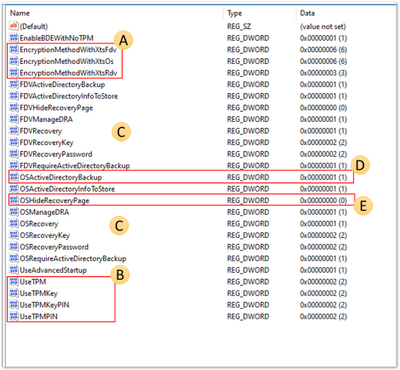

BitLocker 레지스트리 키

정책 공급자 레지스트리 키의 설정은 기본 BitLocker 레지스트리 키에 복제됩니다. 설정을 비교하여 UI(사용자 인터페이스), MDM 로그, MDM 진단 및 정책 레지스트리 키의 정책 설정과 일치하는지 확인할 수 있습니다.

- 레지스트리 키 위치: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

다음은 FVE 레지스트리 키의 예입니다.

- A: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv 및 EncryptionMethodWithXtsRdv에는 다음과 같은 가능한 값이 있습니다.

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN은 모두 2로 설정되므로 모두 허용하도록 설정됩니다.

- C: 대부분의 키는 운영 체제 드라이브(OS), 고정 드라이브(FDV) 및 이동식 드라이브(FDVR)에 대한 설정 그룹으로 나뉩니다.

- D: OSActiveDirectoryBackup의 값은 1이며 사용하도록 설정됩니다.

- 전자: OSHideRecoveryPage는 0과 같으며 사용하도록 설정되지 않았습니다.

BitLocker CSP 설명서를 사용하여 레지스트리의 모든 설정 이름을 디코딩합니다.

REAgentC.exe 명령줄 도구

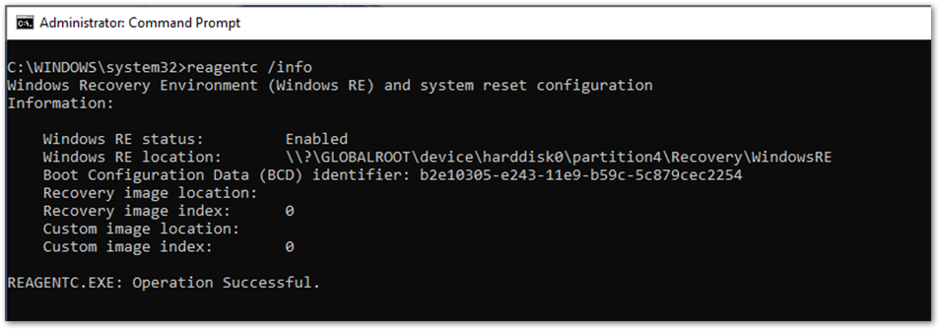

REAgentC.exe Windows 복구 환경(Windows RE)을 구성하는 데 사용할 수 있는 명령줄 실행 도구입니다. WinRE는 자동 또는 자동 암호화와 같은 특정 시나리오에서 BitLocker를 사용하도록 설정하기 위한 필수 구성 요소입니다.

- 위치: 실행을> 마우스 오른쪽 단추로 클릭하고 cmd를 입력합니다. 그런 다음 cmd를 마우스 오른쪽 단추로 클릭하고 관리자> 권한으로 실행을reagentc /info를 선택합니다.

- 파일 시스템 위치: C:\Windows\System32\ReAgentC.exe.

팁

WinRe를 사용할 수 없다는 오류 메시지가 BitLocker-API에 표시되는 경우 디바이스에서 reagentc /info 명령을 실행하여 WinRE 상태 확인합니다.

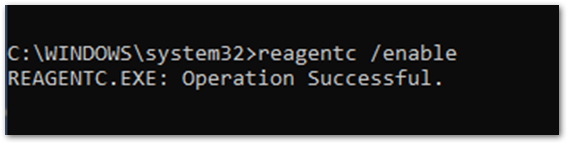

WinRE 상태 사용하지 않도록 설정된 경우 관리자 권한으로 reagentc /enable 명령을 실행하여 수동으로 사용하도록 설정합니다.

요약

BitLocker가 Intune 정책을 사용하여 Windows 10 디바이스에서 사용하도록 설정하지 못하는 경우 대부분의 경우 하드웨어 또는 소프트웨어 필수 구성 요소가 없습니다. BitLocker-API 로그를 검사하면 충족되지 않는 필수 구성 요소를 식별하는 데 도움이 됩니다. 가장 일반적인 문제는 다음과 같습니다.

- TPM이 없습니다.

- WinRE를 사용할 수 없음

- TPM 2.0 디바이스에 대해 UEFI BIOS를 사용할 수 없습니다.

정책 구성이 잘못되면 암호화 오류가 발생할 수도 있습니다. 모든 Windows 디바이스가 자동으로 암호화할 수 있는 것은 아니므로 대상으로 하는 사용자 및 디바이스에 대해 생각해 보세요.

BitLocker를 사용하도록 설정할 때 필요한 사용자 상호 작용으로 인해 자동 암호화를 위한 정책에 대한 시작 키 또는 PIN 구성이 작동하지 않습니다. Intune BitLocker 정책을 구성할 때 이 점을 염두에 두어야 합니다.

디바이스에서 정책 설정을 선택했는지 확인하여 대상 지정이 성공했는지 여부를 확인합니다.

MDM 진단, 레지스트리 키 및 디바이스 관리 엔터프라이즈 이벤트 로그를 사용하여 정책 설정을 식별하여 설정이 성공적으로 적용되었는지 확인할 수 있습니다. BitLocker CSP 설명서는 이러한 설정을 해독하여 정책에서 구성된 설정과 일치하는지 여부를 이해하는 데 도움이 될 수 있습니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기