Windows LAPS 문제 해결 지침

이 가이드에서는 Windows LAPS(Windows 로컬 관리자 암호 솔루션) 문제를 해결할 때 사용할 기본 개념을 제공합니다.

Windows LAPS는 Microsoft Entra 조인 또는 Windows Server Active Directory 조인 디바이스에서 로컬 관리자 계정의 암호를 자동으로 관리하고 백업하는 Windows 기능입니다. Windows LAPS를 사용하여 Windows Server Active Directory 도메인 컨트롤러에서 DSRM(Directory Services 복구 모드) 계정 암호를 자동으로 관리하고 백업할 수도 있습니다. 권한 있는 관리자는 DSRM 암호를 검색하여 사용할 수 있습니다. 자세한 내용은 Windows LAPS란?을 참조하세요.

참고

- 이 문서는 레거시 LAPS 또는 이전 버전의 LAPS가 아닌 Windows LAPS(새 기능)를 위한 것입니다.

- 이 문서에서는 가능한 주요 근본 원인 중 일부만 나열합니다. 다른 원인도 존재할 수 있지만 발견되지 않은 상태로 남아 있습니다.

- 다음 목록에는 가장 일반적인 이벤트 ID가 포함되어 있으며 모든 Windows LAPS 이벤트가 포함되지 않을 수 있습니다.

Windows 이벤트를 사용하여 Windows LAPS 문제 해결

Windows LAPS 이벤트를 보려면 이벤트 뷰어 애플리케이션 및 서비스 로그>Microsoft>Windows>LAPS>운영으로 이동합니다.

참고

- Windows LAPS 처리는 이벤트 ID 10003부터 시작하여 이벤트 ID 10004로 끝납니다.

- 어떤 이유로든 현재 주기의 처리가 실패하면 이벤트 ID 10005가 기록됩니다.

Windows LAPS에는 두 가지 시나리오가 있습니다.

Windows LAPS Active Directory

클라이언트 컴퓨터는 Active Directory에 암호를 저장하도록 구성됩니다.

Windows LAPS Azure Microsoft Entra ID

클라이언트 컴퓨터는 암호를 Microsoft Entra ID 저장하도록 구성됩니다.

다음 표에는 다양한 시나리오에 기록된 이벤트 ID가 나와 있습니다.

| 이벤트 ID | 시나리오 |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory 및 Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory 및 Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory 및 Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory 및 Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory 및 Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

이벤트 ID 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

기본적으로 Windows LAPS는 클라이언트 컴퓨터에서 관리되는 계정의 암호를 암호화합니다. 암호화를 지원하려면 도메인 기능 수준을 Windows Server 2016 합니다.

해결 방법

- 필요한 경우 도메인 기능 수준을 높입니다.

- 클라이언트 머신에 대한 암호 암호화 그룹 정책 사용 안 함

참고

도메인 컨트롤러에 저장된 암호 암호화를 사용하지 않도록 설정하는 것은 권장되지 않습니다.

이벤트 ID 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS는 주기적으로(매시간) Active Directory에서 컴퓨터 상태를 쿼리하고 클라이언트 컴퓨터는 Netlogon 서비스를 사용하여 도메인 컨트롤러를 검색합니다.

해결 방법

쓰기 가능한 도메인 컨트롤러에만 연결된 환경에 있는 경우 클라이언트 컴퓨터와 도메인 컨트롤러 간의 네트워크 포트를 엽니다.

자세한 내용은 Windows용 서비스 개요 및 네트워크 포트 요구 사항을 참조하세요.

이벤트 ID 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

Windows LAPS를 도입하려면 Windows LAPS 특성을 사용하여 스키마를 확장해야 합니다. 또는 레거시 LAPS 에뮬레이션 모드에서 Windows LAPS를 사용하는 경우 레거시 LAPS 특성을 사용하여 스키마를 확장해야 합니다. 이 문제는 다음과 같은 이유로 발생합니다.

근본 원인 1

스키마는 새 Windows LAPS 특성으로 확장되지 않았습니다.

근본 원인 2

DC(로컬 도메인 컨트롤러)와 PDC(기본 도메인 컨트롤러) 간에 일시적인 Active Directory 복제가 존재합니다.

근본 원인 3

로컬 도메인 컨트롤러의 Active Directory 복제 문제입니다.

근본 원인 해결 1

PowerShell cmdlet을 Update-LapsADSchema 실행하여 스키마 관리 권한을 사용하여 Active Directory 스키마를 업데이트합니다.

레거시 LAPS 에뮬레이션을 사용하는 경우 PowerShell cmdlet을 Update-AdmPwdADSchema 사용하여 스키마를 확장합니다(이 작업을 수행하려면 레거시 LAPS 제품을 먼저 설치해야 합니다).

근본 원인 해결 2

복제 대기 시간으로 인해 스키마 특성은 로컬 도메인 컨트롤러에 복제되지 않았습니다. LDP 또는 ADSIEDIT 스냅인을 사용하여 Windows LAPS 스키마 특성이 복제되었는지 확인할 수 있습니다. 다음 명령을 사용하여 스키마 master 스키마 파티션의 Active Directory 복제를 강제 적용합니다.

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

참고

- 을 Windows LAPS 이벤트 로그에서 이벤트 ID 10055로 식별된 DC의 이름으로 바꿉

DC2.contoso.com니다. - 을 사용자 환경의 PDC 이름으로 바꿉

PDC.contoso.com있습니다. 명령을 사용하여 PDC를 식별할nltest /dsgetdc:contoso.com /pdc /force수 있습니다.

근본 원인 해결 3

로컬 도메인 컨트롤러와 도메인의 다른 도메인 컨트롤러 간에 Active Directory 복제 문제가 있습니다. Windows LAPS 이벤트 로그에서 이벤트 ID 10055를 보고 도메인 컨트롤러의 이름을 확인하고 명령을 실행 repadmin /showreps 하여 복제 오류를 식별할 수 있습니다.

자세한 내용은 Active Directory 복제 문제 해결을 참조하세요.

이벤트 ID 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS는 그룹 정책 또는 관리할 관리자 계정의 Intune 설정에서 로컬 관리자의 이름을 읽습니다. 이 설정이 구성되지 않은 경우 500(관리자)으로 끝나는 SID(보안 식별자)가 있는 로컬 계정을 찾습니다. Windows LAPS에서 계정을 찾을 수 없는 경우 이벤트 ID 10013이 기록됩니다.

현재 버전의 Windows LAPS에는 관리되는 사용자를 만드는 기능이 없습니다.

해결 방법

다음 방법 중 하나를 사용하여 관리되는 사용자가 로컬 사용자에 있는지 확인하고 확인합니다.

- lusrmgr.msc를 사용하여 로컬 사용자 및 그룹을 엽니다.

-

net user명령을 실행합니다.참고

계정의 시작과 끝에 후행 공백이 없는지 확인합니다.

이벤트 ID 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

이는 Windows LAPS 처리 주기가 끝날 때 상태 이벤트입니다. 이 이벤트에는 근본 원인이 없으므로 Windows LAPS에서 문제가 발생한 이벤트의 이전 처리를 검토해야 합니다.

해결 방법

- 관리자 권한 PowerShell 명령 프롬프트를 열고 cmdlet을

Invoke-lapsPolicyProcessing실행합니다. - 이벤트 뷰어 열고 애플리케이션 및 서비스 로그>Microsoft>Windows>LAPS>운영으로 이동합니다.

- 이벤트 ID 10003부터 이벤트 ID 10005까지의 최신 이벤트 처리를 필터링합니다.

- 이벤트 ID 10017 이전의 오류를 수정합니다.

이벤트 ID 10019

LAPS failed to update the local admin account with the new password

Windows LAPS는 로컬 컴퓨터에서 로컬로 관리되는 사용자 계정의 암호를 업데이트할 수 없습니다. Windows LAPS에서 관리되는 사용자를 찾았지만 암호를 변경하는 데 문제가 있었습니다.

해결 방법

- 메모리 누수 또는 메모리 부족 문제와 같은 리소스 문제가 있는지 확인합니다. 컴퓨터를 다시 부팅하여 비슷한 오류가 발생했는지 확인합니다.

- 동일한 관리되는 사용자를 관리하는 타사 애플리케이션 또는 필터 드라이버는 Windows LAPS에서 암호를 관리하는 것을 허용하지 않습니다.

이벤트 ID 10025

Azure discovery failed

Microsoft Entra ID 암호를 저장하도록 Windows LAPS로 구성된 디바이스(Microsoft Entra 조인 또는 하이브리드 조인됨)는 엔터프라이즈 등록 엔드포인트를 검색해야 합니다.

해결 방법

- 등록 엔드포인트(

https://enterpriseregistration.windows.net)에 성공적으로 연결할 수 있는지 확인합니다. Microsoft Edge 또는 Google Chrome을 열고 등록 엔드포인트()https://enterpriseregistration.windows.net에 연결하면 "엔드포인트를 찾을 수 없음" 메시지가 표시됩니다. 이 메시지는 엔터프라이즈 등록 엔드포인트에 연결할 수 있습니다. - 프록시 서버를 사용하는 경우 프록시가 시스템 컨텍스트에서 구성되었는지 확인합니다. 관리자 권한 명령 프롬프트를 열고 명령을 실행

netsh winhttp show proxy하여 프록시를 표시할 수 있습니다.

이벤트 ID 10026

LAPS was unable to authenticate to Azure using the device identity

이 문제는 디바이스의 PRT(기본 새로 고침 토큰)에 문제가 있는 경우에 발생합니다.

해결 방법

- Azure 테넌트에서 Windows LAPS 기능을 사용하도록 설정했는지 확인합니다.

- Azure 테넌트에서 머신이 삭제되거나 비활성화되지 않은지 확인합니다.

- 명령 프롬프트를 열고 명령을 실행하고

dsregcmd /status오류에 대해 다음 섹션을 검사.Device statusSSO dataDiagnostic data

- dsregcmd 명령을 사용하여 오류 메시지를 확인하고 문제를 해결합니다.

- Microsoft Entra 하이브리드 조인 디바이스 문제 해결을 사용하여 Microsoft Entra 하이브리드 조인 디바이스 문제를 해결합니다.

- 디바이스 등록 문제 해결사 도구를 사용하여 디바이스 등록 문제를 식별하고 해결합니다.

- 오류 메시지가 표시되면 오류 및 추가 문제 해결에 대한 설명은 인증 및 권한 부여 오류 코드 Microsoft Entra 참조하세요.

이벤트 ID 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS는 로컬 컴퓨터에서 로컬로 관리되는 사용자 계정의 암호를 업데이트할 수 없습니다. Windows LAPS에서 관리되는 사용자를 찾았지만 암호를 변경하는 데 문제가 있었습니다.

해결 방법

명령 프롬프트에서 명령을 실행

net accounts하여 컴퓨터에서 암호 정책을 확인합니다. 암호 복잡성, 암호 길이 또는 암호 사용 기간과 같이 Windows LAPS 구성 암호 정책의 조건을 충족하지 않는 경우 암호 정책의 유효성을 검사합니다.명령을 실행하여 GPO(로컬 그룹 정책 개체), 도메인 GPO 또는 로컬 보안 설정을 통해 설정이 적용되는지 확인합니다

GPRESULT /h. Windows LAPS GPO 암호 설정과 일치하도록 GPO 또는 보안 설정을 수정합니다. 설정은 GPO 또는 MDM(Intune)의 암호 설정 설정을 통해 구성됩니다.참고

Active Directory, 로컬 GPO 또는 보안 설정에 구성된 암호 정책은 Windows LAPS 암호 설정과 일치하거나 Windows LAPS 암호 설정 구성의 설정보다 낮은 설정을 포함해야 합니다.

암호 설정을 차단할 수 있는 타사 암호 필터가 있는지 확인합니다.

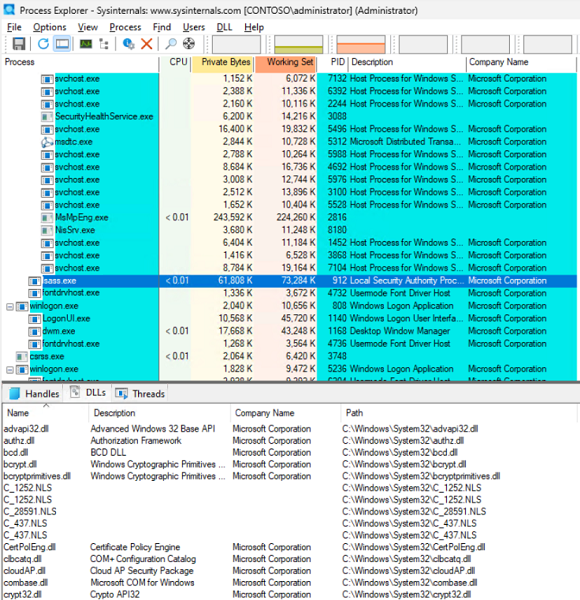

프로세스 Explorer 다운로드합니다.

프로세스 Explorer 관리자 권한으로 추출하고 실행합니다.

왼쪽 창에서 LSASS.exe 프로세스를 선택합니다.

보기>아래쪽 창 표시를 선택합니다.

아래쪽 창 보기>DLL 보기를 > 선택합니다.

아래쪽 창에는 로드된 DLL 또는 모듈이 표시됩니다. 회사 이름 필드(Microsoft 이외의 모듈)를 사용하여 타사 모듈이 있는지 확인합니다.

DLL 목록을 검토하여 타사 DLL(모듈)의 이름에 "보안", "암호" 또는 "정책"과 같은 몇 가지 키워드가 있는지 확인합니다. 이 DLL을 사용할 수 있는 애플리케이션 또는 서비스를 제거하거나 중지합니다.

Microsoft Entra ID 조인된 컴퓨터

Microsoft Entra ID 또는 하이브리드 조인 디바이스는 Intune(모바일 디바이스 관리), 로컬 GPO 또는 유사한 타사 소프트웨어를 사용하여 관리할 수 있습니다.

- 명령 프롬프트에서 명령을 실행

net accounts하여 컴퓨터에서 암호 정책을 확인합니다. 암호 복잡성, 암호 길이 또는 암호 사용 기간과 같이 Windows LAPS 구성 암호 정책의 조건을 충족하지 않는 경우 암호 정책의 유효성을 검사합니다. - 충돌하는 정책이 Intune, 로컬 GPO 또는 컴퓨터의 암호 정책을 관리하는 Intune 같은 유사한 타사 소프트웨어를 통해 적용되는지 확인합니다.

이벤트 ID 10028

LAPS failed to update Azure Active Directory with the new password

Windows LAPS 클라이언트 컴퓨터는 주기적으로 암호를 업데이트합니다. 이 이벤트는 Windows LAPS로 구성된 클라이언트 컴퓨터가 암호를 Microsoft Entra ID 업데이트할 수 없는 경우에 나타납니다.

해결 방법

- Azure 테넌트에서 Windows LAPS 기능을 사용하도록 설정했는지 확인합니다.

- Azure 테넌트에서 머신이 삭제되거나 비활성화되지 않은지 확인합니다.

- 명령 프롬프트를 열고 명령을 실행

dsregcmd /status하여 오류에 대해 다음 섹션을 검사.Device statusSSO dataDiagnostic data

- dsregcmd 명령을 사용하여 오류 메시지를 확인하고 문제를 해결합니다.

- Microsoft Entra 하이브리드 조인 디바이스 문제 해결을 사용하여 Microsoft Entra 하이브리드 조인 디바이스 문제를 해결합니다.

- 디바이스 등록 문제 해결사 도구를 사용하여 디바이스 등록 문제를 식별하고 해결합니다.

- 오류 메시지가 표시되면 오류 및 추가 문제 해결에 대한 설명은 인증 및 권한 부여 오류 코드 Microsoft Entra 참조하세요.

이벤트 ID 10032

LAPS was unable to authenticate to Azure using the device identity

디바이스 PRT를 사용할 때 Microsoft Entra 인증과 관련된 문제가 있을 수 있습니다.

해결 방법

- Azure 테넌트에서 Windows LAPS 기능을 사용하도록 설정했는지 확인합니다.

- Azure 테넌트에서 머신이 삭제되거나 비활성화되지 않은지 확인합니다.

- 명령 프롬프트를 열고 명령을 실행

dsregcmd /status하여 오류에 대해 다음 섹션을 검사.Device statusSSO dataDiagnostic data

- dsregcmd 명령을 사용하여 오류 메시지를 확인하고 문제를 해결합니다.

- Microsoft Entra 하이브리드 조인 디바이스 문제 해결을 사용하여 Microsoft Entra 하이브리드 조인 디바이스 문제를 해결합니다.

- 디바이스 등록 문제 해결사 도구를 사용하여 디바이스 등록 문제를 식별하고 해결합니다.

- 오류 메시지가 표시되면 오류 및 추가 문제 해결에 대한 설명은 인증 및 권한 부여 오류 코드 Microsoft Entra 참조하세요.

이벤트 ID 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

암호화 주체는 GPO 또는 MDM(Intune)을 사용하여 권한 있는 암호 암호 해독기 구성 설정을 통해 구성됩니다. 설정이 제대로 구성되지 않은 것 같습니다.

해결 방법

Intune 또는 GPO 구성을 수정합니다. 이 설정은 다음 두 값을 허용합니다.

- 도메인 그룹 또는 사용자의 SID

- 도메인 이름\<그룹 이름><>, <도메인 이름\<사용자 이름> 또는 <사용자 이름>@<도메인 이름의 그룹 이름>>

참고

설정의 시작과 끝에 후행 공백이 없는지 확인합니다.

이벤트 ID 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

암호화 주체는 GPO 또는 MDM(Intune)을 사용하여 권한 있는 암호 암호 해독기 구성 설정을 통해 구성됩니다. 설정은 도메인 이름\그룹 이름,<<> 도메인 이름\<사용자 이름 또는 사용자> 이름>@<도메인 이름> 중 하나에서 <SID 또는 <도메인 그룹 이름을> 허용합니다.> 이 오류는 Windows LAPS 클라이언트가 SID를 SID에 이름 또는 이름으로 resolve 수 없는 경우에 발생합니다.

해결 방법

- 도메인 그룹이 Active Directory에 있고 삭제되지 않았는지 확인합니다.

- 그룹을 새로 만든 경우 Active Directory 복제가 클라이언트 컴퓨터의 로컬 도메인 컨트롤러에 수렴될 때까지 기다립니다.

- Sysinternal 도구 PsGetSid를 사용하여 SID 또는 이름을 수동으로 resolve.

- PsGetSid를 다운로드합니다.

- 다운로드한 파일을 추출하고 문제가 발생한 클라이언트 컴퓨터에서 관리자 권한 명령 프롬프트를 엽니다.

-

psgetsid -accepteula <SID> or <Name>명령을 실행합니다. 이벤트 ID 10035에 언급된 SID 또는 이름을 사용합니다.

- 포리스트에 Active Directory 복제 오류가 있는지 확인하고 문제를 해결합니다. 자세한 내용은 Active Directory 복제 문제 해결을 참조하세요.

이벤트 ID 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

인증 후 재시도는 적절한 디렉터리(Microsoft Entra ID 또는 Active Directory)를 사용하여 암호를 다시 설정하려고 시도한 재시도 작업의 수입니다. 이 숫자가 부팅 시 최대 100을 초과하면 이 이벤트가 트리거됩니다.

해결 방법

- Active Directory 또는 Microsoft Entra ID 같은 적절한 디렉터리에 연결하는 데 문제가 있는 경우 ID입니다.

- Windows LAPS 이벤트를 처리하는 동안 다른 오류를 해결합니다.

이벤트 ID 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

GPO 또는 MDM(Intune)과 함께 인증 후 작업 설정을 사용하여 인증 후 작업에 대해 Windows LAPS를 구성할 수 있습니다. 이 시나리오에서는 인증 후 작업이 감지되면 컴퓨터를 다시 부팅하도록 설정이 구성됩니다. 이 이벤트는 컴퓨터를 다시 부팅할 수 없음을 나타냅니다.

해결 방법

- 컴퓨터의 종료를 차단하는 애플리케이션이 있는지 확인합니다.

- 컴퓨터를 종료하는 데 필요한 권한이 있는지 확인합니다.

이벤트 ID 10056

LAPS failed to locate a writable domain controller

Windows LAPS 클라이언트는 LDAP(Lightweight Directory Access Protocol) 수정 작업을 사용하여 Windows LAPS 클라이언트에서 Active Directory에 암호를 씁니다. Windows LAPS는 관리되는 계정의 암호를 작성하려면 도메인에서 쓰기 가능한 도메인 컨트롤러를 검색해야 합니다.

해결 방법

클라이언트 컴퓨터에서 명령 프롬프트를 열고 명령을 실행합니다.

nltest /dsgetdc:<Domain Name> /force /writable오류 1355(도메인의 도메인 컨트롤러를 찾을 수 없음)가 발생하면 쓰기 가능한 DC 검색 문제를 해결해야 합니다.

쓰기 가능한 도메인 컨트롤러에만 연결된 환경에 있는 경우 클라이언트 컴퓨터와 도메인 컨트롤러 간의 네트워크 포트를 엽니다. 자세한 내용은 Windows용 서비스 개요 및 네트워크 포트 요구 사항을 참조하세요.

이벤트 ID 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

예약된 백그라운드 처리 중에 Windows LAPS는 도메인 컨트롤러에 연결해야 합니다. 이 처리는 컴퓨터 컨텍스트를 사용하여 수행됩니다. 이 오류는 클라이언트 컴퓨터와 도메인 컨트롤러 간에 Active Directory 인증 문제가 있는 경우 나타납니다.

해결 방법

Active Directory에서 컴퓨터 계정이 삭제되지 않는지 확인합니다.

관리자 권한 명령을 실행하여 클라이언트와 도메인 컨트롤러 간의 보안 채널 문제의 유효성을 검사합니다.

nltest /sc_query:<Domain Name>컴퓨터를 도메인에 다시 가입합니다.

참고

로컬 관리자의 암호를 알고 있는지 확인합니다.

이벤트 ID 10059

Azure returned a failure code

이벤트에는 HTTP 오류도 포함됩니다. 암호를 Microsoft Entra ID 연결, 인증 또는 업데이트할 때 오류가 발생합니다.

해결 방법

- Microsoft Entra 등록 엔드포인트(

https://enterpriseregistration.windows.net)에 성공적으로 연결할 수 있는지 확인합니다. - Azure 테넌트에서 Windows LAPS 기능을 사용하도록 설정했는지 확인합니다.

- Azure 테넌트에서 머신이 삭제되거나 비활성화되지 않은지 확인합니다.

- 명령 프롬프트를 열고 명령을 실행

dsregcmd /status하여 오류에 대해 다음 섹션을 검사.Device statusSSO dataDiagnostic data

- dsregcmd 명령을 사용하여 오류 메시지를 확인하고 문제를 해결합니다.

- Microsoft Entra 하이브리드 조인 디바이스 문제 해결을 사용하여 Microsoft Entra 하이브리드 조인 디바이스 문제를 해결합니다.

- 디바이스 등록 문제 해결사 도구를 사용하여 디바이스 등록 문제를 식별하고 해결합니다.

- 오류 메시지가 표시되면 오류 및 추가 문제 해결에 대한 설명은 인증 및 권한 부여 오류 코드 Microsoft Entra 참조하세요.

이벤트 ID 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

이 오류는 Windows LAPS 클라이언트 컴퓨터가 관리되는 사용자의 암호를 작성해야 하기 때문에 발생합니다.

이 문제는 컴퓨터를 다른 OU(조직 구성 단위)로 이동하고 대상 OU에 컴퓨터에 대한 자체 권한이 없는 경우에도 발생할 수 있습니다.

해결 방법

Windows LAPS PowerShell cmdlet을 실행하여 컴퓨터 계정에 자체 권한을 할당하지 않은 경우 다음 cmdlet을 실행합니다.

Set-LapsADComputerSelfPermission -identity <OU Name>예를 들면

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=Com참고

OU의 이름이 같지만 계층 구조가 다른 경우 DN(고유 이름)을 사용할 수 있습니다.

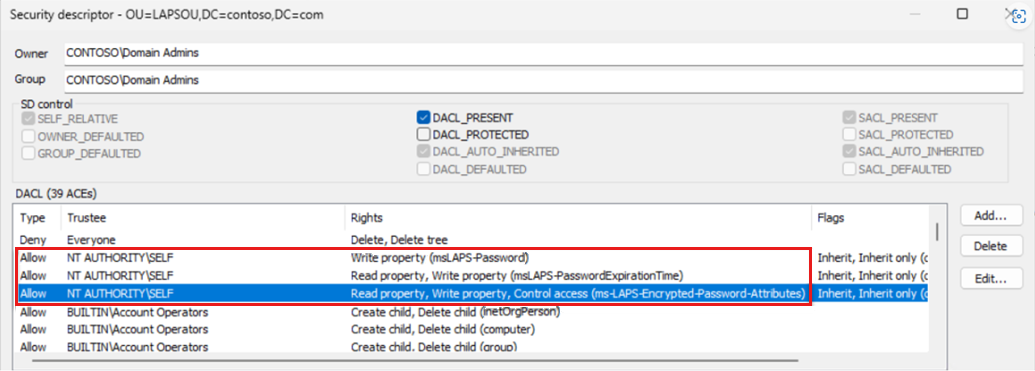

컴퓨터 계정에 컴퓨터 계정이 있는 OU에 대한 자체 권한이 있는지 확인합니다.

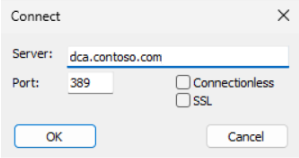

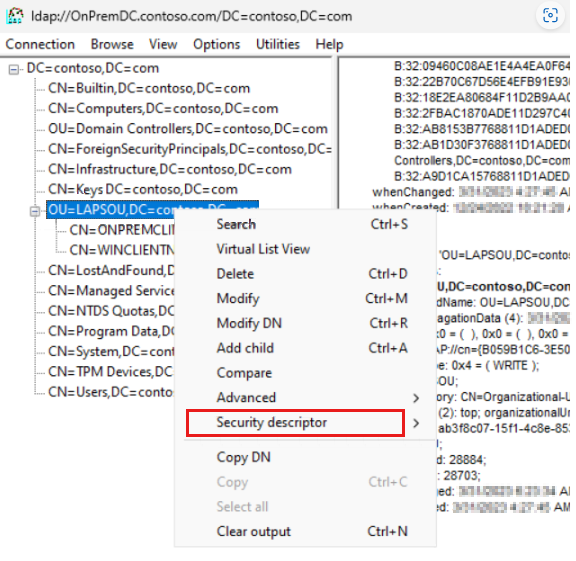

도메인 관리자 권한이 있는 도메인 컨트롤러에 로그온

LDP.exe엽니다.

연결 연결을> 선택하고 다음과 같이 서버 및 포트를 구성합니다.

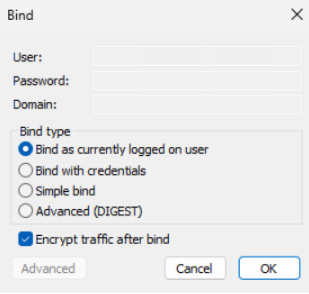

연결>바인딩을 선택하고 다음 설정을 구성한 다음 확인을 선택합니다.

트리 보기를> 선택합니다. 그런 다음 BaseDN의 드롭다운 목록에서 클라이언트 컴퓨터가 있는 도메인을 선택합니다.

도메인 트리를 찾아 클라이언트 컴퓨터가 있는 OU를 식별합니다. OU를 마우스 오른쪽 단추로 클릭하고 보안 설명자 편집을> 선택합니다.

Trustee 열을 정렬하고 특성에 대한 권한에 대한

NT AUTHORITY\SELF다음 사용자 권한을 찾습니다msLAPS-Password.