이 문서에서는 WINDOWS Server 운영 체제에서 SID(보안 식별자)가 계정 및 그룹과 함께 작동하는 방법을 설명합니다.

SID란?

SID는 보안 주체 또는 보안 그룹을 고유하게 식별하는 데 사용됩니다. 보안 주체는 운영 체제에서 인증할 수 있는 모든 엔터티를 나타낼 수 있습니다. 예를 들어 사용자 계정, 컴퓨터 계정 또는 사용자 또는 컴퓨터 계정의 보안 컨텍스트에서 실행되는 스레드 또는 프로세스가 있습니다.

각 계정, 그룹 또는 계정의 보안 컨텍스트에서 실행되는 각 프로세스에는 Windows 도메인 컨트롤러와 같은 기관에서 발급한 고유한 SID가 있습니다. SID는 보안 데이터베이스에 저장됩니다. 시스템에서는 계정 또는 그룹이 생성될 때 특정 계정 또는 그룹을 식별하는 SID를 생성합니다. SID가 사용자 또는 그룹의 고유 식별자로 사용되는 경우 다른 사용자 또는 그룹을 식별하는 데 다시 사용할 수 없습니다.

사용자가 로그인할 때마다 시스템은 해당 사용자에 대한 액세스 토큰을 생성합니다. 액세스 토큰에는 사용자의 SID, 사용자 권한 및 사용자가 속한 모든 그룹의 SID가 포함되어 있습니다. 이 토큰은 사용자가 해당 컴퓨터에서 수행하는 모든 작업에 대한 보안 컨텍스트를 제공합니다.

특정 사용자 및 그룹에 할당되는 고유하게 생성된 도메인별 SID 외에도 일반 그룹 및 일반 사용자를 식별하는 공용 SID가 있습니다. 예를 들어 Everyone 및 World SID는 각각 모든 사용자를 포함하는 그룹을 식별합니다. 공용 SID에는 모든 운영 체제에서 일정하게 유지되는 값이 있습니다.

SID는 Windows 보안 모델의 기본 구성 요소입니다. 이들은 Windows Server 운영 체제의 보안 인프라에 있는 권한 부여 및 액세스 제어 기술의 특정 구성 요소와 함께 작동합니다. 이 디자인은 네트워크 리소스에 대한 액세스를 보호하고 보다 안전한 컴퓨팅 환경을 제공합니다.

참고

이 콘텐츠는 문서 시작 부분의 "적용 대상" 목록에 있는 Windows 버전에만 해당합니다.

SID 작동 방식

사용자는 계정 이름으로 계정을 참조합니다. 내부적으로 운영 체제는 해당 SID를 사용하여 계정의 보안 컨텍스트에서 실행되는 계정 및 프로세스를 나타냅니다. 도메인 계정의 경우 보안 주체의 SID는 도메인의 SID를 계정에 대한 RID(상대 식별자)와 연결하여 만듭니다. SID는 해당 범위(도메인 또는 로컬) 내에서 고유하며 재사용되지 않습니다.

운영 체제는 계정 또는 그룹이 생성될 때 특정 계정 또는 그룹을 식별하는 SID를 생성합니다. 로컬 계정 또는 그룹의 경우 컴퓨터의 LSA(로컬 보안 기관)에서 SID를 생성합니다. SID는 레지스트리의 보안 영역에 다른 계정 정보와 함께 저장됩니다. 도메인 계정 또는 그룹의 경우 도메인 보안 기관에서 SID를 생성합니다. 이 유형의 SID는 Active Directory Domain Services에서 User 또는 Group 개체의 특성으로 저장됩니다.

모든 로컬 계정 및 그룹에 대해 SID는 만들어진 컴퓨터에 대해 고유합니다. 컴퓨터의 두 계정 또는 그룹이 동일한 SID를 공유할 수 없습니다. 마찬가지로 모든 도메인 계정 및 그룹에 대해 SID는 엔터프라이즈 내에서 고유합니다. 따라서 한 도메인에 있는 계정 또는 그룹의 SID는 엔터프라이즈의 다른 도메인에 있는 계정 또는 그룹의 SID와 일치하지 않습니다.

SID는 항상 고유한 상태로 유지됩니다. 보안 당국은 동일한 SID를 두 번 발급하지 않으며, 삭제된 계정의 SID를 다시 사용하지 않습니다. 예를 들어 Windows 도메인에 사용자 계정이 있는 사용자가 업무에서 배제되는 경우 관리자는 계정을 식별하는 SID를 포함하여 해당 사용자의 Active Directory 계정을 삭제합니다. 나중에 같은 회사에서 다른 업무로 복귀하는 경우, 관리자는 새로운 계정을 만들고 Windows Server 운영 체제에서 새로운 SID를 생성합니다. 새 SID가 이전 SID와 일치하지 않으므로 이전 계정의 사용자의 액세스 권한이 새 계정으로 이전되지 않습니다. 두 계정 모두 서로 다른 두 보안 주체를 나타냅니다.

SID 아키텍처

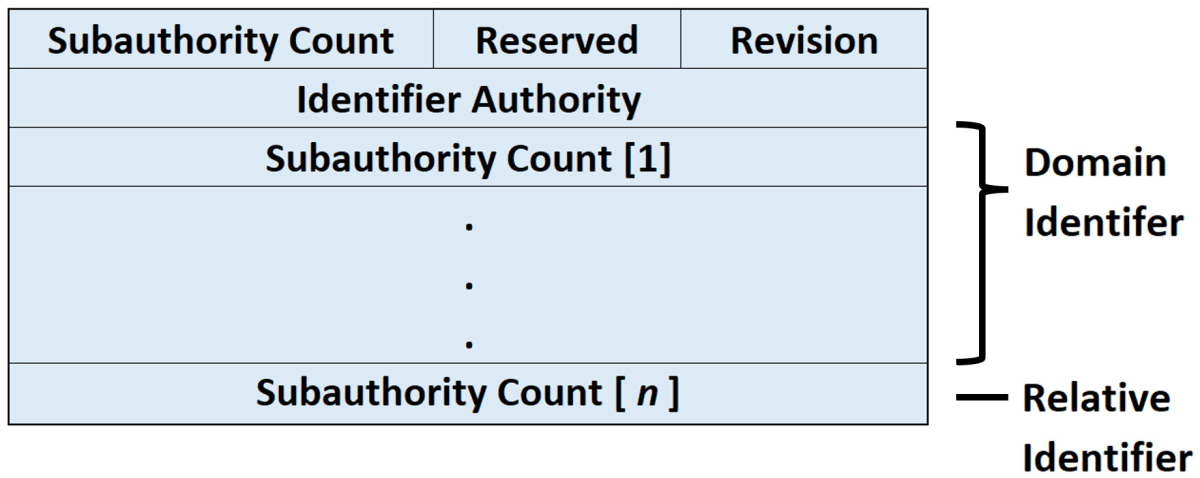

SID는 가변 수의 값을 포함하는 이진 형식의 데이터 구조입니다. 구조체의 첫 번째 값에는 SID 구조에 대한 정보가 포함되어 있습니다. 나머지 값은 계층 구조(전화 번호와 유사)로 정렬되며 SID 발급 기관(예: NT 기관), SID 발급 도메인 및 특정 보안 주체 또는 그룹을 식별합니다. 다음 이미지는 SID의 구조를 보여 줍니다.

SID의 개별 값은 다음 표에 설명되어 있습니다.

| 구성 요소 | 설명 |

|---|---|

| 수정 | 특정 SID에서 사용되는 SID 구조의 버전을 나타냅니다. |

| 식별자 권한 | 특정 유형의 보안 주체에 대해 SID를 발급할 수 있는 가장 높은 수준의 권한을 식별합니다. 예를 들어 Everyone 그룹에 대한 SID의 식별자 권한 값은 1(World Authority)입니다. 특정 Windows Server 계정 또는 그룹에 대한 SID의 식별자 권한 값은 5(NT Authority)입니다. |

| 하위 권한 | SID에는 하나 이상의 하위 권한 값으로 구성된 가장 중요한 정보가 포함되어 있습니다. 시리즈의 마지막 값을 제외한 모든 값은 함께 엔터프라이즈 내에서 도메인을 식별합니다. 시리즈에서 이 부분을 도메인 식별자라고 부릅니다. 계열의 마지막 값인 RID는 도메인을 기준으로 특정 계정 또는 그룹을 식별합니다. |

표준 표기법을 사용하여 SID를 바이너리에서 문자열 형식으로 변환하면 SID의 구성 요소를 보다 쉽게 시각화할 수 있습니다:

S-R-X-Y1-Y2-Yn-1-Yn

이 표기법에서 SID의 구성 요소는 다음 표에 설명되어 있습니다:

| 구성 요소 | 설명 |

|---|---|

| 에스 | 문자열이 SID임을 나타냅니다. |

| R 프로그래밍 언어 | 수정 수준을 나타냅니다. |

| X | 식별자 권한 값을 나타냅니다. |

| Y | 일련의 하위 권한 값을 나타냅니다. 여기서 n 은 값의 수입니다. |

SID의 가장 중요한 정보는 일련의 하위 권한 값에 포함됩니다. 시리즈의 첫 번째 부분(-Y1-Y2-Yn-1)은 도메인 식별자입니다. SID의 이 요소는 여러 도메인이 있는 기업에서 중요해집니다. 특히 도메인 식별자는 한 도메인이 발급하는 SID와 엔터프라이즈 내 다른 모든 도메인이 발급하는 SID를 구분합니다. 엔터프라이즈의 두 도메인이 동일한 도메인 식별자를 공유하지 않습니다.

일련의 하위 인증 값(-Yn)의 마지막 항목은 RID입니다. 하나의 계정 또는 그룹을 도메인의 다른 모든 계정 및 그룹과 구분합니다. 도메인의 두 계정 또는 그룹이 동일한 RID를 공유하지 않습니다.

예를 들어 기본 제공 Administrators 그룹의 SID는 표준화된 SID 표기법에서 다음 문자열로 표시됩니다:

S-1-5-32-544

이 SID에는 다음 네 가지 구성 요소가 있습니다:

- 수정 레벨(1)

- 식별자 권한 값(5, NT Authority)

- 도메인 식별자(32, Builtin)

- RID(544, 관리자)

기본 제공 계정 및 그룹의 SID는 항상 동일한 도메인 식별자 값인 32를 갖습니다. 이 값은 Windows Server 운영 체제 버전을 실행하는 모든 컴퓨터에 존재하는 도메인인 Builtin을 식별합니다. 한 컴퓨터의 기본 제공 계정 및 그룹은 다른 컴퓨터의 기본 제공 계정 및 그룹과 구분할 필요는 없습니다. 범위가 로컬이기 때문입니다. 단일 컴퓨터에 로컬이거나 네트워크 도메인에 대한 도메인 컨트롤러를 사용하여 하나의 역할을 하는 여러 컴퓨터에 로컬입니다.

기본 제공 계정 및 그룹은 Builtin 도메인 범위 내에서 서로 구별되어야 합니다. 따라서 각 계정 및 그룹의 SID에는 고유한 RID가 있습니다. RID 값 544는 기본 제공 Administrators 그룹에 고유합니다. Builtin 도메인의 다른 계정이나 그룹에는 최종 값이 544인 SID가 없습니다.

또 다른 예로 글로벌 그룹 Domain Admins에 대한 SID를 생각해 보세요. 엔터프라이즈의 모든 도메인에는 Domain Admins 그룹이 있고 각 그룹의 SID는 다릅니다. 다음 예는 Contoso, Ltd. 도메인(Contoso\Domain Admins)의 Domain Admins 그룹에 대한 SID를 나타냅니다:

S-1-5-21-1004336348-1177238915-682003330-512

Contoso\Domain Admins용 SID에는 다음과 같은 구성 요소가 있습니다.

- 수정 레벨(1)

- 식별자 권한(5, NT Authority)

- 도메인 식별자(21-1004336348-1177238915-682003330, Contoso)

- RID (512, 도메인 관리자)

Contoso\Domain Admins의 SID는 도메인 식별자( 21-1004336348-1177238915-682003330)로 동일한 엔터프라이즈의 다른 Domain Admins 그룹의 SID와 구별됩니다. 엔터프라이즈 내 다른 도메인은 이 값을 해당 도메인 식별자로 사용하지 않습니다. Contoso\Domain Admins용 SID는 RID 512를 통해 Contoso 도메인에서 만든 다른 계정 및 그룹의 SID와 구별됩니다. 도메인의 다른 계정이나 그룹에 최종 값이 512인 SID가 없습니다.

RID 할당

SAM(로컬 보안 계정 관리자)이 관리하는 계정 데이터베이스에 계정 및 그룹을 저장하면 시스템에서 독립 실행형 컴퓨터에서 만드는 각 계정 및 그룹에 대해 고유한 RID를 쉽게 생성할 수 있습니다. 독립 실행형 컴퓨터의 SAM은 사용한 RID 값을 추적하고 다시는 사용하지 않도록 할 수 있습니다.

그러나 네트워크 도메인에서 고유한 RID를 생성하는 것은 더 복잡한 프로세스입니다. Windows Server 네트워크 도메인에는 여러 도메인 컨트롤러가 있을 수 있습니다. 각 도메인 컨트롤러는 Active Directory 계정 정보를 저장합니다. 따라서 네트워크 도메인에는 도메인 컨트롤러가 있는 만큼 계정 데이터베이스의 복사본이 있습니다. 또한 계정 데이터베이스의 모든 사본은 마스터 사본입니다.

모든 도메인 컨트롤러에서 새 계정 및 그룹을 만들 수 있습니다. 한 도메인 컨트롤러에서 Active Directory를 변경하면 도메인의 다른 모든 도메인 컨트롤러에 변경 내용이 복제됩니다. 계정 데이터베이스의 한 마스터 사본에서 변경 내용을 다른 모든 마스터 사본으로 복제하는 프로세스를 멀티마스터 작업이라고 합니다.

고유한 RID를 생성하는 프로세스는 단일 마스터 작업입니다. 하나의 도메인 컨트롤러는 RID 마스터의 역할을 할당하고 도메인의 각 도메인 컨트롤러에 일련의 RID를 할당합니다. 한 도메인 컨트롤러의 Active Directory 복제본에 새 도메인 계정 또는 그룹이 만들어지면 해당 도메인 계정 또는 그룹에 SID가 할당됩니다. 새 SID에 대한 RID는 도메인 컨트롤러의 RID 할당에서 가져옵니다. RID의 공급이 낮게 실행되기 시작하면 도메인 컨트롤러는 RID 마스터에서 다른 블록을 요청합니다.

각 도메인 컨트롤러는 RID 블록의 각 값을 한 번만 사용합니다. RID 마스터는 RID 값의 각 블록을 한 번만 할당합니다. 이 프로세스는 도메인에서 만든 모든 계정 및 그룹에 고유한 RID가 있음을 보장합니다.

SID 및 전역적으로 고유한 식별자

새 도메인 사용자 또는 그룹 계정을 만들면 Active Directory는 사용자 또는 그룹 개체의 ObjectSID 속성에 계정의 SID를 저장합니다. 또한 새 개체에 엔터프라이즈뿐만 아니라 글로벌에서 고유한 128비트 값인 GUID(Globally Unique Identifier)를 할당합니다. GUID는 User 및 Group 개체뿐만 아니라 Active Directory에서 만드는 모든 개체에 할당됩니다. 각 개체의 GUID는 해당 ObjectGUID 속성에 저장됩니다.

Active Directory는 GUID를 내부적으로 사용하여 개체를 식별합니다. 예를 들어 GUID는 글로벌 카탈로그에 게시된 개체의 속성 중 하나입니다. 글로벌 카탈로그에서 사용자 개체 GUID를 검색하면 사용자가 엔터프라이즈 내 어딘가에 계정을 가지고 있는 경우 결과가 표시됩니다. 사실, ObjectGUID 로 개체를 검색하는 것이 원하는 개체를 찾는 가장 신뢰할 수 있는 방법일 수 있습니다. 다른 개체 속성의 값은 변경될 수 있지만 ObjectGUID 속성은 변경되지 않습니다. 개체에 GUID가 할당되면 해당 값은 평생 유지됩니다.

사용자가 한 도메인에서 다른 도메인으로 이동하면 사용자는 새 SID를 얻게 됩니다. 그룹이 만들어진 도메인에 유지되므로 그룹 개체의 SID는 변경되지 않습니다. 그러나 사용자가 이동하면 계정도 함께 이동할 수 있습니다. 직원이 북미에서 유럽으로 이동하지만 동일한 회사에서 계속 근무하는 경우 엔터프라이즈 관리자는 해당 직원의 사용자 개체를 예를 들어 Contoso\NoAm에서 Contoso\Europe로 이동할 수 있습니다. 이 경우 계정에 대한 User 개체에 새 SID가 필요합니다. NoAm에서 발급된 SID의 도메인 식별자 부분은 NoAm에 고유하므로 유럽에 있는 사용자 계정의 SID에는 다른 도메인 식별자를 가집니다. SID의 RID 부분은 도메인을 기준으로 고유하므로 도메인이 변경되면 RID도 변경됩니다.

사용자 개체가 한 도메인에서 다른 도메인으로 이동하면 사용자 계정에 대해 새 SID를 생성하여 ObjectSID 프로퍼티에 저장해야 합니다. 새 값이 속성에 기록되기 전에 이전 값이 User 개체의 다른 속성 SIDHistory에 복사됩니다. 이 속성은 여러 값을 보유할 수 있습니다. User 개체가 다른 도메인으로 이동할 때마다 새 SID가 생성되어 속성에 ObjectSID 저장되고 값의 이전 SID 목록에 다른 값이 SIDHistory 추가됩니다. 사용자가 로그인하여 성공적으로 인증되면 도메인 인증 서비스는 사용자와 연결된 모든 SID에 대해 Active Directory를 쿼리합니다. 쿼리에는 사용자의 현재 SID, 사용자의 이전 SID 및 사용자 그룹의 SID가 포함됩니다. 이러한 모든 SID는 인증 클라이언트로 반환되며 사용자의 액세스 토큰에 포함됩니다. 사용자가 리소스에 액세스하려고 하면 액세스 토큰의 SID 중 하나(속성의 SID SIDHistory 중 하나 포함)가 사용자 액세스를 허용하거나 거부할 수 있습니다.

사용자가 자신의 작업에 따라 리소스에 대한 액세스를 허용하거나 거부할 수 있습니다. 그러나 개인이 아닌 그룹에 대한 액세스를 허용하거나 거부해야 합니다. 이렇게 하면 사용자가 작업을 변경하거나 다른 부서로 이동할 때 특정 그룹에서 해당 사용자를 제거하고 다른 그룹에 추가하여 액세스 권한을 쉽게 조정할 수 있습니다.

그러나 리소스에 대한 개별 사용자 액세스를 허용하거나 거부하는 경우, 사용자의 계정 도메인이 몇 번 변경되더라도 해당 사용자의 액세스 권한이 동일하게 유지되기를 원할 것입니다. 이 SIDHistory 속성을 사용하면 액세스를 동일하게 유지할 수 있습니다. 사용자가 도메인을 변경하는 경우 리소스의 ACL(액세스 제어 목록)을 변경할 필요가 없습니다. ACL에는 사용자의 이전 SID가 있을 수 있지만 새 SID는 없을 수 있습니다. 그러나 이전 SID는 여전히 사용자의 액세스 토큰에 있습니다. 사용자 그룹의 SID 에 나열되며, 이전 SID에 따라 사용자에게 액세스 권한이 부여되거나 거부됩니다.

잘 알려진 SID

특정 SID의 값은 모든 시스템에서 일정합니다. 운영 체제 또는 도메인이 설치될 때 만들어집니다. 일반 사용자 또는 일반 그룹을 식별하기 때문에 잘 알려진 SID라고 합니다.

Windws 이외의 운영 체제를 포함해 이 보안 모델을 사용하는 모든 보안 시스템에서 의미 있는 잘 알려진 범용 SID가 있습니다. 또한 잘 알려진 SDI 중 Windows 운영 체제에서만 의미다 있는 것도 있습니다.

다음 표에서는 잘 알려진 범용 SID를 나열합니다.

| 범용 잘 알려진 SID | 이름 | 식별하기 |

|---|---|---|

| S-1-0-0 | 널 SID | 구성원이 없는 그룹입니다. 이 값은 SID 값을 알 수 없는 경우에 자주 사용됩니다. |

| S-1-1-0 | 전 세계 | 모든 사용자를 포함하는 그룹입니다. |

| S-1-2-0 | 지역의 | 시스템에 로컬(물리적으로)로 연결된 터미널에 로그온하는 사용자. |

| 에스-1-2-1 | 콘솔 로그인 | 실제 콘솔에 로그인한 사용자를 포함하는 그룹입니다. |

| S-1-3-0 | 작성자 소유자 ID | 새 개체를 만드는 사용자의 SID로 대체될 SID입니다. 이 SID는 상속 가능한 액세스 제어 항목(ACE)에 사용됩니다. |

| 에스-1-3-1 | 작성자 그룹 ID | 새 개체를 만드는 사용자의 기본 그룹 SID로 대체될 SID입니다. 상속 가능한 ACE에서 이 SID를 사용합니다. |

| S-1-3-2 | 소유자 서버 | 상속 가능한 ACE의 자리 표시자입니다. ACE가 상속되면 시스템은 이 SID를 개체의 소유자 서버의 SID로 바꾸고 지정된 개체 또는 파일을 만든 사람에 대한 정보를 저장합니다. |

| S-1-3-3 | 그룹 서버 | 상속 가능한 ACE의 자리 표시자입니다. ACE가 상속되면 시스템은 이 SID를 개체의 그룹 서버에 대한 SID로 바꿉니다. 또한 시스템은 개체로 작업할 수 있는 그룹에 대한 정보를 저장합니다. |

| S-1-3-4 | 소유자 권한 | 개체의 현재 소유자를 나타내는 그룹입니다. 이 SID를 포함하는 ACE가 개체에 적용되면, 시스템은 개체 소유자에 대한 암시적인 READ_CONTROL과 WRITE_DAC 표준 액세스 권한을 무시합니다. |

| 에스-1-4 | 비고유 권한 | 식별자 권한을 나타내는 SID입니다. |

| 에스-1-5 | NT 권한 (NT AUTHORITY) | 식별자 권한을 나타내는 SID입니다. |

| S-1-5-80-0 | 모든 서비스 | 시스템에 구성된 모든 서비스 프로세스를 포함하는 그룹입니다. 운영 체제는 이 그룹의 멤버 자격을 제어합니다. |

다음 표에는 미리 정의된 식별자 기관 상수가 나와 있습니다. 처음 네 개의 값은 범용 SID에 사용되며, 나머지 값은 문서 시작 부분에 있는 "적용 대상" 목록의 Windows 운영 체제에서 잘 알려진 SID에 사용됩니다.

| 식별자 권한 | 값 | SID 문자열 접두사 |

|---|---|---|

| 보안_널_SID_권한 | 0 | 에스-1-0 |

| 보안_전세계_SID_권한 | 1 | 에스-1-1 |

| 보안_로컬_SID_기관 | 2 | 에스-1-2 |

| 보안_생성자_SID_권한 | 3 | 에스-1-3 |

| SECURITY_NT_AUTHORITY | 5 | 에스-1-5 |

| 보안 인증 기관 | 18 | 에스-1-18 |

다음 RID 값은 범용 잘 알려진 SID와 함께 사용됩니다. 식별자 권한 열에는 RID를 결합하여 범용적으로 잘 알려진 SID를 만들 수 있는 식별자 권한의 접두사가 표시됩니다.

| RID 기관 | 값 | 식별자 권한 |

|---|---|---|

| 보안_NULL_RID | 0 | 에스-1-0 |

| SECURITY_WORLD_RID | 0 | 에스-1-1 |

| SECURITY_LOCAL_RID | 0 | 에스-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | 에스-1-3 |

| 보안_생성자_그룹_RID | 1 | 에스-1-3 |

SECURITY_NT_AUTHORITY(S-1-5) 미리 정의된 식별자 권한은 보편적이지 않은 SID를 생성합니다. 이러한 SID는 이 문서의 시작 부분에 있는 "적용 대상" 목록의 Windows 운영 체제 설치에서만 의미가 있습니다.

다음 표에서는 잘 알려진 SID를 나열합니다.

| 보안 식별자 (SID) | 표시 이름 | 설명 |

|---|---|---|

| S-1-5-1 | Dialup (DIALUP) | 전화 접속 연결을 통해 시스템에 로그인한 모든 사용자를 포함하는 그룹입니다. |

| S-1-5-113 | 로컬 계정 | 관리자 또는 동등한 계정 대신 로컬 계정으로 네트워크 로그인을 제한할 때 사용할 수 있는 SID입니다. 이 SID는 이름에 관계없이 계정 유형별로 로컬 사용자 및 그룹에 대한 네트워크 로그인을 차단하는 데 효과적일 수 있습니다. |

| S-1-5-114 | 로컬 계정 및 관리자 그룹의 구성원 | 관리자 또는 동등한 계정 대신 로컬 계정으로 네트워크 로그인을 제한할 때 사용할 수 있는 SID입니다. 이 SID는 이름에 관계없이 계정 유형별로 로컬 사용자 및 그룹에 대한 네트워크 로그인을 차단하는 데 효과적일 수 있습니다. |

| S-1-5-2 | 네트워크 | 네트워크 연결을 통해 로그인한 모든 사용자를 포함하는 그룹입니다. 대화형 사용자를 위한 액세스 토큰에는 네트워크 SID가 포함되지 않습니다. |

| S-1-5-3 | 배치 | 작업 스케줄러 작업과 같은 일괄 처리 큐 기능을 통해 로그인한 모든 사용자를 포함하는 그룹입니다. |

| S-1-5-4 | 대화형 | 대화형으로 로그인하는 모든 사용자를 포함하는 그룹. 사용자는 원격 컴퓨터에서 원격 데스크톱 서비스 연결을 열거나 텔넷과 같은 원격 셸을 사용하여 대화형 로그인 세션을 시작할 수 있습니다. 각 경우에 사용자의 액세스 토큰에는 인터랙티브 SID가 포함되어 있습니다. 사용자가 원격 데스크톱 서비스 연결을 사용하여 로그인하는 경우, 사용자의 액세스 토큰에는 원격 대화형 로그온 SID도 포함됩니다. |

| S-1-5-5-XY - | 로그온 세션 | 특정 로그인 세션입니다. 이 형식의 SID에 대한 X 및 Y 값은 각 로그인 세션에 대해 고유합니다. |

| S-1-5-6 | 서비스 | 서비스로 로그인한 모든 보안 주체를 포함하는 그룹입니다. |

| S-1-5-7 | 익명 로그온 | 사용자 이름과 암호를 제공하지 않고 컴퓨터에 연결하는 사용자입니다. 익명 로그온 ID는 IIS(인터넷 정보 서비스)에서 익명 웹 액세스를 위해 사용하는 ID와는 다릅니다. IIS는 웹 사이트의 리소스에 대한 익명 액세스를 위해 실제 계정(기본적으로 IUSR_computer-name)을 사용합니다. 엄밀히 말하면, 이러한 액세스는 신원이 확인되지 않은 사람이 계정을 사용하더라도 보안 주체가 알려져 있기 때문에 익명이 아닙니다. IUSR_computer-name (또는 계정 이름을 지정하는 이름)에는 암호가 있으며 서비스가 시작될 때 IIS가 계정에 로그인합니다. 따라서 IIS 익명 사용자는 인증된 사용자의 구성원이지만 익명 로그온은 그렇지 않습니다. |

| S-1-5-8 | 프록시 | 현재 사용되지 않는 SID입니다. |

| S-1-5-9 | 엔터프라이즈 도메인 컨트롤러 | 도메인 포리스트에 있는 모든 도메인 컨트롤러를 포함하는 그룹. |

| S-1-5-10 | 셀프 | Active Directory의 사용자, 그룹 또는 컴퓨터 개체에 대한 ACE의 자리 표시자. Self에 권한을 부여하면 개체가 나타내는 보안 주체에게 권한을 부여합니다. 액세스 확인 중에 운영 체제는 자체용 SID를 개체가 나타내는 보안 주체의 SID로 바꿉니다. |

| S-1-5-11 | 인증된 사용자 | 인증된 ID를 가진 모든 사용자 및 컴퓨터를 포함하는 그룹입니다. 인증된 사용자는 해당 계정에 암호가 있더라도 게스트 계정을 포함하지 않습니다. 이 그룹에는 현재 도메인뿐만 아니라 신뢰할 수 있는 모든 도메인의 인증된 보안 주체가 포함됩니다. |

| S-1-5-12 | 제한된 코드. | 제한된 보안 컨텍스트에서 실행 중인 프로세스에서 사용하는 ID입니다. Windows 및 Windows Server 운영 체제에서 소프트웨어 제한 정책은 세 가지 보안 수준 중 하나를 코드에 할당할 수 있습니다: UnrestrictedRestrictedDisallowed 제한된 보안 수준에서 코드가 실행되면 사용자의 액세스 토큰에 제한된 SID가 추가됩니다. |

| 에스-1-5-13 | 터미널 서버 사용자 | 원격 데스크톱 서비스를 사용하도록 설정한 서버에 로그인하는 모든 사용자를 포함하는 그룹. |

| 에스-1-5-14 | 원격 대화형 로그온 | 원격 데스크톱 연결을 사용하여 컴퓨터에 연결하는 모든 사용자가 포함되는 그룹. 이 그룹은 인터랙티브 그룹의 하위 집합입니다. 원격 대화형 로그온 SID를 포함하는 액세스 토큰에는 대화형 SID도 포함되어 있습니다. |

| S-1-5-15 | 이 조직 | 동일한 조직의 모든 사용자를 포함하는 그룹. 이 그룹은 Active Directory 계정에만 포함되며 도메인 컨트롤러에서만 추가됩니다. |

| 에스-1-5-17 | IUSR (아이유에스알) | 기본 IIS 사용자가 사용하는 계정입니다. |

| S-1-5-18 | 시스템(또는 LocalSystem) | 운영 체제 및 LocalSystem으로 로그인하도록 구성된 서비스에서 로컬로 사용하는 ID. 시스템은 관리자의 숨겨진 구성원입니다. 즉, System으로 실행되는 모든 프로세스에는 액세스 토큰에 기본 제공 Administrators 그룹에 대한 SID가 있습니다. 시스템으로 로컬에서 실행 중인 프로세스가 네트워크 리소스에 액세스하는 경우 컴퓨터의 도메인 ID를 사용하여 액세스합니다. 원격 컴퓨터의 액세스 토큰에는 로컬 컴퓨터의 도메인 계정에 대한 SID와 컴퓨터가 구성원인 보안 그룹(예: Domain Computers and Authenticated Users)에 대한 SID가 포함됩니다. |

| 에스-1-5-19 | NT 기관(LocalService) | 컴퓨터 로컬에 있고 광범위한 로컬 액세스가 필요하지 않으며 인증된 네트워크 액세스가 필요하지 않은 서비스에서 사용하는 ID입니다. LocalService로 실행되는 서비스는 일반 사용자로 로컬 리소스에 액세스할 수 있으며 익명 사용자로 네트워크 리소스에 액세스할 수 있습니다. 결과적으로 LocalService로 실행되는 서비스는 로컬 및 네트워크에서 LocalSystem으로 실행되는 서비스보다 권한이 훨씬 적습니다. |

| S-1-5-20 | 네트워크 서비스 | 광범위한 로컬 액세스는 필요하지 않지만 인증된 네트워크 액세스가 필요한 서비스에서 사용되는 ID입니다. NetworkService로 실행되는 서비스는 일반 사용자로 로컬 리소스에 액세스하고 컴퓨터의 ID를 사용하여 네트워크 리소스에 액세스할 수 있습니다. 따라서 NetworkService로 실행되는 서비스는 LocalSystem으로 실행되는 서비스와 동일한 네트워크 액세스 권한을 가지지만 로컬 액세스는 크게 줄어듭니다. |

| S-1-5-도메인-500 | 관리자 | 시스템 관리자를 위한 사용자 계정. 모든 컴퓨터에는 로컬 관리자 계정이 있고 모든 도메인에는 도메인 관리자 계정이 있습니다. 관리자 계정은 운영 체제를 설치하는 동안 처음 생성되는 계정입니다. 계정을 삭제, 비활성화 하거나 잠글 수는 없지만 이름을 변경할 수는 있습니다. 기본적으로 Administrator 계정은 Administrators 그룹의 구성원이며 해당 그룹에서 제거할 수 없습니다. |

| S-1-5-도메인-501 | 게스트 | 개별 계정이 없는 사용자를 위한 사용자 계정. 모든 컴퓨터에는 로컬 게스트 계정이 있고 모든 도메인에는 도메인 게스트 계정이 있습니다. 기본적으로 게스트는 모든 사용자 및 게스트 그룹의 구성원입니다. 도메인 게스트 계정은 도메인 게스트 및 도메인 사용자 그룹의 구성원이기도 합니다. 익명 로그온과 달리 게스트는 실제 계정이며 대화형으로 로그인하는 데 사용할 수 있습니다. 게스트 계정에는 암호가 필요하지 않지만 암호를 설정할 수는 있습니다. |

| S-1-5-도메인-502 | 크르비그트 | 키 배포 센터(KDC) 서비스에서 사용하는 사용자 계정. 이 계정은 도메인 컨트롤러에만 존재합니다. |

| S-1-5-도메인-512 | 도메인 관리자 (Domain Admins) | 도메인을 관리할 수 있는 권한이 있는 구성원이 있는 글로벌 그룹. 기본적으로 Domain Admins 그룹은 도메인 컨트롤러를 포함하여 도메인에 가입된 모든 컴퓨터에서 Administrators 그룹의 구성원입니다. Domain Admins는 그룹의 모든 구성원이 도메인의 Active Directory에서 만든 모든 개체의 기본 소유자입니다. 그룹의 구성원이 파일과 같은 다른 개체를 만드는 경우 기본 소유자는 Administrators 그룹입니다. |

| S-1-5-도메인-513 | 도메인 사용자 | 도메인의 모든 사용자를 포함하는 글로벌 그룹. Active Directory에서 새 User 개체를 만들면 사용자가 이 그룹에 자동으로 추가됩니다. |

| S-1-5-도메인-514 | 도메인 게스트 | 기본적으로 도메인의 기본 제공 게스트 계정인 멤버가 하나만 있는 글로벌 그룹. |

| S-1-5-도메인-515 | 도메인 컴퓨터 | 도메인 컨트롤러를 제외한 도메인에 가입된 모든 컴퓨터를 포함하는 전역 그룹입니다. |

| S-1-5-도메인-516 | 도메인 컨트롤러 | 도메인의 모든 도메인 컨트롤러를 포함하는 글로벌 그룹. 새 도메인 컨트롤러가 이 그룹에 자동으로 추가됩니다. |

| S-1-5-도메인-517 | 인증서 게시자 | 엔터프라이즈 인증 기관을 호스팅하는 모든 컴퓨터를 포함하는 글로벌 그룹. Cert Publishers는 Active Directory에서 사용자 객체에 대한 인증서를 게시할 권한이 있습니다. |

| S-1-5-루트 도메인-518 | 스키마 관리자 | 포리스트 루트 도메인에만 존재하는 그룹. 도메인이 네이티브 모드인 경우 유니버설 그룹이고, 도메인이 혼합 모드인 경우 글로벌 그룹입니다. Schema Admins 그룹은 Active Directory에서 스키마를 변경할 수 있는 권한이 있습니다. 기본적으로 그룹의 유일한 구성원은 포리스트 루트 도메인의 Administrator 계정입니다. |

| S-1-5-루트 도메인-519 | 기업 관리자 | 포리스트 루트 도메인에만 존재하는 그룹. 도메인이 네이티브 모드인 경우 유니버설 그룹이고, 도메인이 혼합 모드인 경우 글로벌 그룹입니다. Enterprise Admins 그룹은 포리스트 인프라를 변경할 권한이 있습니다. 예를 들어 자식 도메인 추가, 사이트 구성, DHCP(동적 호스트 구성 프로토콜) 서버 권한 부여, 엔터프라이즈 인증 기관 설치 등이 있습니다. 기본적으로 Enterprise Admins의 유일한 구성원은 포리스트 루트 도메인의 Administrator 계정입니다. 이 그룹은 포리스트에 있는 모든 Domain Admins 그룹의 기본 구성원입니다. |

| S-1-5-도메인-520 | 그룹 정책 작성자 소유자 | Active Directory에서 새 그룹 정책 개체를 만들 수 있는 권한이 있는 글로벌 그룹입니다. 기본적으로 그룹의 유일한 구성원은 관리자입니다. 그룹 정책 작성자 소유자의 구성원이 개체를 만들 때 해당 멤버는 개체를 소유합니다. 이러한 방식으로 그룹 정책 작성자 소유자 그룹은 다른 관리 그룹(예: 관리자 및 도메인 관리자)과 다릅니다. 이러한 그룹의 멤버가 개체를 만들 때 그룹은 개인이 아닌 개체를 소유합니다. |

| S-1-5-도메인-521 | 읽기 전용 도메인 컨트롤러 | 모든 읽기 전용 도메인 컨트롤러를 포함하는 글로벌 그룹. |

| S-1-5-도메인-522 | 복제 가능한 컨트롤러 | 복제할 수 있는 도메인의 모든 도메인 컨트롤러를 포함하는 글로벌 그룹. |

| S-1-5-도메인-525 | 보호된 사용자 | 인증 보안 위협에 대한 추가 보호를 제공하는 글로벌 그룹입니다. |

| S-1-5-루트 도메인-526 | 주요 관리자 | 신뢰할 수 있는 외부 기관이 이 특성을 수정할 책임이 있는 시나리오에서 사용하기 위한 그룹입니다. 신뢰할 수 있는 관리자만 이 그룹의 구성원으로 지정되어야 합니다. |

| S-1-5-도메인-527 | 엔터프라이즈 키 관리자 | 신뢰할 수 있는 외부 기관이 이 특성을 수정할 책임이 있는 시나리오에서 사용하기 위한 그룹입니다. 신뢰할 수 있는 엔터프라이즈 관리자만 이 그룹의 구성원으로 지정되어야 합니다. |

| S-1-5-32-544 | 관리자 | 기본 제공 그룹. 운영 체제를 처음 설치한 후 그룹의 유일한 멤버는 관리자 계정입니다. 컴퓨터가 도메인에 가입하면 Domain Admins 그룹이 Administrators 그룹에 추가됩니다. 서버가 도메인 컨트롤러가 되면 Enterprise Admins 그룹도 Administrators 그룹에 추가됩니다. |

| S-1-5-32-545 | 사용자 | 기본 제공 그룹. 운영 체제를 처음 설치한 후 유일한 멤버는 인증된 사용자 그룹입니다. |

| S-1-5-32-546 | 게스트 | 기본 제공 그룹. 기본적으로 유일한 멤버는 게스트 계정입니다. 게스트 그룹을 사용하면 가끔 또는 일회성 사용자가 컴퓨터의 기본 제공 게스트 계정에 제한된 권한으로 로그인할 수 있습니다. |

| S-1-5-32-547 | 고급 사용자 | 기본 제공 그룹. 기본적으로는 그룹에는 멤버가 없습니다. 전원 사용자는 다음을 수행할 수 있습니다. |

| S-1-5-32-548 | 계정 운영자 | 도메인 컨트롤러에만 존재하는 기본 제공 그룹. 기본적으로는 그룹에는 멤버가 없습니다. 기본적으로 계정 운영자는 기본 제공 컨테이너 및 도메인 컨트롤러 OU를 제외한 Active Directory의 모든 컨테이너 및 OU(조직 구성 단위)에 있는 사용자, 그룹 및 컴퓨터에 대한 계정을 만들고, 수정하고, 삭제할 수 있는 권한이 있습니다. 계정 운영자는 관리자 및 도메인 관리자 그룹을 수정할 수 있는 권한이 없습니다. 또한 해당 그룹의 멤버에 대한 계정을 수정할 수 있는 권한이 없습니다. |

| S-1-5-32-549 | 서버 운영자 | 도메인 컨트롤러에만 존재하는 기본 제공 그룹. 기본적으로는 그룹에는 멤버가 없습니다. 서버 운영자는 다음을 수행할 수 있습니다. |

| S-1-5-32-550 | 프린터 작동자 | 도메인 컨트롤러에만 존재하는 기본 제공 그룹. 기본적으로 유일한 멤버는 Domain Users 그룹입니다. 인쇄 운영자는 프린터 및 문서 대기열을 관리할 수 있습니다. |

| S-1-5-32-551 | 백업 운영자 | 기본 제공 그룹. 기본적으로는 그룹에는 멤버가 없습니다. 백업 운영자는 해당 파일을 보호하는 권한에 관계없이 컴퓨터의 모든 파일을 백업하고 복원할 수 있습니다. 백업 운영자는 컴퓨터에 로그인하여 컴퓨터를 종료할 수도 있습니다. |

| S-1-5-32-552 | 복제기 | 도메인에서 파일 복제를 지원하는 기본 제공 그룹입니다. 기본적으로는 그룹에는 멤버가 없습니다. 이 그룹에 사용자를 추가하지 마세요. |

| S-1-5-도메인-553 | RAS 및 IAS 서버 | 로컬 도메인 그룹입니다. 기본적으로는 이 그룹에는 멤버가 없습니다. 라우팅 및 원격 액세스 서비스를 실행하는 컴퓨터가 그룹에 자동으로 추가됩니다. 이 그룹의 구성원은 읽기 계정 제한, 로그온 정보 읽기 및 원격 액세스 정보 읽기와 같은 사용자 개체의 특정 속성에 액세스할 수 있습니다. |

| S-1-5-32-554 | 기본 제공\Windows 2000 이전 호환 액세스 | 도메인의 모든 사용자 및 그룹에 대한 읽기 액세스를 허용하는 이전 버전과의 호환성 그룹입니다. |

| S-1-5-32-555 | Builtin\원격 데스크톱 사용자 | 별칭. 이 그룹의 구성원에게는 원격으로 로그온할 수 있는 권한이 주어집니다. |

| S-1-5-32-556 | Builtin\네트워크 구성 작업자 | 별칭. 이 그룹의 구성원은 네트워크 기능의 구성을 관리할 수 있는 일부 관리 권한을 갖습니다. |

| S-1-5-32-557 | Builtin\인커밍 포레스트 트러스트 빌더 | 별칭. 이 그룹의 멤버는 포리스트 도메인에 들어오는 단방향 신뢰를 만들 수 있습니다. |

| S-1-5-32-558 | 내장\성능 모니터 사용자 | 별칭. 이 그룹의 구성원은 컴퓨터를 모니터링할 수 있는 원격 액세스 권한이 있습니다. |

| S-1-5-32-559 | Builtin\성능 로그 사용자 | 별칭. 이 그룹의 구성원은 컴퓨터에서 성능 카운터의 로깅을 예약할 수 있는 원격 액세스 권한이 있습니다. |

| S-1-5-32-560 | Builtin\Windows 인증 접근 그룹 | 별칭. 이 그룹의 멤버는 사용자 개체의 계산된 tokenGroupsGlobalAndUniversal 특성에 액세스할 수 있습니다. |

| S-1-5-32-561 | 내장\터미널 서버 라이센스 서버 | 별칭. 터미널 서버 라이선스 서버에 대한 그룹입니다. |

| S-1-5-32-562 | Builtin\분산 COM 사용자 | 별칭. COM(구성 요소 개체 모델) 사용자가 컴퓨터의 모든 호출, 활성화 또는 시작 요청에 대한 액세스를 제어하는 컴퓨터 전체 액세스 제어를 제공하는 그룹입니다. |

| S-1-5-32-568 | 내장\IIS_IUSRS | 별칭. IIS 사용자를 위한 기본 제공 그룹 계정. |

| S-1-5-32-569 | 내장\암호 연산자 | 기본 제공 로컬 그룹. 암호화 작업을 수행할 권한을 가진 멤버입니다. |

| S-1-5-도메인-571 | 허용 된 RODC 암호 복제 그룹 | 도메인의 모든 읽기 전용 도메인 컨트롤러에 암호를 복제할 수 있는 구성원이 있는 그룹입니다. |

| S-1-5-도메인-572 | 거부 된 RODC 암호 복제 그룹 | 도메인의 모든 읽기 전용 도메인 컨트롤러에 암호를 복제할 수 없는 멤버가 있는 그룹입니다. |

| S-1-5-32-573 | 내장 이벤트 로그 판독기 | 기본 제공 로컬 그룹. 이 그룹의 구성원이 로컬 컴퓨터에서 이벤트 로그를 읽을 수 있습니다. |

| S-1-5-32-574 | 빌트인\인증서 서비스 DCOM 액세스 | 기본 제공 로컬 그룹. 이 그룹의 구성원은 엔터프라이즈의 인증 기관에 연결할 수 있습니다. |

| S-1-5-32-575 | Builtin\RDS 원격 액세스 서버 | 기본 제공 로컬 그룹. 이 그룹의 서버는 RemoteApp 프로그램 및 개인 가상 데스크톱 사용자에게 이러한 리소스에 대한 액세스 권한을 부여합니다. 인터넷에 연결되는 배포에서 이러한 서버는 일반적으로 경계 네트워크에 배포 됩니다. 이 그룹은 RD 연결 브로커(원격 데스크톱 연결 브로커)를 실행하는 서버에서 채워야 합니다. 배포에 사용되는 RD 게이트웨이(원격 데스크톱 게이트웨이) 서버 및 RD 웹 액세스(원격 데스크톱 웹 액세스) 서버는 이 그룹에 있어야 합니다. |

| S-1-5-32-576 | Builtin\RDS 엔드포인트 서버 | 기본 제공 로컬 그룹. 이 그룹의 서버는 사용자의 RemoteApp 프로그램 및 개인 가상 데스크톱이 실행되는 가상 머신 및 호스트 세션을 실행합니다. 이 그룹은 RD Connection Broker를 실행하는 서버에 추가해야 합니다. 배포에 사용되는 원격 데스크톱 세션 호스트(RD 세션 호스트) 서버 및 RD 가상화 호스트(원격 데스크톱 가상화 호스트) 서버는 이 그룹에 있어야 합니다. |

| S-1-5-32-577 | Builtin\RDS 관리 서버 | 기본 제공 로컬 그룹. 이 그룹의 서버는 원격 데스크톱 서비스를 실행하는 서버에서 일상적인 관리 작업을 수행할 수 있습니다. 이 그룹을 원격 데스크톱 서비스 배포의 모든 서버에서 입력 하도록 해야 합니다. 원격 데스크톱 서비스 중앙 관리 서비스를 실행하는 서버는 이 그룹에 포함되어야 합니다. |

| S-1-5-32-578 | Builtin\Hyper-V 관리자 | 기본 제공 로컬 그룹. 이 그룹의 구성원은 Hyper-V의 모든 기능에 대한 무제한의 모든 액세스 권한을 갖습니다. |

| S-1-5-32-579 | 내장된\액세스 제어 지원 운영자 | 기본 제공 로컬 그룹. 이 그룹의 구성원은 컴퓨터의 리소스에 대한 권한 속성 및 권한을 원격으로 쿼리할 수 있습니다. |

| S-1-5-32-580 | 기본\원격 관리 사용자 | 기본 제공 로컬 그룹. 이 그룹의 구성원은 Windows 원격 관리 서비스를 통해 Web Services for Management(WS-Management)과 같은 관리 프로토콜을 사용하여 WMI(Windows Management Instrumentation) 리소스에 액세스할 수 있습니다. 이 액세스 권한은 사용자에게 액세스 권한을 부여하는 WMI 네임스페이스에만 적용됩니다. |

| S-1-5-64-10 | NTLM 인증 | NTLM(New Technology LAN Manager) 인증 패키지가 클라이언트를 인증할 때 사용되는 SID입니다. |

| S-1-5-64-14 | S채널 인증 | 보안 채널(Schannel) 인증 패키지가 클라이언트를 인증할 때 사용되는 SID입니다. |

| S-1-5-64-21 | 다이제스트 인증 | Digest 인증 패키지가 클라이언트를 인증할 때 사용되는 SID. |

| 에스-1-5-80 | NT 서비스 | NT 서비스(New Technology Service) 계정 접두사로 사용되는 SID입니다. |

| S-1-5-80-0 | 모든 서비스 | 시스템에 구성된 모든 서비스 프로세스를 포함하는 그룹. 운영 체제는 이 그룹의 멤버 자격을 제어합니다. S-1-5-80-0 SID는 NT SERVICES\ALL SERVICES를 나타냅니다. |

| S-1-5-83-0 | NT VIRTUAL MACHINE\가상 머신 | 기본 제공 그룹. Hyper-V 역할이 설치될 때 그룹이 만들어집니다. VMMS(Hyper-V 관리 서비스)는 이 그룹의 멤버 자격을 유지 관리합니다. 이 그룹은 바로 가기 링크 생성 권한(SeCreateSymbolicLinkPrivilege) 및 서비스로 로그인 권한(SeServiceLogonRight)을 필요로 합니다. |

다음 RID는 각 도메인에 상대적입니다:

| 제거 | 십진수 값 | 식별하기 |

|---|---|---|

| 도메인_사용자_RID_관리자 | 500 | 도메인에서의 관리 사용자 계정입니다. |

| 도메인_사용자_RID_게스트 | 501 | 도메인에서의 게스트 사용자 계정입니다. 계정이 없는 사용자는 이 계정에 자동으로 로그인할 수 있습니다. |

| 도메인_그룹_RID_사용자 | 513 | 도메인에서의 모든 사용자 계정을 포함하는 그룹입니다. 모든 사용자가 자동으로 이 그룹에 추가됩니다. |

| 도메인_그룹_RID_게스트 | 514 | 도메인 내 그룹 Guest 계정. |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | Domain Computer 그룹. 도메인에서의 모든 컴퓨터는 이 그룹의 구성원입니다. |

| 도메인_그룹_RID_컨트롤러 | 516 | Domain Controller 그룹입니다. 도메인의 모든 도메인 컨트롤러는 이 그룹의 구성원입니다. |

| 도메인_그룹_RID_증명서_관리자 | 517 | 인증서 게시자 그룹. Active Directory 인증서 서비스를 실행하는 컴퓨터는 이 그룹의 구성원입니다. |

| 도메인_그룹_RID_스키마_관리자 | 518 | 스키마 관리자 그룹. 이 그룹의 멤버는 Active Directory 스키마를 수정할 수 있습니다. |

| 도메인_그룹_RID_기업_관리자 | 519 | 엔터프라이즈 관리자 그룹. 이 그룹의 구성원은 Active Directory 포리스트의 모든 도메인에 대한 최대 액세스 권한을 갖습니다. 엔터프라이즈 관리자는 새 도메인 추가 또는 제거와 같은 포리스트 수준의 오퍼레이션을 담당합니다. |

| 도메인_그룹_RID_정책_관리자 | 520 | 정책 관리자 그룹. |

다음 표에서는 로컬 그룹에 대해 잘 알려진 SID를 형성하는 데 사용되는 도메인 상대 RID의 예를 나열합니다.

| 제거 | 십진수 값 | 식별하기 |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | 도메인의 관리자입니다. |

| DOMAIN_ALIAS_RID_USERS (도메인 별칭 사용자 식별자) | 545 | 도메인 내 모든 사용자 |

| 도메인_별칭_RID_게스트 | 546 | 도메인의 게스트. |

| 도메인_별칭_RID_고급사용자 | 547 | 시스템을 여러 사용자를 위한 워크스테이션이 아닌 개인용 컴퓨터처럼 취급하려는 사용자 또는 사용자 집합. |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | 파일 백업 및 복원 사용자 권한의 할당을 제어하는 데 사용되는 로컬 그룹. |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | 기본 도메인 컨트롤러에서 백업 도메인 컨트롤러로 보안 데이터베이스를 복사하는 작업을 담당하는 로컬 그룹입니다. 이 계정은 시스템에서만 사용됩니다. |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | IAS(인터넷 인증 서비스)를 실행하는 원격 액세스 및 서버를 나타내는 로컬 그룹. 이 그룹은 사용자 개체의 다양한 속성에 대한 액세스를 허용합니다. |

SID 기능의 변경 내용

다음 표에서는 Windows 운영 체제의 SID 구현 변경 내용을 설명합니다.

| 변경 | 운영 체제 버전 | 설명 및 리소스 |

|---|---|---|

| TrustedInstaller SID는 대부분의 운영 체제 파일을 소유합니다. | Windows Server 2008 및 Windows Vista | 이 변경의 목적은 관리자 또는 LocalSystem 계정으로 실행 중인 프로세스가 운영 체제 파일을 자동으로 교체하는 것을 방지하기 위한 것입니다. |

| 제한된 SID 검사가 구현됨 | Windows Server 2008 및 Windows Vista | SID를 제한하는 경우 Windows는 두 가지 액세스 검사를 수행합니다. 첫 번째는 일반 액세스 검사이고, 두 번째는 토큰의 제한 SID에 대해 동일한 액세스 검사입니다. 프로세스에서 개체에 액세스할 수 있도록 하려면 두 액세스 검사가 모두 통과해야 합니다. |

기능 SID

기능 SID는 기능에 대해 고유하고 변경할 수 없는 식별자 역할을 합니다. 권한 기능은 위조할 수 없는 권한 토큰을 나타내며, 유니버설 Windows 애플리케이션이 문서, 카메라, 위치 등의 리소스에 접근할 수 있도록 합니다. 기능이 있는 앱 에는 기능이 연결된 리소스에 대한 액세스 권한이 부여됩니다. 기능이 없는 앱은 리소스에 대한 액세스가 거부됩니다.

운영 체제에서 인식하는 모든 기능 SID는 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities 경로의 Windows 레지스트리에 저장됩니다. Microsoft 또는 파트너 애플리케이션이 Windows에 추가한 모든 기능 SID가 이 위치에 추가됩니다.

Windows 10, 버전 1909, 64비트 Enterprise 버전에서 가져온 레지스트리 키의 예시

AllCachedCapabilities 아래에 다음 레지스트리 키가 표시될 수 있습니다:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

모든 기능 SID의 접두사는 S-1-15-3입니다.

Windows 11, 버전 21H2, 64비트 Enterprise 에디션에서 가져온 레지스트리 키의 예시

AllCachedCapabilities 아래에 다음 레지스트리 키가 표시될 수 있습니다:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

모든 기능 SID의 접두사는 S-1-15-3입니다.