이 문서에서는 Windows Server의 NPS(네트워크 정책 서버)에 대한 개요를 제공합니다. NPS를 사용하여 연결 요청 인증 및 권한 부여에 대한 조직 전체 네트워크 액세스 정책을 만들고 적용할 수 있습니다. 또한 NPS를 RADIUS(원격 인증 전화 접속 사용자 서비스) 프록시로 구성할 수 있습니다. NPS를 RADIUS 프록시로 사용하는 경우 NPS는 원격 NPS RADIUS 서버 또는 다른 RADIUS 서버에 연결 요청을 전달합니다. 프록시 구성을 사용하여 연결 요청 부하를 분산하고 인증 및 권한 부여를 위해 올바른 도메인으로 전달할 수 있습니다. NPS는 Windows Server에서 NPAS(네트워크 정책 및 액세스 서비스) 역할을 설치할 때 설치됩니다.

NPS features

NPS를 사용하여 네트워크 액세스 인증, 권한 부여 및 회계를 중앙에서 구성하고 관리할 수 있습니다. NPS는 이러한 용도로 다음과 같은 기능을 제공합니다.

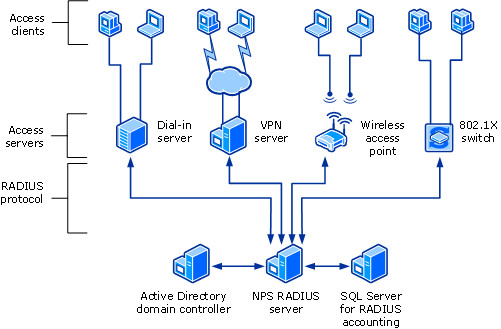

RADIUS server. NPS는 무선, 인증 스위치, 원격 액세스 전화 접속 및 VPN(가상 사설망) 연결을 위해 중앙 집중식 인증, 권한 부여 및 회계를 수행합니다. NPS를 RADIUS 서버로 사용하는 경우 다음 구성 요소를 구성합니다.

- 무선 액세스 지점 및 VPN 서버와 같은 네트워크 액세스 서버 NPS에서 RADIUS 클라이언트로 구성합니다.

- NPS가 연결 요청에 권한을 부여하는 데 사용하는 네트워크 정책입니다.

- RADIUS accounting. 이 구성 요소는 선택 사항입니다. 구성하면 NPS는 회계 정보를 로컬 하드 디스크 또는 Microsoft SQL Server 데이터베이스의 로그 파일에 기록합니다.

For more information, see RADIUS server.

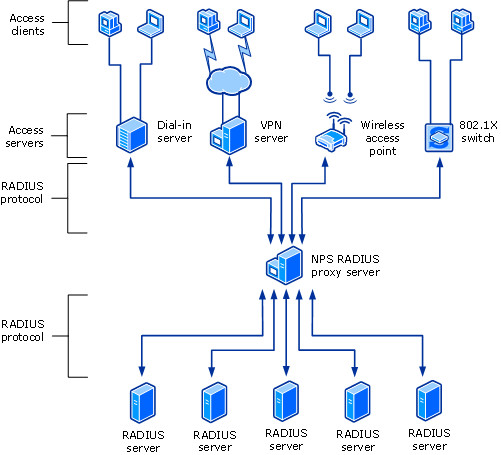

RADIUS proxy. NPS를 RADIUS 프록시로 사용하는 경우 NPS에 다음을 알려주는 연결 요청 정책을 구성합니다.

- 다른 RADIUS 서버로 전달해야 하는 연결 요청을 지정합니다.

- 이러한 연결 요청이 전달되는 대상 RADIUS 서버를 정의합니다.

또한 로깅 목적으로 회계 데이터를 원격 RADIUS 서버 그룹 내의 하나 이상의 컴퓨터에 전달하도록 NPS를 구성할 수 있습니다. NPS를 RADIUS 프록시 서버로 구성하려면 다음 리소스를 참조하세요.

- 다른 RADIUS 서버로 전달해야 하는 연결 요청을 지정합니다.

RADIUS accounting. 로컬 로그 파일 또는 SQL Server의 로컬 또는 원격 인스턴스에 이벤트를 기록하도록 NPS를 구성할 수 있습니다. For more information, see NPS logging.

이러한 기능을 조합하여 NPS를 구성할 수 있습니다. 예를 들어 하나의 NPS 배포를 VPN 연결용 RADIUS 서버로 구성할 수 있습니다. 특정 연결 요청을 전달하도록 RADIUS 프록시와 동일한 배포를 구성할 수도 있습니다. 특히 다른 도메인에서 인증 및 권한 부여를 위해 원격 RADIUS 서버 그룹의 멤버에게 일부 요청을 전달할 수 있습니다.

Important

이전 버전의 Windows Server에서 NPAS에는 NAP(네트워크 액세스 보호), HRA(상태 등록 기관) 및 HCAP(호스트 자격 증명 권한 부여 프로토콜)가 포함되었습니다. NAP, HRA 및 HCAP는 Windows Server 2012 R2에서 더 이상 사용되지 않으며 Windows Server 2016 이상에서는 사용할 수 없습니다. Windows Server 2016 이전 버전의 운영 체제를 사용하는 NAP 배포가 있는 경우 NAP 배포를 Windows Server 2016 이상으로 마이그레이션할 수 없습니다.

Windows Server 설치 옵션 및 NPS

NPS 기능의 가용성은 Windows Server를 설치할 때 선택하는 옵션에 따라 달라집니다.

- 데스크톱 환경 설치 옵션을 사용하는 경우 Windows Server에서 NPAS 역할을 사용할 수 있습니다. 이 역할은 Standard 및 Datacenter 버전에서 사용할 수 있습니다.

- Server Core 설치 옵션을 사용하는 경우 NPAS 역할을 사용할 수 없습니다.

RADIUS 서버 및 프록시

NPS를 RADIUS 서버, RADIUS 프록시 또는 둘 다로 사용할 수 있습니다. 다음 섹션에서는 이러한 용도에 대한 자세한 정보를 제공합니다.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. RADIUS 서버인 NPS는 여러 유형의 네트워크 액세스를 위해 중앙 집중식 연결 인증, 권한 부여 및 회계를 수행합니다. 네트워크 액세스 유형의 예로는 무선, 인증 스위치, 전화 접속 및 VPN 원격 액세스, 라우터-라우터 연결 등이 있습니다.

Note

NPS를 RADIUS 서버로 배포하는 방법에 대한 자세한 내용은 네트워크 정책 서버 배포를 참조 하세요.

NPS는 다른 유형의 무선, 스위치, 원격 액세스 또는 VPN 장비 집합의 사용을 지원합니다. Windows Server에서 사용할 수 있는 원격 액세스 서비스와 함께 NPS를 사용할 수 있습니다.

NPS는 AD DS(Active Directory Domain Services) 도메인 또는 로컬 SAM(보안 계정 관리자) 사용자 계정 데이터베이스를 사용하여 연결 시도에 대한 사용자 자격 증명을 인증합니다. NPS를 실행하는 서버가 AD DS 도메인의 멤버인 경우 NPS는 디렉터리 서비스를 사용자 계정 데이터베이스로 사용합니다. 이 경우 NPS는 Single Sign-On 솔루션의 일부입니다. 동일한 자격 증명 집합은 네트워크 액세스 제어(네트워크에 대한 액세스 인증 및 권한 부여)와 AD DS 도메인에 로그인하는 데 사용됩니다.

Note

NPS는 사용자 계정 및 네트워크 정책의 전화 접속 속성을 사용하여 연결 권한을 부여합니다.

ISP(인터넷 서비스 공급자) 및 네트워크 액세스를 유지하는 조직은 더 많은 어려움을 갖습니다. 사용되는 네트워크 액세스 장비 유형에 관계없이 단일 관리 지점에서 모든 유형의 네트워크 액세스를 관리해야 합니다. RADIUS 표준은 동종 환경과 이종 환경 모두에서 이 기능을 지원합니다. RADIUS는 클라이언트-서버 프로토콜로, 네트워크 액세스 장비(사용되는 RADIUS 클라이언트)가 인증 및 회계 요청을 RADIUS 서버에 제출할 수 있도록 합니다.

RADIUS 서버는 사용자 계정 정보에 액세스할 수 있으며 네트워크 액세스 인증 자격 증명을 확인할 수 있습니다. 사용자 자격 증명이 인증되고 연결 시도에 권한이 부여되면 RADIUS 서버는 지정된 조건에 따라 사용자 액세스 권한을 부여합니다. 그런 다음 RADIUS 서버는 계정 로그에 네트워크 액세스 연결을 기록합니다. RADIUS를 사용하면 네트워크 액세스 사용자 인증, 권한 부여 및 회계에 대한 데이터를 각 액세스 서버가 아닌 중앙 위치에서 수집 및 유지 관리할 수 있습니다.

NPS를 RADIUS 서버로 사용

다음 경우 NPS를 RADIUS 서버로 사용할 수 있습니다.

- 액세스 클라이언트에 대한 사용자 계정 데이터베이스로 AD DS 도메인 또는 로컬 SAM 사용자 계정 데이터베이스를 사용하고 있습니다.

- 여러 전화 접속 서버, VPN 서버 또는 수요 다이얼 라우터에서 원격 액세스를 사용하고 있으며 네트워크 정책 구성과 연결 로깅 및 회계를 모두 중앙 집중화하려고 합니다.

- 전화 접속, VPN 또는 무선 액세스를 서비스 공급자에게 아웃소싱하고 있습니다. 액세스 서버가 RADIUS를 사용하여 조직 구성원이 만든 연결을 인증하고 승인합니다.

- 다른 유형의 액세스 서버 집합에 대한 인증, 권한 부여 및 회계를 중앙 집중화하려고 합니다.

다음 다이어그램에서는 다양한 액세스 클라이언트에 대한 RADIUS 서버로 NPS를 보여 줍니다.

RADIUS proxy

RADIUS 프록시로서 NPS는 인증 및 회계 메시지를 NPS RADIUS 서버 및 기타 RADIUS 서버로 전달합니다. NPS를 RADIUS 프록시로 사용하는 경우 RADIUS 클라이언트와 RADIUS 서버 간에 RADIUS 메시지를 라우팅합니다. RADIUS 클라이언트를 네트워크 액세스 서버라고도 합니다. RADIUS 서버는 연결 시도에 대한 사용자 인증, 권한 부여 및 회계를 수행합니다.

NPS에서 무제한 RADIUS 클라이언트 및 원격 RADIUS 서버 그룹을 구성할 수 있습니다. IP 주소 범위를 지정하여 RADIUS 클라이언트를 구성할 수도 있습니다.

NPS를 RADIUS 프록시로 사용하는 경우 RADIUS 액세스 및 회계 메시지가 흐르는 중앙 전환 또는 라우팅 지점 역할을 합니다. NPS는 전달되는 메시지에 대한 정보를 회계 로그에 기록합니다.

NPS를 RADIUS 프록시로 사용

다음 경우에 NPS를 RADIUS 프록시로 사용할 수 있습니다.

여러 고객에게 아웃소싱 전화 접속, VPN 또는 무선 네트워크 액세스 서비스를 제공하는 서비스 공급자입니다. NAS(네트워크 연결 스토리지) 시스템은 NPS RADIUS 프록시에 연결 요청을 보냅니다. 연결 요청에서 사용자 이름의 영역 부분에 따라 NPS RADIUS 프록시는 연결 요청을 RADIUS 서버로 전달합니다. 고객은 연결 시도를 인증하고 권한을 부여할 수 있는 해당 서버를 유지 관리합니다.

다음 도메인 중 하나의 멤버가 아닌 사용자 계정에 대한 인증 및 권한 부여를 제공하려고 합니다.

- NPS 배포가 멤버인 도메인입니다.

- NPS 배포가 멤버로 포함된 도메인과 양방향 신뢰 관계가 있는 도메인입니다.

사용자 계정들의 예로는 신뢰할 수 없는 도메인의 계정들, 단방향으로 신뢰할 수 있는 도메인들 및 다른 포리스트가 있습니다. NPS RADIUS 서버에 연결 요청을 보내도록 액세스 서버를 구성하는 대신 NPS RADIUS 프록시에 연결 요청을 보내도록 구성할 수 있습니다. NPS RADIUS 프록시는 사용자 이름의 영역 이름 부분을 사용하고 요청을 올바른 도메인 또는 포리스트의 NPS RADIUS 서버로 전달합니다. 한 도메인 또는 포리스트의 사용자 계정에 대한 연결 시도는 다른 도메인 또는 포리스트의 NAS 시스템에 대해 인증할 수 있습니다.

Windows 계정 데이터베이스가 아닌 데이터베이스를 사용하여 인증 및 권한 부여를 수행하려고 합니다. 이 경우 지정된 영역 이름과 일치하는 연결 요청은 다른 사용자 계정 및 권한 부여 데이터 데이터베이스에 액세스할 수 있는 RADIUS 서버로 전달됩니다. 다른 사용자 데이터베이스의 예로는 NetIQ eDirectory 및 SQL(구조적 쿼리 언어) 데이터베이스가 있습니다.

많은 수의 연결 요청을 처리하려고 합니다. 이 경우 RADIUS 클라이언트가 여러 RADIUS 서버에서 연결 및 회계 요청의 균형을 맞추도록 구성하는 대신 NPS RADIUS 프록시에 연결 및 회계 요청을 보내도록 구성할 수 있습니다. NPS RADIUS 프록시는 여러 RADIUS 서버에서 연결 및 회계 요청의 부하를 동적으로 분산하고 초당 많은 수의 RADIUS 클라이언트와 인증을 처리하는 능력을 향상시킵니다.

아웃소싱 서비스 공급자에 대한 RADIUS 인증 및 권한 부여를 제공하고 인트라넷 방화벽 구성을 최소화하려고 합니다. 인트라넷 방화벽은 인트라넷과 경계 네트워크(인트라넷과 인터넷 사이의 네트워크) 사이에 있습니다. 경계 네트워크에 NPS를 배치하는 경우 경계 네트워크와 인트라넷 사이의 방화벽은 NPS와 여러 도메인 컨트롤러 간에 트래픽이 흐르도록 허용해야 합니다. NPS 배포를 NPS 프록시로 바꾸는 경우 방화벽은 NPS 프록시와 인트라넷 내의 하나 또는 여러 NPS 배포 간에 RADIUS 트래픽만 흐르도록 허용해야 합니다.

Important

NPS는 포리스트 기능 수준이 Windows Server 2003 이상이고 포리스트 간에 양방향 트러스트 관계가 있는 경우 RADIUS 프록시가 없는 포리스트 간에 인증을 지원합니다. 그러나 인증서와 함께 다음 프레임워크 중 하나를 인증 방법으로 사용하는 경우 포리스트 간 인증에 RADIUS 프록시를 사용해야 합니다.

- 확장 가능한 인증 Protocol-Transport 계층 보안(EAP-TLS)

- 보호된 확장 가능한 인증 Protocol-Transport 계층 보안(PEAP-TLS)

다음 다이어그램에서는 RADIUS 클라이언트와 RADIUS 서버 간의 RADIUS 프록시로 NPS를 보여 줍니다.

NPS를 사용하면 조직은 원격 액세스 인프라를 서비스 공급자에게 아웃소싱하고 사용자 인증, 권한 부여 및 회계에 대한 제어를 유지할 수도 있습니다.

다음 시나리오에 대한 NPS 구성을 만들 수 있습니다.

- Wireless access

- 조직 전화 접속 또는 VPN 원격 액세스

- 아웃소싱 VPN, 전화 접속 또는 무선 액세스.

- Internet access

- 비즈니스 파트너를 위한 인증된 엑스트라넷 리소스 액세스.

RADIUS 서버 및 RADIUS 프록시 구성 예제

다음 구성 예제에서는 NPS를 RADIUS 서버 및 RADIUS 프록시로 구성하는 방법을 보여 줍니다.

RADIUS 서버로 작동하는 NPS

이 예제에서는 다음 구성을 사용합니다.

- NPS는 RADIUS 서버로 구성됩니다.

- 기본 연결 요청 정책은 유일하게 구성된 정책입니다.

- 로컬 NPS RADIUS 서버는 모든 연결 요청을 처리합니다.

NPS RADIUS 서버는 NPS RADIUS 서버의 도메인 및 신뢰할 수 있는 도메인에 있는 사용자 계정을 인증하고 권한을 부여할 수 있습니다.

RADIUS 프록시로 작동하는 NPS

이 예제에서 NPS는 연결 요청을 전달하는 RADIUS 프록시로 구성됩니다. 요청은 신뢰할 수 없는 두 도메인의 원격 RADIUS 서버 그룹으로 전달됩니다.

기본 연결 요청 정책이 삭제됩니다. 신뢰할 수 없는 두 도메인 각각에 요청을 전달하기 위해 두 개의 새 연결 요청 정책이 만들어집니다.

이 예제에서 NPS는 로컬 서버에서 연결 요청을 처리하지 않습니다.

RADIUS 서버 및 RADIUS 프록시인 NPS

이 예제에서는 두 가지 연결 요청 정책을 사용합니다.

- 연결 요청이 로컬로 처리되도록 지정하는 기본 연결 요청 정책입니다.

- 새 연결 요청 정책입니다. 신뢰할 수 없는 도메인의 NPS RADIUS 서버 또는 다른 RADIUS 서버에 연결 요청을 전달합니다.

두 번째 정책의 이름은 프록시 정책입니다. 순서가 지정된 정책 목록에 먼저 표시됩니다.

- 연결 요청이 프록시 정책과 일치하면 연결 요청이 원격 RADIUS 서버 그룹의 RADIUS 서버로 전달됩니다.

- 연결 요청이 프록시 정책과 일치하지 않지만 기본 연결 요청 정책과 일치하는 경우 NPS는 로컬 서버에서 연결 요청을 처리합니다.

- 연결 요청이 두 정책과 일치하지 않으면 삭제됩니다.

원격 회계 서버가 있는 RADIUS 서버로서의 NPS

이 예제에서는 로컬 NPS RADIUS 서버가 회계를 수행하도록 구성되지 않았습니다. RADIUS 계정 메시지가 원격 RADIUS 서버 그룹의 NPS RADIUS 서버 또는 다른 RADIUS 서버로 전달되도록 기본 연결 요청 정책이 수정되었습니다.

이 예제에서는 회계 메시지가 전달되지만 인증 및 권한 부여 메시지는 전달되지 않습니다. 로컬 NPS RADIUS 서버는 로컬 도메인 및 모든 신뢰할 수 있는 도메인에 대한 인증 및 권한 부여 기능을 수행합니다.

원격 RADIUS 사용자와 로컬 Windows 사용자 간의 매핑이 있는 NPS

이 예제에서 NPS는 RADIUS 서버와 RADIUS 프록시의 역할을 합니다. NPS는 다음과 같은 방식으로 각 개별 연결 요청을 처리합니다.

- 인증 요청이 원격 RADIUS 서버로 전달됩니다.

- 로컬 Windows 사용자 계정은 권한 부여에 사용됩니다.

이 구성을 구현하려면 연결 요청 정책의 조건으로 원격 RADIUS에서 Windows 사용자로의 매핑 특성을 구성합니다. 또한 RADIUS 서버에 로컬로 사용자 계정을 만듭니다. 해당 계정은 원격 RADIUS 서버가 인증을 수행하는 원격 사용자 계정과 동일한 이름을 가져야 합니다.

Configuration

NPS를 RADIUS 서버로 구성하려면 NPS 콘솔 또는 서버 관리자에서 표준 구성 또는 고급 구성을 사용할 수 있습니다. NPS를 RADIUS 프록시로 구성하려면 고급 구성을 사용해야 합니다.

Standard configuration

표준 구성을 사용하면 다음 시나리오에 대해 NPS를 구성하는 데 도움이 되는 마법사가 제공됩니다.

- 전화 접속 또는 VPN 연결용 RADIUS 서버

- 802.1X 무선 또는 유선 연결용 RADIUS 서버

마법사를 사용하여 NPS를 구성하려면 NPS 콘솔을 열고 이전 시나리오 중 하나를 선택한 다음 마법사에 대한 링크를 선택합니다.

Advanced configuration

고급 구성을 사용하는 경우 수동으로 NPS를 RADIUS 서버 또는 RADIUS 프록시로 구성합니다.

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

다음 섹션에서는 제공되는 고급 구성 항목에 대해 설명합니다.

RADIUS 서버 구성

NPS를 RADIUS 서버로 구성하려면 RADIUS 클라이언트, 네트워크 정책 및 RADIUS 회계를 구성해야 합니다.

이러한 구성을 만드는 방법에 대한 지침은 다음 문서를 참조하세요.

RADIUS 프록시 구성

NPS를 RADIUS 프록시로 구성하려면 RADIUS 클라이언트, 원격 RADIUS 서버 그룹 및 연결 요청 정책을 구성해야 합니다.

이러한 구성을 만드는 방법에 대한 지침은 다음 문서를 참조하세요.

NPS logging

NPS 로깅을 RADIUS 회계라고도 합니다. NPS가 RADIUS 서버, 프록시 또는 이러한 구성의 조합으로 사용되는지 여부에 관계없이 요구 사항을 충족하도록 NPS 로깅을 구성할 수 있습니다.

NPS 로깅을 구성하려면 이벤트 뷰어를 사용하여 로그 및 보려는 이벤트를 구성한 다음 기록할 다른 정보를 결정해야 합니다. 또한 사용자 인증 및 회계 정보 로그를 저장할 위치를 결정해야 합니다. 다음과 같은 옵션을 사용할 수 있습니다.

- 로컬 컴퓨터에 저장된 텍스트 로그 파일

- 로컬 컴퓨터 또는 원격 컴퓨터의 SQL Server 데이터베이스

자세한 내용은 네트워크 정책 서버 계정 구성을 참조하세요.