SMB over QUIC는 TCP 네트워크 전송을 대신하여 인터넷 같이 신뢰할 수 없는 네트워크를 통해서도 에지 파일 서버에 안전하게, 안정적으로 연결합니다. QUIC는 IETF에서 표준으로 제정된 프로토콜로서 TCP와 비교하여 다양한 이점을 제공합니다.

- 모든 패킷이 항상 암호화되며, 핸드셰이크는 TLS 1.3으로 인증됨

- 안정적인 애플리케이션 데이터와 불안정한 애플리케이션 데이터의 병렬 스트림

- 첫 번째 왕복(0-RTT)에서 애플리케이션 데이터 교환

- 혼잡 제어 및 손실 복구 개선

- 클라이언트 IP 주소 또는 포트가 변경되어도 유지

SMB over QUIC는 재택근무자, 모바일 디바이스 사용자, 보안이 엄격한 조직에게 "SMB VPN"을 제공합니다. 서버 인증서는 레거시 TCP 포트 445 대신에 인터넷 친화적인 UDP 포트 443을 통해 TLS 1.3-암호화 터널을 생성합니다. 따라서 터널 내 인증 및 권한 부여를 포함해 모든 SMB 트래픽이 기본 네트워크에 노출되지 않습니다. SMB는 QUIC 터널 내에서 정상적으로 작동하므로 사용자 환경이 변경되지 않습니다. 다중 채널, 서명, 압축, 지속적인 가용성 및 디렉터리 임대 등 SMB 기능은 정상적으로 작동합니다.

파일 서버 관리자는 QUIC를 통해 SMB를 사용하도록 설정하도록 옵트인해야 합니다. 기본적으로 on으로 설정되어 있지 않으며 클라이언트는 파일 서버에서 QUIC를 통해 SMB를 사용하도록 강제 설정할 수 없습니다. Windows SMB 클라이언트는 여전히 기본적으로 TCP를 사용하며 TCP 시도가 처음 실패하거나 의도적으로 QUIC를 NET USE /TRANSPORT:QUIC 이나 New-SmbMapping -TransportType QUIC를 통해 사용해야 하는 경우에만 QUIC를 통해 SMB를 시도합니다.

참고 항목

외부 엔드포인트를 사용한 SMB 및 QUIC 연결과 관련된 시나리오에서는 DFS 네임스페이스의 특정 이름을 정의하지 않는 것이 좋습니다. 내부 DFS 네임스페이스 이름을 참조할 예정이며, 이러한 참조는 일반적으로 Windows의 현재 릴리스에서 외부 클라이언트에 연결할 수 없기 때문입니다.

필수 조건

QUIC를 통해 SMB를 사용하려면 다음 항목이 필요합니다.

다음 운영 체제 중 하나를 실행 중인 SMB 서버.

Windows Server 2022 Datacenter: Azure Edition(Microsoft Server 운영 체제) 이상

Windows Server 2025 이상 버전

Windows 11 디바이스(비즈니스용 Windows)

SMB 서버와 클라이언트를 Active Directory 도메인에 가입해야 하거나 클라이언트에 SMB 서버에 로컬 사용자 계정이 있어야 합니다. SMB 서버는 인증을 위해 하나 이상의 도메인 컨트롤러에 액세스할 수 있어야 하지만 어떤 도메인 컨트롤러도 인터넷에 액세스할 필요가 없습니다. Active Directory 도메인에서 QUIC를 통해 SMB를 사용하는 것이 좋지만, 필수는 아닙니다. 로컬 사용자 자격 증명 및 NTLM을 사용하여 작업 그룹 가입 서버에서 QUIC를 통해 SMB를 사용할 수도 있습니다.

QUIC를 통해 SMB를 허용하는 방화벽 허용 규칙을 추가하여 공용 인터페이스의 클라이언트가 서버에 액세스할 수 있어야 합니다. 기본적으로 QUIC를 통해 SMB는 UDP/443 인바운드를 사용합니다. 파일 서버에 대한 TCP/445 인바운드를 허용하지 않습니다. 기본 포트를 변경하는 방법에 대한 자세한 내용은 대체 SMB 포트 구성을 참조하세요.

파일 서버는 인증을 위해 하나 이상의 도메인 컨트롤러에 액세스할 수 있어야 하지만 어떤 도메인 컨트롤러도 인터넷에 액세스할 필요가 없습니다.

Windows Admin Center (WAC) (홈페이지)

Active Directory 인증서 서버와 같은 인증서를 발급하거나 Verisign, Digicert, Let's Encrypt 등과 같은 신뢰할 수 있는 타사 인증서 발급자 액세스와 같은 인증서를 발급하는 PKI(공개 키 인프라)입니다.

구성 중인 SMB 서버에 대한 관리 권한 또는 동등한 권한입니다.

QUIC를 통해 SMB 배포

1단계: 서버 SSL 인증서 설치

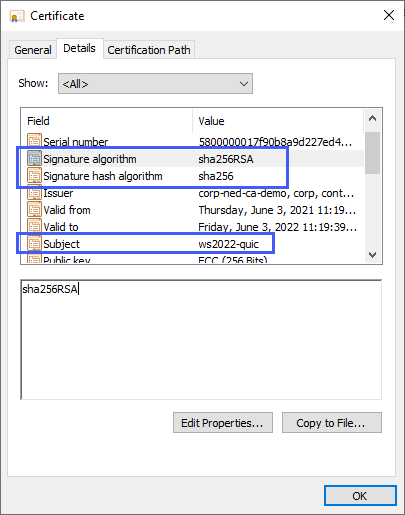

다음 속성을 사용하여 인증 기관에서 발급한 인증서를 만듭니다.

- 키 사용: 디지털 서명

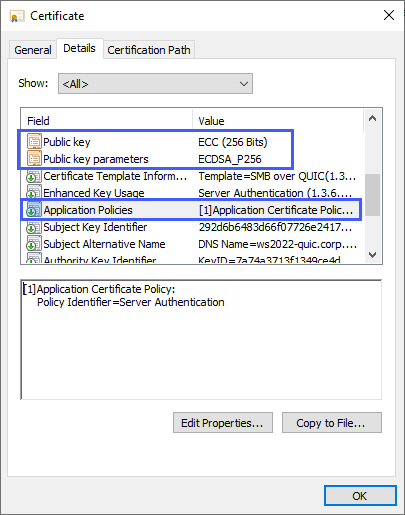

- 의도: EKU Server 인증 사용(EKU 1.3.6.1.5.5.7.3.1)

- 서명 알고리즘: SHA256RSA 이상

- 서명 해시: SHA256 이상

- 공개 키 알고리즘: ECDSA_P256 이상 길이가 2048 이상인 RSA를 사용할 수도 있습니다.

- SAN(주체 대체 이름): (SMB 서버에 도달하는 데 사용되는 정규화된 각 DNS 이름에 대한 DNS 이름 항목)

- 제목: (CN= 아무것도 있지만 존재해야 합니다)

- 프라이빗 키 포함: 예

Microsoft Enterprise Certificate Authority를 사용하는 경우 인증서 템플릿을 만들고 요청 시 파일 서버 관리자가 DNS 이름을 제공하도록 허용할 수 있습니다. 인증서 템플릿을 만드는 방법에 대한 자세한 내용은 PKI: 파트 III 인증서 템플릿 디자인 및 구현을 검토 하세요. Microsoft 엔터프라이즈 인증 기관을 사용하여 QUIC를 통해 SMB용 인증서를 만드는 데모를 보려면 다음 비디오를 시청하세요.

타사 인증서를 요청하려면 공급업체 설명서를 참조하세요.

Microsoft 엔터프라이즈 인증 기관을 사용하는 경우:

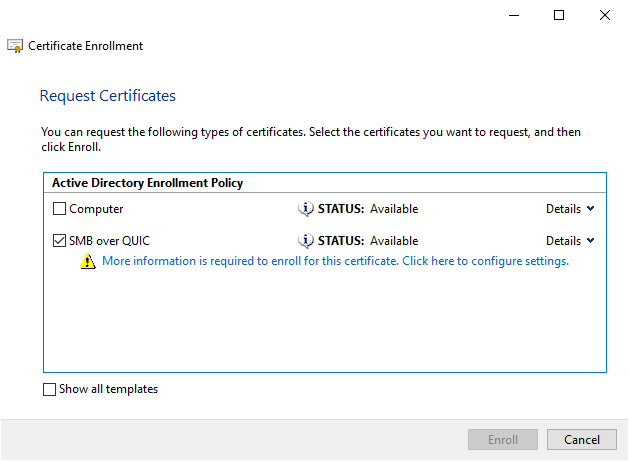

- 파일 서버에서 MMC.EXE 시작합니다.

- 인증서 스냅인을 추가하고 컴퓨터 계정을 선택합니다.

- 인증서(로컬 컴퓨터), 개인 인증서를 확장한 다음, 인증서를 마우스 오른쪽 단추로 클릭하고 새 인증서 요청을 선택합니다.

- 다음을 선택합니다.

- Active Directory 등록 정책 선택

- 다음을 선택합니다.

- Active Directory에 게시된 QUIC를 통해 SMB에 대한 인증서 템플릿을 선택합니다.

- 이 인증서에 등록하려면 추가 정보가 필요합니다. 설정을 구성하려면 여기를 클릭하십시오.

- 따라서 사용자는 파일 서버를 찾고, 주체 값을 일반 이름으로 입력하고, 주체 대체 이름을 하나 이상의 DNS 이름으로 채울 수 있습니다.

- 확인을 선택한 다음 Enroll을 선택합니다.

참고 항목

QUIC 서버 주체 대체 이름을 통해 SMB에 대한 IP 주소를 사용하지 마세요.

- 도메인 컨트롤러 또는 KDC 프록시를 통해 Kerberos를 사용할 수 있는 경우에도 IP 주소는 NTLM을 사용해야 합니다.

- QUIC를 통해 SMB를 실행하는 Azure IaaS VM은 공용 인터페이스에 NAT를 사용하여 프라이빗 인터페이스로 돌아갑니다. QUIC를 통한 SMB는 NAT를 통해 서버 이름에 대한 IP 주소를 사용하는 것을 지원하지 않습니다. 이 경우 공용 인터페이스 IP 주소로 확인되는 정규화된 DNS 이름을 사용해야 합니다.

참고 항목

타사 인증 기관에서 발급한 인증서 파일을 사용하는 경우 인증서 스냅인 또는 WAC를 사용하여 가져올 수 있습니다.

2단계: QUIC를 통해 SMB 구성

QUIC를 통해 SMB를 구성하려면 원하는 방법을 선택하고 단계를 수행합니다.

중요합니다

Windows Server 2025를 사용하는 경우 PowerShell 메서드를 사용하여 QUIC를 통해 SMB를 구성해야 합니다. Windows Admin Center 메서드는 현재 Windows Server 2025에서 지원되지 않습니다.

QUIC를 통해 SMB를 구성하고 사용하는 데모를 보려면 다음 비디오를 시청하세요.

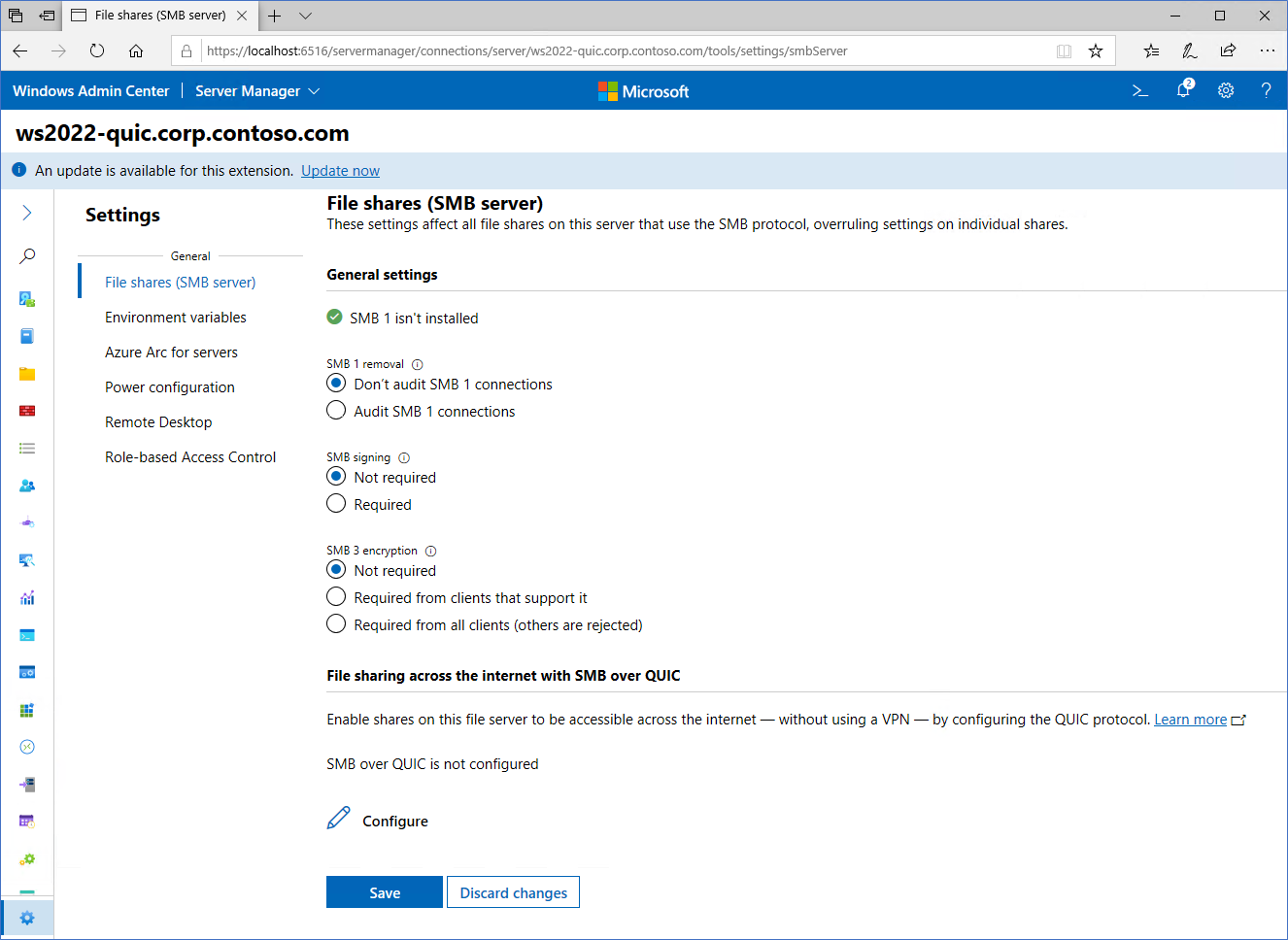

관리자 권한으로 파일 서버에 로그인합니다.

관리 PC 또는 파일 서버에 최신 버전의 WAC를 설치합니다. 파일 & 파일 공유 확장 프로그램의 최신 버전이 필요합니다. 에서 >을 사용하는 경우 WAC에서 자동으로 설치됩니다.

WAC를 사용하여 서버에 연결하고 왼쪽 아래에 있는 설정 아이콘을 선택합니다. 파일 공유(SMB 서버) 섹션의 인터넷에서 QUIC를 통해 SMB를 사용하여 파일 공유에서 구성을 선택합니다.

이 파일 서버에 대한 컴퓨터 인증서 선택에서 인증서를 선택하고, 클라이언트가 연결할 수 있는 서버 주소를 선택하거나, 모두 선택, 사용을 선택합니다.

QUIC 보고서를 통해 인증서 및 SMB가 정상인지 확인합니다.

파일 및 파일 공유 메뉴 옵션을 선택합니다. 기존 SMB 공유를 기록하거나 새 SMB 공유를 만듭니다.

클라이언트를 통해 SMB에 컨트롤을 적용하려는 경우 클라이언트 액세스 제어를 사용할 수 있습니다. QUIC 서버를 통해 SMB에 액세스할 수 있는 클라이언트를 제한하는 방법에 대한 자세한 내용은 QUIC 클라이언트 액세스 제어를 통해 SMB 구성을 참조하세요.

3단계: SMB 공유에 연결

Windows 클라이언트 디바이스를 도메인에 가입합니다. QUIC 파일 서버의 인증서 주체 대체 이름을 통해 SMB의 이름이 DNS에 게시된 혹은 가 정규화되었거나 Windows 클라이언트용 HOST 파일에 추가되어야 합니다. 서버의 인증서 주체 대체 이름이 DNS 혹은 에 게시되거나 Windows 클라이언트의 HOSTS 파일에 추가되었는지 확인합니다.

Windows 클라이언트를 더 이상 도메인 컨트롤러 또는 파일 서버의 내부 IP 주소에 대한 네트워크 액세스 권한이 없는 외부 네트워크로 이동합니다.

Windows 파일 탐색기의 주소 표시줄에서 파일 서버의 공유에 대한 UNC 경로를 입력하고 공유의 데이터에 액세스할 수 있는지 확인합니다. 또는

NET USE /TRANSPORT:QUIC또는New-SmbMapping -TransportType QUIC를 UNC 경로에 사용할 수 있습니다. 예:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

QUIC를 통해 SMB 관리

관리자는 다음 명령을 실행하여 서버에 대해 QUIC를 통해 SMB를 사용하지 않도록 설정할 수 있습니다.

Set-SmbServerConfiguration -EnableSMBQUIC $false

클라이언트 디바이스에 대해 QUIC를 통해 SMB를 사용하지 않도록 설정하려면 다음 명령을 실행합니다.

Set-SmbClientConfiguration -EnableSMBQUIC $false

$false를 $true로 설정하여 서버 또는 클라이언트에서 QUIC 위에 SMB를 사용할 수 있습니다.

참고 항목

클라이언트가 QUIC를 통해 서버에 연결하려고 시도하고 QUIC를 통해 SMB를 사용하지 않도록 설정하면 클라이언트는 TCP를 통해 서버에 연결하려고 시도합니다. 서버가 예외 목록에 없는 것으로 가정합니다.

이제 관리자는 클라이언트에서 QUIC 서버 예외 목록을 통해 SMB를 지정할 수 있습니다. 서버 IP 주소, NetBIOS 이름 또는 FQDN이 예외 목록에 있는 한 클라이언트에서 QUIC를 통해 SMB를 사용할 수 없는 경우 클라이언트는 서버에 연결할 수 있습니다. 자세한 내용은 NTLM 차단예외 사용

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

QUIC 클라이언트 감사를 통해 SMB

감사는 이벤트 로그에 이벤트가 기록되는 QUIC를 통해 SMB에 대한 클라이언트 연결을 추적하는 데 사용됩니다. 이벤트 뷰어 QUIC 전송 프로토콜에 대해 이 정보를 캡처합니다. 이 기능은 Windows 11 버전 24H2부터 SMB 클라이언트에서 사용할 수 있습니다. 이러한 로그를 보려면 다음 단계를 수행합니다.

- 이벤트 뷰어를 엽니다.

- 애플리케이션 및 서비스 로그\Microsoft\Windows\SMBClient\Connectivity로 이동합니다.

- 이벤트 ID 30832를 모니터링합니다.

KDC 프록시 구성(선택 사항이지만 권장됨)

기본적으로 WINDOWS 클라이언트 디바이스는 QUIC 파일 서버를 통해 SMB에 연결할 때 Active Directory 도메인 컨트롤러에 액세스할 수 없습니다. 즉, 인증은 파일 서버가 클라이언트를 대신하여 인증하는 NTLMv2를 사용합니다. TLS 1.3 암호화 QUIC 터널 외부에서 NTLMv2 인증 또는 권한 부여가 발생하지 않습니다. 그러나 Kerberos를 일반적인 보안 모범 사례로 사용하는 것이 좋으며 배포에서 새 NTLMv2 종속성을 만들지 않는 것이 좋습니다. 이를 허용하려면 인터넷 친화적인 HTTPS 암호화 통신 채널을 사용하는 동안 사용자를 대신하여 티켓 요청을 전달하도록 KDC 프록시를 구성할 수 있습니다. KDC 프록시는 QUIC를 통해 SMB에서 지원되며 매우 권장됩니다.

참고 항목

KDC 프록시를 구성하는 파일 서버에서 TCP 포트 443을 사용하여 게이트웨이 모드에서 WAC를 구성할 수 없습니다. 파일 서버에서 WAC를 구성할 때 포트를 사용하지 않고 443이 아닌 포트로 변경합니다. 포트 443에서 WAC를 이미 구성한 경우 WAC 설치 MSI를 다시 실행하고 메시지가 표시되면 다른 포트를 선택합니다.

WAC 버전 2110 이상을 사용하고 있는지 확인합니다.

일반적으로 QUIC를 통해 SMB를 구성합니다. WAC 2110부터 QUIC를 통해 SMB에서 KDC 프록시를 구성하는 옵션이 자동으로 사용하도록 설정되며 파일 서버에서 추가 단계를 수행할 필요가 없습니다. 기본 KDC 프록시 포트는 443이며 WAC에서 자동으로 할당됩니다.

참고 항목

WAC를 사용하여 작업 그룹에 조인된 QUIC 서버를 통해 SMB를 구성할 수 없습니다. 서버를 Active Directory 도메인에 가입하거나 PowerShell 또는 그룹 정책에서 KDC 프록시를 구성하는 단계를 따라야 합니다.

참고 항목

KDC 프록시의 자동 구성은 나중에 QUIC를 통해 SMB에서 제공되며 이러한 서버 단계는 필요하지 않습니다.

인증서 만료 및 갱신

발급자의 새 인증서로 대체하는 QUIC 인증서를 통해 만료된 SMB에는 새 지문이 포함됩니다. ACTIVE Directory 인증서 서비스를 사용하여 만료될 때 QUIC 인증서를 통해 SMB를 자동으로 갱신할 수 있지만 갱신된 인증서도 새 지문을 가져옵니다. 즉, 인증서가 만료될 때 새 지문을 매핑해야 하므로 QUIC를 통해 SMB를 다시 구성해야 합니다. QUIC 구성을 통해 기존 SMB에 대한 WAC에서 새 인증서를 선택하거나 PowerShell 명령을 사용하여 Set-SMBServerCertificateMapping 새 인증서에 대한 매핑을 업데이트합니다. Windows Server용 Azure Automanage를 사용하여 임박한 인증서 만료를 감지하고 중단을 방지할 수 있습니다. 자세한 내용은 Windows Server용 Azure Automanage를 검토하세요.

주의

- Azure 퍼블릭 클라우드를 사용하지 않는 고객의 경우 Windows Server 2022 Datacenter: Azure Edition은 버전 22H2부터 Azure 로컬에서 사용할 수 있습니다.

- Active Directory 도메인에서 QUIC를 통해 SMB를 사용하는 것이 좋지만 요구 사항은 아닙니다. 로컬 사용자 자격 증명 및 NTLM이 있는 작업 그룹 가입 서버 또는 Microsoft Entra 조인 Windows Server를 사용하는 Azure IaaS에서 QUIC를 통해 SMB를 사용할 수도 있습니다. 비 Azure IaaS 기반 컴퓨터용 Microsoft Entra 조인 Windows Server는 지원되지 않습니다. Microsoft Entra에 가입된 Windows Server는 Microsoft Entra ID에 사용자 또는 그룹 SID가 포함되어 있지 않으므로 원격 Windows 보안 작업에 대한 자격 증명을 지원하지 않습니다. Microsoft Entra 조인 Windows Server는 도메인 기반 또는 로컬 사용자 계정을 사용하여 QUIC 공유를 통해 SMB에 액세스해야 합니다.

- SMB 서버가 작업 그룹(즉, AD 도메인에 가입되지 않음)에 있는 경우 WAC를 사용하여 QUIC를 통해 SMB를 구성할 수 없습니다. 이 시나리오에 따라 New-SMBServerCertificateMapping cmdlet을 사용해야 합니다.

- 모바일 사용자의 암호로만 구성된 읽기 전용 도메인 컨트롤러를 파일 서버에서 사용할 수 있도록 하는 것이 좋습니다.

- 사용자에게 강력한 암호가 있거나, 이상적으로는 비즈니스용 Windows Hello MFA 또는 스마트 카드와 함께 암호 없는 전략을 사용하여 구성해야 합니다. 세분화된 암호 정책을 통해 모바일 사용자에 대한 계정 잠금 정책을 구성하고 침입 방지 소프트웨어를 배포하여 무차별 암호 대입 공격 또는 암호 스프레이 공격을 감지해야 합니다.