Application Control 이벤트 태그 이해

WDAC(Windows Defender 애플리케이션 제어) 이벤트에는 이벤트가 의미하는 바를 정확하게 파악하는 데 유용한 문제 해결 정보를 제공하는 많은 필드가 포함되어 있습니다. 이 문서에서는 몇 가지 유용한 이벤트 태그에 대한 값과 의미를 설명합니다.

SignatureType

이미지를 확인한 서명 유형을 나타냅니다.

| SignatureType 값 | 설명 |

|---|---|

| 0 | 서명되지 않았거나 확인이 시도되지 않았습니다. |

| 1 | 포함된 서명 |

| 2 | 캐시된 서명; CI EA가 있으면 파일이 이전에 확인되었음을 의미합니다. |

| 3 | 카탈로그 데이터베이스를 통해 확인되거나 카탈로그를 직접 검색하여 캐시된 카탈로그 |

| 4 | 카탈로그 데이터베이스를 통해 확인되거나 카탈로그를 직접 검색하여 캐시되지 않은 카탈로그 확인 |

| 5 | 카탈로그가 먼저 시도하도록 CI에 알리는 EA를 사용하여 성공적으로 확인됨 |

| 6 | AppX/MSIX 패키지 카탈로그 확인됨 |

| 7 | 파일이 확인되었습니다. |

요청된 서명 및 유효성 검사된 서명 수준

코드가 확인된 서명 수준을 나타냅니다.

| SigningLevel 값 | 설명 |

|---|---|

| 0 | 서명 수준이 아직 확인되지 않았습니다. |

| 1 | 파일이 서명되지 않거나 활성 정책을 전달하는 서명이 없습니다. |

| 2 | Windows Defender 애플리케이션 제어 정책에서 신뢰할 수 있습니다. |

| 3 | 개발자 서명된 코드 |

| 4 | Authenticode 서명됨 |

| 5 | Microsoft Store 서명 앱 PPL(보호된 프로세스 표시등) |

| 6 | Microsoft Store 서명 |

| 7 | 제품이 AMPPL을 사용하는 맬웨어 방지 공급업체에 의해 서명됨 |

| 8 | Microsoft 서명됨 |

| 11 | .NET NGEN 컴파일러 서명에만 사용됨 |

| 12 | Windows 서명됨 |

| 14 | Windows 신뢰할 수 있는 컴퓨팅 베이스 서명됨 |

VerificationError

확인에 실패한 이유 또는 성공 여부를 나타냅니다.

| VerificationError 값 | 설명 |

|---|---|

| 0 | 서명을 확인했습니다. |

| 1 | 파일에 잘못된 해시가 있습니다. |

| 2 | 파일에는 공유 쓰기 가능한 섹션이 포함되어 있습니다. |

| 3 | 파일이 서명되지 않았습니다. |

| 4 | 서명이 취소되었습니다. |

| 5 | 서명이 만료되었습니다. |

| 6 | 파일은 최소 정책을 충족하지 않는 약한 해시 알고리즘을 사용하여 서명됩니다. |

| 7 | 루트 인증서가 잘못되었습니다. |

| 8 | 서명의 유효성을 검사할 수 없습니다. 제네릭 오류입니다. |

| 9 | 서명 시간을 신뢰할 수 없습니다. |

| 10 | 이 시나리오에서는 페이지 해시를 사용하여 파일에 서명해야 합니다. |

| 11 | 페이지 해시가 일치하지 않습니다. |

| 12 | PPL(보호된 프로세스 표시등)에 대해 유효하지 않습니다. |

| 13 | PP(보호된 프로세스)에 유효하지 않습니다. |

| 14 | 서명에 필요한 ARM 프로세서 EKU가 없습니다. |

| 15 | WHQL 검사에 실패했습니다. |

| 16 | 기본 정책 서명 수준이 충족되지 않습니다. |

| 17 | 사용자 지정 정책 서명 수준이 충족되지 않음; SBCP 정의 인증서 집합에 대해 서명의 유효성을 검사하지 않을 때 반환됩니다. |

| 18 | 사용자 지정 서명 수준이 충족되지 않음; 는 UMCI에서 서명이 일치하지 CISigners 않을 경우 반환됩니다. |

| 19 | 이진 파일 해시에 따라 해지됩니다. |

| 20 | SHA1 인증서 해시의 타임스탬프가 없거나 약한 암호화 정책에 정의된 유효한 컷오프 후에 누락되었습니다. |

| 21 | Windows Defender 애플리케이션 제어 정책을 전달하지 못했습니다. |

| 22 | IUM(격리된 사용자 모드)이 서명되지 않음; 는 표준 Windows 이진 파일을 VBS(가상화 기반 보안) 트러스트렛에 로드하려는 시도를 나타냅니다. |

| 23 | 이미지 해시가 잘못되었습니다. 이 오류는 파일 손상 또는 파일 서명 문제를 나타낼 수 있습니다. ECDSA와 같은 ECC(타원 곡선 암호화)를 사용하는 서명은 이 VerificationError를 반환합니다. |

| 24 | 플라이트 루트는 허용되지 않습니다. 는 프로덕션 OS에서 플라이트 서명된 코드를 실행하려고 했음을 나타냅니다. |

| 25 | 부정 행위 방지 정책 위반. |

| 26 | WADC 정책에 의해 명시적으로 거부되었습니다. |

| 27 | 서명 체인이 변조/잘못된 것으로 보입니다. |

| 28 | 리소스 페이지 해시가 일치하지 않습니다. |

정책 활성화 이벤트 옵션

애플리케이션 제어 정책 규칙 옵션 값은 성공적인 정책 활성화 이벤트에 대한 세부 정보 섹션의 "옵션" 필드에서 파생될 수 있습니다. 값을 구문 분석하려면 먼저 16진수 값을 이진으로 변환합니다. 이러한 값을 파생하고 구문 분석하려면 아래 워크플로를 따릅니다.

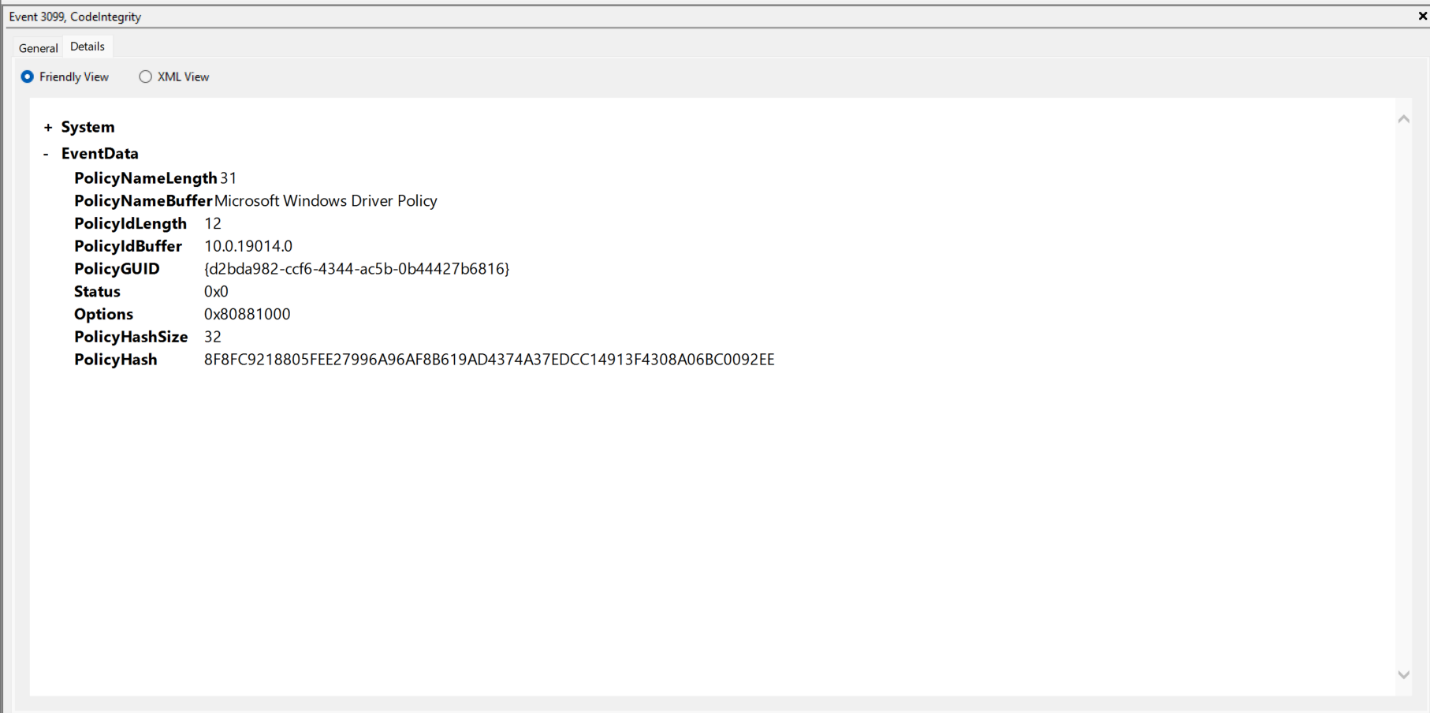

- 이벤트 뷰어에 액세스합니다.

- Code 무결성 3099 이벤트에 액세스합니다.

- 세부 정보 창에 액세스합니다.

- "옵션" 필드에 나열된 16진수 코드를 식별합니다.

- 16진수 코드를 이진 파일로 변환합니다.

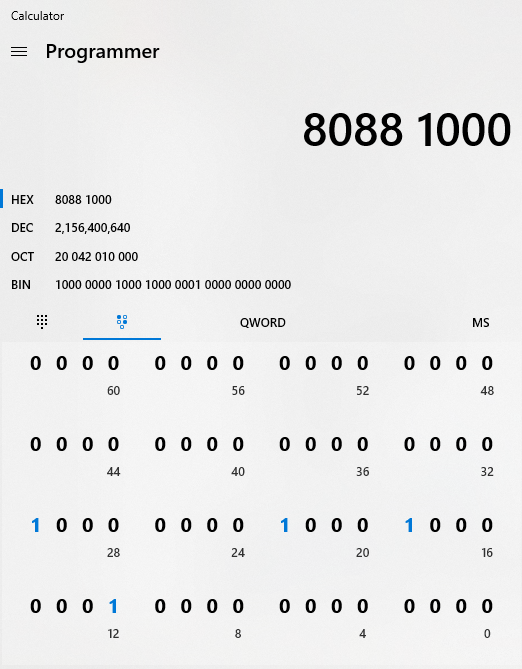

16진수에서 이진으로 변환하는 간단한 솔루션은 다음 단계를 수행합니다.

- 계산기 앱을 엽니다.

- 메뉴 아이콘을 선택합니다.

- 프로그래머 모드를 선택합니다.

- HEX를 선택합니다.

- 16진수 코드를 입력합니다. 예를 들면

80881000입니다. - 비트 토글링 키보드로 전환합니다.

이 보기는 각 비트 주소가 별도로 표시된 이진 형식의 16진수 코드를 제공합니다. 비트 주소는 오른쪽 아래에서 0부터 시작합니다. 각 비트 주소는 특정 이벤트 정책 규칙 옵션과 상관 관계가 있습니다. 비트 주소의 값이 1인 경우 설정은 정책에 있습니다.

다음으로, 다음 표의 비트 주소와 해당 값을 사용하여 각 정책 규칙 옵션의 상태를 확인합니다. 예를 들어 16의 비트 주소에 값이 1인 경우 사용: 감사 모드(기본값) 옵션이 정책에 있습니다. 이 설정은 정책이 감사 모드임을 의미합니다.

| 비트 주소 | 정책 규칙 옵션 |

|---|---|

| 2 | Enabled:UMCI |

| 3 | Enabled:Boot Menu Protection |

| 4 | Enabled:Intelligent Security Graph Authorization |

| 5 | Enabled:Invalidate EAs on Reboot |

| 7 | Required:WHQL |

| 10 | Enabled:Allow Supplemental Policies |

| 11 | Disabled:Runtime FilePath Rule Protection |

| 13 | Enabled:Revoked Expired As Unsigned |

| 16 | Enabled:Audit Mode (Default) |

| 17 | Disabled:Flight Signing |

| 18 | Enabled:Inherit Default Policy |

| 19 | Enabled:Unsigned System Integrity Policy (Default) |

| 20 | Enabled:Dynamic Code Security |

| 21 | Required:EV Signers |

| 22 | Enabled:Boot Audit on Failure |

| 23 | Enabled:Advanced Boot Options Menu |

| 24 | Disabled:Script Enforcement |

| 25 | Required:Enforce Store Applications |

| 27 | Enabled:Managed Installer |

| 28 | Enabled:Update Policy No Reboot |

Windows에서 신뢰할 수 있는 Microsoft 루트 CA

규칙은 이 루트 CA에 연결된 인증서로 서명된 모든 것을 신뢰한다는 것을 의미합니다.

| 루트 ID | 루트 이름 |

|---|---|

| 0 | 없음 |

| 1 | 알 수 없음 |

| 2 | Self-Signed |

| 3 | Microsoft Authenticode(tm) 루트 기관 |

| 4 | Microsoft 제품 루트 1997 |

| 5 | Microsoft Product Root 2001 |

| 6 | Microsoft Product Root 2010 |

| 7 | Microsoft Standard Root 2011 |

| 8 | Microsoft Code Verification Root 2006 |

| 9 | Microsoft Test Root 1999 |

| 10 | Microsoft Test Root 2010 |

| 11 | Microsoft DMD 테스트 루트 2005 |

| 12 | Microsoft DMDRoot 2005 |

| 13 | Microsoft DMD 미리 보기 루트 2005 |

| 14 | Microsoft Flight Root 2014 |

| 15 | Microsoft 타사 Marketplace 루트 |

| 16 | Microsoft ECC Testing Root CA 2017 |

| 17 | Microsoft ECC 개발 루트 CA 2018 |

| 18 | Microsoft ECC 제품 루트 CA 2018 |

| 19 | Microsoft ECC 디바이스 루트 CA 2017 |

잘 알려진 루트의 경우 인증서에 대한 TBS 해시가 Windows Defender 애플리케이션 제어 코드로 구워집니다. 예를 들어 정책 파일에서 TBS 해시로 나열할 필요가 없습니다.

상태 값

시스템 정보를 전달하는 데 사용되는 값을 나타냅니다. 성공 값, 정보 값, 경고 값 및 오류 값의 네 가지 유형입니다. 일반적인 사용량 세부 정보에 대한 자세한 내용은 NTSATUS 를 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기