비즈니스용 Windows Hello를 사용하여 원격 데스크톱 로그인

비즈니스용 Windows Hello를 사용하여 RDP(원격 데스크톱 프로토콜)의 리디렉션된 스마트 카드 기능을 사용하여 원격 데스크톱 세션에 로그인할 수 있습니다. 이는 다른 Windows 디바이스에 대한 RDP 연결을 설정할 때 제공된 자격 증명으로 사용되는 인증서를 사용자의 디바이스에 배포하여 가능합니다.

이 문서에서는 인증 인증서가 비즈니스용 Windows Hello 컨테이너에 배포되는 두 가지 인증서 배포 방법을 설명합니다.

- SCEP 또는 PKCS 커넥터에서 Microsoft Intune 사용

- AD CS(Active Directory Certificate Services) 등록 정책 사용

팁

RDP 로그인을 위해 비즈니스용 Windows Hello 대신 Remote Credential Guard를 사용하는 것이 좋습니다. Remote Credential Guard는 Kerberos 인증을 사용하여 RDP 세션에 SSO(Single Sign-On)를 제공하며 인증서를 배포할 필요가 없습니다. 자세한 내용은 Remote Credential Guard를 참조하세요.

작동 방식

Windows는 KSP( 키 스토리지 공급자 )라는 소프트웨어 구성 요소를 사용하여 암호화 키를 생성하고 저장합니다.

- 소프트웨어 기반 키는 Microsoft 소프트웨어 키 스토리지 공급자를 사용하여 만들어지고 저장됩니다.

- 스마트 카드 키는 Microsoft 스마트 카드 키 스토리지 공급자를 사용하여 만들어지고 저장됩니다.

- 비즈니스용 Windows Hello에서 만들고 보호하는 키는 Microsoft Passport 키 스토리지 공급자를 사용하여 만들어지고 저장됩니다.

스마트 카드의 인증서는 Microsoft 스마트 카드 KSP를 사용하여 비대칭 키 쌍을 만드는 것으로 시작합니다. Windows는 사용자의 개인 인증서 저장소에 저장된 인증서를 반환하는 인증 기관을 발급하는 기업의 키 쌍을 기반으로 인증서를 요청합니다. 프라이빗 키는 스마트 카드에 유지되고 공개 키는 인증서와 함께 저장됩니다. 인증서(및 키)의 메타데이터는 키를 만드는 데 사용되는 키 스토리지 공급자를 저장합니다(인증서에 공개 키가 포함되어 있습니다).

키가 Microsoft Passport KSP를 사용하여 만들어진다는 점을 제외하고 비즈니스용 Windows Hello에도 동일한 개념이 적용됩니다. 사용자의 프라이빗 키는 디바이스의 TPM(보안 모듈) 및 사용자의 제스처(PIN/생체 인식)로 보호됩니다. 인증서 API는 복잡성을 숨깁니다. 애플리케이션에서 인증서를 사용하는 경우 인증서 API는 저장된 키 스토리지 공급자를 사용하여 키를 찾습니다. 키 스토리지 공급자는 인증서와 연결된 프라이빗 키를 찾는 데 사용하는 공급자에 대한 인증서 API를 전달합니다. 이 방법은 Windows에서 스마트 카드를 삽입하지 않고 스마트 카드 인증서가 있다는 것을 알고 스마트 카드를 삽입하라는 메시지를 표시하는 방법입니다.

비즈니스용 Windows Hello는 애플리케이션 호환성을 위해 스마트 카드를 에뮬레이트하고 Microsoft Passport KSP는 사용자에게 생체 인식 제스처 또는 PIN을 묻는 메시지를 표시합니다.

참고

생체 인식이 있는 원격 데스크톱은 이중 등록 또는 사용자가 대체 자격 증명을 제공하는 시나리오에서는 작동하지 않습니다.

요구 사항

다음은 비즈니스용 Windows Hello에서 RDP 로그인을 사용하도록 설정하기 위한 요구 사항 목록입니다.

- AD CS 또는 타사 기반 PKI 인프라

- 클라이언트에 배포된 비즈니스용 Windows Hello

- Microsoft Entra 조인 디바이스를 지원하려는 경우 도메인 컨트롤러에는 클라이언트에 대한 신뢰의 루트 역할을 하는 인증서가 있어야 합니다. 인증서는 클라이언트가 불량 도메인 컨트롤러와 통신하지 않도록 합니다.

Microsoft Intune을 사용하여 인증서를 배포하려는 경우 다음과 같은 추가 요구 사항이 있습니다.

인증서 템플릿 만들기

인증서 템플릿을 만드는 프로세스는 온-프레미스 AD CS(Active Directory Certificate Services) 인프라를 사용하는 시나리오에 적용됩니다.

먼저 인증서 템플릿을 만든 다음 해당 템플릿을 기반으로 하는 인증서를 비즈니스용 Windows Hello 컨테이너에 배포해야 합니다.

인증서 템플릿 구성은 Microsoft Intune 또는 Active Directory 등록 정책을 사용하여 인증서를 배포하는지 여부에 따라 다릅니다. 요구 사항에 가장 적합한 옵션을 선택합니다.

발급 CA(인증 기관)에 로그인하고 서버 관리자를 엽니다.

도구 > 인증 기관을 선택합니다. 인증 기관 MMC(Microsoft Management Console)가 열립니다.

MMC에서 CA 이름을 확장하고 인증서 템플릿 관리를 마우스 오른쪽 단추로 > 클릭합니다.

인증서 템플릿 콘솔이 열립니다. 모든 인증서 템플릿이 세부 정보 창에 표시됩니다.

스마트 카드 로그온 템플릿을 마우스 오른쪽 단추로 클릭하고 템플릿 복제를 선택합니다.

다음 표를 사용하여 템플릿을 구성합니다.

탭 이름 구성 호환성 - 결과 변경 내용 표시 확인란의 선택을 취소합니다.

- 인증 기관 목록에서Windows Server 2012 또는 Windows Server 2012 R2를 선택합니다.

- 인증 받는 사람 목록에서Windows Server 2012 또는 Windows Server 2012 R2를 선택합니다.

General - 템플릿 표시 이름 지정(예: WHfB 인증서 인증)

- 유효 기간을 원하는 값으로 설정

- 나중에 사용할 템플릿 이름을 기록해 둡니다. 이 이름은 템플릿 표시 이름에서 공백을 뺀 값과 같아야 합니다(이 예제에서는 WHfBCertificateAuthentication ).

확장명 애플리케이션 정책 확장에 스마트 카드 로그온이 포함되어 있는지 확인합니다. 주체 이름 요청에서 공급 을 선택합니다. 요청 처리 - 용도를 서명 및 스마트 카드 로그온 으로 설정하고 인증서 목적을 변경하라는 메시지가 표시되면 예를 선택합니다.

- 동일한 키를 사용하여 갱신 확인란을 선택합니다.

- 등록하는 동안 사용자에게 프롬프트를 선택합니다.

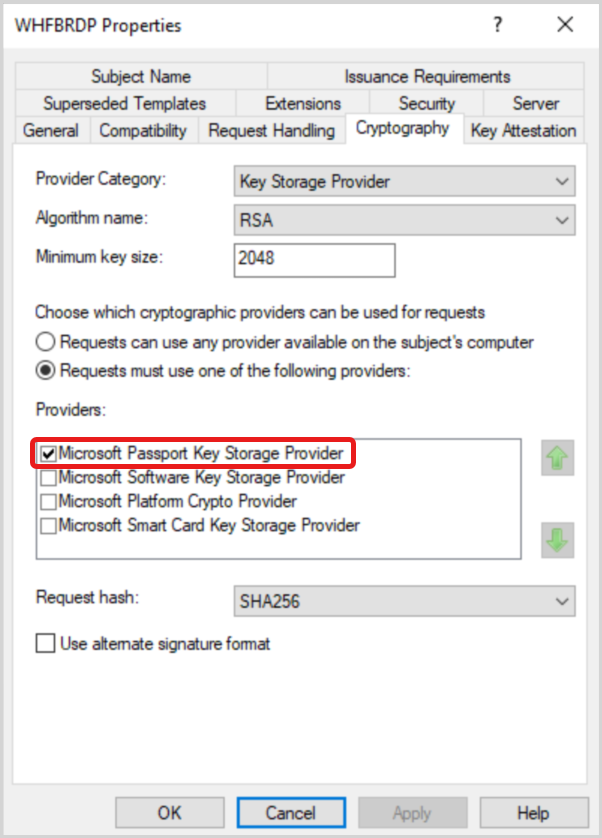

메모: PKCS 프로필을 사용하여 인증서를 배포하는 경우 프라이빗 키를 내보낼 수 있도록 허용 옵션을 선택합니다.Cryptography - 공급자 범주를 키 스토리지 공급자로 설정

- 알고리즘 이름을 RSA로 설정

- 최소 키 크기를 2048로 설정

- 요청 선택에서 다음 공급자 중 하나를 사용해야 합니다.

- Microsoft 소프트웨어 키 스토리지 공급자 선택

- 요청 해시를 SHA256으로 설정

보안 SCEP 또는 PKCS 등록 액세스에 사용되는 보안 주체 추가 확인을 선택하여 변경 내용을 마무리하고 새 템플릿을 만듭니다. 이제 새 템플릿이 인증서 템플릿 목록에 표시됩니다.

인증서 템플릿 콘솔 닫기

인증서 템플릿 발급

- 인증 기관 콘솔에서 인증서 템플릿을 마우스 오른쪽 단추로 클릭하고 발급할 새 > 인증서 템플릿을 선택합니다.

- 템플릿 목록에서 이전에 만든 템플릿(WHFB 인증서 인증)을 선택하고 확인을 선택합니다. 템플릿이 모든 서버에 복제되고 이 목록에서 사용할 수 있게 되는 데 다소 시간이 걸릴 수 있습니다.

- 템플릿이 복제된 후 MMC에서 인증 기관 목록을 마우스 오른쪽 단추로 클릭하고 모든 작업 서비스 중지를 >선택합니다. CA 이름을 다시 마우스 오른쪽 단추로 클릭하고 모든 작업 > 서비스 시작을 선택합니다.

인증서 배포

인증서 배포 프로세스는 Microsoft Intune 또는 Active Directory 등록 정책을 사용하는지에 따라 다릅니다. 요구 사항에 가장 적합한 옵션을 선택합니다.

이 섹션에서는 Intune에서 SCEP 정책을 구성하는 방법을 설명합니다. 유사한 단계를 수행하여 PKCS 정책을 구성할 수 있습니다.

디바이스 > 구성 프로필 > 프로필 만들기 선택

플랫폼 > Windows 10 이상 및 프로필 유형 > 템플릿 SCEP 인증서를 > 선택합니다.

만들기를 선택합니다 .

기본 패널에서 이름 및 선택적으로 설명 > 다음을 제공합니다.

구성 설정 패널에서 다음 표를 사용하여 정책을 구성합니다.

설정 구성 인증서 유형 사용자 주체 이름 형식 CN={{UserPrincipalName}}

참고: 사용자 UPN 접미사와 Active Directory 도메인 FQDN 간에 불일치가 있는 경우 대신 를 사용합니다CN={{OnPrem_Distinguished_Name}}.주체 대체 이름 드롭다운에서 값이 인 UPN(사용자 계정 이름) 을 선택합니다. {{UserPrincipalName}}인증서 유효 기간 선택한 값 구성 KSP(키 스토리지 공급자) 비즈니스용 Windows Hello에 등록하면 실패합니다. 주요 사용량 디지털 서명 키 크기(비트) 2048 해시 알고리즘의 경우 SHA-2 루트 인증서 +루트 인증서를 선택하고 루트 CA 인증서에 대해 이전에 만든 신뢰할 수 있는 인증서 프로필을 선택합니다. 확장 키 사용 - 이름:스마트 카드 로그온

-

개체 식별자:

1.3.6.1.4.1.311.20.2.2 - 미리 정의된 값:구성되지 않음

- 이름:클라이언트 인증

-

개체 식별자:

1.3.6.1.5.5.7.3.2 - 미리 정의된 값:클라이언트 인증

갱신 임계값(%) 선택한 값 구성 SCEP 서버 URL SCEP 인프라를 배포하는 동안 구성한 퍼블릭 엔드포인트를 제공합니다. 다음 선택

할당 패널에서 구성하려는 디바이스 또는 사용자를 구성원으로 포함하는 보안 그룹에 정책을 할당하고 다음을 선택합니다.

적용 가능성 규칙 패널에서 필요한 경우 발급 제한을 구성하고 다음을 선택합니다.

검토 + 만들기 패널에서 정책 구성을 검토하고 만들기를 선택합니다.

SCEP 정책을 구성하는 방법에 대한 자세한 내용은 Intune에서 SCEP 인증서 프로필 구성을 참조하세요. PKCS 정책을 구성하려면 Intune에서 PKCS 인증서 구성 및 사용을 참조하세요.

주의

Intune을 통해 인증서를 배포하고 그룹 정책을 통해 비즈니스용 Windows Hello를 구성하는 경우 디바이스는 인증서를 가져오지 못하고 로그에 DeviceManagement-Enterprise-Diagnostic-Provider 오류 코드를 0x82ab0011 기록합니다.

오류를 방지하려면 그룹 정책 대신 Intune을 통해 비즈니스용 Windows Hello를 구성합니다.

비 Microsoft 인증 기관 사용

비 Microsoft PKI를 사용하는 경우 온-프레미스 Active Directory에 게시된 인증서 템플릿을 사용할 수 없을 수 있습니다. Intune/SCEP를 비 Microsoft PKI 배포와 통합하는 방법에 대한 지침은 Microsoft Intune에서 SCEP와 함께 비 Microsoft CA(인증 기관) 사용을 참조하세요.

SCEP를 사용하는 대신 또는 이전에 다루는 솔루션이 사용자 환경에서 작동하지 않는 경우 PKI에 제출할 CSR(인증서 서명 요청)을 수동으로 생성할 수 있습니다. 이 방법을 지원하기 위해 Generate-CertificateRequest PowerShell commandlet을 사용할 수 있습니다.

commandlet은 Generate-CertificateRequest 기존 비즈니스용 Windows Hello 키에 대한 파일을 생성 .inf 합니다. 를 .inf 사용하여 인증서 요청을 수동으로 생성하는 데 사용할 수 있습니다 certreq.exe. 또한 commandlet은 인증서에 .req 대해 PKI에 제출할 수 있는 파일을 생성합니다.

인증서가 배포되었는지 확인

인증서가 비즈니스용 Windows Hello 컨테이너에 올바르게 배포되었는지 확인하려면 다음 명령을 사용합니다.

certutil -store -user my

출력에는 사용자 저장소에 저장된 키와 인증서가 나열됩니다. CA에서 발급한 인증서가 비즈니스용 Windows Hello 컨테이너에 배포되면 출력에 값Microsoft Passport Key Storage Provider이 인 인증서가 Provider 표시됩니다.

예시:

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

사용자 환경

사용자가 인증서를 가져오면 원격 데스크톱 연결(mstsc.exe)을 열어 사용자의 Active Directory 계정과 동일한 Active Directory 포리스트에 있는 모든 Windows 디바이스에 RDP할 수 있습니다. 원격 호스트에 연결할 때 비즈니스용 Windows Hello를 사용하여 인증서의 프라이빗 키 잠금을 해제하라는 메시지가 표시됩니다.

Microsoft Entra 조인 디바이스

사용자는 생체 인식을 포함하여 사용 가능한 모든 Windows Hello 잠금 해제 제스처를 사용하여 인증할 수 있습니다.

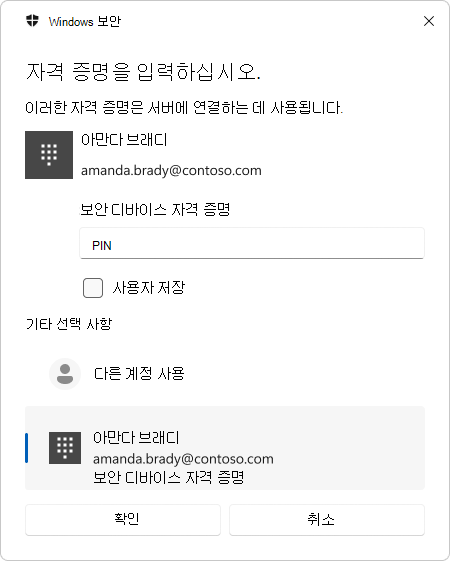

Microsoft Entra 하이브리드 조인 디바이스

자격 증명 프롬프트는 Windows Hello 자격 증명 공급자를 보안 디바이스 자격 증명으로 식별합니다. 사용자는 PIN 자격 증명 공급자를 사용하여 잠금을 해제해야 합니다.

다음은 지문을 잠금 해제 요소로 사용하는 Microsoft Entra 조인 디바이스의 사용자 환경을 보여 주는 간단한 비디오입니다.

참고

사용자에게 원격 데스크톱 프로토콜을 사용하여 원격 서버에 연결할 수 있는 권한이 있어야 합니다(예: 원격 호스트의 원격 데스크톱 사용자 로컬 그룹 구성원).

호환성

사용자는 생체 인식의 편리성을 높이 평가하며 관리자는 보안을 소중히 여기지만 애플리케이션 및 비즈니스용 Windows Hello 인증서와 호환성 문제가 발생할 수 있습니다. 이러한 시나리오에서는 정책 설정을 배포하여 필요한 사용자의 이전 동작으로 되돌릴 수 있습니다.

자세한 내용은 비즈니스용 Windows Hello 인증서를 스마트 카드 인증서로 사용을 참조하세요.

알려진 문제

RDP를 통해 Hello 인증서를 사용하여 TLS 1.3 클라이언트 인증을 수행하려고 할 때 알려진 문제가 있습니다. 다음과 같은 오류 ERR_SSL_CLIENT_AUTH_SIGNATURE_FAILED로 인해 인증이 실패합니다. Microsoft는 가능한 솔루션을 조사하고 있습니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기