VPN 및 조건부 액세스

이제 VPN 클라이언트를 클라우드 기반 조건부 액세스 플랫폼과 통합하여 원격 클라이언트에 대한 장치 준수 옵션을 제공할 수 있습니다. 조건부 액세스는 Microsoft Entra 연결된 애플리케이션에 대한 액세스 규칙을 만들 수 있는 정책 기반 평가 엔진입니다.

참고

조건부 액세스는 Microsoft Entra ID P1 또는 P2 기능입니다.

장치 준수에 사용되는 조건부 액세스 플랫폼 구성 요소에는 다음 클라우드 기반 서비스가 포함됩니다.

- 조건부 액세스 플랫폼

- Microsoft Entra Connect Health

- Windows 상태 증명 서비스(선택 사항)

- Microsoft Entra 인증 기관 - 클라우드 기반 디바이스 규정 준수 솔루션에 사용되는 클라이언트 인증서를 Microsoft Entra ID 기반 CA(인증 기관)에서 발급해야 합니다. Microsoft Entra CA는 기본적으로 Azure의 미니 CA 클라우드 테넌트입니다. Microsoft Entra CA는 온-프레미스 Enterprise CA의 일부로 구성할 수 없습니다. Windows Server 및 Windows 10 대한 Always On VPN 배포도 참조하세요.

- Microsoft Entra ID 발급된 단기 인증서 - VPN 연결 시도가 수행되면 로컬 디바이스의 Microsoft Entra 토큰 브로커가 Microsoft Entra ID 통신한 다음 규정 준수 규칙에 따라 상태를 확인합니다. 규정을 준수하는 경우 Microsoft Entra ID VPN을 인증하는 데 사용되는 수명이 짧은 인증서를 다시 보냅니다. EAP-TLS 등의 인증서 인증 방법을 사용할 수 있습니다. 클라이언트가 다시 연결하고 인증서가 만료되었음을 확인하면 클라이언트는 새 인증서가 발급되기 전에 상태 유효성 검사를 위해 Microsoft Entra ID 사용하여 다시 검사.

- 디바이스 준수 정책 Microsoft Intune: 클라우드 기반 디바이스 규정 준수는 디바이스 상태를 쿼리하고 다음과 같은 준수 규칙을 정의할 수 있는 Microsoft Intune 준수 정책을 사용합니다.

- 바이러스 백신 상태

- 자동 업데이트 상태 및 업데이트 준수

- 암호 정책 준수

- 암호화 준수

- 장치 상태 증명 상태(쿼리 후 증명 서비스를 기준으로 유효성 검사됨)

다음 클라이언트 쪽 구성 요소도 필요합니다.

- HealthAttestation CSP(구성 서비스 공급자)

- VPNv2 CSP DeviceCompliance 노드 설정

- TPM(신뢰할 수 있는 플랫폼 모듈)

VPN 장치 준수

현재 사용자에게 발급된 Microsoft Entra 인증서에는 CDP(CRL 배포 지점)가 없으며 KDC(키 배포 센터)가 Kerberos 토큰을 발급하는 데 적합하지 않습니다. 사용자가 네트워크 공유의 파일과 같은 온-프레미스 리소스에 액세스하려면 클라이언트 인증 인증서를 사용자의 Windows 프로필에 배포해야 하며 해당 VPNv2 프로필에는 SSO> 섹션이 <포함되어야 합니다.

VPN 장치 준수를 지원하기 위한 서버 쪽 인프라 요구 사항은 다음과 같습니다.

- 인증서 인증을 사용하도록 VPN 서버를 구성해야 합니다.

- VPN 서버는 테넌트별 Microsoft Entra CA를 신뢰해야 합니다.

- Kerberos/NTLM을 사용하는 클라이언트 액세스의 경우 도메인 신뢰할 수 있는 인증서가 클라이언트 디바이스에 배포되고 SSO(Single Sign-On)에 사용하도록 구성됩니다.

서버 쪽이 설정된 후 VPN 관리자는 VPNv2 DeviceCompliance 노드를 통한 VPN 프로필의 조건부 액세스에 대한 정책 설정을 추가할 수 있습니다.

두 개의 클라이언트 쪽 구성 서비스 공급자가 VPN 장치 준수에 사용됩니다.

- VPNv2 CSP DeviceCompliance 설정:

- 사용: 클라이언트에서 나온 장치 준수 흐름을 사용하도록 설정합니다. true로 표시된 경우 VPN 클라이언트는 Microsoft Entra ID 통신하여 인증에 사용할 인증서를 가져옵니다. 인증서 인증을 사용하도록 VPN을 설정해야 하며 VPN 서버는 Microsoft Entra ID 반환된 서버를 신뢰해야 합니다.

- Sso: SSO 아래의 항목은 Kerberos 인증이 필요한 리소스에 액세스할 때 VPN 인증 인증서 이외의 인증서를 사용하도록 VPN 클라이언트에 지시하는 데 사용해야 합니다.

- Sso/Enabled: 이 필드가 true로 설정된 경우 VPN 클라이언트는 Kerberos 인증을 위한 별도의 인증서를 찾습니다.

- Sso/IssuerHash: Kerberos 인증에 사용할 올바른 인증서를 검색하기 위한 VPN 클라이언트에 대한 해시입니다.

- Sso/Eku: VPN 클라이언트가 Kerberos 인증에 대한 올바른 인증서를 찾기 위해 쉼표로 구분된 EKU(확장 키 사용) 확장 목록입니다.

- HealthAttestation CSP(요구 사항이 아님) - HealthAttestation CSP에서 수행되는 기능은 다음과 같습니다.

- 상태 확인에 사용되는 TPM 데이터를 수집합니다.

- 데이터를 HAS(상태 증명 서비스)에 전달합니다.

- HAS에서 받은 상태 증명 인증서를 프로비전합니다.

- 요청 시 상태 증명 인증서(HAS에서 수신됨) 및 관련 런타임 정보를 MDM 서버에 전달하여 확인합니다.

참고

Kerberos 티켓을 가져오는 데 사용되는 인증서는 온-프레미스 CA에서 발급되어야 하며 사용자의 VPN 프로필에서 SSO를 사용하도록 설정해야 합니다. 이렇게 하면 사용자가 온-프레미스 리소스에 액세스할 수 있습니다. AzureAD 전용 조인 디바이스(하이브리드 조인 디바이스 아님)의 경우 온-프레미스 CA에서 발급한 사용자 인증서에 주체 및 SAN(주체 대체 이름)의 AzureAD에서 사용자 UPN이 있는 경우 클라이언트가 VPN 인증에 사용되는 자격 증명을 캐시하지 않도록 VPN 프로필을 수정해야 합니다. 이렇게 하려면 클라이언트에 VPN 프로필을 배포한 후 UseRasCredentials 항목을 1(기본값)에서 0으로 변경하여 클라이언트에서 Rasphone.pbk를 수정합니다.

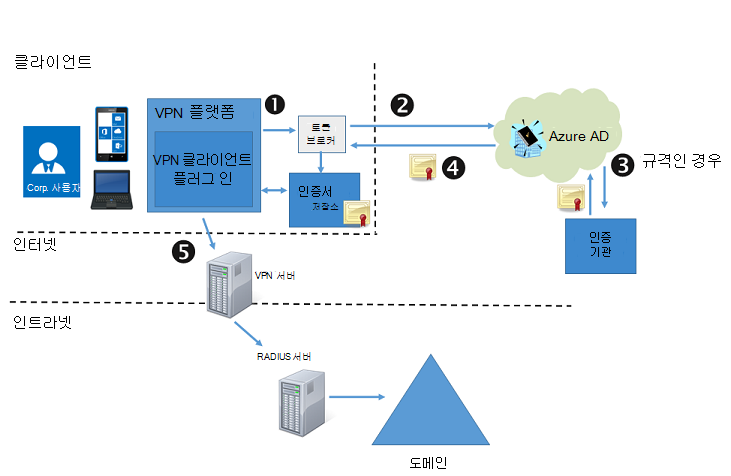

클라이언트 연결 흐름

VPN 클라이언트 쪽 연결 흐름은 다음과 같이 작동합니다.

VPNv2 프로필이 DeviceCompliance<>Enabled true</Enabled>>로 <구성된 경우 VPN 클라이언트는 다음 연결 흐름을 사용합니다.

- VPN 클라이언트는 Windows 10 또는 Windows 11 Microsoft Entra 토큰 브로커를 호출하여 자신을 VPN 클라이언트로 식별합니다.

- Microsoft Entra 토큰 브로커는 Microsoft Entra ID 인증하고 연결하려는 디바이스에 대한 정보를 제공합니다. Microsoft Entra 서버는 디바이스가 정책을 준수하는지 확인합니다.

- 규정을 준수하는 경우 Microsoft Entra ID 수명이 짧은 인증서를 요청합니다.

- Microsoft Entra ID 토큰 브로커를 통해 수명이 짧은 인증서를 인증서 저장소로 푸시다운합니다. 그런 다음 토큰 브로커는 추가 연결 처리를 위해 VPN 클라이언트에 다시 제어를 반환합니다.

- VPN 클라이언트는 Microsoft Entra ID 발급된 인증서를 사용하여 VPN 서버로 인증합니다.

조건부 액세스 구성

XML 구성에 대해서는 VPN 프로필 옵션 및 VPNv2 CSP를 참조하세요.

조건부 액세스 및 Microsoft Entra 상태에 대해 자세히 알아보기

- 조건부 액세스 Microsoft Entra

- Microsoft Entra 조건부 액세스 시작

- Windows 디바이스의 상태 제어

- Tip of the Day: The Conditional Access Framework and Device Compliance for VPN (Part 1)(오늘의 팁: 조건부 액세스 프레임워크 및 VPN에 대한 장치 준수(1부))

- Tip of the Day: The Conditional Access Framework and Device Compliance for VPN (Part 2)(오늘의 팁: 조건부 액세스 프레임워크 및 VPN에 대한 장치 준수(2부))

- Tip of the Day: The Conditional Access Framework and Device Compliance for VPN (Part 3)(오늘의 팁: 조건부 액세스 프레임워크 및 VPN에 대한 장치 준수(3부))

- Tip of the Day: The Conditional Access Framework and Device Compliance for VPN (Part 4)(오늘의 팁: 조건부 액세스 프레임워크 및 VPN에 대한 장치 준수(4부))

관련 문서

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기