BitLocker를 관리하고 운영하는 다양한 도구와 옵션이 있습니다.

- BitLocker PowerShell 모듈

- BitLocker 드라이브 암호화 도구

- 제어판

BitLocker 드라이브 암호화 도구 및 BitLocker PowerShell 모듈을 사용하여 BitLocker 제어판 통해 수행할 수 있는 모든 작업을 수행할 수 있습니다. 자동화된 배포 및 기타 스크립팅 시나리오에 사용하기에 적합합니다.

BitLocker 제어판 애플릿을 사용하면 사용자가 드라이브에서 BitLocker를 켜고 잠금 해제 방법 및 인증 방법을 지정하는 등의 기본 작업을 수행할 수 있습니다. BitLocker 제어판 애플릿은 기본 BitLocker 작업에 사용하기에 적합합니다.

이 문서에서는 BitLocker 관리 도구와 이를 사용하는 방법을 설명하며, 실용적인 예제를 제공합니다.

BitLocker PowerShell 모듈

BitLocker PowerShell 모듈을 사용하면 관리자가 BitLocker 옵션을 기존 스크립트에 쉽게 통합할 수 있습니다. 모듈, 해당 설명 및 구문에 포함된 cmdlet 목록은 BitLocker PowerShell 참조 문서를 검사.

BitLocker 드라이브 암호화 도구

BitLocker 드라이브 암호화 도구에는 다음 두 가지 명령줄 도구가 포함됩니다.

-

구성 도구(

manage-bde.exe)는 BitLocker 작업 스크립팅에 사용할 수 있으며 BitLocker 제어판 애플릿에 없는 옵션을 제공합니다. 옵션의manage-bde.exe전체 목록은 Manage-bde 참조를 참조하세요. -

복구 도구 (

repair-bde.exe)는 BitLocker로 보호된 드라이브를 정상적으로 잠금 해제하거나 복구 콘솔을 사용할 수 없는 재해 복구 시나리오에 유용합니다.

BitLocker 제어판 애플릿

BitLocker 제어판 사용하여 볼륨 암호화(시작, 입력BitLocker, BitLocker 관리 선택)는 BitLocker를 사용하는 사용자 수입니다. BitLocker 제어판 애플릿의 이름은 BitLocker 드라이브 암호화입니다. 애플릿은 운영 체제, 고정 데이터 및 이동식 데이터 볼륨 암호화를 지원합니다. BitLocker 제어판 디바이스가 Windows에 자신을 보고하는 방법에 따라 사용 가능한 드라이브를 적절한 범주로 구성합니다. 할당된 드라이브 문자가 있는 서식이 지정된 볼륨만 BitLocker 제어판 애플릿에 올바르게 표시됩니다.

중요: 셸 하드웨어 검색 서비스(ShellHWDetection)는 제어판 통해 또는 Explorer 통해 BitLocker를 관리하는 데 필요합니다.

Windows Explorer 내에서 BitLocker 사용

Windows Explorer 사용하면 볼륨을 마우스 오른쪽 단추로 클릭하고 BitLocker 켜기를 선택하여 BitLocker 드라이브 암호화 마법사를 시작할 수 있습니다. 이 옵션은 기본적으로 클라이언트 컴퓨터에서 사용할 수 있습니다. 서버에서 BitLocker 기능 및 Desktop-Experience 기능을 먼저 설치해야 이 옵션을 사용할 수 있습니다. BitLocker 켜기를 선택한 후 마법사는 BitLocker 제어판 사용하여 시작할 때와 동일하게 작동합니다.

BitLocker 상태 확인

관리자는 특정 볼륨의 BitLocker 상태 검사 위해 BitLocker 제어판 애플릿, Windows Explorer, manage-bde.exe 명령줄 도구 또는 Windows PowerShell cmdlet에서 드라이브의 상태 확인할 수 있습니다. 각 옵션은 다양한 수준의 세부 정보와 사용 편의성을 제공합니다.

아래 지침에 따라 선택한 도구를 선택하여 BitLocker의 상태 확인합니다.

볼륨의 현재 상태를 확인하려면 볼륨 유형, 보호기, 보호 상태 및 기타 세부 정보에 대한 정보를 제공하는 cmdlet을 사용할 Get-BitLockerVolume 수 있습니다. 예시:

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

BitLocker 사용

TPM 보호기를 사용하여 OS 드라이브

다음 예제에서는 TPM 보호기와 복구 키 없이 운영 체제 드라이브에서 BitLocker를 사용하도록 설정하는 방법을 보여 줍니다.

Enable-BitLocker C: -TpmProtector

TPM 보호기 및 시작 키를 사용하여 OS 드라이브

다음 예제에서는 TPM 및 시작 키 보호기를 사용하여 운영 체제 드라이브에서 BitLocker를 사용하도록 설정하는 방법을 보여 줍니다.

OS 드라이브 문자가 C: 이고 USB 플래시 드라이브가 드라이브 문자 E:라고 가정하면 명령은 다음과 같습니다.

BitLocker 하드웨어 테스트를 건너뛰도록 선택하면 다시 부팅할 필요 없이 암호화가 즉시 시작됩니다.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

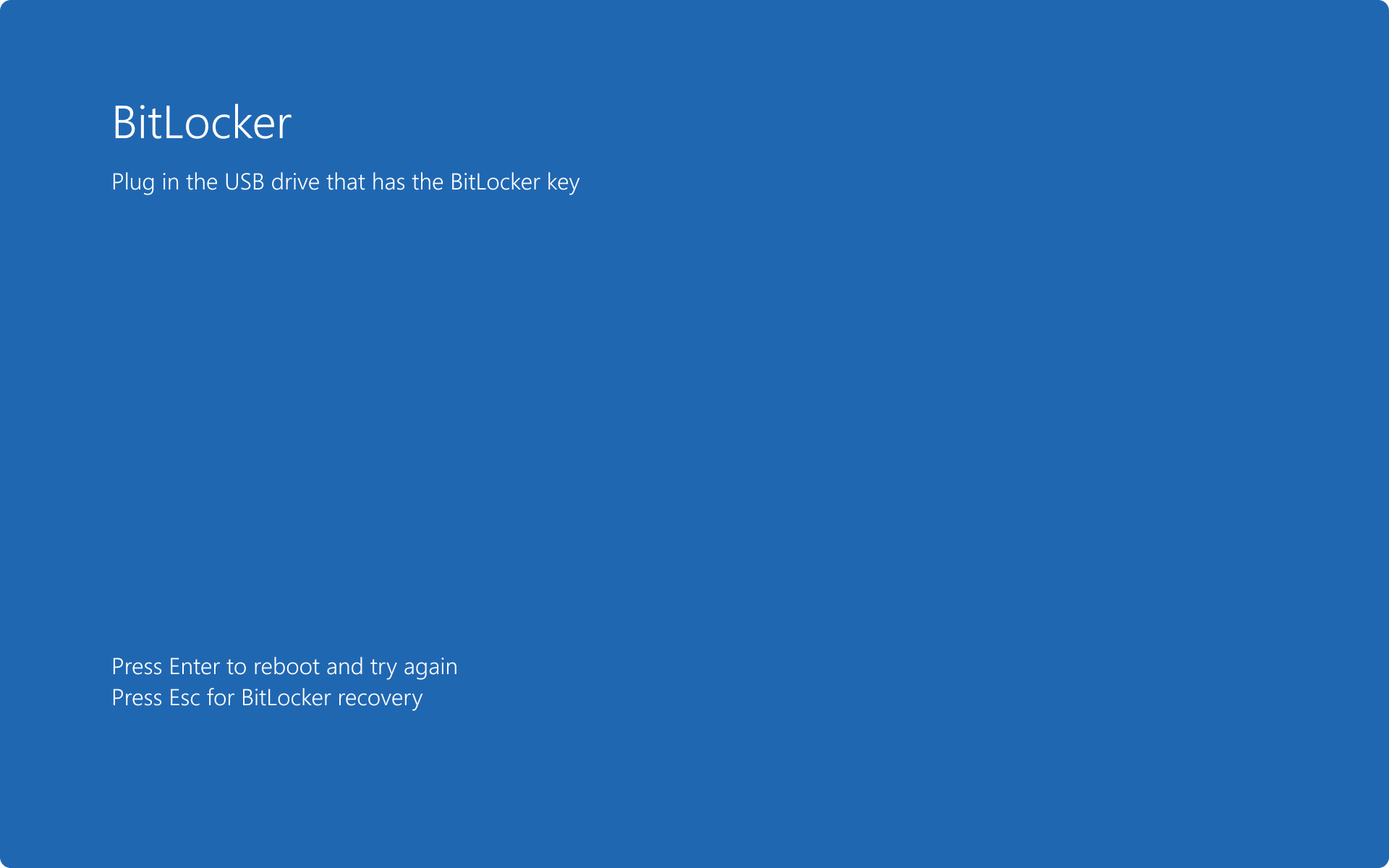

다시 부팅한 후 BitLocker 프리부트 화면이 표시되고 운영 체제를 시작하기 전에 USB 시작 키를 삽입해야 합니다.

데이터 볼륨

데이터 볼륨은 운영 체제 볼륨과 유사한 암호화 프로세스를 사용하지만 작업을 완료하기 위해 보호기가 필요하지 않습니다.

볼륨을 암호화하기 전에 원하는 보호기를 추가합니다. 다음 예제에서는 변수 $pw 를 암호로 사용하여 볼륨에 E: 암호 보호기를 추가합니다. 변수는 $pw 사용자 정의 암호를 저장하기 위해 SecureString 값으로 유지됩니다.

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

참고

BitLocker cmdlet을 실행하려면 따옴표로 묶인 키 보호기 GUID가 필요합니다. 중괄호가 있는 전체 GUID가 명령에 포함되어 있는지 확인합니다.

예: PowerShell을 사용하여 TPM 보호기에서 BitLocker 사용

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

예: PowerShell을 사용하여 TPM+PIN 보호기에서 BitLocker를 사용하도록 설정합니다. 이 경우 PIN이 123456 설정됩니다.

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

BitLocker 보호기 관리

BitLocker 보호기의 관리는 보호기를 추가, 제거 및 백업하는 것으로 구성됩니다.

다음 지침을 사용하여 필요에 가장 적합한 옵션을 선택하여 BitLocker 보호기를 관리합니다.

보호기 나열

볼륨에 사용할 수 있는 보호기 목록(C: 예제의 경우)은 다음 명령을 실행하여 나열할 수 있습니다.

(Get-BitLockerVolume -mountpoint C).KeyProtector

보호기 추가

복구 암호 보호기 추가

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

암호 보호기 추가

데이터 볼륨에 대한 일반적인 보호기는 암호 보호기입니다. 다음 예제에서는 암호 보호기가 볼륨에 추가됩니다.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Active Directory 보호기 추가

Active Directory 보호기는 시험판 환경에서 운영 체제 볼륨의 잠금을 해제하지는 않지만 운영 체제 및 데이터 볼륨 모두에 추가할 수 있는 SID 기반 보호기입니다. 보호기를 사용하려면 도메인 계정 또는 그룹의 SID가 보호기와 연결되어야 합니다. BitLocker는 디스크가 클러스터의 멤버 컴퓨터에 제대로 장애 조치(failover)하고 잠금을 해제할 수 있도록 하는 CNO(클러스터 이름 개체)에 대한 SID 기반 보호기를 추가하여 클러스터 인식 디스크를 보호할 수 있습니다.

중요

SID 기반 보호기는 운영 체제 볼륨에서 사용할 때 TPM, PIN, 복구 키 등과 같은 추가 보호기를 사용해야 합니다.

참고

Microsoft Entra 조인된 디바이스에는 이 옵션을 사용할 수 없습니다.

이 예제에서는 도메인 SID 기반 보호기가 이전에 암호화된 볼륨에 추가됩니다. 사용자는 추가하려는 사용자 계정 또는 그룹에 대한 SID를 알고 있으며 다음 명령을 사용합니다.

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

볼륨에 보호기를 추가하려면 도메인 SID 또는 도메인 및 백슬래시 앞에 오는 그룹 이름이 필요합니다. 다음 예제에서는 CONTOSO\Administrator 계정이 데이터 볼륨 G에 보호기로 추가됩니다.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

계정 또는 그룹에 SID를 사용하려면 첫 번째 단계는 보안 주체와 연결된 SID를 확인하는 것입니다. Windows PowerShell 사용자 계정에 대한 특정 SID를 얻으려면 다음 명령을 사용합니다.

Get-ADUser -filter {samaccountname -eq "administrator"}

참고

이 명령을 사용하려면 RSAT-AD-PowerShell 기능이 필요합니다.

팁

로컬로 로그온한 사용자 및 그룹 멤버 자격에 대한 정보는 를 사용하여 whoami.exe /all찾을 수 있습니다.

보호기 제거

볼륨에서 기존 보호기를 제거하려면 cmdlet을 Remove-BitLockerKeyProtector 사용합니다. 제거할 보호기와 연결된 GUID를 제공해야 합니다.

다음 명령은 키 보호기 및 GUIDS 목록을 반환합니다.

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

이 정보를 사용하면 명령을 사용하여 특정 볼륨의 키 보호기를 제거할 수 있습니다.

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

참고

BitLocker cmdlet을 실행하려면 따옴표로 묶인 키 보호기 GUID가 필요합니다. 중괄호가 있는 전체 GUID가 명령에 포함되어 있는지 확인합니다.

참고

BitLocker 암호화 드라이브에 대해 하나 이상의 잠금 해제 방법이 있어야 합니다.

일시 중단 및 다시 시작

일부 구성 변경은 BitLocker를 일시 중단한 다음 변경 내용이 적용된 후 다시 시작해야 할 수 있습니다.

다음 지침에 따라 필요에 가장 적합한 옵션을 선택하여 BitLocker를 일시 중단하고 다시 시작합니다.

BitLocker 일시 중단

Suspend-BitLocker -MountPoint D

BitLocker 다시 시작

참고

보호 다시 시작은 Windows EULA를 수락한 디바이스에서만 작동합니다.

Resume-BitLocker -MountPoint D

복구 암호 재설정 및 백업

사용 후 복구 암호를 무효화하는 것이 좋습니다. 이 예제에서는 복구 암호 보호기가 OS 드라이브에서 제거되고 새 보호기가 추가되고 Microsoft Entra ID 또는 Active Directory에 백업됩니다.

OS 볼륨에서 모든 복구 암호를 제거합니다.

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

OS 볼륨에 대한 BitLocker 복구 암호 보호기를 추가합니다.

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

새 복구 암호의 ID를 가져옵니다.

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

참고

정책 설정 BitLocker로 보호되는 운영 체제 드라이브를 복구할 수 있는 방법 선택 이 AD DS에 BitLocker 백업 필요로 구성된 경우에는 이 다음 단계가 필요하지 않습니다.

출력에서 복구 암호의 ID를 복사합니다.

이전 단계의 GUID를 사용하여 다음 명령의 를 바꾸고 {ID} 다음 명령을 사용하여 복구 암호를 백업하여 ID를 Microsoft Entra.

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

또는 다음 명령을 사용하여 Active Directory에 복구 암호를 백업합니다.

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

참고

중괄호는 {} ID 문자열에 포함되어야 합니다.

BitLocker 사용 안 함

BitLocker를 사용하지 않도록 설정하면 볼륨에서 연결된 보호기가 암호 해독되고 제거됩니다. 암호 해독은 더 이상 보호가 필요하지 않고 문제 해결 단계가 아닌 경우에 발생해야 합니다.

다음 지침을 사용하여 필요에 가장 적합한 옵션을 선택하여 BitLocker를 사용하지 않도록 설정합니다.

Windows PowerShell 한 번의 패스로 여러 드라이브의 암호를 해독하는 기능을 제공합니다. 다음 예제에서 사용자는 암호 해독하려는 세 개의 암호화된 볼륨을 가지고 있습니다.

Disable-BitLocker 명령을 사용하면 더 많은 명령 없이도 모든 보호기 및 암호화를 동시에 제거할 수 있습니다. 이 명령의 예는 다음과 같습니다.

Disable-BitLocker

각 탑재 지점을 개별적으로 지정하지 않도록 하려면 배열의 -MountPoint 매개 변수를 사용하여 추가 사용자 입력 없이 동일한 명령을 한 줄로 시퀀싱합니다. 예제:

Disable-BitLocker -MountPoint C,D

드라이브 잠금 해제

드라이브를 보조 드라이브로 디바이스에 연결하고 BitLocker 복구 키가 있는 경우 다음 지침을 사용하여 BitLocker 사용 드라이브의 잠금을 해제할 수 있습니다.

다음 예제에서 드라이브는 D 잠금을 해제할 드라이브입니다. 요구 사항에 가장 적합한 옵션을 선택합니다.

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

자세한 내용은 Unlock-BitLocker를 참조하세요.