익스플로잇 및 익스플로잇 키트

악용은 소프트웨어의 취약성을 활용합니다. 취약성은 맬웨어가 디바이스에 진입하는 데 사용할 수 있는 소프트웨어의 구멍과 같습니다. 맬웨어는 이러한 취약성을 악용하여 컴퓨터의 보안 보호 장치를 우회하여 디바이스를 감염합니다.

익스플로잇 및 익스플로잇 키트 작동 방식

악용은 종종 더 큰 공격의 첫 번째 부분입니다. 해커는 중요한 취약성이 포함된 오래된 시스템을 검색한 다음, 대상 맬웨어를 배포하여 악용합니다. 악용에는 종종 공격자가 제어하는 네트워크에서 추가 맬웨어를 다운로드하는 데 사용되는 작은 맬웨어 페이로드인 셸코드가 포함됩니다. Shellcode를 사용하면 해커가 디바이스를 감염시키고 조직에 침투할 수 있습니다.

익스플로잇 키트는 익스플로잇 컬렉션을 포함하는 보다 포괄적인 도구입니다. 이러한 키트는 디바이스에서 다양한 종류의 소프트웨어 취약성을 검사하고, 발견된 경우 추가 맬웨어를 배포하여 디바이스를 추가로 감염합니다. 키트는 Adobe Flash Player, Adobe Reader, 인터넷 Explorer, Oracle Java 및 Sun Java를 비롯한 다양한 소프트웨어를 대상으로 하는 익스플로잇을 사용할 수 있습니다.

공격자가 익스플로잇 및 익스플로잇 키트를 배포하는 데 사용하는 가장 일반적인 방법은 웹 페이지를 통해서이지만 익스플로잇이 이메일에 도착할 수도 있습니다. 일부 웹 사이트는 무의식적으로 자신의 광고에 악성 코드와 악용을 호스팅합니다.

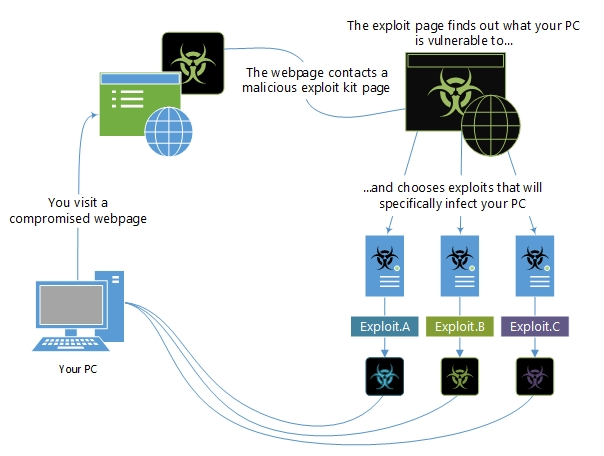

아래 인포그래픽은 손상된 웹 페이지를 방문한 후 익스플로잇 키트가 디바이스를 악용하려고 시도하는 방법을 보여 줍니다.

그림 1. 키트 작동을 악용하는 방법의 예

Wannacry를 비롯한 몇 가지 주목할 만한 위협은 SMB(서버 메시지 블록) 취약성 CVE-2017-0144를 악용하여 맬웨어를 시작합니다.

익스플로잇 키트의 예:

악용에 대해 자세히 알아보려면 ESET와의 공동 사냥에서 발견된 이중 제로 데이 샘플을 분리하는 방법에 대한 이 블로그 게시물을 참조하세요.

악용 이름을 지정하는 방법

맬웨어 백과 사전의 익스플로잇을 대상으로 하는 "플랫폼"으로 분류합니다. 예를 들어 Exploit:Java/CVE-2013-1489입니다. 은 Java의 취약성을 대상으로 하는 악용입니다.

"CVE(일반적인 취약성 및 노출)"라는 프로젝트는 많은 보안 소프트웨어 공급업체에서 사용됩니다. 이 프로젝트는 각 취약성에 고유한 번호(예: CVE-2016-0778)를 제공합니다. "2016" 부분은 취약성이 발견된 연도를 나타냅니다. "0778"은 이 특정 취약성에 대한 고유 ID입니다.

자세한 내용은 CVE 웹 사이트에서 확인할 수 있습니다.

악용으로부터 보호하는 방법

악용을 방지하는 가장 좋은 방법은 organization 소프트웨어를 최신 상태로 유지하는 것입니다. 소프트웨어 공급업체는 알려진 많은 취약성에 대한 업데이트를 제공하므로 이러한 업데이트가 모든 디바이스에 적용되는지 확인합니다.

더 일반적인 팁은 맬웨어 감염 방지를 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기