Microsoft Defender 바이러스 백신 보호 업데이트의 출처 관리

적용 대상:

- 엔드포인트용 Microsoft Defender 플랜 1

- 엔드포인트용 Microsoft Defender 플랜 2

- Microsoft Defender 바이러스 백신

플랫폼

- Windows

바이러스 백신 보호를 최신 상태로 유지하는 것이 중요합니다. Microsoft Defender 바이러스 백신에 대한 보호 업데이트를 관리하는 두 가지 구성 요소가 있습니다.

- 업데이트가 다운로드되는 위치; 그리고

- 업데이트를 다운로드하고 적용하는 경우

이 문서에서는 업데이트를 다운로드해야 하는 위치에서 지정하는 방법을 설명합니다(이 사양을 대체 순서라고도 함). 업데이트 작동 방식 및 업데이트의 다른 측면(예: 업데이트 예약)을 구성하는 방법에 대한 개요는 Microsoft Defender 바이러스 백신 업데이트 관리 및 기준 적용 문서를 참조하세요.

중요

Microsoft Defender 바이러스 백신 보안 인텔리전스 업데이트 및 플랫폼 업데이트는 Windows 업데이트 통해 전달되며 2019년 10월 21일 월요일부터 모든 보안 인텔리전스 업데이트는 SHA-2 전용으로 서명됩니다. 보안 인텔리전스를 업데이트하려면 SHA-2를 지원하도록 디바이스를 업데이트해야 합니다. 자세한 내용은 Windows 및 WSUS에 대한 2019 SHA-2 코드 서명 지원 요구 사항을 참조하세요.

대체 순서

일반적으로 네트워크 구성에 따라 기본 원본에서 업데이트를 개별적으로 다운로드하고 우선 순위에 따라 다른 원본을 다운로드하도록 엔드포인트를 구성합니다. 업데이트 지정한 순서대로 원본에서 가져옵니다. 현재 원본의 업데이트가 만료된 경우 목록의 다음 원본이 즉시 사용됩니다.

업데이트가 게시되면 업데이트 크기를 최소화하기 위해 논리가 적용됩니다. 대부분의 경우 최신 업데이트와 현재 설치된 업데이트 간의 차이점만 다운로드되어 디바이스에 적용됩니다. 차이점 집합을 델타라고 합니다. 델타의 크기는 두 가지 기본 요인에 따라 달라집니다.

- 디바이스의 마지막 업데이트 기간입니다. 그리고

- 업데이트를 다운로드하고 적용하는 데 사용되는 원본

엔드포인트의 업데이트가 오래 될수록 다운로드가 커집니다. 그러나 다운로드 빈도도 고려해야 합니다. 업데이트 일정이 잦을수록 네트워크 사용량이 늘어나고 일정 빈도가 낮을수록 다운로드당 파일 크기가 커질 수 있습니다.

엔드포인트가 업데이트를 받아야 하는 위치를 지정할 수 있는 5개의 위치가 있습니다.

- Microsoft 업데이트

- Windows Server 업데이트 서비스 (아래 참고 1 참조)

- Microsoft Endpoint Configuration Manager

- 네트워크 파일 공유

- Microsoft Defender 바이러스 백신 및 기타 Microsoft 맬웨어 방지에 대한 보안 인텔리전스 업데이트(아래 참고 2 참조)

참고

내부 정의 업데이트 서버를 Intune. SCCM/SUP를 사용하여 Microsoft Defender 바이러스 백신에 대한 정의 업데이트를 받고 차단된 클라이언트 디바이스의 Windows 업데이트 액세스해야 하는 경우 공동 관리로 전환하고 엔드포인트 보호 워크로드를 Intune 오프로드할 수 있습니다. Intune 구성된 맬웨어 방지 정책에는 온-프레미스 WSUS를 업데이트 원본으로 사용하도록 설정할 수 있는 "내부 정의 업데이트 서버" 옵션이 있습니다. 이 구성은 엔터프라이즈에 대해 승인된 공식 WU 서버의 업데이트를 제어하는 데 도움이 되며, 공식 Windows 업데이트 네트워크에 대한 네트워크 트래픽을 프록시하고 저장하는 데에도 도움이 됩니다.

정책 및 레지스트리에 이 항목이 이전 이름인 MICROSOFT 맬웨어 보호 센터(MMPC) 보안 인텔리전스로 나열되었을 수 있습니다.

최상의 보호 수준을 보장하기 위해 Microsoft 업데이트는 빠른 릴리스를 허용합니다. 즉, 자주 다운로드가 더 적습니다. Windows Server 업데이트 서비스, Microsoft 엔드포인트 Configuration Manager, Microsoft 보안 인텔리전스 업데이트 및 플랫폼 업데이트 원본은 덜 빈번한 업데이트를 제공합니다. 따라서 델타가 더 클 수 있으므로 다운로드가 더 커질 수 있습니다.

플랫폼 업데이트 및 엔진 업데이트는 월별 주기로 릴리스됩니다. 보안 인텔리전스 업데이트는 하루에 여러 번 제공되지만 이 델타 패키지에는 엔진 업데이트가 포함되어 있지 않습니다. 바이러스 백신 보안 인텔리전스 및 제품 업데이트 Microsoft Defender 참조하세요.

중요

Windows Server 업데이트 서비스 또는 Microsoft 업데이트 후에 Microsoft 보안 인텔리전스 페이지 업데이트를 대체 원본으로 설정한 경우 현재 업데이트가 최신 업데이트로 간주되는 경우 보안 인텔리전스 업데이트 및 플랫폼 업데이트에서만 업데이트가 다운로드됩니다. 기본적으로 Windows Server 업데이트 서비스 또는 Microsoft 업데이트 서비스에서 업데이트를 적용할 수 없는 7일 연속입니다. 그러나 보호가 오래된 것으로 보고되기 전의 일 수를 설정할 수 있습니다.

2019년 10월 21일 월요일부터 보안 인텔리전스 업데이트 및 플랫폼 업데이트는 SHA-2 전용으로 서명됩니다. 최신 보안 인텔리전스 업데이트 및 플랫폼 업데이트를 받으려면 SHA-2를 지원하도록 디바이스를 업데이트해야 합니다. 자세한 내용은 Windows 및 WSUS에 대한 2019 SHA-2 코드 서명 지원 요구 사항을 참조하세요.

각 원본에는 다음 표에 설명된 대로 업데이트를 게시하는 빈도 외에도 네트워크 구성 방식에 따라 달라지는 일반적인 시나리오가 있습니다.

| 위치 | 샘플 시나리오 |

|---|---|

| Windows Server Update Service | Windows Server Update Service를 사용하여 네트워크에 대한 업데이트를 관리하고 있습니다. |

| Microsoft 업데이트 | 엔드포인트가 Microsoft 업데이트에 직접 연결되도록 합니다. 이 옵션은 엔터프라이즈 네트워크에 불규칙하게 연결하는 엔드포인트 또는 Windows Server 업데이트 서비스를 사용하여 업데이트를 관리하지 않는 경우에 유용합니다. |

| 파일 공유 | 인터넷에 연결되지 않은 디바이스(예: 가상 머신 또는 VM)가 있습니다. 인터넷에 연결된 VM 호스트를 사용하여 VM이 업데이트를 가져올 수 있는 네트워크 공유에 대한 업데이트를 다운로드할 수 있습니다. VDI(가상 데스크톱 인프라) 환경에서 파일 공유를 사용하는 방법은 VDI 배포 가이드 를 참조하세요. |

| Microsoft Configuration Manager | Microsoft Configuration Manager 사용하여 엔드포인트를 업데이트하고 있습니다. |

| Microsoft Defender 바이러스 백신 및 기타 Microsoft 맬웨어 방지(이전의 MMPC라고 함)에 대한 보안 인텔리전스 업데이트 및 플랫폼 업데이트 |

SHA-2를 지원하도록 디바이스가 업데이트되었는지 확인합니다. Microsoft Defender 바이러스 백신 보안 인텔리전스 및 플랫폼 업데이트는 Windows 업데이트 통해 제공됩니다. 2019년 10월 21일부터 보안 인텔리전스 업데이트 및 플랫폼 업데이트는 SHA-2 전용으로 서명됩니다. 최근 감염으로 인해 최신 보호 업데이트를 다운로드하거나 VDI 배포를 위한 강력한 기본 이미지를 프로비전하는 데 도움이 됩니다. 이 옵션은 기본 원본이 아닌 최종 대체 원본으로만 사용해야 합니다. 지정된 일 수 동안 Windows Server 업데이트 서비스 또는 Microsoft 업데이트에서 업데이트를 다운로드할 수 없는 경우에만 사용할 수 있습니다. |

업데이트 원본이 그룹 정책, Microsoft 엔드포인트 Configuration Manager, PowerShell cmdlet 및 WMI와 함께 사용되는 순서를 관리할 수 있습니다.

중요

Windows Server 업데이트 서비스를 다운로드 위치로 설정하는 경우 위치를 지정하는 데 사용하는 관리 도구에 관계없이 업데이트를 승인해야 합니다. 업데이트가 하루에 한 번 이상 도착할 때 유용할 수 있는 Windows Server 업데이트 서비스를 사용하여 자동 승인 규칙을 설정할 수 있습니다. 자세한 내용은 독립 실행형 Windows Server 업데이트 서비스에서 엔드포인트 보호 업데이트 동기화를 참조하세요.

이 문서의 절차에서는 먼저 순서를 설정하는 방법과 Windows 파일 서버 - 파일 공유 옵션을 사용하도록 설정하는 방법을 설명합니다.

그룹 정책 사용하여 업데이트 위치 관리

그룹 정책 관리 컴퓨터에서 그룹 정책 관리 콘솔을 엽니다. 구성하려는 그룹 정책 개체를 마우스 오른쪽 단추로 클릭한 다음 편집을 선택합니다.

그룹 정책 관리 편집기컴퓨터 구성으로 이동합니다.

정책을 선택한 다음 관리 템플릿을 선택합니다.

트리를 Windows 구성 요소>Windows Defender>서명 업데이트로 확장합니다.

참고

- Windows 10 버전 1703에서 1809까지의 정책 경로는 Windows 구성 요소 > Microsoft Defender 바이러스 백신 > 서명 업데이트

- Windows 10 버전 1903의 경우 정책 경로는 Windows 구성 요소 > Microsoft Defender 바이러스 백신 > 보안 인텔리전스 업데이트

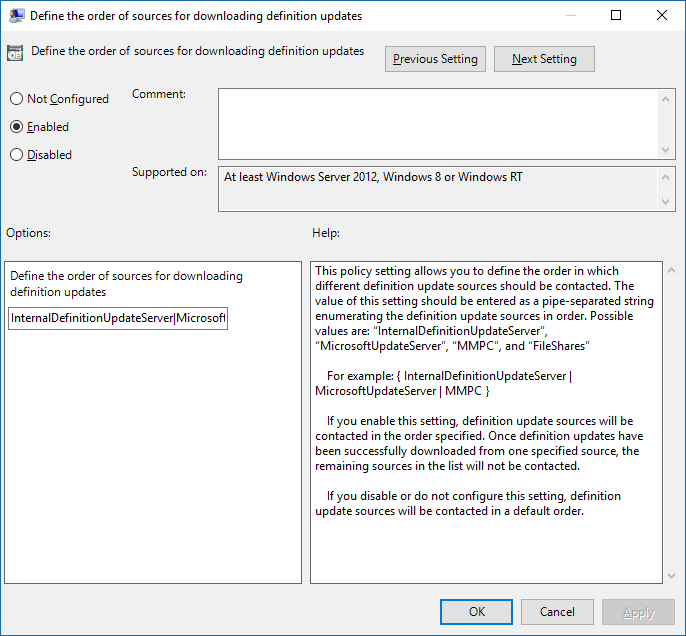

보안 인텔리전스 업데이트를 다운로드하기 위한 원본 순서 정의 설정을 편집합니다. 옵션을 사용으로 설정합니다.

다음 스크린샷과 같이 단일 파이프로 구분된 원본 순서를 지정합니다(예:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC).확인을 선택합니다. 이 작업은 보호 업데이트 원본의 순서를 설정합니다.

보안 인텔리전스 업데이트 다운로드를 위한 파일 공유 정의 설정을 편집한 다음 옵션을 사용으로 설정합니다.

Windows Server에서 파일 공유 원본을 지정합니다. 원본이 여러 개 있는 경우 각 원본을 단일 파이프로 구분하여 사용해야 하는 순서대로 지정합니다. 경로를 나타내는 데 표준 UNC 표기법을 사용합니다. 예:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name경로를 입력하지 않으면 VM에서 업데이트를 다운로드할 때 이 원본을 건너뜁니다.

확인을 선택합니다. 이 작업은 원본 순서 정의... 그룹 정책 설정에서 해당 원본을 참조할 때 파일 공유 의 순서를 설정합니다.

Configuration Manager 사용하여 업데이트 위치 관리

Microsoft Configuration Manager(현재 분기) 구성에 대한 자세한 내용은 Endpoint Protection에 대한 보안 인텔리전스 업데이트 구성을 참조하세요.

PowerShell cmdlet을 사용하여 업데이트 위치 관리

다음 PowerShell cmdlet을 사용하여 업데이트 순서를 설정합니다.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

자세한 내용은 다음 문서를 참조하세요.

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- PowerShell cmdlet을 사용하여 Microsoft Defender 바이러스 백신 구성 및 실행

- Defender 바이러스 백신 cmdlet

WMI(Windows 관리 명령)를 사용하여 업데이트 위치 관리

다음 속성에 대해 MSFT_MpPreference 클래스의 Set 메서드를 사용합니다.

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

자세한 내용은 다음 문서를 참조하세요.

MDM(모바일 장치 관리)을 사용하여 업데이트 위치 관리

MDM 구성에 대한 자세한 내용은 정책 CSP - Defender/SignatureUpdateFallbackOrder 를 참조하세요.

Microsoft가 아닌 공급업체를 사용하는 경우 어떻게 해야 할까요?

이 문서에서는 Microsoft Defender 바이러스 백신에 대한 업데이트를 구성하고 관리하는 방법을 설명합니다. 그러나 이러한 작업을 수행하기 위해 비 Microsoft 공급업체를 고용할 수 있습니다.

예를 들어 Contoso가 Microsoft Defender 바이러스 백신을 포함하는 보안 솔루션을 관리하기 위해 Fabrikam을 고용했다고 가정해 보겠습니다. Fabrikam은 일반적으로 Windows Management Instrumentation, PowerShell cmdlet 또는 Windows 명령줄 을 사용하여 패치 및 업데이트를 배포합니다.

참고

Microsoft는 Microsoft Defender 바이러스 백신을 관리하기 위한 타사 솔루션을 테스트하지 않습니다.

보안 인텔리전스 및 플랫폼 업데이트를 위한 UNC 공유 만들기

Windows 파일 서버에서 예약된 작업을 사용하여 MMPC 사이트에서 보안 인텔리전스 및 플랫폼 업데이트를 다운로드하도록 네트워크 파일 공유(UNC/매핑된 드라이브)를 설정합니다.

공유를 프로비전하고 업데이트를 다운로드하려는 시스템에서 스크립트에 대한 폴더를 만듭니다.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\서명 업데이트를 위한 폴더를 만듭니다.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4 PowerShell 스크립트를 다운로드합니다.

수동 다운로드를 선택합니다.

원시 nupkg 파일 다운로드를 선택합니다.

파일을 추출합니다.

파일을

SignatureDownloadCustomTask.ps1이전에 만든C:\Tool\PS-Scripts\폴더인 에 복사합니다.명령줄을 사용하여 예약된 작업을 설정합니다.

참고

업데이트에는 전체 및 델타의 두 가지 유형이 있습니다.

x64 델타의 경우:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x64 전체의 경우:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 델타의 경우:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 전체의 경우:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

참고

예약된 작업을 만들 때 아래의 작업 스케줄러

Microsoft\Windows\Windows Defender에서 이러한 작업을 찾을 수 있습니다.각 작업을 수동으로 실행하고 다음 폴더에 데이터(

mpam-d.exe,mpam-fe.exe및nis_full.exe)가 있는지 확인합니다(다른 위치를 사용할 수 있음).C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

예약된 작업이 실패하면 다음 명령을 실행합니다.

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"를 가리키는

C:\Temp\TempSigs공유를 만듭니다(예:\\server\updates).참고

최소한 인증된 사용자는 "읽기" 액세스 권한이 있어야 합니다. 이 요구 사항은 도메인 컴퓨터, 공유 및 NTFS(보안)에도 적용됩니다.

정책의 공유 위치를 공유로 설정합니다.

참고

경로에 x64(또는 x86) 폴더를 추가하지 마세요. 프로세스는

mpcmdrun.exe자동으로 추가합니다.

관련 문서

- Microsoft Defender 바이러스 백신 배포

- Microsoft Defender 바이러스 백신 업데이트 관리 및 기준 적용

- 최신 상태가 아닌 끝점에 대한 업데이트 관리

- 이벤트 기반 강제 업데이트 관리

- 모바일 디바이스 및 VM에 대한 업데이트 관리

- Windows 10의 Microsoft Defender 바이러스 백신

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.