웹 보호

적용 대상:

엔드포인트용 Microsoft Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

웹 보호 정보

엔드포인트용 Microsoft Defender 웹 보호는 웹 위협 방지, 웹 콘텐츠 필터링 및 사용자 지정 지표로 구성된 기능입니다. 웹 보호를 사용하면 웹 위협으로부터 디바이스를 보호하고 원치 않는 콘텐츠를 규제할 수 있습니다. 보고서 웹 보호로 이동하여 Microsoft Defender 포털에서 웹 보호 보고서를 찾을 수 있습니다>.

웹 위협 방지

웹 위협 방지를 구성하는 카드는 시간에 따른 웹 위협 검색 및 웹 위협 요약입니다.

웹 위협 방지에는 다음이 포함됩니다.

- organization 영향을 주는 웹 위협에 대한 포괄적인 가시성.

- 이러한 URL에 액세스하는 디바이스 및 URL의 경고 및 포괄적인 프로필을 통해 웹 관련 위협 활동에 대한 조사 기능입니다.

- 악의적이고 원치 않는 웹 사이트에 대한 일반적인 액세스 추세를 추적하는 전체 보안 기능 세트입니다.

참고

Microsoft Edge 및 인터넷 Explorer 이외의 프로세스의 경우 웹 보호 시나리오는 검사 및 적용을 위해 네트워크 보호를 활용합니다.

- IP는 세 가지 프로토콜(TCP, HTTP 및 HTTPS(TLS))에 대해 지원됩니다.

- 사용자 지정 표시기에서 단일 IP 주소만 지원됩니다(CIDR 블록 또는 IP 범위 없음).

- 암호화된 URL(전체 경로)은 자사 브라우저(인터넷 Explorer, Edge)에서만 차단할 수 있습니다.

- 암호화된 URL(FQDN만 해당)은 타사 브라우저(예: 인터넷 Explorer, Edge 제외)에서 차단할 수 있습니다.

- 암호화되지 않은 URL에 대해 전체 URL 경로 블록을 적용할 수 있습니다.

작업이 수행되는 시간과 차단되는 URL 및 IP 사이에 최대 2시간의 대기 시간(일반적으로 더 적은 시간)이 있을 수 있습니다.

자세한 내용은 웹 위협 방지를 참조하세요.

사용자 지정 표시기

사용자 지정 표시기 검색은 시간 경과에 따른 웹 위협 검색 및 웹 위협 요약에 따라 조직 웹 위협 보고서에도 요약됩니다.

사용자 지정 표시기 포함:

- 위협으로부터 organization 보호하기 위해 IP 및 URL 기반 손상 지표를 만들 수 있습니다.

- 사용자 지정 IP/URL 프로필 및 이러한 URL에 액세스하는 디바이스와 관련된 활동에 대한 조사 기능입니다.

- IP 및 URL에 대한 허용, 차단 및 경고 정책을 만드는 기능입니다.

자세한 내용은 IP 및 URL/도메인에 대한 Create 표시기를 참조하세요.

웹 컨텐츠 필터링

웹 콘텐츠 필터링에는 범주별 웹 활동, 웹 콘텐츠 필터링 요약 및 웹 활동 요약이 포함됩니다.

웹 콘텐츠 필터링에는 다음이 포함됩니다.

- 사용자는 온-프레미스를 탐색하든 멀리 검색하든 차단된 범주의 웹 사이트에 액세스할 수 없습니다.

- 엔드포인트용 Microsoft Defender 역할 기반 액세스 제어 설정에 정의된 디바이스 그룹을 사용하여 다양한 정책을 다양한 사용자 집합에 편리하게 배포할 수 있습니다.

참고

디바이스 그룹 만들기는 엔드포인트용 Defender 플랜 1 및 플랜 2에서 지원됩니다.

- 실제 블록 및 웹 사용량에 대한 가시성을 통해 동일한 중앙 위치에서 웹 보고서에 액세스할 수 있습니다.

자세한 내용은 웹 콘텐츠 필터링을 참조하세요.

우선 순위

웹 보호는 우선 순위에 따라 나열된 다음 구성 요소로 구성됩니다. 이러한 각 구성 요소는 Microsoft Edge의 SmartScreen 클라이언트와 다른 모든 브라우저 및 프로세스의 네트워크 보호 클라이언트에 의해 적용됩니다.

사용자 지정 표시기(IP/URL, Microsoft Defender for Cloud Apps 정책)

- 허용

- 경고

- 차단

웹 위협(맬웨어, 피싱)

- EOP(Exchange Online Protection 포함) SmartScreen Intel

- 에스컬레이션

WCF(웹 콘텐츠 필터링)

참고

Microsoft Defender for Cloud Apps 현재 차단된 URL에 대해서만 지표를 생성합니다.

우선 순위는 URL 또는 IP가 평가되는 작업 순서와 관련이 있습니다. 예를 들어 웹 콘텐츠 필터링 정책이 있는 경우 사용자 지정 IP/URL 표시기를 통해 제외를 만들 수 있습니다. IoC(사용자 지정 손상 지표)는 WCF 블록보다 우선 순위가 높습니다.

마찬가지로 지표 간의 충돌 중에 는 항상 블록(재정의 논리)보다 우선할 수 있습니다. 즉, 허용 표시기가 존재하는 블록 표시기보다 우선합니다.

다음 표에서는 웹 보호 스택 내에서 충돌을 표시하는 몇 가지 일반적인 구성을 요약합니다. 또한 이 문서의 앞부분에서 설명한 우선 순위에 따라 결과 결정을 식별합니다.

| 사용자 지정 표시기 정책 | 웹 위협 정책 | WCF 정책 | Defender for Cloud Apps 정책 | 결과 |

|---|---|---|---|---|

| 허용 | 차단 | 차단 | 차단 | 허용(웹 보호 재정의) |

| 허용 | 허용 | 차단 | 차단 | 허용(WCF 예외) |

| 경고 | 차단 | 차단 | 차단 | 경고(재정의) |

내부 IP 주소는 사용자 지정 표시기에서 지원되지 않습니다. 최종 사용자가 우회할 때 경고 정책의 경우 사이트는 기본적으로 해당 사용자에 대해 24시간 동안 차단 해제됩니다. 이 시간 프레임은 관리 수정할 수 있으며 SmartScreen 클라우드 서비스에서 전달됩니다. 웹 위협 블록(맬웨어/피싱)에 CSP를 사용하여 Microsoft Edge에서 경고를 우회하는 기능을 사용하지 않도록 설정할 수도 있습니다. 자세한 내용은 Microsoft Edge SmartScreen 설정을 참조하세요.

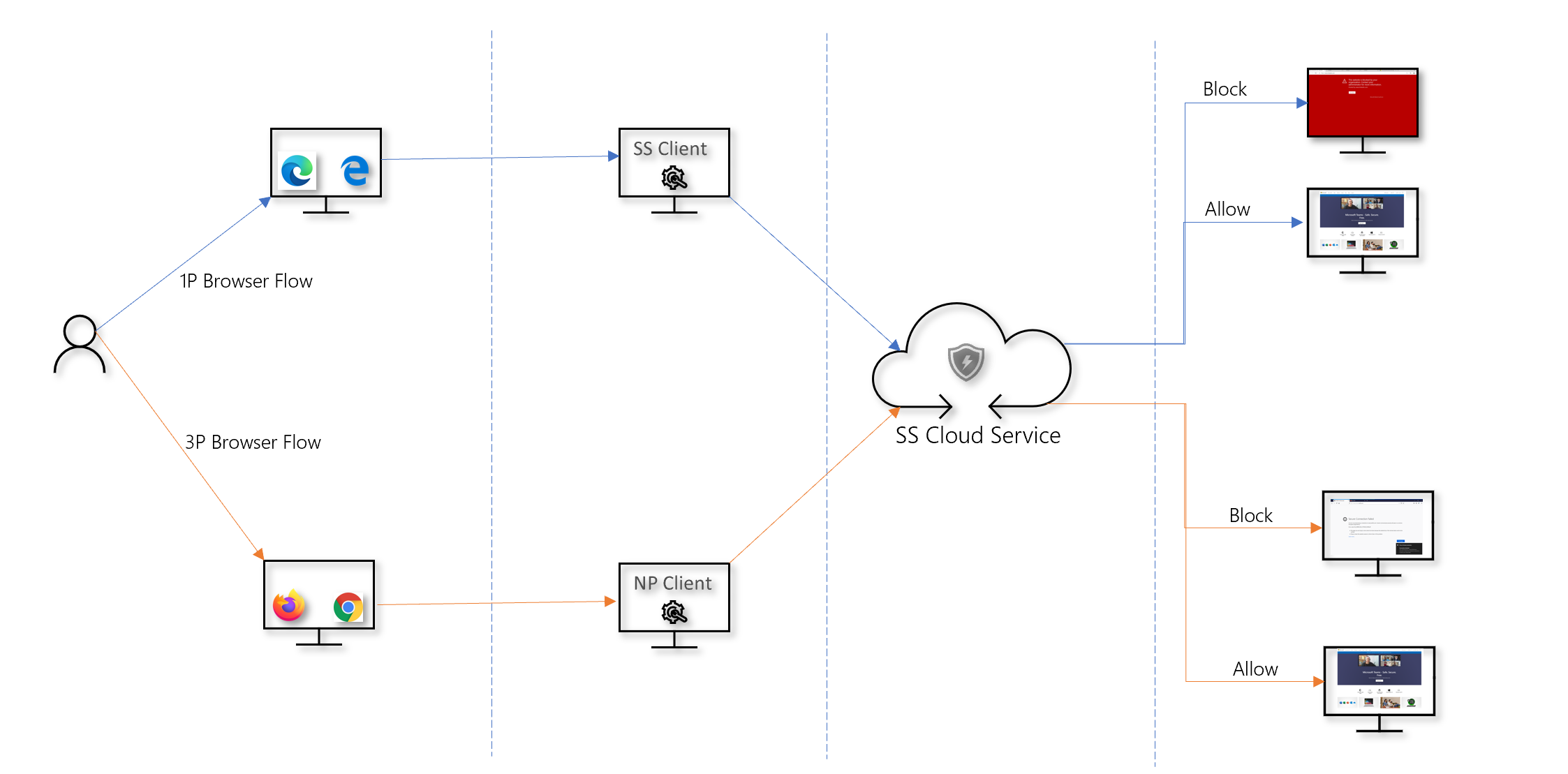

브라우저 보호

모든 웹 보호 시나리오에서 SmartScreen 및 Network Protection을 함께 사용하여 Microsoft 및 비 Microsoft 브라우저 및 프로세스에서 보호를 보장할 수 있습니다. SmartScreen은 Microsoft Edge에 직접 빌드되고 네트워크 보호는 비 Microsoft 브라우저 및 프로세스에서 트래픽을 모니터링합니다. 다음 다이어그램에서는 이 개념을 보여 줍니다. 여러 브라우저/앱 범위를 제공하기 위해 함께 작동하는 두 클라이언트의 이 다이어그램은 웹 보호의 모든 기능(표시기, 웹 위협, 콘텐츠 필터링)에 대해 정확합니다.

엔드포인트 블록 문제 해결

SmartScreen 클라우드의 응답이 표준화됩니다. Fiddler와 같은 도구를 사용하여 클라우드 서비스의 응답을 검사하여 블록의 원본을 확인할 수 있습니다.

SmartScreen 클라우드 서비스가 허용, 차단 또는 경고 응답으로 응답하면 응답 범주 및 서버 컨텍스트가 클라이언트로 다시 릴레이됩니다. Microsoft Edge에서 응답 범주는 표시할 적절한 블록 페이지(악성, 피싱, 조직 정책)를 결정하는 데 사용됩니다.

다음 표에서는 응답 및 관련 기능을 보여 줍니다.

| ResponseCategory | 블록을 담당하는 기능 |

|---|---|

| CustomPolicy | Wcf |

| CustomBlockList | 사용자 지정 표시기 |

| CasbPolicy | Defender for Cloud Apps |

| 악성 | 웹 위협 |

| 피싱 | 웹 위협 |

웹 보호를 위한 고급 헌팅

고급 헌팅의 Kusto 쿼리를 사용하여 최대 30일 동안 organization 웹 보호 블록을 요약할 수 있습니다. 이러한 쿼리는 위에 나열된 정보를 사용하여 다양한 블록 원본을 구분하고 사용자에게 친숙한 방식으로 요약합니다. 예를 들어 다음 쿼리는 Microsoft Edge에서 시작된 모든 WCF 블록을 나열합니다.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

마찬가지로 다음 쿼리를 사용하여 네트워크 보호에서 시작된 모든 WCF 블록(예: 타사 브라우저의 WCF 블록)을 나열할 수 있습니다. 가 ActionType 업데이트되고 Experience 로 변경됩니다 ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

다른 기능(예: 사용자 지정 표시기)으로 인한 블록을 나열하려면 이 문서의 앞부분에 나열된 표를 참조하세요. 표에는 각 기능과 해당 응답 범주가 간략하게 설명되어 있습니다. 이러한 쿼리는 organization 특정 머신과 관련된 원격 분석을 검색하도록 수정할 수 있습니다. 각 쿼리에 표시된 ActionType은 웹 보호 기능에 의해 차단된 연결만 표시하고 모든 네트워크 트래픽은 표시하지 않습니다.

사용자 환경

사용자가 맬웨어, 피싱 또는 기타 웹 위협의 위험을 초래하는 웹 페이지를 방문하는 경우 Microsoft Edge는 다음 이미지와 유사한 블록 페이지를 트리거합니다.

Microsoft Edge 124부터 모든 웹 콘텐츠 필터링 범주 블록에 대해 다음 블록 페이지가 표시됩니다.

어떤 경우에도 Microsoft 이외의 브라우저에는 블록 페이지가 표시되지 않으며 사용자에게 알림 메시지와 함께 "보안 연결 실패" 페이지가 표시됩니다. 차단을 담당하는 정책에 따라 알림 메시지에 다른 메시지가 표시됩니다. 예를 들어 웹 콘텐츠 필터링은 "이 콘텐츠가 차단되었습니다."라는 메시지를 표시합니다.

가양성 보고

SmartScreen에서 위험한 것으로 간주되는 사이트에 대해 거짓 긍정을 보고하려면 Microsoft Edge의 블록 페이지에 표시되는 링크를 사용합니다(이 문서의 앞부분에서 설명).

WCF의 경우 도메인 범주에 이의를 제기할 수 있습니다. WCF 보고서의 도메인 탭으로 이동합니다. 각 도메인 옆에 줄임표가 표시됩니다. 이 줄임표를 마우스로 가리키고 분쟁 범주를 선택합니다. 플라이아웃이 열립니다. 인시던트 우선 순위를 설정하고 제안된 범주와 같은 다른 세부 정보를 제공합니다. WCF를 켜는 방법 및 범주에 이의를 제기하는 방법에 대한 자세한 내용은 웹 콘텐츠 필터링을 참조하세요.

가양성/부정을 제출하는 방법에 대한 자세한 내용은 엔드포인트용 Microsoft Defender 가양성/부정 해결을 참조하세요.

관련 정보

| 문서 | 설명 |

|---|---|

| 웹 위협 방지 | 피싱 사이트, 맬웨어 벡터, 악용 사이트, 신뢰할 수 없거나 평판이 낮은 사이트 및 차단된 사이트에 대한 액세스를 방지합니다. |

| 웹 컨텐츠 필터링 | 콘텐츠 범주에 따라 웹 사이트에 대한 액세스를 추적하고 규제합니다. |

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기