Opprette lister over klarerte avsendere i EOP

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk 90-dagers prøveversjonen av Defender for Office 365 på prøveversjonen av Microsoft Defender-portalen. Finn ut mer om hvem som kan registrere seg og vilkår for prøveversjonen her.

Hvis du er En Microsoft 365-kunde med postbokser i Exchange Online eller en frittstående Exchange Online Protection (EOP)-kunde uten Exchange Online-postbokser, tilbyr EOP flere måter å sikre at brukere mottar e-post fra klarerte avsendere på. Samlet sett kan du tenke på disse alternativene som klarerte avsenderlister.

Listen nedenfor inneholder de tilgjengelige metodene for å tillate avsendere i EOP fra de mest anbefalte til minst anbefalte:

- Tillat oppføringer for domener og e-postadresser (inkludert falske avsendere) i leierens tillatelses-/blokkeringsliste.

- Regler for Exchange-e-postflyt (også kjent som transportregler).

- Klarerte avsendere i Outlook (listen over klarerte avsendere i hver postboks som bare påvirker den postboksen).

- Ip-tillatelsesliste (tilkoblingsfiltrering)

- Tillatte avsenderlister eller tillatte domenelister (policyer for søppelpost)

Resten av denne artikkelen inneholder detaljer om hver metode.

Viktig

Meldinger som identifiseres som skadelig programvare* eller phishing med høy visshet, settes alltid i karantene, uavhengig av alternativet for liste over klarerte avsendere du bruker. Hvis du vil ha mer informasjon, kan du se Sikker som standard i Office 365.

* Filtrering av skadelig programvare hoppes over i SecOps-postbokser som identifiseres i den avanserte leveringspolicyen. Hvis du vil ha mer informasjon, kan du se Konfigurere den avanserte leveringspolicyen for tredjeparts phishing-simuleringer og e-postlevering til SecOps-postbokser.

Pass på at du følger nøye med på eventuelle unntak du gjør for filtrering av søppelpost ved hjelp av lister over klarerte avsendere.

Send alltid meldinger i listen over klarerte avsendere til Microsoft for analyse. Hvis du vil ha instruksjoner, kan du se Rapportere god e-post til Microsoft. Hvis meldingene eller meldingskildene er fastslått å være godartede, kan Microsoft automatisk tillate meldingene, og du trenger ikke å vedlikeholde oppføringen manuelt i listen over klarerte avsendere.

I stedet for å tillate e-post, har du også flere alternativer for å blokkere e-post fra bestemte kilder ved hjelp av blokkerte avsenderlister. Hvis du vil ha mer informasjon, kan du se Opprette lister over blokkeringsavsendere i EOP.

Bruk tillatelsesoppføringer i tillatelses-/blokkeringslisten for leieren

Det anbefalte alternativet for nummer én for å tillate e-post fra avsendere eller domener er leierens tillatelses-/blokkeringsliste. Hvis du vil ha instruksjoner, kan du se Opprette tillatelsesoppføringer for domener og e-postadresser og opprette tillatelsesoppføringer for falske avsendere.

Bare hvis du av en eller annen grunn ikke kan bruke tillatelses-/blokkeringslisten for leier, bør du vurdere å bruke en annen metode for å tillate avsendere.

Bruk regler for e-postflyt

Obs!

Du kan ikke bruke meldingshoder og regler for e-postflyt til å angi en intern avsender som en sikker avsender. Fremgangsmåtene i denne delen fungerer bare for eksterne avsendere.

Regler for e-postflyt i Exchange Online og frittstående EOP bruker betingelser og unntak for å identifisere meldinger og handlinger for å angi hva som skal gjøres med disse meldingene. Hvis du vil ha mer informasjon, kan du se Regler for e-postflyt (transportregler) i Exchange Online.

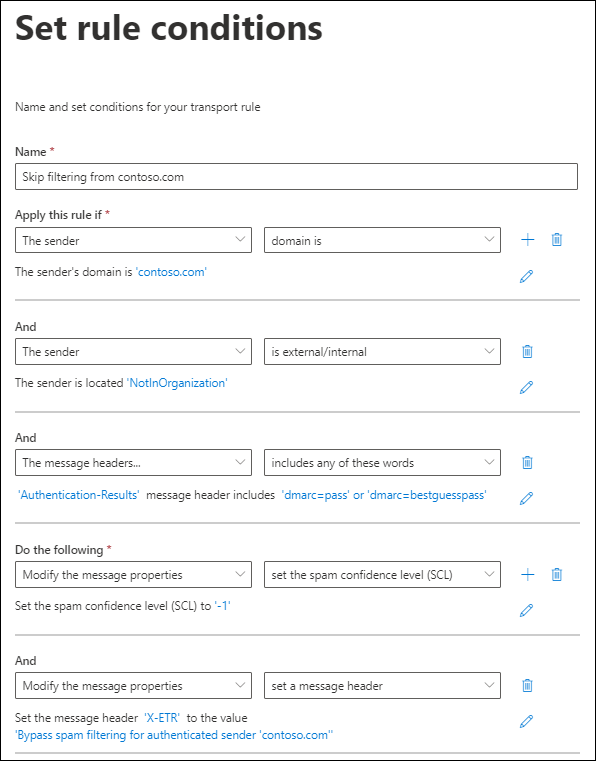

Følgende eksempel forutsetter at du trenger e-post fra contoso.com for å hoppe over filtrering av søppelpost. Konfigurer følgende innstillinger:

Bruk denne regelen hvis (betingelse): Avsenderdomenet>er> contoso.com.

Konfigurer én av følgende innstillinger:

Bruk denne regelen hvis (ekstra betingelse): Meldingshodene>inneholder ett av disse ordene:

-

Skriv inn tekst (topptekstnavn):

Authentication-Results -

Skriv inn ord (overskriftsverdi):

dmarc=passellerdmarc=bestguesspass(legg til begge verdiene).

Denne betingelsen kontrollerer statusen for e-postgodkjenning for det sendende e-postdomenet for å sikre at avsenderdomenet ikke blir forfalsket. Hvis du vil ha mer informasjon om e-postgodkjenning, kan du se E-postgodkjenning i Microsoft 365.

-

Skriv inn tekst (topptekstnavn):

Ip-tillatelsesliste: Angi kilde-IP-adressen eller adresseområdet i policyen for tilkoblingsfilter. Hvis du vil ha instruksjoner, kan du se Konfigurere tilkoblingsfiltrering.

Bruk denne innstillingen hvis avsenderdomenet ikke bruker e-postgodkjenning. Vær så restriktiv som mulig når det gjelder kilde-IP-adressene i ip-tillatelseslisten. Vi anbefaler et IP-adresseområde på /24 eller mindre (mindre er bedre). Ikke bruk IP-adresseområder som tilhører forbrukertjenester (for eksempel outlook.com) eller delte infrastrukturer.

Viktig

Konfigurer aldri regler for e-postflyt med bare avsenderdomenet som betingelsen for å hoppe over filtrering av søppelpost. Hvis du gjør dette , øker sannsynligheten for at angripere kan forfalske avsenderdomenet (eller representere hele e-postadressen), hoppe over all søppelpostfiltrering og hoppe over godkjenningskontroller for avsender, slik at meldingen kommer til mottakerens innboks.

Ikke bruk domener du eier (også kjent som godtatte domener) eller populære domener (for eksempel microsoft.com) som betingelser i regler for e-postflyt fordi det oppretter muligheter for angripere til å sende e-post som ellers ville blitt filtrert.

Hvis du tillater en IP-adresse som ligger bak en gateway for nettverksadresseoversettelse (NAT), må du kjenne til serverne som er involvert i NAT-utvalget. IP-adresser og NAT-deltakere kan endres. Du må kontrollere ip-tillatelseslisteoppføringene med jevne mellomrom som en del av standard vedlikeholdsprosedyrer.

Valgfrie betingelser:

- Avsenderen>er intern/ekstern>Utenfor organisasjonen: Denne betingelsen er implisitt, men det er greit å bruke den til å ta hensyn til lokale e-postservere som kanskje ikke er riktig konfigurert.

- Emnet eller brødteksten>emne eller brødtekst inneholder noen av disse ordene><nøkkelord>: Hvis du kan begrense meldingene ytterligere etter nøkkelord eller uttrykk i emnelinjen eller meldingsteksten, kan du bruke disse ordene som en betingelse.

Gjør følgende (handlinger): Konfigurer begge følgende handlinger i regelen:

Endre meldingsegenskapene>angi konfidensnivået for søppelpost (SCL)>Omgå filtrering av søppelpost.

Endre meldingsegenskapene>angi et meldingshode:

-

Skriv inn tekst (topptekstnavn): Eksempel:

X-ETR. -

Skriv inn ord (overskriftsverdi): Eksempel:

Bypass spam filtering for authenticated sender 'contoso.com'.

For mer enn ett domene i regelen kan du tilpasse toppteksten etter behov.

-

Skriv inn tekst (topptekstnavn): Eksempel:

Når en melding hopper over søppelpostfiltrering på grunn av en e-postflytregel, stemples verdiverdien SFV:SKN i toppteksten X-Forefront-Antispam-Report . Hvis meldingen er fra en kilde som er på ip-tillatelseslisten, legges også verdien IPV:CAL til. Disse verdiene kan hjelpe deg med feilsøking.

Bruke klarerte avsendere i Outlook

Forsiktig!

Denne metoden oppretter en høy risiko for at angripere leverer e-post til innboksen som ellers ville blitt filtrert. Meldinger som er fast bestemt på å være skadelig programvare eller phishing med høy visshet, filtreres. Hvis du vil ha mer informasjon, kan du se Konflikt med bruker- og leierinnstillinger.

I stedet for en organisasjonsinnstilling kan brukere eller administratorer legge til avsenderens e-postadresser i listen over klarerte avsendere i postboksen. Oppføringer i listen over klarerte avsendere i postboksen påvirker bare postboksen. Hvis du vil ha instruksjoner, kan du se følgende artikler:

- Brukere: Legg til mottakere av e-postmeldingene mine i listen over klarerte avsendere.

- Administratorer: Konfigurere innstillinger for søppelpost i Exchange Online-postbokser i Microsoft 365.

Denne metoden er ikke ønskelig i de fleste situasjoner siden avsendere omgår deler av filtreringsstakken. Selv om du stoler på avsenderen, kan avsenderen fortsatt bli kompromittert og sende skadelig innhold. Du bør la filtrene våre kontrollere hver melding og deretter rapportere den falske positive/negative til Microsoft hvis vi fikk det galt. Omgåelse av filtreringsstakken forstyrrer også nulltimers automatisk tømming (ZAP).

Når meldinger hopper over søppelpostfiltrering på grunn av oppføringer i en brukers liste over klarerte avsendere, inneholder topptekstfeltet X-Forefront-Antispam-Report verdien SFV:SFE, som indikerer at filtrering etter søppelpost, forfalskning og phishing (ikke phishing med høy visshet) ble forbigått.

- Om oppføringer i listen over klarerte avsendere fungerer eller ikke fungerer i Exchange Online, avhenger av dommen og handlingen i policyen som identifiserte meldingen:

- Flytt meldinger til Søppelpost-mappen: Domeneoppføringer og oppføringer for avsenderens e-postadresse overholdes. Meldinger fra disse avsenderne flyttes ikke til Søppelpost-mappen.

-

Karantene: Domeneoppføringer overholdes ikke (meldinger fra disse avsenderne er satt i karantene). Oppføringer for e-postadresser overholdes (meldinger fra disse avsenderne er ikke i karantene) hvis en av følgende utsagn er sanne:

- Meldingen identifiseres ikke som skadelig programvare eller phishing med høy visshet (skadelig programvare og phishing-meldinger med høy visshet er satt i karantene).

- E-postadressen er ikke også i en blokkoppføring i tillat-/blokkeringslisten for leieren.

- Oppføringer for blokkerte avsendere og blokkerte domener overholdes (meldinger fra disse avsenderne flyttes til søppelpostmappen). Innstillinger for liste over klarerte e-postmeldinger ignoreres.

Bruk tillatelseslisten for IP

Forsiktig!

Uten ytterligere bekreftelse, for eksempel regler for e-postflyt, hopper e-post fra kilder i ip-tillatelseslisten over søppelpostfiltrering og avsendergodkjenning (SPF, DKIM, DMARC)-kontroller. Denne metoden oppretter en høy risiko for at angripere leverer e-post til innboksen som ellers ville blitt filtrert. Meldinger som er fast bestemt på å være skadelig programvare eller phishing med høy visshet, filtreres. Hvis du vil ha mer informasjon, kan du se Konflikt med bruker- og leierinnstillinger.

Det nest beste alternativet er å legge til kilde-e-postserverne i ip-tillatelseslisten i policyen for tilkoblingsfilter. Hvis du vil ha mer informasjon, kan du se Konfigurere tilkoblingsfiltrering i EOP.

- Det er viktig at du holder antall tillatte IP-adresser til et minimum, så unngå å bruke hele IP-adresseområder når det er mulig.

- Ikke bruk IP-adresseområder som tilhører forbrukertjenester (for eksempel outlook.com) eller delte infrastrukturer.

- Se regelmessig gjennom oppføringene i tillatelseslisten for IP og fjern oppføringene du ikke trenger lenger.

Bruk tillatte avsenderlister eller tillatte domenelister

Forsiktig!

Denne metoden oppretter en høy risiko for at angripere leverer e-post til innboksen som ellers ville blitt filtrert. Meldinger som er fast bestemt på å være skadelig programvare eller phishing med høy visshet, filtreres. Hvis du vil ha mer informasjon, kan du se Konflikt med bruker- og leierinnstillinger.

Ikke bruk populære domener (for eksempel microsoft.com) i tillatte domenelister.

Det minst ønskelige alternativet er å bruke listene over tillatte avsendere eller tillatte domenelister i egendefinerte policyer for søppelpost eller i standardpolicyen for søppelpost. Du bør unngå dette alternativet hvis det er mulig , fordi avsendere omgår all søppelpost, forfalskning, phishing-beskyttelse (unntatt phishing med høy visshet) og avsendergodkjenning (SPF, DKIM, DMARC). Denne metoden er best egnet for midlertidig testing. Du finner detaljerte trinn i Konfigurer policyer for søppelpost i EOP.

Maksimumsgrensen for disse listene er omtrent 1000 oppføringer, men du kan angi maksimalt 30 oppføringer i Microsoft Defender-portalen. Bruk PowerShell til å legge til mer enn 30 oppføringer.

Obs!

Fra og med september 2022, hvis en tillatt avsender, et domene eller underdomene er i et godtatt domene i organisasjonen, må denne avsenderen, domenet eller underdomenet bestå godkjenningskontroller for e-post for å kunne hoppe over filtrering av søppelpost.

Viktige faktorer for masseutsendt e-post

En standard SMTP-e-postmelding kan inneholde forskjellige avsender-e-postadresser som beskrevet i hvorfor Internett-e-post trenger godkjenning. Når e-post sendes på vegne av andre, kan adressene være forskjellige. Denne betingelsen skjer ofte for massemeldinger i e-postmeldinger.

Anta for eksempel at Blue Yonder Airlines ansatte Margie's Travel for å sende reklame-e-postmeldinger. Meldingen du mottar i innboksen, har følgende egenskaper:

- MAIL FROM-adressen (også kjent som

5321.MailFromadresse, P1-avsender eller konvoluttavsender) erblueyonder.airlines@margiestravel.com. - Fra-adressen (også kjent som

5322.Fromadressen eller P2-avsenderen) erblueyonder@news.blueyonderairlines.com, som er det du ser i Outlook.

Lister over klarerte avsendere og klarerte domenelister i policyer for søppelpost i EOP inspiserer bare Fra-adressene. Denne virkemåten ligner på klarerte avsendere i Outlook som bruker Fra-adressen.

Hvis du vil hindre at denne meldingen filtreres, kan du utføre følgende trinn:

- Legg til

blueyonder@news.blueyonderairlines.com(Fra-adressen) som en klarert avsender i Outlook. -

Bruk en e-postflytregel med en betingelse som ser etter meldinger fra

blueyonder@news.blueyonderairlines.com(Fra-adressen),blueyonder.airlines@margiestravel.com(E-POST FRA-adressen) eller begge deler.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for