Konfigurer administratortilgang

Microsoft Defender for Cloud Apps støtter rollebasert tilgangskontroll. Denne artikkelen inneholder instruksjoner for hvordan du angir tilgang til Defender for Cloud Apps for administratorene. Hvis du vil ha mer informasjon om tilordning av administratorroller, kan du se artiklene for Microsoft Entra ID og Microsoft 365.

Microsoft 365 og Microsoft Entra roller med tilgang til Defender for Cloud Apps

Obs!

- Microsoft 365- og Microsoft Entra-roller er ikke oppført på siden Defender for Cloud Apps Behandle administratortilgang. Hvis du vil tilordne roller i Microsoft 365 eller Microsoft Entra ID, kan du gå til de relevante RBAC-innstillingene for denne tjenesten.

- Defender for Cloud Apps bruker Microsoft Entra ID til å bestemme brukerens innstilling for tidsavbrudd på katalognivå. Hvis en bruker er konfigurert i Microsoft Entra ID til aldri å logge av når den er inaktiv, vil den samme innstillingen også gjelde i Defender for Cloud Apps.

Som standard har følgende administratorroller for Microsoft 365 og Microsoft Entra ID tilgang til Defender for Cloud Apps:

| Rollenavn | Beskrivelse |

|---|---|

| administrator for global administrator og sikkerhet | Administratorer med full tilgang har alle tillatelser i Defender for Cloud Apps. De kan legge til administratorer, legge til policyer og innstillinger, laste opp logger og utføre styringshandlinger, få tilgang til og administrere SIEM-agenter. |

| Cloud App Security-administrator | Tillater full tilgang og tillatelser i Defender for Cloud Apps. Denne rollen gir fullstendige tillatelser til Defender for Cloud Apps, for eksempel Microsoft Entra ID global administrator rolle. Denne rollen er imidlertid begrenset til Defender for Cloud Apps og vil ikke gi fullstendige tillatelser på tvers av andre Microsoft-sikkerhetsprodukter. |

| Samsvarsadministrator | Har skrivebeskyttede tillatelser og kan behandle varsler. Får ikke tilgang til sikkerhetsanbefalinger for skyplattformer. Kan opprette og endre filpolicyer, tillate filstyringshandlinger og vise alle de innebygde rapportene under dataadministrasjon. |

| Administrator for samsvarsdata | Har skrivebeskyttede tillatelser, kan opprette og endre filpolicyer, tillate filstyringshandlinger og vise alle søkerapporter. Får ikke tilgang til sikkerhetsanbefalinger for skyplattformer. |

| Sikkerhetsoperatør | Har skrivebeskyttede tillatelser og kan behandle varsler. Disse administratorene er begrenset fra å gjøre følgende handlinger:

|

| Sikkerhetsleser | Har skrivebeskyttede tillatelser og kan opprette API-tilgangstokener. Disse administratorene er begrenset fra å gjøre følgende handlinger:

|

| Global leser | Har full skrivebeskyttet tilgang til alle aspekter ved Defender for Cloud Apps. Kan ikke endre noen innstillinger eller utføre noen handlinger. |

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Obs!

Funksjoner for appstyring styres bare av Microsoft Entra ID roller. Hvis du vil ha mer informasjon, kan du se rollene for appstyring.

Roller og tillatelser

| Tillatelser | Global Admin | Sikkerhets Admin | Samsvar Admin | Samsvarsdata Admin | Sikkerhetsoperator | Sikkerhetsleser | Global leser | PBI Admin | Cloud App Security-administrator |

|---|---|---|---|---|---|---|---|---|---|

| Lese varsler | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Behandle varsler | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Les OAuth-programmer | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utføre OAuth-programhandlinger | ✔ | ✔ | ✔ | ✔ | |||||

| Få tilgang til oppdagede apper, katalogen for skyappen og andre data for søk i skyen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Konfigurer API-koblinger | ✔ | ✔ | ✔ | ✔ | |||||

| Utføre handlinger for skyoppdagelse | ✔ | ✔ | ✔ | ||||||

| Få tilgang til fildata og filpolicyer | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utføre filhandlinger | ✔ | ✔ | ✔ | ✔ | |||||

| Tilgangsstyringslogg | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utføre handlinger for styringslogg | ✔ | ✔ | ✔ | ✔ | |||||

| Tilgang til styringslogg for omfangssøk | ✔ | ✔ | ✔ | ||||||

| Lese policyer | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utfør alle policyhandlinger | ✔ | ✔ | ✔ | ✔ | |||||

| Utføre filpolicyhandlinger | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Utfør OAuth-policyhandlinger | ✔ | ✔ | ✔ | ✔ | |||||

| Vis administrer administratortilgang | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Administrer administratorer og personvern for aktivitet | ✔ | ✔ | ✔ |

Innebygde administratorroller i Defender for Cloud Apps

Følgende bestemte administratorroller kan konfigureres i Microsoft Defender-portalen, i området Roller for Tillatelser-skyapper >>:

| Rollenavn | Beskrivelse |

|---|---|

| Global administrator | Har full tilgang som ligner på rollen Microsoft Entra global administrator, men bare for å Defender for Cloud Apps. |

| Samsvarsadministrator | Gir de samme tillatelsene som rollen Microsoft Entra samsvarsadministrator, men bare for å Defender for Cloud Apps. |

| Sikkerhetsleser | Gir de samme tillatelsene som Microsoft Entra rollen som sikkerhetsleser, men bare for å Defender for Cloud Apps. |

| Sikkerhetsoperatør | Gir de samme tillatelsene som rollen Microsoft Entra sikkerhetsoperator, men bare for å Defender for Cloud Apps. |

| App-/forekomstadministrator | Har fullstendige eller skrivebeskyttede tillatelser til alle dataene i Defender for Cloud Apps som utelukkende omhandler den bestemte appen eller forekomsten av en app som er valgt. Du gir for eksempel en brukeradministrator tillatelse til box-forekomsten i Europa. Administratoren vil bare se data som er relatert til box-forekomsten i Europa, enten det er filer, aktiviteter, policyer eller varsler:

|

| Brukergruppeadministrator | Har fullstendige eller skrivebeskyttede tillatelser til alle dataene i Defender for Cloud Apps som utelukkende omhandler de bestemte gruppene som er tilordnet dem. Hvis du for eksempel tilordner en brukeradministratortillatelser til gruppen «Tyskland – alle brukere», kan administratoren vise og redigere informasjon i Defender for Cloud Apps bare for denne brukergruppen. Administratoren for brukergruppen har følgende tilgang:

Notater:

|

| Global administrator for Cloud Discovery | Har tillatelse til å vise og redigere alle skysøkinnstillinger og -data. Global Discovery-administratoren har følgende tilgang:

|

| Administrator for Cloud Discovery-rapport |

|

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

De innebygde Defender for Cloud Apps administratorrollene gir bare tilgangstillatelser til Defender for Cloud Apps.

Overstyr administratortillatelser

Hvis du vil overstyre en administrators tillatelse fra Microsoft Entra ID eller Microsoft 365, kan du gjøre dette ved å legge til brukeren manuelt i Defender for Cloud Apps og tilordne brukertillatelsene. Hvis du for eksempel vil tilordne Stephanie, som er en sikkerhetsleser i Microsoft Entra ID ha full tilgang i Defender for Cloud Apps, kan du legge henne til manuelt for å Defender for Cloud Apps og tilordne full tilgang til å overstyre rollen hennes og gi henne de nødvendige tillatelsene i Defender for Cloud Apps. Vær oppmerksom på at det ikke er mulig å overstyre Microsoft Entra roller som gir full tilgang (global administrator, sikkerhetsadministrator og Cloud App Security administrator).

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Legg til flere administratorer

Du kan legge til flere administratorer i Defender for Cloud Apps uten å legge til brukere i Microsoft Entra administrative roller. Hvis du vil legge til flere administratorer, utfører du følgende trinn:

Viktig

- Tilgang til siden Behandle administratortilgang er tilgjengelig for medlemmer av grupper for globale administratorer, sikkerhetsadministratorer, samsvarsadministratorer, administratorer for samsvarsdata, sikkerhetsoperatører, sikkerhetslesere og globale lesere.

- Hvis du vil redigere tilgangssiden administrer administrator og gi andre brukere tilgang til Defender for Cloud Apps, må du minst ha en sikkerhetsadministratorrolle.

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

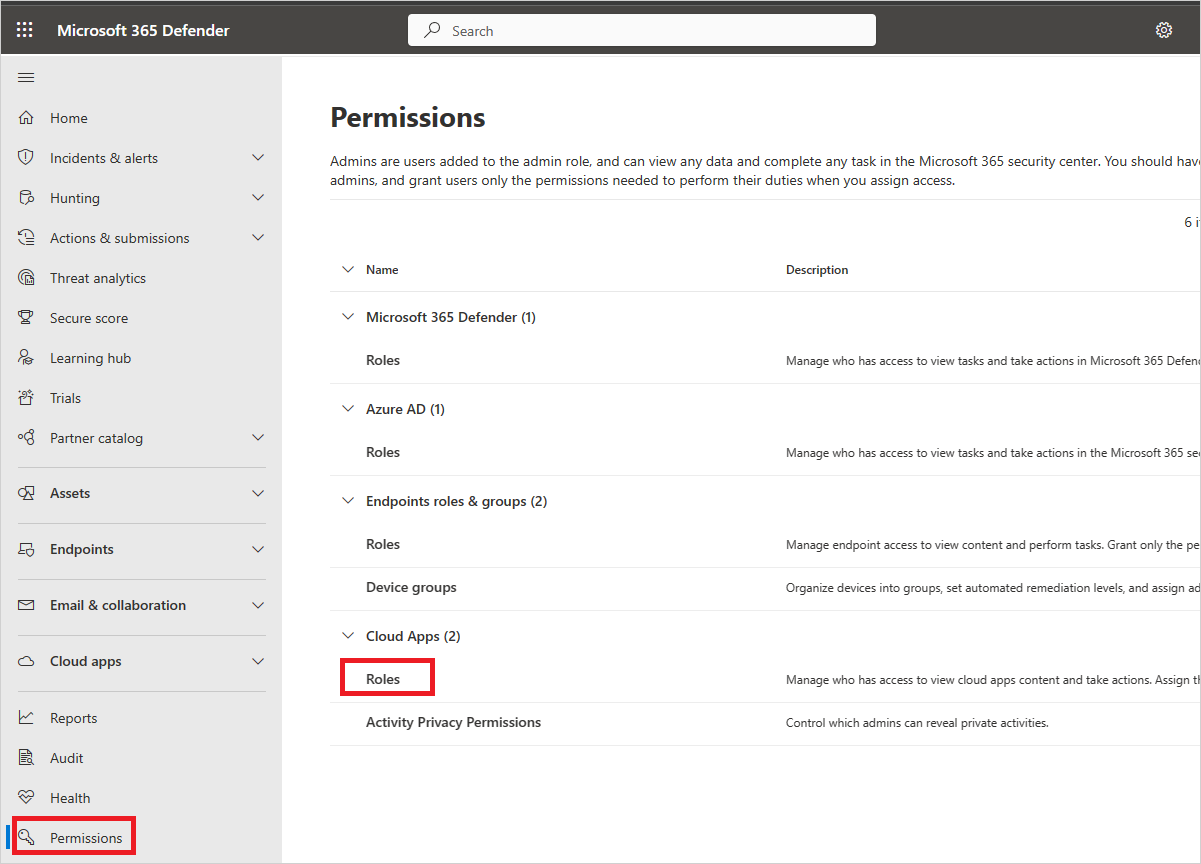

Velg Tillatelser i menyen til venstre i Microsoft Defender Portal.

Velg Roller under Skyapper.

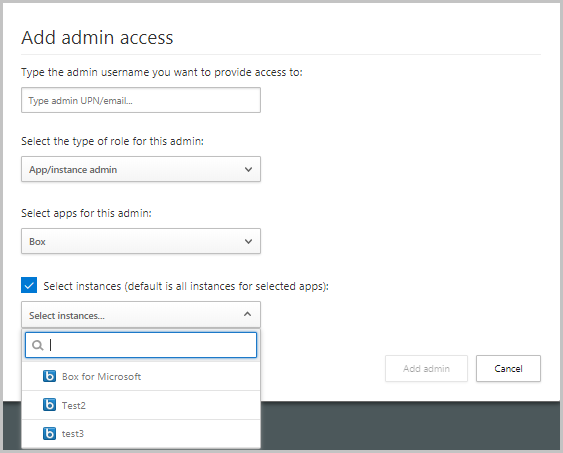

Velg +Legg til bruker for å legge til administratorene som skal ha tilgang til Defender for Cloud Apps. Angi en e-postadresse til en bruker fra organisasjonen.

Obs!

Hvis du vil legge til eksterne administrerte sikkerhetstjenesteleverandører (MSSP-er) som administratorer for Defender for Cloud Apps, må du først invitere dem som gjest i organisasjonen.

Deretter velger du rullegardinlisten for å angi hvilken type rolle administratoren har. Hvis du velger app-/forekomstadministrator, velger du appen og forekomsten som administratoren skal ha tillatelser for.

Obs!

Alle administratorer som har begrenset tilgang som forsøker å få tilgang til en begrenset side eller utføre en begrenset handling, får en feilmelding om at de ikke har tilgangstillatelse til siden eller utfører handlingen.

Velg Legg til administrator.

Inviter eksterne administratorer

Defender for Cloud Apps kan du invitere eksterne administratorer (MSSP-er) som administratorer for organisasjonens (MSSP-kunde) Defender for Cloud Apps-tjeneste. Hvis du vil legge til mssps, må du kontrollere at Defender for Cloud Apps er aktivert på MSSPs-leieren, og deretter legge dem til som Microsoft Entra B2B-samarbeidsbrukere i MSSPs-kunder Azure Portal. Når de er lagt til, kan MSSP-er konfigureres som administratorer og tilordnes alle rollene som er tilgjengelige i Defender for Cloud Apps.

Slik legger du til MSSP-er i MSSP Customer Defender for Cloud Apps-tjenesten

- Legg til MSSP-er som gjest i MSSP-kundekatalogen ved hjelp av fremgangsmåten under Legg til gjestebrukere i katalogen.

- Legg til MSSP-er, og tilordne en administratorrolle i MSSP-kunden Defender for Cloud Apps ved hjelp av fremgangsmåten under Legg til flere administratorer. Angi den samme eksterne e-postadressen som brukes når du legger dem til som gjester i MSSP-kundekatalogen.

Tilgang for MSSP-er til MSSP Customer Defender for Cloud Apps-tjenesten

Som standard får MSSP-er tilgang til Defender for Cloud Apps-leieren gjennom følgende URL-adresse: https://security.microsoft.com.

MSSP-er må imidlertid få tilgang til MSSP customer Microsoft Defender Portal ved hjelp av en leierspesifikk nettadresse i følgende format: https://security.microsoft.com/?tid=<tenant_id>.

MSSP-er kan bruke følgende fremgangsmåte for å få leier-ID-en for MSSP-kundeportalen, og deretter bruke ID-en til å få tilgang til den leierspesifikke nettadressen:

Logg på Microsoft Entra ID med legitimasjonen din som en MSSP.

Bytt katalog til MSSP-kundens leier.

Velg Microsoft Entra ID>Egenskaper. Du finner LEIER-ID-en for MSSP-kunden i feltet Leier-ID .

Få tilgang til MSSP-kundeportalen ved å

customer_tenant_iderstatte verdien i følgende URL-adresse:https://security.microsoft.com/?tid=<tenant_id>.

Admin aktivitetsovervåking

Defender for Cloud Apps lar deg eksportere en logg over påloggingsaktiviteter for administratorer og en revisjon av visninger av en bestemt bruker eller varsler som utføres som en del av en undersøkelse.

Hvis du vil eksportere en logg, utfører du følgende trinn:

Velg Tillatelser i menyen til venstre i Microsoft Defender Portal.

Velg Roller under Skyapper.

Velg Eksporter administratoraktiviteter øverst til høyre på siden Admin roller.

Angi det nødvendige tidsintervallet.

Velg Eksporter.