Undersøke varsler i Microsoft Defender XDR

Gjelder for:

- Microsoft Defender XDR

Obs!

Denne artikkelen beskriver sikkerhetsvarsler i Microsoft Defender XDR. Du kan imidlertid bruke aktivitetsvarsler til å sende e-postvarsler til deg selv eller andre administratorer når brukere utfører bestemte aktiviteter i Microsoft 365. Hvis du vil ha mer informasjon, kan du se Opprette aktivitetsvarsler – Microsoft Purview | Microsoft Docs.

Varsler er grunnlaget for alle hendelser og angir forekomsten av ondsinnede eller mistenkelige hendelser i miljøet ditt. Varsler er vanligvis en del av et bredere angrep og gir hint om en hendelse.

I Microsoft Defender XDR aggregeres relaterte varsler sammen for å danne hendelser. Hendelser vil alltid gi den bredere konteksten av et angrep, men analyse av varsler kan være verdifullt når dypere analyse er nødvendig.

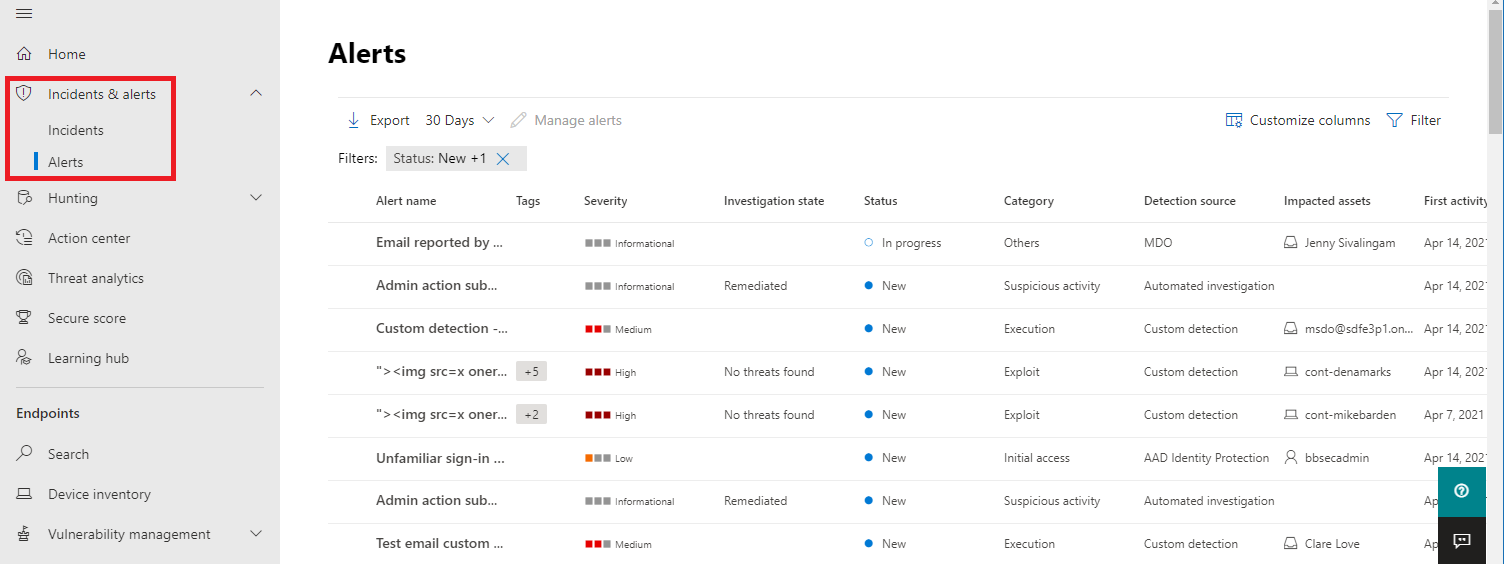

Varsler-køen viser gjeldende sett med varsler. Du kommer til varslingskøen fra Hendelser & varsler > varsler på hurtigstartlinjen i Microsoft Defender-portalen.

Varsler fra ulike Microsoft-sikkerhetsløsninger som Microsoft Defender for Endpoint, Defender for Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection og Microsoft Data Loss Prevention vises her.

Som standard viser varselkøen i Microsoft Defender-portalen de nye og pågående varslene fra de siste sju dagene. Det nyeste varselet er øverst i listen, slik at du kan se det først.

Fra standardvarslingskøen kan du velge Filter for å se en filterrute , der du kan angi et delsett av varslene. Her er et eksempel.

Du kan filtrere varsler i henhold til disse vilkårene:

- Alvorlighetsgraden

- Status

- Kategorier

- Tjeneste-/gjenkjenningskilder

- Tags

- Politikk

- Enheter (de berørte ressursene)

- Automatisert undersøkelsestilstand

- Varslingsabonnement-ID-er

Obs!

Microsoft Defender XDR-kunder kan nå filtrere hendelser med varsler der en kompromittert enhet kommuniserte med ot-enheter (operational technology) som er koblet til bedriftsnettverket gjennom integrering av enhetsoppdagelse av Microsoft Defender for IoT og Microsoft Defender for Endpoint. Hvis du vil filtrere disse hendelsene, velger du Hvilken som helst i tjeneste-/gjenkjenningskildene, og deretter velger du Microsoft Defender for IoT i produktnavnet eller ser Undersøk hendelser og varsler i Microsoft Defender for IoT i Defender-portalen. Du kan også bruke enhetsgrupper til å filtrere etter områdespesifikke varsler. Hvis du vil ha mer informasjon om Forutsetninger for Defender for IoT, kan du se Komme i gang med enterprise IoT-overvåking i Microsoft Defender XDR.

Et varsel kan ha systemkoder og/eller egendefinerte koder med bestemte fargebakgrunner. Egendefinerte koder bruker den hvite bakgrunnen, mens systemkoder vanligvis bruker røde eller svarte bakgrunnsfarger. Systemkoder identifiserer følgende i en hendelse:

- En type angrep, for eksempel løsepengevirus eller phishing med legitimasjon

- Automatiske handlinger, for eksempel automatisk undersøkelse og respons og automatisk angrepsavbrudd

- Defender-eksperter som håndterer en hendelse

- Kritiske eiendeler involvert i hendelsen

Tips

Microsofts Security Exposure Management, basert på forhåndsdefinerte klassifiseringer, merker automatisk enheter, identiteter og skyressurser som en kritisk ressurs. Denne ut-av-boksen-funksjonen sikrer beskyttelse av organisasjonens verdifulle og viktigste ressurser. Det hjelper også sikkerhetsoperasjonsteamene med å prioritere undersøkelse og utbedring. Vit mer om kritisk kapitalforvaltning.

Obligatoriske roller for Defender for Office 365-varsler

Du må ha noen av følgende roller for å få tilgang til Microsoft Defender for Office 365-varsler:

For globale Microsoft Entra-roller:

- Global Administrator

- Sikkerhetsadministrator

- Sikkerhetsoperator

- Global leser

- Sikkerhetsleser

Rollegrupper for sikkerhet & i Office 365

- Samsvarsadministrator

- Organisasjonsadministrasjon

Obs!

Microsoft anbefaler at du bruker roller med færre tillatelser for bedre sikkerhet. Rollen global administrator, som har mange tillatelser, bør bare brukes i nødstilfeller når ingen annen rolle passer.

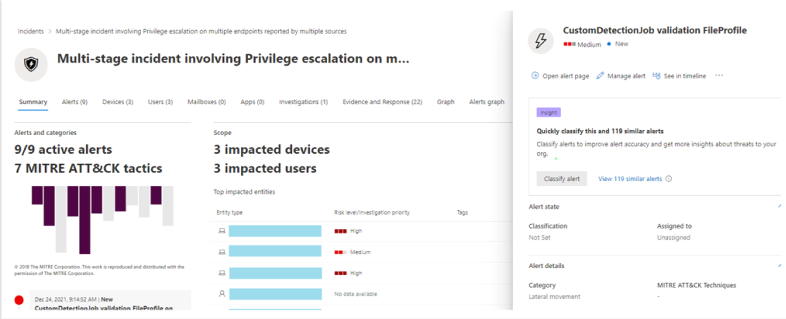

Analysere et varsel

Hvis du vil se hovedvarselsiden, velger du navnet på varselet. Her er et eksempel.

Du kan også velge handlingen Åpne hovedvarselsiden fra Behandle varsel-ruten .

En varselside består av disse inndelingene:

- Varselartikkel, som er kjeden av hendelser og varsler relatert til dette varselet i kronologisk rekkefølge

- Sammendragsdetaljer

Du kan velge ellipsen (...) ved siden av en hvilken som helst enhet for å se tilgjengelige handlinger, for eksempel ved å koble varselet til en annen hendelse. Listen over tilgjengelige handlinger avhenger av varseltypen.

Varselkilder

Microsoft Defender XDR-varsler kommer fra løsninger som Microsoft Defender for Endpoint, Defender for Office 365, Defender for Identity, Defender for Cloud Apps, appstyringstillegget for Microsoft Defender for Cloud Apps, Microsoft Entra ID Protection og Microsoft Data Loss Prevention. Du vil kanskje legge merke til varsler med klargjørede tegn i varselet. Tabellen nedenfor gir veiledning for å hjelpe deg med å forstå tilordningen av varslingskilder basert på det forhåndsforberedte tegnet i varselet.

Obs!

- De forberedende GUID-ene er spesifikke bare for enhetlige opplevelser, for eksempel enhetlig varselkø, enhetlig varslingsside, enhetlig undersøkelse og enhetlig hendelse.

- Det forhåndsforberedte tegnet endrer ikke GUIDen for varselet. Den eneste endringen i GUID-en er den klargjørede komponenten.

| Varselkilde | Varsel-ID med prefigurerte tegn |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} for varsler fra ThreatExpertsea{GUID} for varsler fra egendefinerte gjenkjenninger |

| Microsoft Defender for Office 365 | fa{GUID} Eksempel: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for endepunkt | da{GUID} ed{GUID} for varsler fra egendefinerte gjenkjenninger |

| Microsoft Defender for identitet | aa{GUID} Eksempel: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for skyapper | ca{GUID} Eksempel: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| Appstyring | ma{GUID} |

| Hindring av datatap i Microsoft | dl{GUID} |

| Microsoft Defender for skyen | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

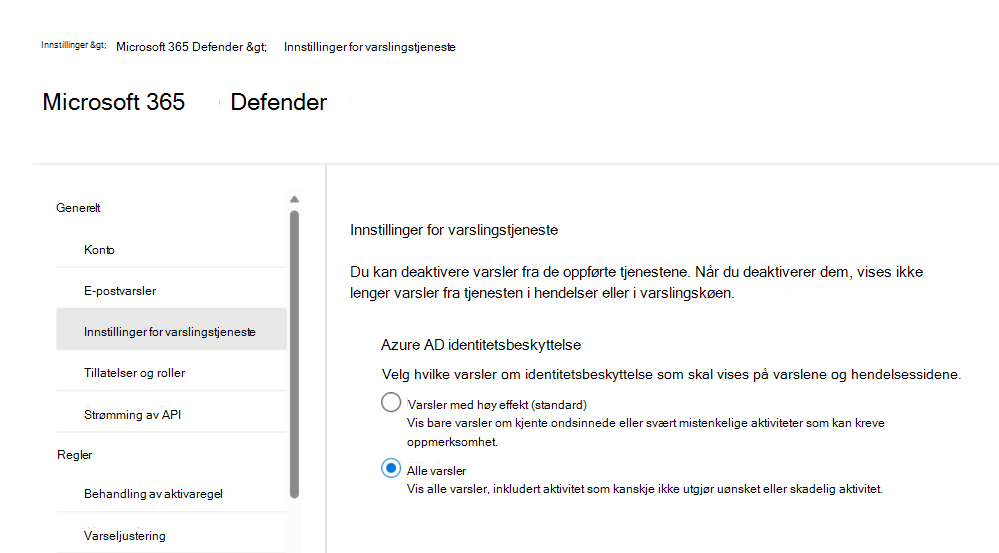

Konfigurer Microsoft Entra IP-varslingstjeneste

Gå til Microsoft Defender-portalen (security.microsoft.com), velg Innstillinger>Microsoft Defender XDR.

Velg innstillinger for varslingstjenesten fra listen, og konfigurer deretter varslingstjenesten for Microsoft Entra ID Protection .

Som standard er bare de mest relevante varslene for sikkerhetsoperasjonssenteret aktivert. Hvis du vil få alle gjenkjenninger av IP-risikoer for Microsoft Entra, kan du endre det i delen Innstillinger for varslingstjeneste .

Du kan også få tilgang til innstillinger for varslingstjenesten direkte fra Hendelser-siden i Microsoft Defender-portalen.

Viktig

Noe informasjon er knyttet til forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

Analyser berørte ressurser

Delen handlinger som utføres, har en liste over berørte ressurser, for eksempel postbokser, enheter og brukere som er berørt av dette varselet.

Du kan også velge Vis i handlingssenter for å vise Logg-fanen i handlingssenteret i Microsoft Defender-portalen.

Spore en varselrolle i varselartikkelen

Varselartikkelen viser alle aktiva eller enheter relatert til varselet i en prosesstrevisning. Varselet i tittelen er det som er i fokus når du lander på siden for det valgte varselet. Aktiva i varselartikkelen kan utvides og klikkes. De gir tilleggsinformasjon og fremskynder svaret ditt ved å la deg utføre handlinger direkte i konteksten på varselsiden.

Obs!

Varselartikkeldelen kan inneholde mer enn ett varsel, med flere varsler relatert til det samme kjøringstreet som vises før eller etter varselet du har valgt.

Vis mer varselinformasjon på detaljsiden

Detaljsiden viser detaljene for det valgte varselet, med detaljer og handlinger relatert til det. Hvis du velger noen av de berørte ressursene eller enhetene i varselartikkelen, endres detaljsiden for å gi kontekstuell informasjon og handlinger for det valgte objektet.

Når du har valgt en interesseenhet, endres detaljsiden til å vise informasjon om den valgte enhetstypen, historisk informasjon når den er tilgjengelig, og alternativer for å utføre handlinger på denne enheten direkte fra varselsiden.

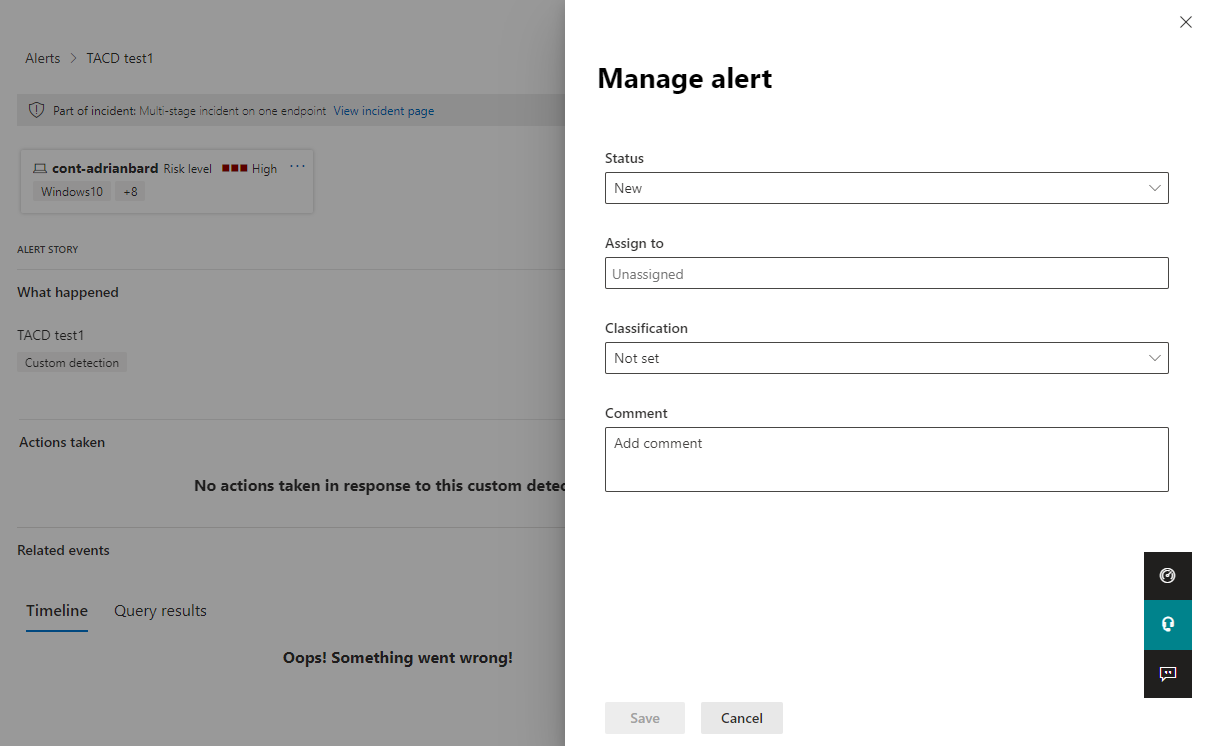

Behandle varsler

Hvis du vil behandle et varsel, velger du Administrer varsel i delen med sammendragsdetaljer på varselsiden. Her er et eksempel på administrer varselruten for ett enkelt varsel.

Med Administrer varsel-ruten kan du vise eller angi:

- Varslingsstatusen (Ny, Løst, Pågår).

- Brukerkontoen som er tilordnet varselet.

- Varselets klassifisering:

- Ikke angitt (standard).

- Sann positiv med en type trussel. Bruk denne klassifiseringen for varsler som nøyaktig angir en reell trussel. Hvis du angir denne trusseltypen, ser sikkerhetsteamet trusselmønstre og handler for å forsvare organisasjonen mot dem.

- Informasjon, forventet aktivitet med en type aktivitet. Bruk dette alternativet for varsler som er teknisk nøyaktige, men som representerer normal virkemåte eller simulert trusselaktivitet. Du vil vanligvis ignorere disse varslene, men forventer at de skal utføre lignende aktiviteter i fremtiden der aktivitetene utløses av faktiske angripere eller skadelig programvare. Bruk alternativene i denne kategorien til å klassifisere varsler for sikkerhetstester, rød gruppeaktivitet og forventet uvanlig oppførsel fra klarerte apper og brukere.

- Falsk positiv for typer varsler som ble opprettet selv når det ikke er skadelig aktivitet eller for en falsk alarm. Bruk alternativene i denne kategorien til å klassifisere varsler som feilaktig identifiseres som vanlige hendelser eller aktiviteter som ondsinnede eller mistenkelige. I motsetning til varsler om informasjon, forventet aktivitet, som også kan være nyttig for å fange reelle trusler, vil du vanligvis ikke se disse varslene igjen. Klassifisering av varsler som falsk positiv hjelper Microsoft Defender XDR med å forbedre gjenkjenningskvaliteten.

- En kommentar til varselet.

Obs!

Rundt 29 august 2022, tidligere støttet varsel fastsettelse verdier ('Apt' og 'SecurityPersonnel') vil bli avskrevet og ikke lenger tilgjengelig via API.

Obs!

Én måte å administrere varsler på gjennom bruk av koder. Merkingsfunksjonen for Microsoft Defender for Office 365 rulles trinnvis ut og er for øyeblikket i forhåndsversjon.

Endrede kodenavn brukes for øyeblikket bare på varsler som er opprettet etter oppdateringen. Varsler som ble generert før endringen, gjenspeiler ikke det oppdaterte kodenavnet.

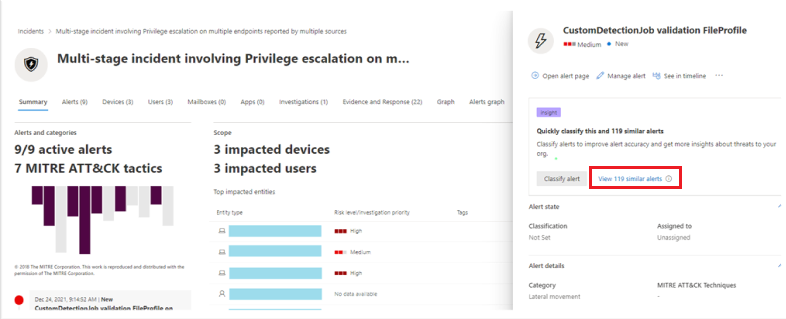

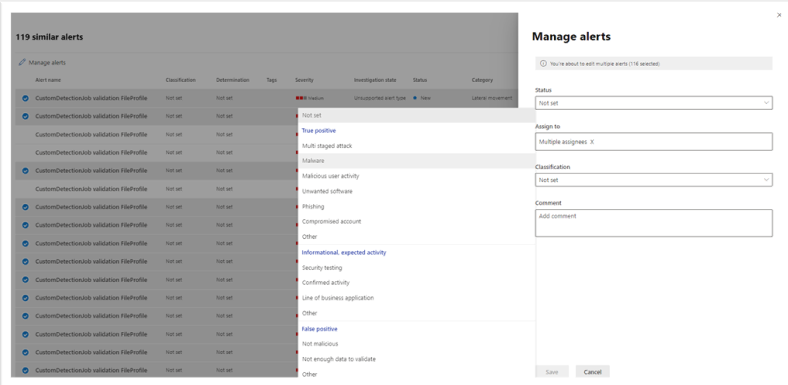

Hvis du vil administrere et sett med varsler som ligner på et bestemt varsel, velger du Vis lignende varsler i INNSIKT-boksen i delen med sammendragsdetaljer på varselsiden.

Fra Administrer varsler-ruten kan du klassifisere alle relaterte varsler samtidig. Her er et eksempel.

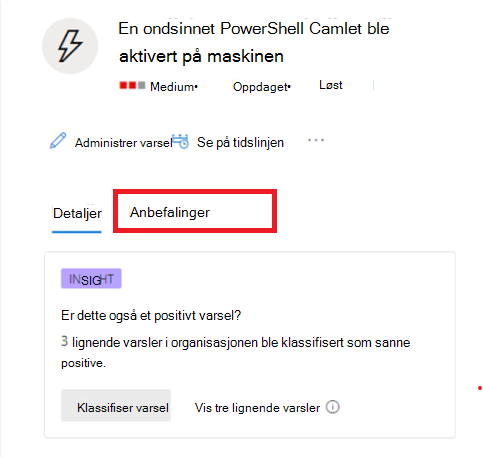

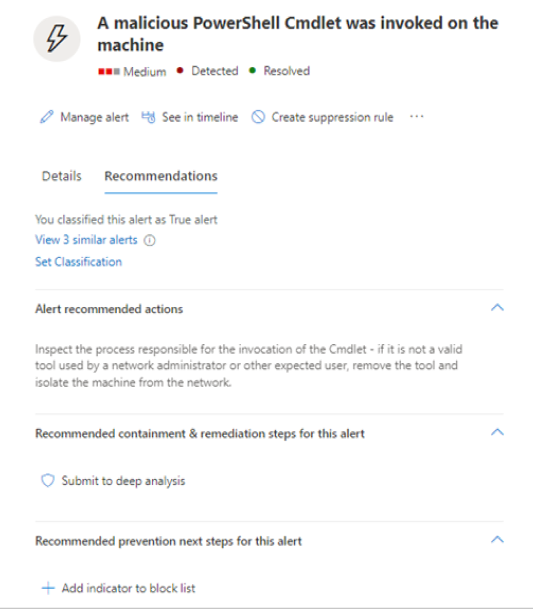

Hvis lignende varsler allerede var klassifisert tidligere, kan du spare tid ved hjelp av Microsoft Defender XDR-anbefalinger for å finne ut hvordan de andre varslene ble løst. Velg Anbefalinger fra delen med sammendragsdetaljer.

Anbefalinger-fanen gir neste trinns handlinger og råd for undersøkelse, utbedring og forebygging. Her er et eksempel.

Stille inn et varsel

Som analytiker for sikkerhetsoperasjonssenteret (SOC) er et av de viktigste problemene å fordele det store antallet varsler som utløses daglig. En analytikers tid er verdifull, og ønsker bare å fokusere på varsler med høy alvorlighetsgrad og høy prioritet. I mellomtiden er analytikere også pålagt å triage og løse lavere prioritet varsler, som har en tendens til å være en manuell prosess.

Varslingsjustering, tidligere kjent som varslingsundertrykkelse, gir muligheten til å justere og administrere varsler på forhånd. Dette effektiviserer varselkøen og sparer tid ved å skjule eller løse varsler automatisk, hver gang en bestemt forventet organisatorisk virkemåte oppstår og regelbetingelsene oppfylles.

Varslingsjusteringsregler støtter betingelser basert på bevistyper som filer, prosesser, planlagte oppgaver og andre typer bevis som utløser varsler. Når du har opprettet en regel for varslingsjustering, bruker du den på det valgte varselet eller en hvilken som helst varseltype som oppfyller de definerte betingelsene for å justere varselet.

Varslingsjustering som generell tilgjengelighet fanger opp varsler bare fra Defender for Endpoint. I forhåndsversjon utvides imidlertid også varslingsjustering til andre Microsoft Defender XDR-tjenester, inkludert Defender for Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection (Microsoft Entra IP) og andre hvis de er tilgjengelige på plattformen din og planlegger.

Forsiktig!

Vi anbefaler at du bruker varseljustering med forsiktighet for scenarioer der kjente, interne forretningsprogrammer eller sikkerhetstester utløser en forventet aktivitet, og at du ikke vil se varslene.

Opprette regelbetingelser for å justere varsler

Opprett varslingsjusteringsregler fra innstillingsområdet for Microsoft Defender XDR eller fra en side med varseldetaljer. Velg én av følgende faner for å fortsette.

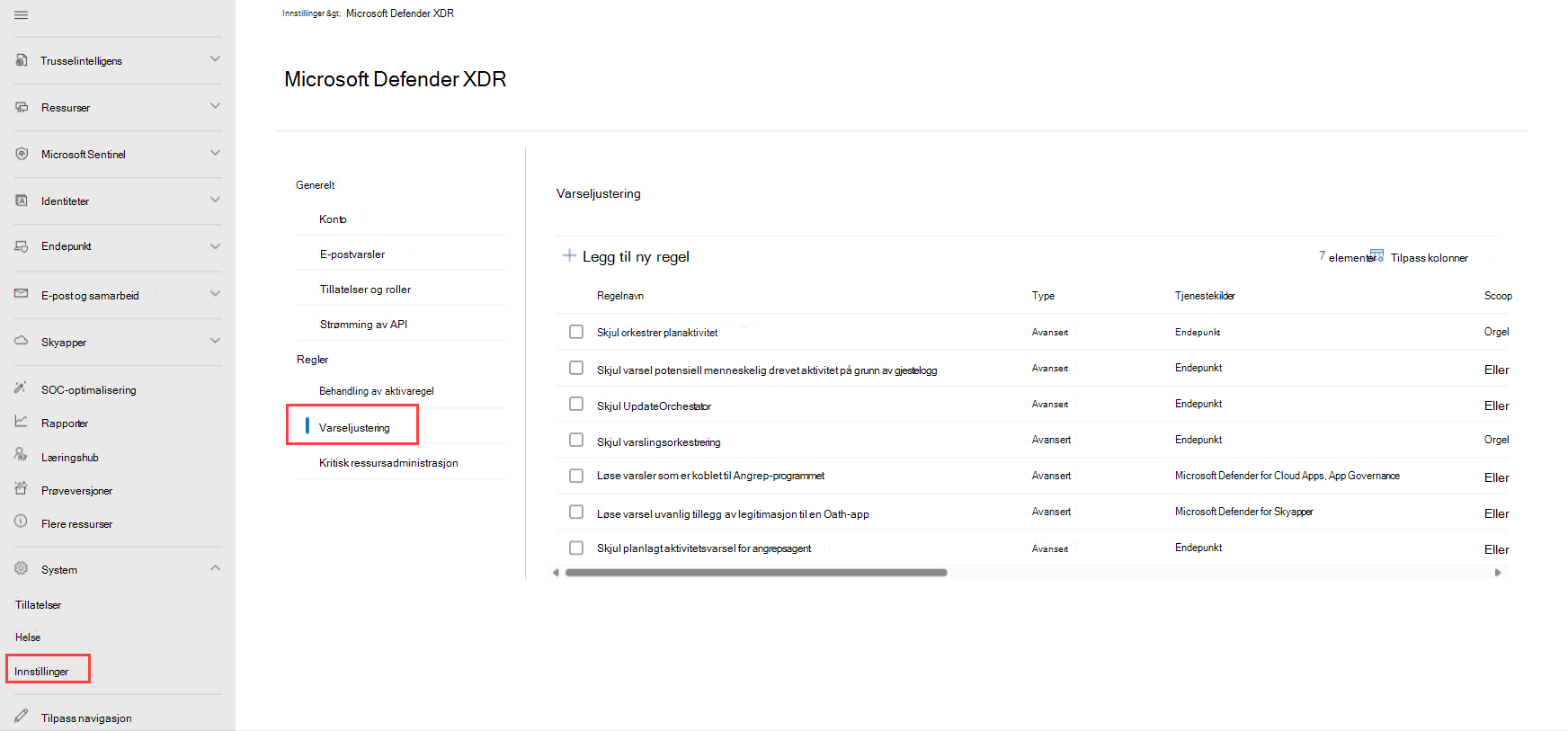

Velg Innstillinger for Varseljustering > for Microsoft Defender XDR >i Microsoft Defender-portalen.

Velg Legg til ny regel for å justere et nytt varsel, eller velg en eksisterende regelrad for å gjøre endringer. Hvis du velger regeltittelen, åpnes en side med regeldetaljer, der du kan vise en liste over tilknyttede varsler, redigere betingelser eller aktivere og deaktivere regelen.

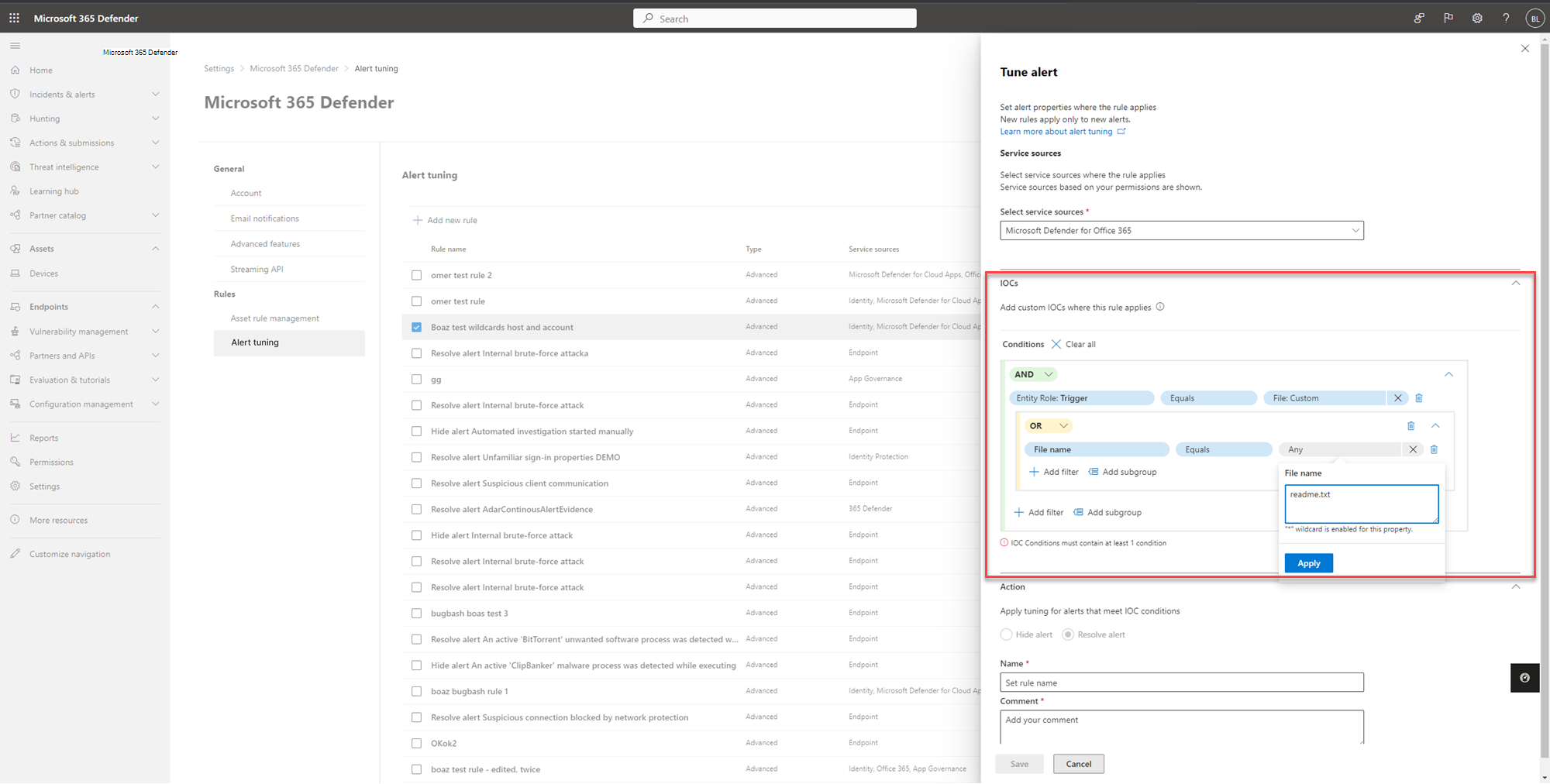

Velg tjenestekildene der du vil at regelen skal gjelde, under Velg tjenestekilder i juster varselruten. Bare tjenester der du har tillatelser, vises i listen. Eksempel:

Legg til en betingelse for varselutløserne i Betingelser-området . Hvis du for eksempel vil hindre at et varsel utløses når en bestemt fil opprettes, definerer du en betingelse for Fil:Egendefinert-utløseren og definerer fildetaljene:

Oppførte utløsere varierer avhengig av hvilke tjenestekilder du valgte. Utløsere er alle indikatorer for kompromiss (IOCer), for eksempel filer, prosesser, planlagte oppgaver og andre bevistyper som kan utløse et varsel, inkludert AmSI-skript (AntiMalware Scan Interface), Windows Management Instrumentation (WMI)-hendelser eller planlagte oppgaver.

Hvis du vil angi flere regelbetingelser, velger du Legg til filter og bruk OG, ELLER og grupperingsalternativer for å definere relasjonene mellom flere bevistyper som utløser varselet. Ytterligere bevisegenskaper fylles automatisk ut som en ny undergruppe, der du kan definere betingelsesverdiene. Betingelsesverdier skiller ikke mellom store og små bokstaver, og noen egenskaper støtter jokertegn.

Velg den relevante handlingen du vil at regelen skal utføre, enten Skjul varsel eller Løs varsel, i handlingsområdet i juster varselruten.

Skriv inn et beskrivende navn for varselet og en kommentar for å beskrive varselet, og velg deretter Lagre.

Obs!

Varseltittelen (navn) er basert på varseltypen (IoaDefinitionId), som bestemmer tittelen på varselet. To varsler som har samme varseltype, kan endres til en annen varseltittel.

Løse et varsel

Når du er ferdig med å analysere et varsel, og det kan løses, går du til behandle varselruten for varselet eller lignende varsler og merker statusen som Løst , og deretter klassifiserer du den som en sann positiv med en type trussel, en informasjonsbasert, forventet aktivitet med en aktivitetstype eller en falsk positiv.

Klassifisering av varsler hjelper Microsoft Defender XDR med å forbedre gjenkjenningskvaliteten.

Bruke Power Automate til å sortere varsler

Moderne sikkerhetsoperasjoner (SecOps)-team trenger automatisering for å fungere effektivt. Hvis du vil fokusere på å jakte og undersøke reelle trusler, bruker SecOps-team Power Automate til å gå gjennom listen over varsler og eliminere de som ikke er trusler.

Vilkår for å løse varsler

- Brukeren har deaktivert fraværsmelding

- Brukeren er ikke merket som høy risiko

Hvis begge er sanne, markerer SecOps varselet som legitim reise og løser det. Et varsel legges inn i Microsoft Teams etter at varselet er løst.

Koble Power Automate til Microsoft Defender for skyapper

Hvis du vil opprette automatiseringen, trenger du et API-token før du kan koble Power Automate til Microsoft Defender for Skyapper.

Åpne Microsoft Defender og velg Innstillinger>Cloud Apps>API-token, og velg deretter Legg til token i API-tokener-fanen .

Angi et navn for tokenet, og velg deretter Generer. Lagre tokenet slik du trenger det senere.

Opprett en automatisert flyt

Se denne korte videoen for å lære hvordan automatisering fungerer effektivt for å opprette en jevn arbeidsflyt og hvordan du kobler Power Automate til Defender for Cloud Apps.

Neste trinn

Fortsett etterforskningen etter behov for prosessrelaterte hendelser.

Se også

- Oversikt over hendelser

- Administrer hendelser

- Undersøk hendelser

- Undersøk varsler om hindring av tap av data i Defender

- Microsoft Entra ID Protection

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.