Konfigurer oppdatering av frakoblet sikkerhetsintelligens for Microsoft Defender for endepunkt på Linux

Gjelder for:

- Microsoft Defender for endepunkt på Linux

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

Dette dokumentet beskriver funksjonen for oppdatering av frakoblet sikkerhetsintelligens i Microsoft Defender for endepunkt på Linux.

Viktig

Informasjonen i denne artikkelen er knyttet til et forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

Denne funksjonen gjør det mulig for en organisasjon å oppdatere sikkerhetsintelligensen (også referert til som definisjoner eller signaturer i dette dokumentet) på Linux-endepunkter med begrenset eller ingen eksponering for Internett ved hjelp av en lokal vertsserver (kalt Mirror Server i dette dokumentet).

Mirror Server er en hvilken som helst server i kundens miljø som kan koble til Microsoft-skyen for å laste ned signaturene. Andre Linux-endepunkter henter signaturene fra Speilvendt server med et forhåndsdefinert intervall.

Viktige fordeler inkluderer:

- Muligheten til å kontrollere og administrere hyppigheten av signaturnedlastinger på den lokale serveren & hvor ofte endepunktene henter signaturene fra den lokale serveren.

- Legger til et ekstra lag med beskyttelse & kontroll, da de nedlastede signaturene kan testes på en testenhet før de overføres til hele flåten.

- Reduserer nettverksbåndbredden, da bare én lokal server nå vil spørre MS Cloud for å få de nyeste signaturene på vegne av hele flåten.

- Lokal server kan kjøre hvilken som helst av de tre operativsystemet – Windows, Mac, Linux, og er ikke nødvendig for å installere Defender for Endpoint.

- Gir den mest oppdaterte antivirusbeskyttelsen ettersom signaturer alltid lastes ned sammen med den nyeste kompatible AV-motoren.

- I hver gjentakelse flyttes signaturen med n-1-versjonen til en sikkerhetskopimappe på den lokale serveren. Hvis det er et problem med den nyeste signaturen, kan du hente n-1-signaturversjonen fra sikkerhetskopimappen til endepunktene.

- I sjeldne tilfeller mislykkes den frakoblede oppdateringen, du kan også velge å falle tilbake til nettbaserte oppdateringer fra Microsoft Cloud (tradisjonell metode).

Slik fungerer oppdatering av frakoblet sikkerhetsintelligens

- Organisasjoner må konfigurere en Mirror Server, som er en lokal Web/NFS-server som kan nås av Microsoft-skyen.

- Signaturer lastes ned fra Microsoft Cloud på denne Speilvendte serveren ved å kjøre et skript ved hjelp av cron-jobb/oppgaveplanlegger på den lokale serveren.

- Linux-endepunkter som kjører Defender for Endpoint, henter de nedlastede signaturene fra mirror-serveren med et brukerdefinert tidsintervall.

- Signaturer som trekkes på Linux-endepunktene fra den lokale serveren, bekreftes først før de lastes inn i AV-motoren.

- Hvis du vil utløse og konfigurere oppdateringsprosessen, oppdaterer du den administrerte konfigurasjons-json-filen på Linux-endepunktene.

- Statusen for oppdateringen kan sees på mdatp CLI.

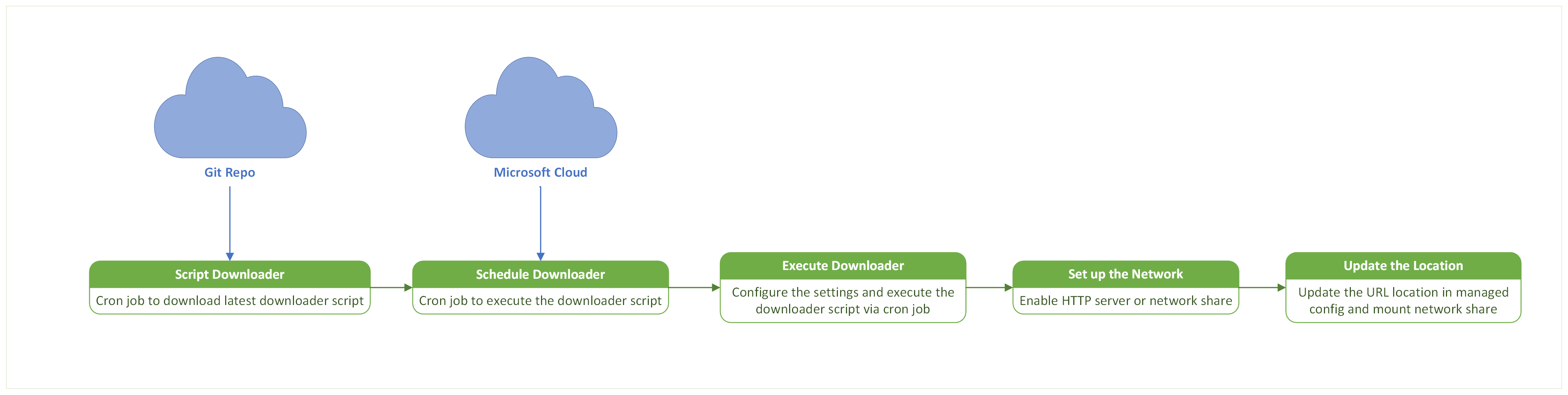

Fig. 1: Prosessflytskjema på Speilserveren for nedlasting av sikkerhetsopplysninger

Fig. 1: Prosessflytskjema på Speilserveren for nedlasting av sikkerhetsopplysninger

Fig. 2: Prosessflytdiagram på Linux-endepunktet for sikkerhetsanalyseoppdateringer

Forutsetninger

Defender for Endpoint-versjonen «101.24022.0001» eller nyere må installeres på Linux-endepunktene.

Linux-endepunktene må ha tilkobling til Mirror Server.

Linux-endepunktet må kjøre alle støttede distribusjoner av Defender for Endpoint.

Mirror Server kan enten være en HTTP/HTTPS-server eller en delt nettverksserver. For eksempel en NFS-server.

Speilserveren må ha tilgang til følgende URL-adresser:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Følgende operativsystemer støttes på Mirror Server:

- Linux (hvilken som helst smak)

- Windows (hvilken som helst versjon)

- Mac (hvilken som helst versjon)

Mirror Server skal støtte bash eller PowerShell.

Følgende minimum systemspesifikasjoner kreves for Speilvendt server:

CPU Core RAM Gratis disk Bytte 2 kjerner (foretrukket 4 kjerne) 1 GB min (foretrukket 4 GB) 2 GB Systemavhengig Obs!

Denne konfigurasjonen kan variere avhengig av antall forespørsler som behandles, og belastningen hver server må behandle.

Konfigurere Speilvendt server

Obs!

Ledelsen og eierskapet til Mirror Server ligger utelukkende hos kunden når den befinner seg i kundens private miljø.

Obs!

Speilserveren trenger ikke å ha Defender for endepunkt installert.

Få skriptet for nedlasting av sikkerhetsintelligens frakoblet sikkerhet

Microsoft er vert for et frakoblet nedlastingsskript for sikkerhetsintelligens på dette GitHub-repositoriet.

Følg disse trinnene for å få nedlastingsskriptet:

Alternativ 1: Klon repo (foretrukket)

- Installer GITpå Speilvendt server.

- Gå til katalogen der du vil klone repo.

- Utfør kommandoen:

git clone https://github.com/microsoft/mdatp-xplat.git

Alternativ 2: Last ned ZIP-filen

Last ned ZIP-filen for repo herfra

Kopier ZIP-filen til mappen der du vil beholde skriptet

Trekk ut zip

Obs!

Planlegg en cron-jobb for å holde den repo/nedlastede ZIP-filen oppdatert til den nyeste versjonen med jevne mellomrom.

Etter kloning av den nedlastede ZIP-filen, skal den lokale katalogstrukturen være som følger:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Obs!

Gå gjennom README.md-filen for å forstå i detalj om hvordan du bruker skriptet.

Filen settings.json består av noen variabler som brukeren kan konfigurere for å bestemme utdataene for skriptkjøringen.

| Feltnavn | Verdi | Beskrivelse |

|---|---|---|

downloadFolder |

Streng | Tilordnes til plasseringen der skriptet laster ned filene til |

downloadLinuxUpdates |

Bool | Når den er satt til true, laster skriptet ned de Linux-spesifikke oppdateringene til downloadFolder |

logFilePath |

Streng | Konfigurerer diagnoseloggene i en gitt mappe. Denne filen kan deles med Microsoft for feilsøking av skriptet hvis det oppstår problemer |

downloadMacUpdates |

Bool | Skriptet laster ned Mac-spesifikke oppdateringer til downloadFolder |

downloadPreviewUpdates |

Bool | Laster ned forhåndsvisningsversjonen av oppdateringene som er tilgjengelige for det bestemte operativsystemet |

backupPreviousUpdates |

Bool | Tillater at skriptet kopierer den forrige oppdateringen i _back-mappen, og nye oppdateringer lastes ned til downloadFolder |

Utfør skriptet for nedlasting av sikkerhetsintelligens frakoblet sikkerhetsintelligens

Hvis du vil kjøre nedlastingsskriptet manuelt, konfigurerer du parameterne i filen i settings.json henhold til beskrivelsen i forrige del, og bruker én av følgende kommandoer basert på operativsystemet til speilvendt server:

Bash:

./xplat_offline_updates_download.shPowershell:

./xplat_offline_updates_download.ps1

Obs!

Planlegg en cron-jobb for å utføre dette skriptet for å laste ned de nyeste oppdateringene for sikkerhetsintelligens i Mirror Server med jevne mellomrom.

Vær vert for oppdateringer for frakoblet sikkerhetsintelligens på Mirror Server

Når skriptet er utført, lastes de nyeste signaturene ned til mappen som er konfigurert i settings.json filen (updates.zip).

Når signaturene er lastet ned, kan Speilvendt server brukes til å være vert for den. Mirror Server kan driftes ved hjelp av http / HTTPS / nettverksdelingsservere.

Når den er vert, kopierer du den absolutte banen til den vertsbaserte serveren (opptil og ikke inkludert katalogen arch_* ).

Hvis for eksempel skriptet kjøres med downloadFolder=/tmp/wdav-update, og HTTP-serveren (www.example.server.com:8000) er vert for /tmp/wdav-update banen, er den tilsvarende URI-en: www.example.server.com:8000/linux/production/

Når Speilvendt server er konfigurert, må vi overføre denne nettadressen til Linux-endepunktene ved hjelp av administrert konfigurasjon, som beskrevet i neste del.

Konfigurer endepunktene

- Bruk følgende eksempel

mdatp_managed.jsonog oppdater parameterne i henhold til konfigurasjonen, og kopier filen til plasseringen/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Feltnavn | Verdier | Kommentarer |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

Bestemmer virkemåten til Defender for endepunkt som forsøker å utføre oppdateringer automatisk, er slått på eller av henholdsvis. |

definitionUpdatesInterval |

Numeriske | Intervalltid mellom hver automatiske oppdatering av signaturer (i sekunder). |

offlineDefinitionUpdateUrl |

Streng | URL-adresseverdi generert som en del av Mirror Server-oppsettet. |

offlineDefinitionUpdate |

enabled / disabled |

Når den er satt til enabled, aktiveres den frakoblede oppdateringsfunksjonen for sikkerhetsintelligens, og omvendt. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

Fastsett Defender for oppdateringstilnærming for sikkerhetsintelligens for endepunkt når frakoblet Speilserver ikke kan betjene oppdateringsforespørselen. Hvis den er satt til sann, prøves oppdateringen på nytt via Microsoft-skyen når oppdateringen for frakoblet sikkerhetsintelligens mislyktes, ellers omvendt. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

Når den er satt til enabled, bekreftes nedlastede definisjoner på endepunktene, ellers omvendt. |

Obs!

Fra og med i dag kan den frakoblede oppdateringsfunksjonen for sikkerhetsintelligens konfigureres bare på Linux-endepunkter via administrert json. Integrering med administrasjon av sikkerhetsinnstillinger på sikkerhetsportalen er i veikartet vårt.

Bekreft konfigurasjonen

Hvis du vil teste om innstillingene brukes riktig på Linux-endepunktene, kjører du følgende kommando:

mdatp health --details definitions

Et eksempel på utdata vil se ut som følgende kodesnutt:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Utløser Oppdateringer for frakoblet sikkerhetsintelligens

Automatisk oppdatering

- Hvis feltene

automaticDefinitionUpdateEnabledog «offline_definition_update» i den administrerte json-en er satt til sann, utløses de frakoblede sikkerhetsintelligensoppdateringene automatisk med jevne mellomrom. - Dette periodiske intervallet er som standard 8 timer. Men det kan konfigureres ved å angi

definitionUpdatesIntervali administrert json.

Manuell oppdatering

Hvis du vil utløse den frakoblede sikkerhetsintelligensoppdateringen manuelt for å laste ned signaturene fra Mirror Server på Linux-endepunktene, kjører du kommandoen:

mdatp definitions update

Kontroller oppdateringsstatus

Når du har utløst den frakoblede sikkerhetsintelligensoppdateringen med enten den automatiske eller manuelle metoden, må du kontrollere at oppdateringen var vellykket ved å kjøre kommandoen:

mdatp health --details --definitions.Kontroller følgende felt:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Feilsøking og diagnostikk

Problemer: MDATP-oppdateringsfeil

- Oppdateringen ble ikke låst, eller oppdateringen ble ikke utløst.

- Oppdateringen mislyktes.

Vanlige feilsøkingstrinn

Kontroller statusen for funksjonen for frakoblet sikkerhetsintelligensoppdatering ved hjelp av kommandoen:

mdatp health --details definitions- Denne kommandoen skal gi oss en brukervennlig melding i inndelingen

definitions_update_fail_reason. - Kontroller om

offline_definition_updateogoffline_definition_update_verify_siger aktivert. - Kontroller om

definitions_update_source_uriden er likoffline_definition_url_configured-

definitions_update_source_urier kilden der signaturene ble lastet ned. -

offline_definition_url_configureder kilden der signaturer skal lastes ned, den som nevnes i den administrerte konfigurasjonsfilen.

-

- Denne kommandoen skal gi oss en brukervennlig melding i inndelingen

Prøv å utføre tilkoblingstesten for å kontrollere om Speilvendt server kan nås fra verten:

mdatp connectivity testPrøv å utløse manuell oppdatering ved hjelp av kommandoen:

mdatp definitions update

Kjente problemer:

Oppdatering av frakoblet signatur kan mislykkes i følgende scenario:

Du aktiverte funksjonen, brukte signaturoppdateringene, deaktiverte deretter funksjonen for å bruke ytterligere signaturoppdateringer fra skyen, og deretter aktiverte du funksjonen på nytt for flere signaturoppdateringer.

Utbedringstrinn:

En løsning på dette problemet er planlagt å lanseres snart.

Nyttige koblinger

Nedlastingsskript

Planlegge en cron-jobb

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for