Enhetskontroll for macOS

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

- Microsoft Defender for Business

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Krav

Enhetskontroll for macOS har følgende forutsetninger:

- Microsoft Defender for endepunkt rettighet (kan prøves)

- Minimumsversjon av operativsystemet: macOS 11 eller nyere

- Minste produktversjon: 101.34.20

Oversikt

Microsoft Defender for endepunkt enhetskontrollfunksjonen gjør det mulig å:

- Overvåk, tillat eller hindre lesing, skriving eller utføring av tilgang til flyttbar lagring. Og

- Administrer iOS- og Portable-enheter, og Apple APFS-krypterte enheter og Bluetooth-medier, med eller uten utelukkelser.

Klargjøre endepunktene

Microsoft Defender for endepunkt rettighet (kan prøves)

Minimumsversjon av operativsystemet: macOS 11 eller nyere

Distribuer full disktilgang: Du har kanskje allerede opprettet og distribuert dette https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig for andre MDE funksjoner. Du må gi tillatelsen Full disktilgang for et nytt program:

com.microsoft.dlp.daemon.Aktiver enhetskontroll på innstillingen for MDE innstillinger:

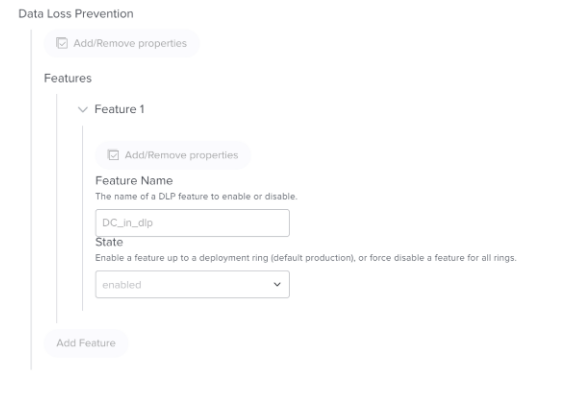

Hindring av datatap (DLP)/funksjoner/

Skriv inn «DC_in_dlp» for funksjonsnavn

Skriv inn «aktivert» for Delstat

Eksempel 1: JAMF ved hjelp av schema.json.

Eksempel 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Minste produktversjon: 101.91.92 eller nyere

Kjør mdatp-versjonen via Terminal for å se produktversjonen på klientmaskinen:

Forstå policyer

Policyer bestemmer virkemåten til enhetskontroll for macOS. Policyen er rettet via Intune eller JAMF til en samling av maskiner eller brukere.

Enhetskontroll for macOS-policyen omfatter innstillinger, grupper og regler:

- Med den globale innstillingen «innstillinger» kan du definere det globale miljøet.

- Gruppe kalt grupper lar deg opprette mediegrupper. For eksempel autorisert USB-gruppe eller kryptert USB-gruppe.

- Med Access-policyregel kalt «regler» kan du opprette policy for å begrense hver gruppe. Tillat for eksempel bare autoriserte brukere å skrive tilgangsautoriserte USB-grupper.

Obs!

Vi anbefaler at du bruker eksemplene på GitHub til å forstå egenskapene: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy at main – microsoft/mdatp-devicecontrol (github.com).

Du kan også bruke skriptene på mdatp-devicecontrol/tree/main/python#readme på main – microsoft/mdatp-devicecontrol (github.com) til å oversette policyen for Enhetskontroll for Windows til policy for macOS-enhetskontroll eller oversette policyen macOS Device Control V1 til denne V2-policyen.

Obs!

Det finnes kjente problemer med enhetskontroll for macOS som kunder bør vurdere når de oppretter policyer.

Anbefalte fremgangsmåter

Enhetskontroll for macOS har lignende funksjoner som enhetskontroll for Windows, men macOS og Windows har ulike underliggende funksjoner for å administrere enheter, så det finnes noen viktige forskjeller:

- macOS har ikke sentralisert Enhetsbehandling eller visning av enheter. Tilgang gis/nektes til programmer som samhandler med enheter. Dette er grunnen til at på macOS finnes det et rikere sett med tilgangstyper. For eksempel på en

portableDeviceenhetskontroll for macOS kan avslå eller tillatedownload_photos_from_device. - Det finnes

generic_readgeneric_writeoggeneric_executetilgangstyper for å være konsekvent med Windows. Policyer med generiske tilgangstyper trenger ikke å endres hvis/når flere bestemte tilgangstyper legges til i fremtiden. Den anbefalte fremgangsmåten er å bruke generiske tilgangstyper med mindre det er et bestemt behov for å avslå/tillate en mer spesifikk operasjon. - Å opprette en

denypolicy ved hjelp av generiske tilgangstyper er den beste måten å forsøke å fullstendig blokkere alle operasjoner for denne typen enhet (for eksempel Android-telefoner), men det kan fortsatt være hull hvis operasjonen utføres ved hjelp av et program som ikke støttes av macOS-enhetskontroll.

Innstillinger

Her er egenskapene du kan bruke når du oppretter grupper, regler og innstillinger i policyen for enhetskontroll for macOS.

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

| Funksjoner | Funksjonsspesifikke konfigurasjoner | Du kan angi disable usann eller sann for følgende funksjoner:- removableMedia- appleDevice- portableDevice, inkludert kamera eller PTP-medier- bluetoothDeviceStandardverdien er true, så hvis du ikke konfigurerer denne verdien, gjelder den ikke selv om du oppretter en egendefinert policy for removableMedia, fordi den er deaktivert som standard. |

| Global | Angi standard håndhevelse | Du kan angi defaultEnforcement- allow (standard)- deny |

| Ux | Du kan angi en hyperkobling i varslingen. | navigationTarget: string. Eksempel: "http://www.microsoft.com" |

Gruppe

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Gruppetype | "enhet" |

id |

GUID, en unik ID, representerer gruppen og vil bli brukt i policyen. | Du kan generere ID-en via New-Guid (Microsoft.PowerShell.Utility) – PowerShell eller uuidgen-kommandoen på macOS |

name |

Egendefinert navn for gruppen. | Streng |

query |

Mediedekningen under denne gruppen | Se spørringsegenskapstabellene nedenfor for mer informasjon. |

Spørring

Enhetskontroll støtter to typer spørringer:

Spørringstype 1 er som følger:

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Identifiser den logiske operasjonen som skal utføres på setningsdelene | alle: Alle attributter under setningsdelene er en Og-relasjon . Hvis administratoren for eksempel plasserer vendorId og serialNumber, for hver tilkoblet USB, kontrollerer systemet om USB-en oppfyller begge verdiene.og: tilsvarer alle Noen: Attributtene under setningene er Eller-relasjon . Hvis administrator for eksempel plasserer vendorId og serialNumber, for hver tilkoblet USB, gjør systemet håndhevelse så lenge USB-en har enten en identisk vendorId eller serialNumber verdi. eller: tilsvarer alle |

clauses |

Bruk media device-egenskapen til å angi gruppebetingelse. | En matrise med setningsobjekter som evalueres for å bestemme gruppemedlemskap. Se setningsdelen nedenfor. |

Spørringstype 2 er som følger:

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Identifiser den logiske operasjonen som skal utføres på delspørringen | ikke: logisk negasjon av en spørring |

query |

En delspørring | En spørring som vil bli negeret. |

Setningsdel

Vilkårsegenskaper

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Typen setningsdel | Se tabellen nedenfor for støttede setninger. |

value |

$type bestemt verdi som skal brukes |

Støttede setninger

| setningsdel $type | Verdi | Beskrivelse |

|---|---|---|

primaryId |

Én av: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

Heksadesimal streng med fire sifre | Samsvarer med leverandør-ID-en for en enhet |

productId |

Heksadesimal streng med fire sifre | Samsvarer med produkt-ID-en for en enhet |

serialNumber |

Streng | Samsvarer med serienummeret til en enhet. Samsvarer ikke hvis enheten ikke har et serienummer. |

encryption |

apfs | Samsvar hvis en enhet er apfs-kryptert. |

groupId |

UUID-streng | Treff hvis en enhet er medlem av en annen gruppe. Verdien representerer UUID for gruppen som samsvarer med. Gruppen må defineres i policyen før setningsdelen. |

Tilgangspolicyregel

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

id |

GUID, en unik ID, representerer regelen og vil bli brukt i policyen. | New-Guid (Microsoft.PowerShell.Utility) – PowerShell uuidgen |

name |

Streng, navnet på policyen og vises på toast basert på policyinnstillingen. | |

includeGroups |

Gruppen(e) som policyen skal brukes på. Hvis flere grupper er angitt, gjelder policyen for alle medier i alle disse gruppene. Hvis den ikke er angitt, gjelder regelen for alle enheter. | ID-verdien i gruppen må brukes i denne forekomsten. Hvis flere grupper er i includeGroups, er det AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

Gruppen(e) som policyen ikke gjelder for. | ID-verdien i gruppen må brukes i denne forekomsten. Hvis flere grupper er i excludeGroups, er det ELLER. |

entries |

Én regel kan ha flere oppføringer. hver oppføring med en unik GUID forteller Enhetskontroll én begrensning. | Se tabellen for oppføringsegenskaper senere i denne artikkelen for å få mer informasjon. |

Tabellen nedenfor viser egenskapene du kan bruke i oppføringen:

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Inkluderer: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Håndhevelse | - $type:- allow- deny- auditAllow- auditDenyNår $type tillate er valgt, støtter alternativverdien: - disable_audit_allowSelv om Tillat skjer og auditAllow er konfigurert, sender ikke systemet hendelsen. Når $type nekt er valgt, støtter alternativverdien: disable_audit_denySelv om blokk skjer og auditDeny er konfigurert, vil ikke systemet vise varsling eller sende hendelse. Når $type auditAllow er valgt, støtter alternativverdien: send_eventNår $type auditDeny er valgt, støtter alternativverdien: send_eventshow_notification |

|

access |

Angi én eller flere tilgangsrettigheter for denne regelen. Disse kan omfatte enten enhetsspesifikke detaljerte tillatelser eller bredere generelle tillatelser. Se tabellen nedenfor for mer informasjon om gyldige tilgangstyper for en gitt oppføring $type. | |

id |

UUID |

Tabellen nedenfor viser egenskapene du kan bruke i oppføringen:

Håndhevelse

Navn på håndhevelsesegenskap

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

$type |

Typen håndhevelse | Se tabellen nedenfor for støttede håndhevelser |

options |

$type bestemt verdi som skal brukes | En matrise med alternativer for oppføringen. Kan utelates hvis det ikke er ønskelig med alternativer. |

Håndhevelsestype

| Egenskapsnavn | Beskrivelse | Alternativer |

|---|---|---|

Enforcement $type |

options verdier [streng] |

Beskrivelse |

allow |

disable_audit_allow |

Selv om Tillat skjer og auditAllow er konfigurert, sender ikke systemet hendelsen. |

deny |

disable_audit_deny |

Selv om blokk skjer og auditDeny er konfigurert, vil ikke systemet vise varsling eller sende hendelse. |

auditAllow |

send_event |

Send telemetri |

auditDeny |

- send_event- show_notification |

- Sende telemetri – Vis blokk UX til bruker |

Access-typer

| oppføring $type | «access»-verdier [streng] | Generell tilgang | Beskrivelse |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | last ned bilde fra den bestemte iOS-enheten til lokal maskin |

| appleDevice | download_files_from_device | generic_read | laste ned fil(er) fra den bestemte iOS-enheten til en lokal maskin |

| appleDevice | sync_content_to_device | generic_write | synkroniser innhold fra lokal maskin til en bestemt iOS-enhet |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Debug | generic_execute | ADB-verktøykontroll |

| *removableMedia | Lese | generic_read | |

| removableMedia | Skrive | generic_write | |

| removableMedia | Utføre | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| Generisk | generic_read | Tilsvarende angivelse av alle tilgangsverdier som er angitt i denne tabellen, som tilordnes til generic_read. | |

| Generisk | generic_write | Tilsvarende angivelse av alle tilgangsverdier som er angitt i denne tabellen, som tilordnes til generic_write. | |

| Generisk | generic_execute | Tilsvarende angivelse av alle tilgangsverdier som er angitt i denne tabellen, som tilordnes til generic_execute. |

Sluttbrukeropplevelse

Når Avslå skjer og varselet er aktivert i policyen, ser sluttbrukeren en dialogboks:

Status

Brukes mdatp health --details device_control til å undersøke statusen for enhetskontroll:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- funksjonsversjon, skal du se ["v2"]. (Enhetskontroll er aktivert, men ikke konfigurert.)- [] – Enhetskontroll er ikke konfigurert på denne maskinen.

- ["v1"] - Du er på en forhåndsversjon av Enhetskontroll. Overfør til versjon 2 ved hjelp av denne veiledningen. v1 regnes som foreldet og ikke beskrevet i denne dokumentasjonen.

- ["v1","v2"] - Du har både v1 og v2 aktivert. Tavle fra v1.

v1_configured– v1-konfigurasjon brukesv1_enforcement_level– når v1 er aktivertv2_configured– v2-konfigurasjon brukesv2_state– v2-status,enabledhvis du arbeider fullt utv2_sensor_connection- hviscreated_ok, da enhetskontroll etablert tilkobling til systemutvidelsenv2_full_disk_access– hvis ikkeapproved, kan ikke enhetskontroll forhindre noen eller alle operasjoner

Rapportering

Du kan se policyhendelsen i rapporten Avansert jakt og Enhetskontroll. Hvis du vil ha mer informasjon, kan du se Beskytte organisasjonens data med enhetskontroll.

Scenarier

Her er noen vanlige scenarioer for å gjøre deg kjent med Microsoft Defender for endepunkt og Microsoft Defender for endepunkt Enhetskontroll.

Scenario 1: Avslå eventuelle flyttbare medier, men tillat bestemte USB-er

I dette scenarioet må du opprette to grupper: én gruppe for flyttbare medier, og en annen gruppe for godkjente USBs-grupper. Du må også opprette en regel for tilgangspolicy.

Trinn 1: Innstillinger: Aktiver enhetskontroll og angi standardhåndhevelse

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Trinn 2: Grupper: Opprett alle flyttbare mediegrupper og godkjente USB-grupper

- Opprett en gruppe for å dekke alle flyttbare medieenheter.

- Opprett en gruppe for godkjente USB-er.

- Kombiner disse gruppene i én

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Trinn 3: Regler: Opprett Avslå policy for ikke-tillatte USB-er

Opprett tilgangspolicyregel og satt inn i rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

I dette tilfellet har du bare én policy for tilgangsregel, men hvis du har flere, må du passe på å legge til alle i rules.

Kjente problemer

Advarsel

Enhetskontroll på macOS begrenser Android-enheter som bare er tilkoblet ved hjelp av PTP-modus. Enhetskontroll begrenser ikke andre moduser, for eksempel filoverføring, USB-tethering og MIDI.

Se også

- Distribuer enhetskontroll ved hjelp av Intune

- Distribuer enhetskontroll ved hjelp av JAMF

- Distribuer enhetskontroll manuelt

- vanlige spørsmål om macOS-enhetskontroll

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.