Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Du kan sende inn tilbakemelding ved å åpne Microsoft Defender for endepunkt på macOS på enheten og ved å navigere til Hjelp > sende tilbakemelding.

Et annet alternativ er å sende inn tilbakemelding via Microsoft Defender XDR ved å starte security.microsoft.com og velge Gi tilbakemelding-fanen.

Denne artikkelen inneholder informasjon om hvordan du feilsøker problemer med systemutvidelsen som er installert som en del av Microsoft Defender for endepunkt på macOS.

Fra og med macOS BigSur (11) krever Apples macOS at alle systemutvidelser godkjennes eksplisitt før de får lov til å kjøre på enheten.

Symptom

Du legger merke til at Microsoft Defender for endepunkt har et x-symbol i skjoldet, som vist i følgende skjermbilde:

Hvis du velger skjoldet med x-symbolet , får du alternativer som vist i følgende skjermbilde:

Velg handling som kreves.

Skjermbildet som vist i følgende skjermbilde, vises:

Du kan også kjøre mdatp-tilstand: Den rapporterer om sanntidsbeskyttelse er aktivert, men ikke tilgjengelig. Denne rapporten indikerer at systemutvidelsen ikke er godkjent til å kjøre på enheten.

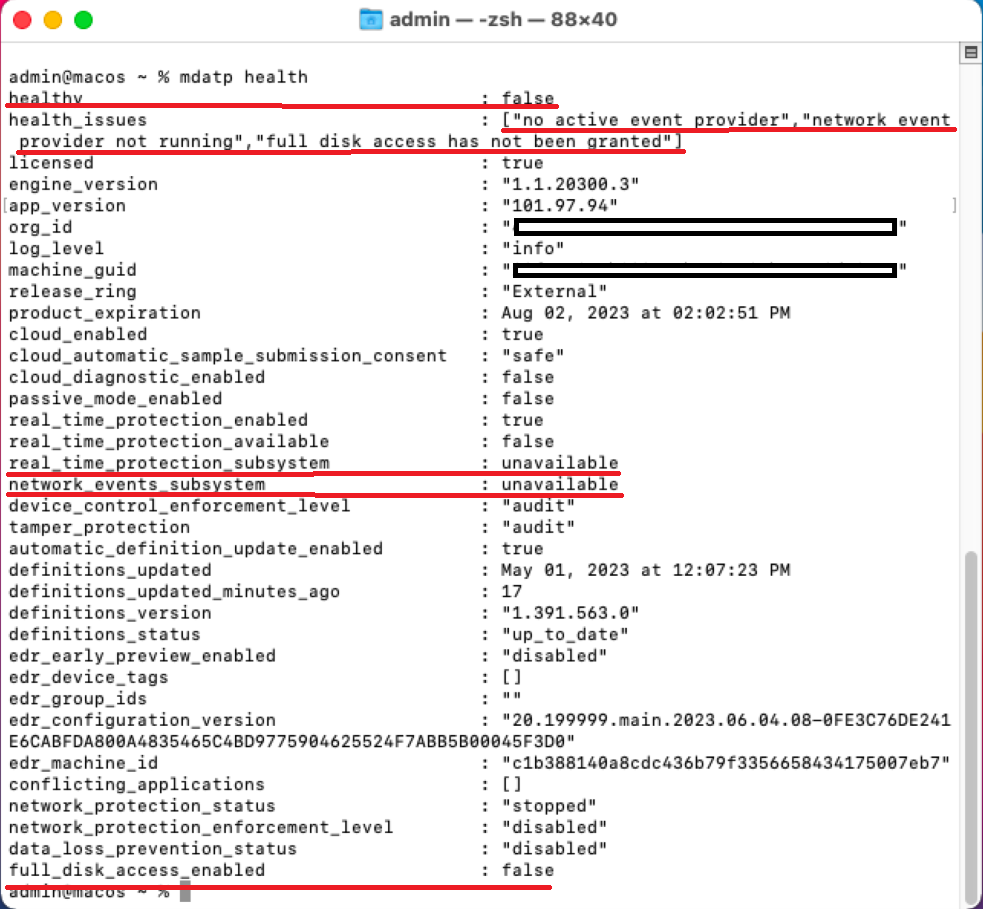

mdatp health

Utdataene ved kjørende mdatp-tilstand er:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Utdatarapporten som vises ved kjøring av mdatp-tilstand , vises i følgende skjermbilde:

Årsak

macOS krever at en bruker manuelt og eksplisitt godkjenner visse funksjoner som et program bruker, for eksempel systemutvidelser, kjøring i bakgrunnen, sending av varsler, full disktilgang og så videre. Microsoft Defender for endepunkt er avhengig av disse programmene og kan ikke fungere riktig før alle disse samtykkene mottas fra en bruker.

Hvis du ikke godkjente systemutvidelsen under distribusjon/installasjon av Microsoft Defender for endepunkt på macOS, utfører du følgende trinn:

Kontroller systemutvidelsene ved å kjøre følgende kommando i terminalen:

systemextensionsctl listDu legger merke til at begge Microsoft Defender for endepunkt på macOS-utvidelser er i tilstanden [aktivert venter på bruker].

Kjør følgende kommando i terminalen:

mdatp health --details system_extensionsDu får følgende utdata:

network_extension_enabled : false network_extension_installed : true endpoint_security_extension_ready : false endpoint_security_extension_installed : true

Dette utdataene vises i følgende skjermbilde:

Følgende filer kan mangle hvis du administrerer den via Intune, JamF eller en annen MDM-løsning:

| MobileConfig (Plist) | Kommandoutdata for konsollen mdatp-tilstand | macOS-innstilling som kreves for at MDE på macOS skal fungere som den skal |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Systemutvidelse |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Nettverksfilterutvidelse |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Kontroller for personverninnstillinger (PPPC, også kjent som TCC (Transparency, Consent & Control), Full Disk Access (FDA)) |

| "/Bibliotek/Administrerte innstillinger/com.apple.notificationsettings.plist" | I/T | Sluttbrukervarsler |

| "/Bibliotek/Administrerte innstillinger/servicemanagement.plist" | I/T | Bakgrunnstjenester |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (for DLP) | Tilgjengelighet |

For å feilsøke problemet med manglende filer for å få Microsoft Defender for endepunkt på macOS til å fungere skikkelig Microsoft Defender for endepunkt på macOS.

Løsning

Godkjenn funksjoner (for eksempel systemutvidelser, bakgrunnstjenester, varsler og full disktilgang) ved hjelp av følgende metoder:

-

Obs!

Intune policystøtte for macOS-utvidelser ble avskrevet i august 2024-tjenesteutgivelsen (2048). Eksisterende Intune policyer med macOS-utvidelser fortsetter å fungere, men du kan ikke opprette nye policyer med macOS-utvidelser i Intune.

Bruk i stedet innstillingskatalogen til å opprette nye Intune policyer for macOS som konfigurerer nyttelasten for systemutvidelse. Hvis du vil ha mer informasjon, kan du se Bruke katalogen Intune innstillinger til å konfigurere innstillinger.

Forutsetninger

Før du godkjenner systemutvidelsen (ved hjelp av noen av de angitte administrasjonsverktøyene), må du kontrollere at følgende forutsetninger er oppfylt:

Trinn 1: Kommer profilene ned til macOS?

Hvis du bruker Intune, kan du se Administrere policyer for macOS-programvareoppdatering i Intune.

Velg ellipsen (tre prikker).

Velg Oppdater enheter. Skjermbildet som vist i følgende skjermbilde, vises:

Skriv inn Systemvalg i Launchpad.

Dobbeltklikk på Profiler.

Obs!

Hvis du ikke har blitt med i MDM, vil du ikke se profiler som et alternativ. Kontakt MDM-kundestøtteteamet for å finne ut hvorfor profilalternativet ikke er synlig. Du skal kunne se de ulike profilene, for eksempel systemutvidelser, tilgjengelighet, bakgrunnstjenester, varsler, Microsoft Automatiske oppdateringer og så videre, som vist i det forrige skjermbildet.

Hvis du bruker JamF, kan du bruke policyen for sudo jamf. Hvis du vil ha mer informasjon, kan du se Policybehandling.

Trinn 2: Kontroller at profilene som kreves for Microsoft Defender for endepunkt er aktivert

Avsnittene som gir veiledning om hvordan du aktiverer profiler som kreves for Microsoft Defender for endepunkt gir veiledning om hvordan du løser dette problemet, avhengig av metoden du brukte til å distribuere Microsoft Defender for endepunkt på macOS.

Obs!

En riktig navnekonvensjon for konfigurasjonsprofilene er en reell fordel. Vi anbefaler følgende navnevalg:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Eksempel: FullDiskAccess (piloting) - macOS - Default - MDE

Ved hjelp av den anbefalte navnekonvensjonen kan du bekrefte at de riktige profilene faller ned på kontrolltidspunktet.

Tips

For å sikre at de riktige profilene kommer ned, i stedet for å skrive.mobileconfig (plist)**, kan du laste ned denne profilen fra GitHub, for å unngå skrivefeil langstrakte bindestreker.

Bruk følgende syntaks i terminalen:

curl -O https://URL

Eksempel:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Inndelinger som gir veiledning om aktivering av profiler som kreves for Microsoft Defender for endepunkt

-

- Funksjon: Godkjenn systemutvidelser

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

- Manuell: Må godkjenne utvidelsen ved å gå til Sikkerhetsinnstillinger eller Systemvalg > Sikkerhet & Personvern og deretter velge Tillat.

-

- Funksjon: Nettverksfilter

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

- Manuell: Må godkjenne utvidelsen ved å gå til Sikkerhetsinnstillinger eller Systemvalg > Sikkerhet & Personvern og deretter velge Tillat.

-

- Funksjon: Kontroller for personverninnstillinger (PPPC, også kalt TCC (transparency, Consent & Control), Full Disk Access (FDA))

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

-

Manuell: Må godkjenne utvidelsen ved å gå til Sikkerhetsinnstillinger eller Systemvalg > Sikkerhet & Personvern > Full > disktilgang og deretter velge Tillat, og merke av i boksen ved siden av følgende:

- Microsoft Defender

- Microsoft Defender sikkerhetsutvidelse

-

- Funksjon: Kjører i bakgrunnen

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

- Manuell: Gjelder ikke

-

- Funksjon: Sende varsler

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

- Manuell: Gjelder ikke

-

- Funksjon: Tilgjengelighet

-

Mobilkonfigurasjon (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig -

Gjelder for:

- Intune: Ja

- Jamf: Ja

- Andre MDM: Ja

- Manuell: Gjelder ikke

Trinn 3: Test de installerte profilene ved hjelp av macOS innebygd profilverktøy

Verktøyet sammenligner profilene dine med det vi har publisert i GitHub, og rapporter inkonsekvente eller manglende profiler.

Last ned skriptet fra https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

Velg Rå. Den nye URL-adressen er https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

Lagre den som analyze_profiles.pypå Nedlastinger ved å kjøre følgende kommando i terminalen:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.pyGjør ett av følgende trinn. Sudo-tillatelser kreves:

Kjør Python3-skriptet for profilanalyse uten parametere ved å kjøre følgende kommandoer i terminalen:

cd /Downloads sudo python3 analyze_profiles.pyELLER

Kjør skriptet direkte fra nettet ved å kjøre følgende kommandoer:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py | python3 -

Utdataene viser alle potensielle problemer med profiler.

Anbefalt innhold

- Distribuer Microsoft Defender for endepunkt på macOS med Jamf Pro: Lær hvordan du distribuerer Microsoft Defender for endepunkt på macOS med Jamf Pro.

- Konfigurer Microsoft Defender for endepunkt på macOS-policyer i Jamf Pro: Lær hvordan du konfigurerer Microsoft Defender for endepunkt på macOS-policyer i Jamf Pro.

- Konfigurere enhetsgrupper i Jamf Pro: Lær hvordan du konfigurerer enhetsgrupper i Jamf Pro for Microsoft Defender for endepunkt på macOS.

- Logg på Jamf Pro