Nye konfigurasjonsprofiler for macOS Big Sur og nyere versjoner av macOS

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Hvis du har distribuert Microsoft Defender for endepunkt på macOS i et administrert miljø (gjennom JAMF, Intune eller en annen MDM-løsning), må du distribuere nye konfigurasjonsprofiler. Hvis du ikke utfører disse trinnene, vil brukere få godkjenningsmeldinger til å kjøre disse nye komponentene.

JAMF

Policy for JAMF-systemutvidelser

Hvis du vil godkjenne systemutvidelsene, oppretter du følgende nyttelast:

Velg Alternativer > for systemutvidelser i Konfigurasjonsprofiler for datamaskiner>.

Velg Tillatte systemutvidelser fra rullegardinlisten systemutvidelsestyper .

Bruk UBF8T346G9 for team-ID.

Legg til følgende pakkeidentifikatorer i listen Over tillatte systemutvidelser :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Policykontroll for personverninnstillinger

Legg til følgende JAMF-nyttelast for å gi full disktilgang til sikkerhetsutvidelsen for Microsoft Defender for endepunkt-endepunktet. Denne policyen er en forutsetning for å kjøre utvidelsen på enheten.

Velg Alternativer> forpolicykontroll for personverninnstillinger.

Bruk

com.microsoft.wdav.epsextsom identifikator ogBundle IDsom pakketype.Sett kodekravet til

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Angi app eller tjeneste til SystemPolicyAllFiles og tilgang til Tillat.

Policy for nettverksutvidelse

Som en del av gjenkjennings- og responsfunksjonene for endepunkt inspiserer Microsoft Defender for endepunkt på macOS sockettrafikken og rapporterer denne informasjonen til Microsoft Defender-portalen. Følgende policy tillater nettverksutvidelsen å utføre denne funksjonaliteten.

Obs!

JAMF har ikke innebygd støtte for policyer for innholdsfiltrering, som er en forutsetning for å aktivere nettverksutvidelsene som Microsoft Defender for endepunkt på macOS-installasjoner på enheten. I tillegg endrer JAMF noen ganger innholdet i policyene som distribueres. I så måte gir følgende trinn en midlertidig løsning som involverer signering av konfigurasjonsprofilen.

Lagre følgende innhold på enheten som

com.microsoft.network-extension.mobileconfiget tekstredigeringsprogram:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Kontroller at filen ovenfor ble kopiert på riktig måte ved å kjøre

plutilverktøyet i terminalen:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigHvis filen for eksempel ble lagret i Dokumenter:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigKontroller at kommandoen utdata .

OK<PathToFile>/com.microsoft.network-extension.mobileconfig: OKFølg instruksjonene på denne siden for å opprette et signeringssertifikat ved hjelp av JAMFs innebygde sertifiseringsinstans.

Når sertifikatet er opprettet og installert på enheten, kjører du følgende kommando fra terminalen for å signere filen:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigHvis for eksempel sertifikatnavnet er SigningCertificate og den signerte filen skal lagres i Dokumenter:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigGå til Konfigurasjonsprofiler fra JAMF-portalen, og klikk Last opp-knappen . Velg

com.microsoft.network-extension.signed.mobileconfignår du blir bedt om å angi filen.

Intune

policy for Intune systemutvidelser

Slik godkjenner du systemutvidelsene:

Åpne Administrer>enhetskonfigurasjon i Intune. Velg Behandle>profiler>Opprett Profil.

Velg et navn for profilen. Endre plattform=macOS til profiltype=utvidelser. Velg Opprett.

Gi et navn til denne nye profilen i fanen

Basics.Legg til følgende oppføringer i inndelingen

Configuration settingsAllowed system extensionsi kategorien:

| Pakkeidentifikator | Teamidentifikator |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- Tilordne denne profilen til Alle brukere & Alle enheter på fanen

Assignments. - Se gjennom og opprett denne konfigurasjonsprofilen.

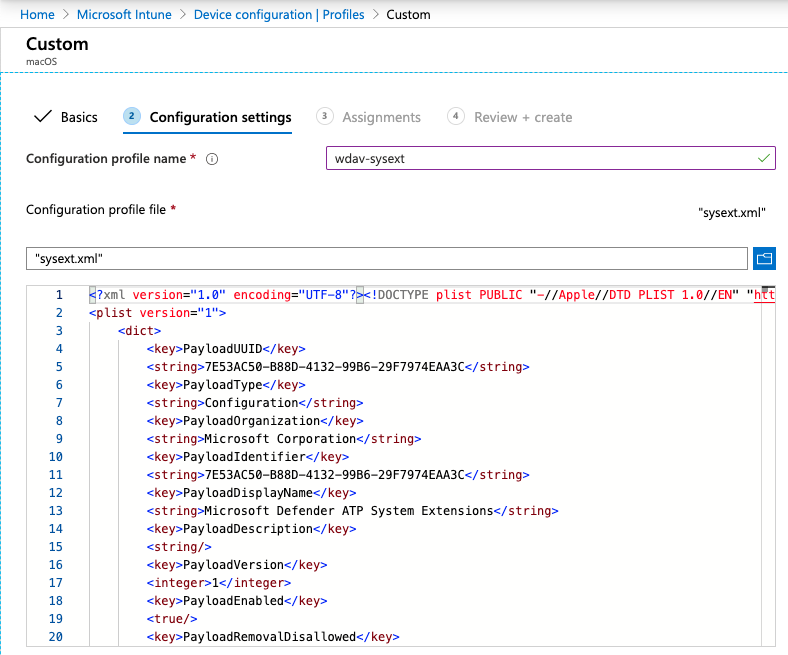

Opprett og distribuere den egendefinerte konfigurasjonsprofilen

Følgende konfigurasjonsprofil aktiverer nettverksutvidelsen og gir full disktilgang til systemutvidelsen endepunktsikkerhet.

Lagre følgende innhold i en fil med navnet sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Kontroller at filen ovenfor ble kopiert riktig. Kjør følgende kommando fra terminalen, og kontroller at den utdata OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Slik distribuerer du denne egendefinerte konfigurasjonsprofilen:

Åpne Administrer>enhetskonfigurasjon i Intune. Velg Behandle>profiler>Opprett profil.

Velg et navn for profilen. Endre plattform=macOS og profiltype=Egendefinert. Velg Konfigurer.

Åpne konfigurasjonsprofilen, og last oppsysext.xml. Denne filen ble opprettet i forrige trinn.

Velg OK.

Tilordne denne profilen til Alle brukere & Alle enheter på fanen

Assignments.Se gjennom og opprett denne konfigurasjonsprofilen.

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.