Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Bedrifter drar nytte av sårbarheter i programvare. Et sikkerhetsproblem er som et hull i programvaren som skadelig programvare kan bruke for å komme inn på enheten. Skadelig programvare utnytter disse sikkerhetsproblemene for å omgå datamaskinens sikkerhetsforanstaltninger for å infisere enheten.

Slik fungerer utnyttelser og utnyttelsespakker

Bedrifter er ofte den første delen av et større angrep. Hackere søker etter utdaterte systemer som inneholder kritiske sårbarheter, som de deretter utnytter ved å distribuere målrettet skadelig programvare. Utnyttelser inkluderer ofte skallkode, som er en liten nyttelast for skadelig programvare som brukes til å laste ned ekstra skadelig programvare fra angriperkontrollerte nettverk. Shellcode gjør det mulig for hackere å infisere enheter og infiltrere organisasjoner.

Utnyttelsespakker er mer omfattende verktøy som inneholder en samling av bedrifter. Disse pakkene skanner enheter for ulike typer programvaresårbarheter, og hvis noen oppdages, kan du distribuere ytterligere skadelig programvare for å infisere en enhet ytterligere. Sett kan bruke utnyttelser rettet mot ulike programvarer, inkludert Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java og Sun Java.

Den vanligste metoden som brukes av angripere til å distribuere utnyttelser og utnytte sett, er via nettsider, men utnyttelser kan også komme i e-postmeldinger. Noen nettsteder er uvitende og uvillig vert for ondsinnet kode og utnyttelser i sine annonser.

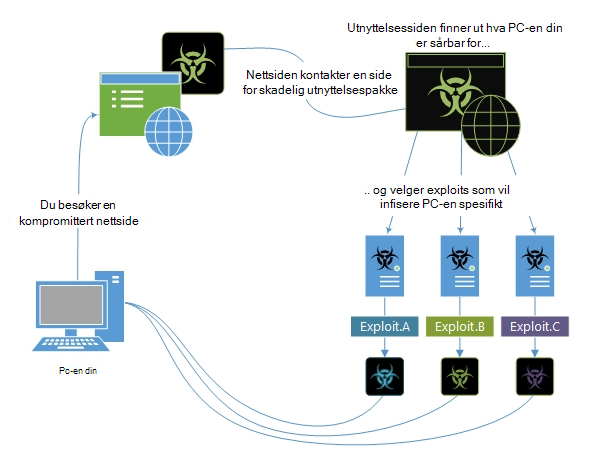

Infografikken nedenfor viser hvordan et utnyttelsessett kan forsøke å utnytte en enhet etter at du har besøkt en kompromittert nettside.

Figur 1. Eksempel på hvordan du utnytter settarbeid

Betydelige trusler bruker utnyttesett til å spre løsepengevirus, inkludert JSSLoader. Trusselaktøren sporet av Microsoft som Storm-0324 (DEV-0324) bruker denne skadelige programvaren for å lette tilgangen for ransomware-as-a-service (RaaS) skuespiller [Sangria Storms](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Eksempler på utnyttelsespakker:

Hvis du vil lære mer om bedrifter, kan du lese dette blogginnlegget om å ta fra hverandre en dobbel nulldagsprøve oppdaget i felles jakt med ESET.

Hvordan vi navngir bedrifter

Vi kategoriserer utnyttelser i skadelig programvare-leksikonet etter plattformen de retter seg mot. For eksempel Exploit:Java/CVE-2013-1489. A er en utnyttelse som retter seg mot et sikkerhetsproblem i Java.

Et prosjekt kalt «Vanlige sårbarheter og eksponeringer (CVE)» brukes av mange leverandører av sikkerhetsprogramvare. Prosjektet gir hvert sikkerhetsproblem et unikt tall, for eksempel CVE-2016-0778. Delen "2016" refererer til året sikkerhetsproblemet ble oppdaget. 0778 er en unik ID for dette spesifikke sikkerhetsproblemet.

Du kan lese mer på CVE-nettstedet.

Slik beskytter du mot bedrifter

Den beste forebyggingen for utnyttelser er å holde organisasjonens programvare oppdatert. Programvareleverandører leverer oppdateringer for mange kjente sårbarheter, så sørg for at disse oppdateringene brukes på alle enheter.

Hvis du vil ha mer generelle tips, kan du se hindre infeksjon i skadelig programvare.