Om bord i tidligere versjoner av Windows

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Plattformer

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

- Windows Server 2008 R2 SP1

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Defender for Endpoint utvider støtten til å inkludere operativsystemer på nednivå, noe som gir avanserte funksjoner for angrepsgjenkjenning og undersøkelse på støttede Windows-versjoner.

Hvis du vil legge inn windows-klientendepunkter på nedovernivå til Defender for endepunkt, må du:

- Konfigurere og oppdatere System Center Endpoint Protection klienter

- Installer og konfigurer Microsoft Monitoring Agent (MMA) for å rapportere sensordata

For Windows Server 2008 R2 SP1 har du mulighet til å gå pålasting gjennom Microsoft Defender for Sky.

Obs!

Det kreves en frittstående serverlisens for Defender for Endpoint per node for å bli med på en Windows-server via Microsoft Monitoring Agent (alternativ 1). Alternativt kreves en Microsoft Defender for serverlisens, per node, for å få en Windows-server om bord på en Windows-server via Microsoft Defender for Sky (alternativ 2), se støttede funksjoner som er tilgjengelige i Microsoft Defender for Sky.

Tips

Når du har pålastet enheten, kan du velge å kjøre en gjenkjenningstest for å bekrefte at den er riktig pålastet til tjenesten. Hvis du vil ha mer informasjon, kan du se Kjøre en gjenkjenningstest på et nylig innlastet Defender for Endpoint-endepunkt.

Konfigurere og oppdatere System Center Endpoint Protection klienter

Defender for Endpoint integreres med System Center Endpoint Protection for å gi synlighet for gjenkjenning av skadelig programvare og for å stoppe overføring av et angrep i organisasjonen ved å forby potensielt skadelige filer eller mistenkt skadelig programvare.

Følgende trinn er nødvendig for å aktivere denne integreringen:

- Installer oppdateringen for plattformen for beskyttelse mot skadelig programvare for Endpoint Protection-klienter i januar 2017

- Konfigurer medlemskapet i SKYBESKYTTELSEstjenesten for SCEP-klienten til avanserte innstillinger

- Konfigurer nettverket til å tillate tilkoblinger til Microsoft Defender Antivirus-skyen. Hvis du vil ha mer informasjon, kan du se Konfigurere og validere Microsoft Defender Antivirus-nettverkstilkoblinger

Installer og konfigurer Microsoft Monitoring Agent (MMA)

Før du starter

Se gjennom følgende detaljer for å bekrefte minimumskrav til systemet:

Installer den månedlige samleoppdateringen for februar 2018 – direkte nedlastingskobling fra Windows Update-katalogen er tilgjengelig her

Installer oppdatering av servicestakken for mars 12, 2019 (eller nyere) – Direkte nedlastingskobling fra Windows Update-katalogen er tilgjengelig her

Installer støtteoppdateringen for SHA-2-kodesignering – direkte nedlastingskobling fra Windows Update-katalogen er tilgjengelig her

Obs!

Gjelder bare for Windows Server 2008 R2, Windows 7 SP1 Enterprise og Windows 7 SP1 Pro.

Installer Oppdateringen for kundeopplevelse og diagnostisk telemetri

Installer Microsoft .Net Framework 4.5.2 eller nyere

Obs!

Installasjon av .NET 4.5 kan kreve at du starter datamaskinen på nytt etter installasjonen.

Oppfylle minimumskravene til Azure Log Analytics-agenten. Hvis du vil ha mer informasjon, kan du se Samle inn data fra datamaskiner i miljøet med Log Analytics

Installasjonstrinn

Last ned installasjonsfilen for agenten: Windows 64-biters agent eller Windows 32-biters agent.

Obs!

På grunn av nedgraderingen av SHA-1-støtten fra MMA-agenten, må MMA-agenten være versjon 10.20.18029 eller nyere.

Skaff deg arbeidsområde-ID-en:

- Velg Onboarding > for enhetsbehandling > i navigasjonsruten Defender for endepunkt

- Velg operativsystemet

- Kopier arbeidsområde-ID-en og arbeidsområdenøkkelen

Hvis du bruker arbeidsområde-ID-en og arbeidsområdenøkkelen, velger du en av følgende installasjonsmetoder for å installere agenten:

Installer agenten manuelt ved hjelp av installasjonsprogrammet.

Velg Koble agenten til Azure Log Analytics (OMS) på siden Alternativer for agentoppsett

Obs!

Hvis du er us Government-kunde, må du velge «Azure US Government» under «Azure Cloud» hvis du bruker konfigurasjonsveiviseren, eller hvis du bruker en kommandolinje eller et skript – angi parameteren «OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE» til 1.

Hvis du bruker en proxy til å koble til Internett, kan du se delen Konfigurere innstillinger for proxy og Internett-tilkobling.

Når du er ferdig, skal du se innebygde endepunkter i portalen innen en time.

Konfigurer innstillinger for proxy og Internett-tilkobling

Hvis serverne må bruke en proxy til å kommunisere med Defender for Endpoint, kan du bruke én av følgende metoder til å konfigurere MMA til å bruke proxy-serveren:

Hvis en proxy eller brannmur er i bruk, må du kontrollere at servere har tilgang til alle nettadressene for Microsoft Defender for endepunkt-tjenesten direkte og uten SSL-avskjæring. Hvis du vil ha mer informasjon, kan du se Aktivere tilgang til nettadresser for Microsoft Defender for endepunkt-tjenesten. Bruk av SSL-avskjæring hindrer systemet i å kommunisere med Defender for Endpoint-tjenesten.

Når du er ferdig, skal du se pålastede Windows-servere i portalen innen en time.

Om bord på Windows-servere via Microsoft Defender for skyen

VelgPålasting forenhetsbehandling>> for innstillinger> for endepunkter i navigasjonsruten for Microsoft Defender XDR.

Velg Windows Server 2008 R2 SP1 som operativsystem.

Klikk Pålastingsservere i Microsoft Defender for skyen.

Følg instruksjonene for pålasting i Microsoft Defender for endepunkt med Microsoft Defender for Cloud, og hvis du bruker Azure ARC, følger du instruksjonene for pålasting i aktivering av Microsoft Defender for endepunkt-integrering.

Når du har fullført trinnene for pålasting, må du konfigurere og oppdatere System Center Endpoint Protection klienter.

Obs!

- For at pålasting via Microsoft Defender for at servere skal fungere som forventet, må serveren ha et passende arbeidsområde og en nøkkel som er konfigurert i innstillingene for Microsoft Monitoring Agent (MMA).

- Når den er konfigurert, distribueres den aktuelle skybehandlingspakken på maskinen, og sensorprosessen (MsSenseS.exe) distribueres og startes.

- Dette er også nødvendig hvis serveren er konfigurert til å bruke en OMS Gateway-server som proxy.

Bekreft pålasting

Kontroller at Microsoft Defender Antivirus og Microsoft Defender for endepunkt kjører.

Obs!

Det er ikke nødvendig å kjøre Microsoft Defender Antivirus, men det anbefales. Hvis et annet antivirusleverandørprodukt er den primære endepunktbeskyttelsesløsningen, kan du kjøre Defender Antivirus i passiv modus. Du kan bare bekrefte at passiv modus er på etter å ha bekreftet at Microsoft Defender for endepunkt sensor (SENSE) kjører.

Obs!

Siden Microsoft Defender Antivirus bare støttes for Windows 10 og Windows 11, gjelder ikke trinn 1 når du kjører Windows Server 2008 R2 SP1.

Kjør følgende kommando for å kontrollere at Microsoft Defender Antivirus er installert:

sc.exe query WindefendHvis resultatet er «Den angitte tjenesten finnes ikke som en installert tjeneste», må du installere Microsoft Defender Antivirus. Hvis du vil ha mer informasjon, kan du se Microsoft Defender Antivirus i Windows 10.

Hvis du vil ha informasjon om hvordan du bruker gruppepolicy til å konfigurere og administrere Microsoft Defender Antivirus på Windows-serverne, kan du se Bruke gruppepolicy-innstillingene til å konfigurere og administrere Microsoft Defender Antivirus.

Hvis det oppstår problemer med pålasting, kan du se Feilsøke pålasting.

Kjøre en gjenkjenningstest

Følg trinnene i Kjør en gjenkjenningstest på en nylig pålastet enhet for å bekrefte at serveren rapporterer til Defender for Endpoint-tjenesten.

Pålastingsendepunkter uten administrasjonsløsning

Bruke gruppepolicy

Trinn 1: Last ned den tilsvarende oppdateringen for endepunktet.

Gå til c:\windows\sysvol\domain\scripts (Endringskontroll kan være nødvendig på en av domenekontrollerne.)

Opprett en mappe kalt MMA.

Last ned følgende og plasser dem i MMA-mappen:

- Oppdatering for kundeopplevelse og diagnostisk telemetri:

For Windows Server 2008 R2 SP1 kreves også følgende oppdateringer:

Opprulling per måned i februar 2018 – KB4074598 (Windows Server 2008 R2)

Microsoft Update-katalog

Last ned oppdateringer for Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

For Windows Server 2008 R2 x64Obs!

Denne artikkelen antar at du bruker x64-baserte servere (MMA-agent .exe x64 Ny SHA-2-kompatibel versjon).

Trinn 2: Opprett et filnavn DeployMMA.cmd (ved hjelp av notisblokk) Legg til følgende linjer i cmd-filen. Vær oppmerksom på at du trenger ARBEIDSOMRÅDE-ID-en og NØKKELEN.

Følgende kommando er et eksempel. Erstatt følgende verdier:

- KB – Bruk gjeldende KB som er relevant for endepunktet du tar på deg

- Arbeidsområde-ID og KEY – bruk ID og nøkkel

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

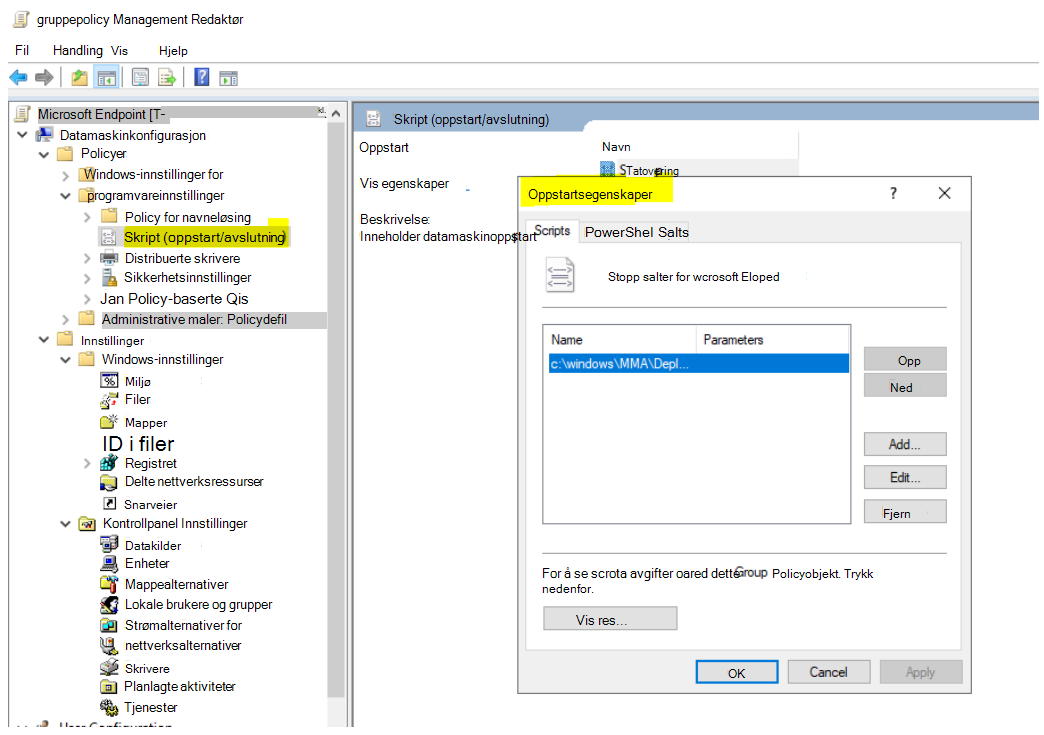

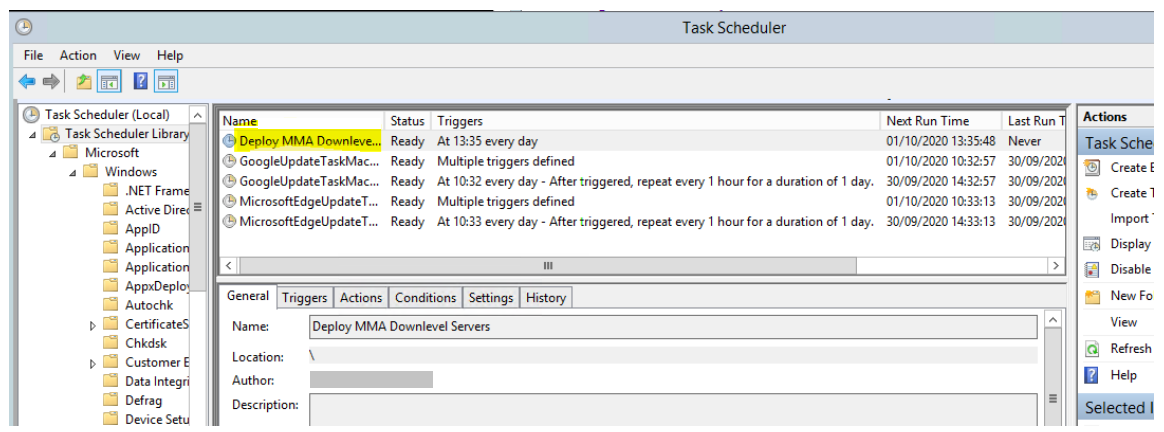

gruppepolicy-konfigurasjon

Opprett en ny gruppepolicy spesielt for pålastingsenheter, for eksempel «Microsoft Defender for endepunkt onboarding».

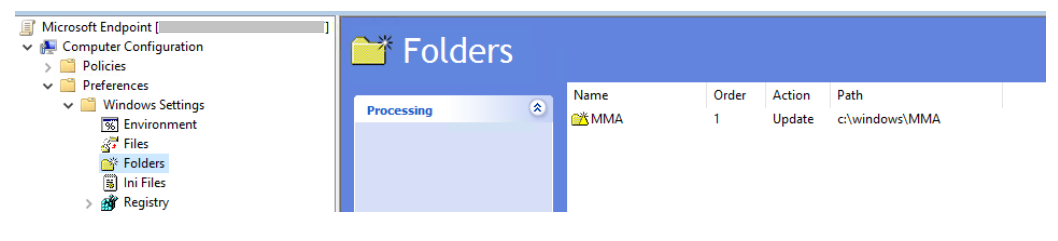

Opprett en gruppepolicy mappe med navnet "c:\windows\MMA"

Dette vil legge til en ny mappe på hver server som får GPO brukt, kalt MMA, og vil bli lagret i c:\windows. Dette vil inneholde installasjonsfilene for MMA, forutsetninger og installasjonsskript.

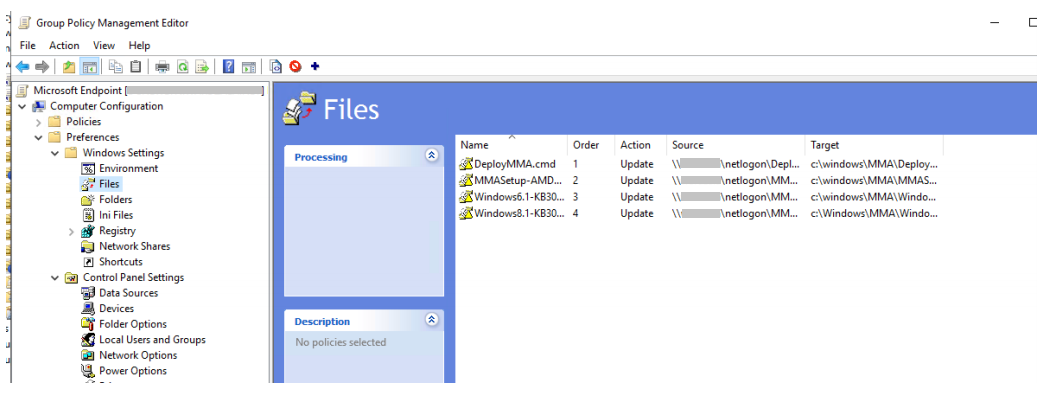

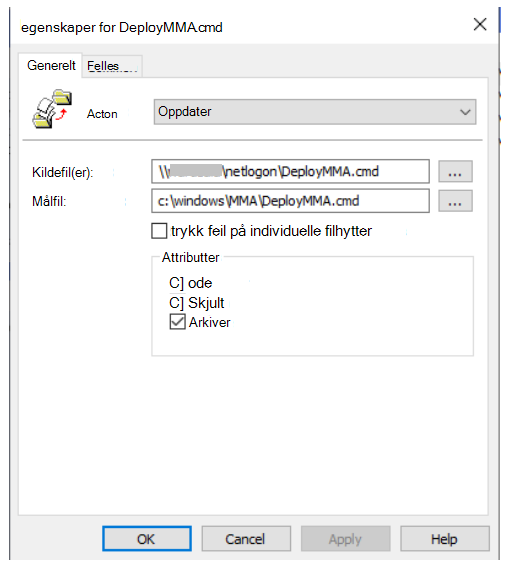

Opprett en gruppepolicy Files-preferanse for hver av filene som er lagret i Net-pålogging.

Den kopierer filene fra DOMAIN\NETLOGON\MMA\filename to C:\windows\MMA\filename – slik at installasjonsfilene er lokale for serveren:

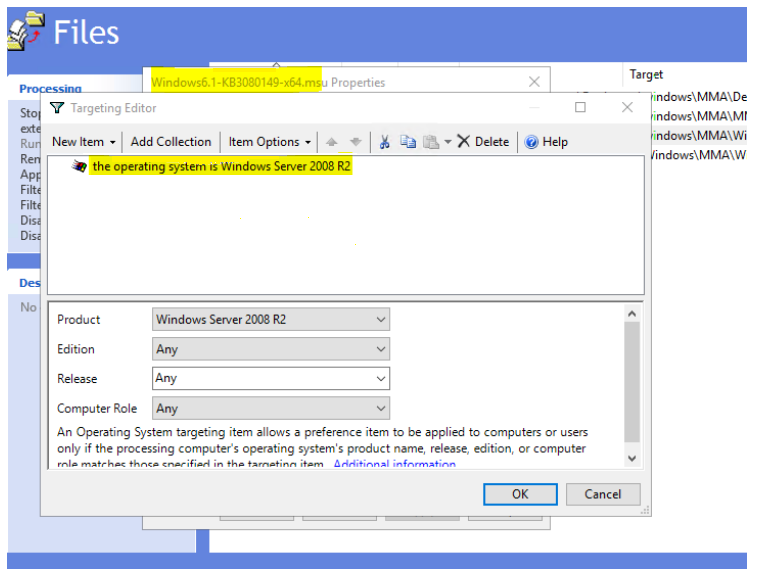

Gjenta prosessen, men opprett elementnivåmålretting på COMMON-fanen, slik at filen bare kopieres til riktig plattform/operativsystemversjon i omfanget:

For Windows Server 2008 R2 trenger du (og det kopieres bare ned) følgende:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

Når dette er gjort, må du opprette en policy for oppstartsskript:

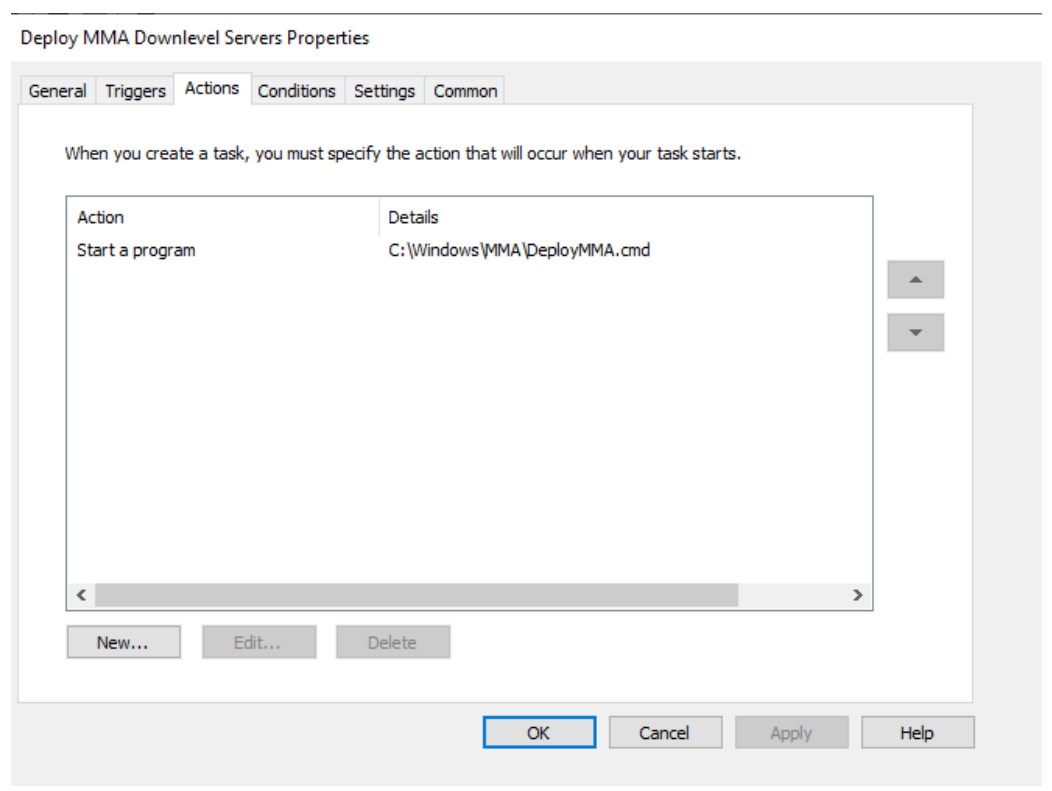

Navnet på filen som skal kjøres her, er c:\windows\MMA\DeployMMA.cmd. Når serveren startes på nytt som en del av oppstartsprosessen, installeres oppdateringen for kundeopplevelse og diagnostisk telemetri KB, og deretter installerer du MMA-agenten mens du angir arbeidsområde-ID og nøkkel, og serveren blir pålastet.

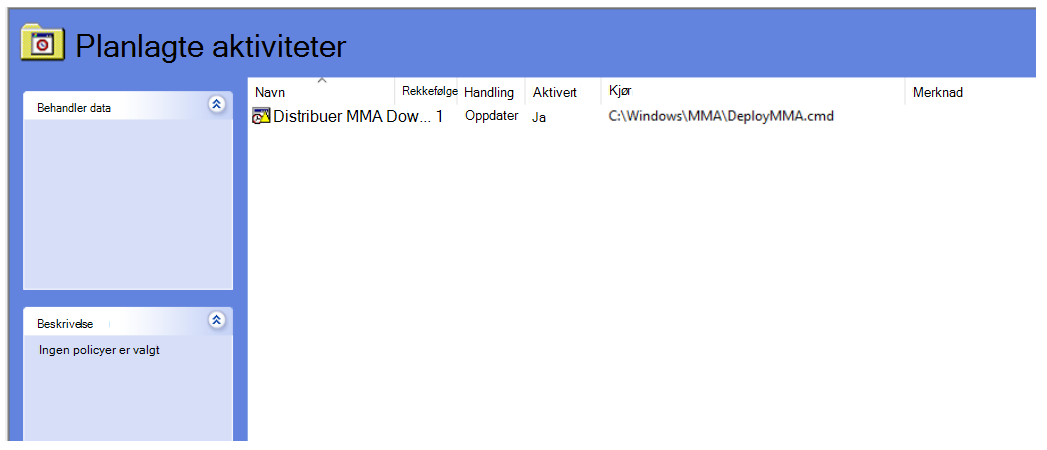

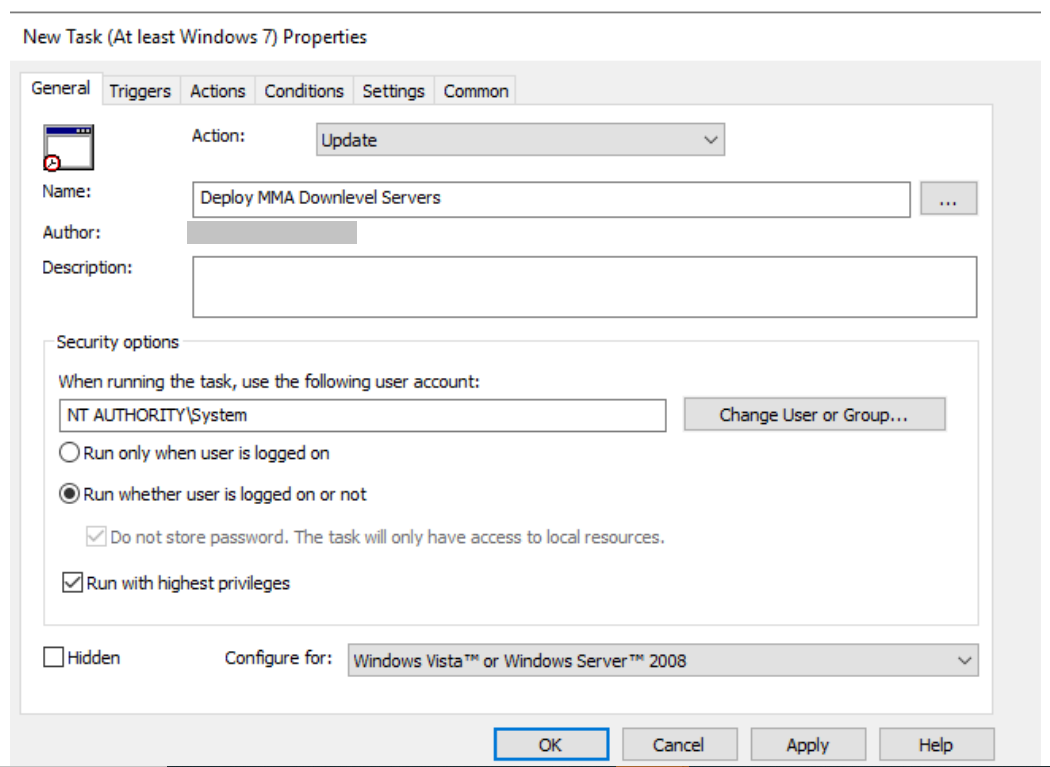

Du kan også bruke en umiddelbar oppgave til å kjøre deployMMA.cmd hvis du ikke vil starte alle serverne på nytt.

Dette kan gjøres i to faser. Først oppretter du filene og mappen i GPO – Gi systemet tid til å sikre at gruppepolicyobjektet er brukt, og at alle serverne har installasjonsfilene. Deretter legger du til den umiddelbare oppgaven. Dette vil oppnå det samme resultatet uten å kreve en omstart.

Siden skriptet har en avslutningsmetode og ikke kjører på nytt hvis MMA er installert, kan du også bruke en daglig planlagt oppgave for å oppnå det samme resultatet. I likhet med en Configuration Manager samsvarspolicy, vil den sjekke daglig for å sikre at MMA er til stede.

Som nevnt i pålastingsdokumentasjonen for Server spesifikt rundt Server 2008 R2, kan du se nedenfor: For Windows Server 2008 R2 SP1 må du sørge for at du oppfyller følgende krav:

- Installer den månedlige samleoppdateringen for februar 2018

- Installer enten .NET Framework 4.5 (eller nyere) eller KB3154518

Kontroller at KB-ene er til stede før du tar på windows server 2008 R2. Med denne prosessen kan du om borde alle serverne hvis du ikke har Configuration Manager å administrere servere.

Endepunkter utenfor tavlen

Du har to alternativer for å koble fra Windows-endepunkter fra tjenesten:

- Avinstallere MMA-agenten

- Fjern konfigurasjonen defender for endepunktarbeidsområde

Obs!

Avlasting fører til at Windows-endepunktet slutter å sende sensordata til portalen, men data fra endepunktet, inkludert referanse til eventuelle varsler det har hatt, beholdes i opptil 6 måneder.

Avinstallere MMA-agenten

Hvis du vil gå ut av Windows-endepunktet, kan du avinstallere MMA-agenten eller koble den fra rapporteringen til Defender for Endpoint-arbeidsområdet. Etter avlasting av agenten vil ikke endepunktet lenger sende sensordata til Defender for endepunkt. Hvis du vil ha mer informasjon, kan du se Deaktivere en agent.

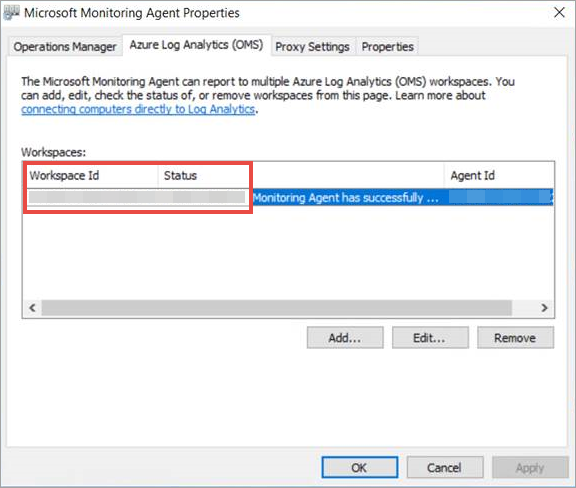

Fjern konfigurasjonen defender for endepunktarbeidsområde

Du kan bruke én av følgende metoder:

- Fjern konfigurasjonen defender for endepunktarbeidsområde fra MMA-agenten

- Kjør en PowerShell-kommando for å fjerne konfigurasjonen

Fjern konfigurasjonen defender for endepunktarbeidsområde fra MMA-agenten

Velg Azure Log Analytics (OMS)-fanen i Egenskaper for Microsoft Monitoring Agent.

Velg defender for endepunktarbeidsområdet, og klikk Fjern.

Kjør en PowerShell-kommando for å fjerne konfigurasjonen

Skaff deg arbeidsområde-ID-en:

- Velg Innstillinger>pålasting i navigasjonsruten.

- Velg det relevante operativsystemet, og få ID-en for arbeidsområdet.

Åpne en hevet PowerShell og kjør følgende kommando. Bruk arbeidsområde-ID-en du fikk og erstattet

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for