Beskytt macOS-sikkerhetsinnstillinger med manipuleringsbeskyttelse

Gjelder for:

- Microsoft Defender XDR

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Manipuleringsbeskyttelse i macOS bidrar til å forhindre at uønskede endringer i sikkerhetsinnstillingene gjøres av uautoriserte brukere. Manipuleringsbeskyttelse bidrar til å forhindre uautorisert fjerning av Microsoft Defender for endepunkt på macOS. Denne funksjonen hjelper også viktige sikkerhetsfiler, prosesser og konfigurasjonsinnstillinger fra å bli manipulert.

Viktig

Fra og med mars 2023 respekterer Microsoft Defender for Endpoint på macOS valget for manipuleringsbeskyttelse som brukes via den globale bryteren for manipuleringsbeskyttelse under avanserte innstillinger i Microsoft Defender-portalen (https://security.microsoft.com). Du kan velge å fremtvinge (blokkere/revidere/deaktivere) dine egne innstillinger for beskyttelse av macOS-manipulering ved hjelp av en MDM-løsning (Mobile Device Management), for eksempel Intune eller JAMF (anbefales). Hvis innstillingen for manipuleringsbeskyttelse ikke ble håndhevet via MDM, kan en lokal administrator fortsette å endre innstillingen manuelt med følgende kommando: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Du kan angi manipuleringsbeskyttelse i følgende modi:

| Artikkel | Beskrivelse |

|---|---|

| Ufør | Manipuleringsbeskyttelse er helt deaktivert. |

| Revisjon | Manipuleringsoperasjoner logges, men blokkeres ikke. Denne modusen er standard etter installasjonen. |

| Blokker | Manipuleringsbeskyttelse er aktivert; manipuleringsoperasjoner blokkeres. |

Når manipuleringsbeskyttelse er satt til overvåkings- eller blokkeringsmodus, kan du forvente følgende resultater:

Overvåkingsmodus:

- Handlinger for å avinstallere Defender for Endpoint-agenten logges (overvåkes)

- Redigering/endring av Defender for endepunktfiler logges (overvåkes)

- Oppretting av nye filer under Defender for endepunktplassering logges (overvåkes)

- Sletting av Defender for endepunktfiler logges (overvåkes)

- Gi nytt navn til Defender for endepunktfiler logges (overvåkes)

Blokkmodus:

- Handlinger for å avinstallere Defender for Endpoint-agenten er blokkert

- Redigering/endring av Defender for endepunktfiler blokkeres

- Oppretting av nye filer under Defender for endepunktplassering er blokkert

- Sletting av Defender for endepunktfiler er blokkert

- Gi nytt navn til Defender for endepunktfiler er blokkert

- Kommandoer for å stoppe agenten (wdavdaemon) mislykkes

Her er et eksempel på en systemmelding som svar på en blokkert handling:

Du kan konfigurere beskyttelsesmodus for manipulering ved å angi modusnavnet som håndhevelsesnivå.

Obs!

- Modusendringen vil gjelde umiddelbart.

- Hvis du brukte JAMF under den første konfigurasjonen, må du også oppdatere konfigurasjonen ved hjelp av JAMF.

Før du starter

- Støttede macOS-versjoner: Big Sur (11) eller nyere

- Minimum nødvendig versjon for Defender for endepunkt:

101.70.19

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Anbefalte innstillinger på det sterkeste:

System Integrity Protection (SIP) er aktivert. Hvis du vil ha mer informasjon, kan du se Deaktivere og aktivere systemintegritetsbeskyttelse.

Bruk et MDM-verktøy (Mobile Device Management) til å konfigurere Microsoft Defender for Endpoint.

Kontroller at Defender for Endpoint har full disktilgang-autorisasjon .

Obs!

Både å ha SIP aktivert og all konfigurasjon gjort via MDM er ikke obligatorisk, men kreves for en fullstendig sikret enhet, da ellers kan en lokal administrator fortsatt gjøre manipuleringsendringer som macOS administrerer. Hvis du for eksempel aktiverer TCC (gjennomsiktighet, samtykke & kontroll) gjennom en løsning for administrasjon av mobilenheter, for eksempel Intune, elimineres risikoen for at en global administrator opphever full disktilgangsgodkjenning av en lokal administrator.

Konfigurer manipuleringsbeskyttelse på macOS-enheter

Microsoft Defender evaluerer disse innstillingene i følgende rekkefølge. Hvis en innstilling med høyere prioritet er konfigurert, ignoreres resten:

Administrert konfigurasjonsprofil (tamperProtection/enforcementLevel-innstilling):

Manuell konfigurasjon (med

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Hvis manipuleringsbeskyttelse er aktivert i Microsoft Defender-portalen, brukes «blokk»-modus (i forhåndsversjon, ikke tilgjengelig for alle kunder).

- Hvis enheten er lisensiert, brukes overvåkingsmodus som standard.

- Hvis enheten ikke er lisensiert, er manipuleringsbeskyttelsen i «blokk»-modus.

Før du starter

Kontroller at enheten er lisensiert og sunn (tilsvarende verdirapport true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection rapporterer det effektive håndhevelsesnivået.

Manuell konfigurasjon

- Bruk følgende kommando til å bytte til den mest restriktive modusen:

sudo mdatp config tamper-protection enforcement-level --value block

Obs!

Du må bruke administrert konfigurasjonsprofil (distribuert via MDM) på produksjonsenheter. Hvis en lokal administrator endret manipuleringsmodus via en manuell konfigurasjon, kan de endre den til en mindre restriktiv modus når som helst også. Hvis manipuleringsbeskyttelsesmodus ble angitt via en administrert profil, kan bare en global administrator angre den.

- Kontroller resultatet.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

Legg merke til at tamper_protection nå er satt til block.

JAMF

Konfigurer manipuleringsmodus i Microsoft Defender for endepunktkonfigurasjonsprofil ved å legge til følgende innstillinger:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Obs!

Hvis du allerede har en konfigurasjonsprofil for Microsoft Defender for endepunkt, må du legge til innstillinger i det. Du bør ikke opprette en ny konfigurasjonsprofil.

Intune

Innstillingskatalog

Du kan opprette en ny katalogprofil for innstillinger for å legge til konfigurasjonen manipuleringsbeskyttelse, eller du kan legge den til i en eksisterende. Du finner innstillingen «Håndhevelsesnivå» under kategorien «Microsoft Defender» og underkategorien «Manipuleringsbeskyttelse». Velg ønsket nivå etterpå.

Egendefinert profil

Som et alternativ kan du også konfigurere manipuleringsbeskyttelse via en egendefinert profil. Hvis du vil ha mer informasjon, kan du se Angi innstillinger for Microsoft Defender for endepunkt på macOS.

Obs!

For Intune-konfigurasjon kan du opprette en ny profilkonfigurasjonsfil for å legge til konfigurasjonen for Manipuleringsbeskyttelse, eller du kan legge til disse parameterne i den eksisterende. Velg ønsket nivå.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

Kontroller status

Kontroller statusen for beskyttelse av manipulering ved å kjøre følgende kommando:

mdatp health --field tamper_protection

Resultatet viser «blokk» hvis manipuleringsbeskyttelse er aktivert:

Du kan også kjøre fullstendig mdatp health og se etter «tamper_protection» i utdataene.

Hvis du vil ha utvidet informasjon om statusen for manipuleringsbeskyttelse, kjører du mdatp health --details tamper_protection.

Bekreft preventive funksjoner for manipuleringsbeskyttelse

Du kan kontrollere at manipuleringsbeskyttelse er aktivert på forskjellige måter.

Bekreft blokkmodus

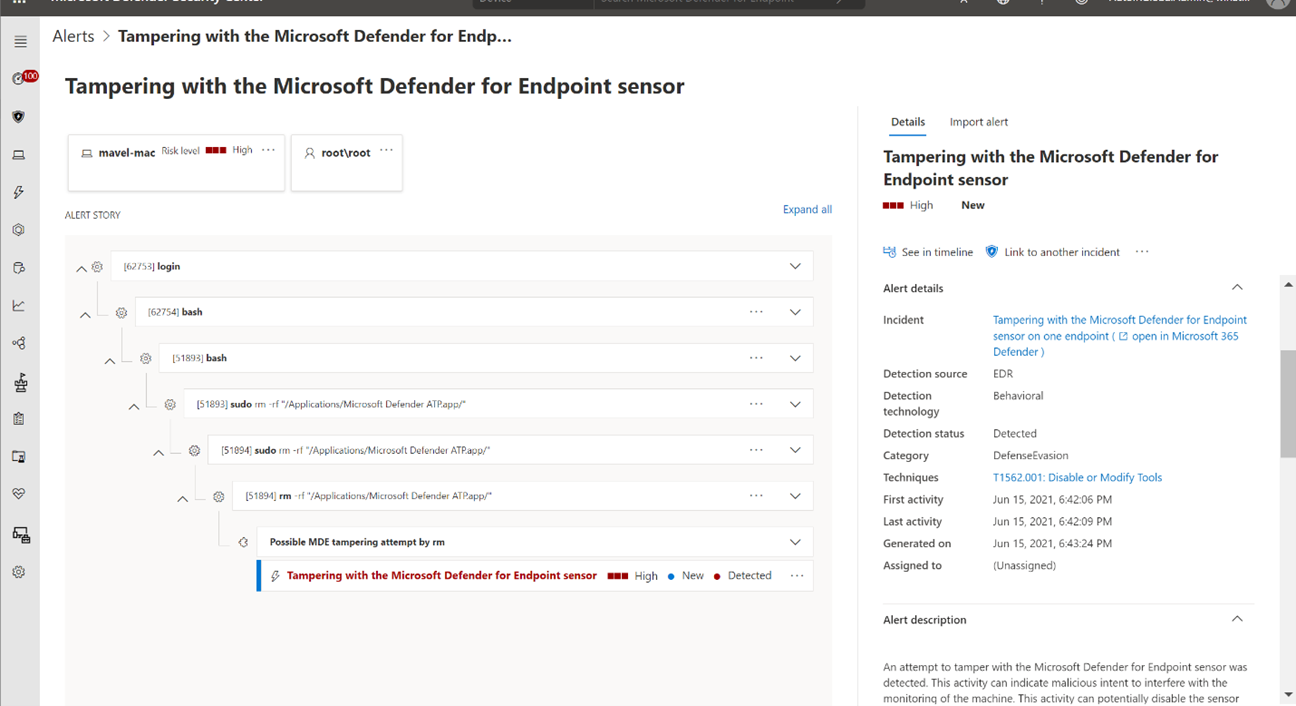

Manipuleringsvarsel utløses i Microsoft Defender-portalen

Kontrollere blokkmodus og overvåkingsmodus

- Ved hjelp av avansert jakt ser du at manipuleringsvarsler vises

- Du finner manipuleringshendelser i de lokale enhetsloggene:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

GJØR-det-selv-scenarier

Når manipuleringsbeskyttelse er satt til «blokk», kan du prøve forskjellige metoder for å avinstallere Defender for endepunkt. Dra for eksempel appflisen til papirkurven eller avinstaller manipuleringsbeskyttelse ved hjelp av kommandolinjen.

Prøv å stoppe Defender for Endpoint-prosessen (kill).

Prøv å slette, gi nytt navn til, endre, flytte Defender for endepunktfiler (på samme måte som en ondsinnet bruker ville gjort), for eksempel:

- /Programmer/Microsoft Defender.app/

- /Bibliotek/LaunchDaemons/com.microsoft.fresno.plist

- /Bibliotek/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Bibliotek/LaunchAgents/com.microsoft.wdav.tray.plist

- /Bibliotek/Administrerte innstillinger/com.microsoft.wdav.ext.plist

- /Bibliotek/Administrerte innstillinger/mdatp_managed.json

- /Bibliotek/Administrerte innstillinger/com.microsoft.wdav.atp.plist

- /Bibliotek/Administrerte innstillinger/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Deaktivere Manipuleringsbeskyttelse

Du kan deaktivere Tamper Protection ved hjelp av en av følgende metoder.

Manuell konfigurasjon

Bruk følgende kommando:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Endre verdien enforcementLevel til «deaktivert» i konfigurasjonsprofilen, og send den til enheten:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Legg til følgende konfigurasjon i Intune-profilen:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Utelatelser

Obs!

Tilgjengelig i versjon 101.98.71 eller nyere.

Manipuleringsbeskyttelse hindrer macOS-prosesser i å gjøre endringer i Microsoft Defenders ressurser eller stoppe Microsoft Defenders prosesser. Beskyttede ressurser omfatter installasjons- og konfigurasjonsfiler.

Internt gjør Microsoft Defender unntak for visse macOS-prosesser, under visse omstendigheter. MacOS kan for eksempel oppgradere Defender-pakken hvis manipuleringsbeskyttelse bekrefter ektheten av pakkene. Det finnes også andre unntak. MacOS MDM-prosessen kan for eksempel erstatte Microsofts Defender-administrerte konfigurasjonsfiler.

Det finnes situasjoner der en global administrator må starte Defender på nytt på alle eller enkelte administrerte enheter. Vanligvis gjøres det ved å opprette og kjøre en JAMF-policy som kjører et skript på eksterne enheter (eller lignende operasjoner for andre MDM-leverandører.)

For å unngå å markere disse policyinitierte operasjonene oppdager Microsoft Defender disse MDM-policyprosessene for JAMF og Intune, og tillater manipulering av operasjoner fra dem. Samtidig blokkerer manipuleringsbeskyttelse det samme skriptet fra å starte Microsoft Defender på nytt, hvis det startes fra en terminal lokalt.

Disse policyprosessene er imidlertid leverandørspesifikke. Selv om Microsoft Defender tilbyr innebygde unntak for JAMF og Intune, kan det ikke gi disse utelukkelsene for alle mulige MDM-leverandører. I stedet kan en global administrator legge til sine egne unntak for beskyttelse av manipulering. Utelukkelser kan bare gjøres via MDM-profil, ikke lokal konfigurasjon.

Hvis du vil gjøre dette, må du først finne ut banen til MDM-hjelpeprosessen som kjører policyer. Du kan gjøre det enten ved å følge MDM-leverandørens dokumentasjon. Du kan også starte manipulering med en testpolicy, få et varsel i sikkerhetsportalen, undersøke hierarkiet av prosesser som startet angrepet, og velge prosessen som ser ut som en MDM-hjelperkandidat.

Når prosessbanen er identifisert, har du få valg om hvordan du konfigurerer en utelatelse:

- Ved selve banen. Det er den enkleste (du har allerede denne banen) og den minst sikre måten å gjøre det på, anbefales med andre ord ikke.

- Ved å hente signerings-ID-en fra den kjørbare filen, enten TeamIdentifier eller signeringsidentifikatoren, ved å kjøre

codesign -dv --verbose=4 path_to_helper(se etter identifikator og TeamIdentifier, er sistnevnte ikke tilgjengelig for Apples egne verktøy.) - Eller ved å bruke en kombinasjon av disse attributtene.

Eksempel:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Konfigurer innstillinger, for eksempel for JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Vær oppmerksom på at det ikke er sikkert å utelate en skripttolk (for eksempel Ruby fra eksemplet ovenfor) i stedet for en kompilert kjørbar fil, da den kan kjøre et skript, ikke bare det som en global administrator bruker.

Hvis du vil minimere risikoen, anbefaler vi at du bruker ekstra args for å tillate at bare bestemte skript kjøres med skripttolker.

I eksemplet ovenfor er det bare /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb tillatt å starte Defender på nytt.

Men, for eksempel, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb eller til og med /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER ikke er tillatt.

Advarsel

Bruk alltid de mest restriktive kriteriene for å forhindre uventede angrep!

Feilsøke konfigurasjonsproblemer

Problem: Manipuleringsbeskyttelse rapporteres som deaktivert

Hvis kjøring av kommandoen mdatp health rapporterer at manipuleringsbeskyttelsen er deaktivert, selv om du har aktivert den og mer enn en time har gått siden pålastingen, kan du kontrollere om du har riktig konfigurasjon ved å kjøre følgende kommando:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protectioner den effektive modusen. Hvis denne modusen er modusen du har tenkt å bruke, er alt klart. -

configuration_sourceangir hvordan håndhevelsesnivået for manipuleringsbeskyttelse er angitt. Den må samsvare med hvordan du konfigurerte beskyttelse av manipulering. (Hvis du angir modusen gjennom en administrert profil ogconfiguration_sourceviser noe annet, har du sannsynligvis feilkonfigurert profilen din.)-

mdm– den er konfigurert gjennom en administrert profil. Bare en global administrator kan endre den med en oppdatering til profilen! -

local– det er konfigurert medmdatp configkommando -

portal– standard håndhevelsesnivå angitt i sikkerhetsportalen -

defaults- ikke konfigurert, brukes standardmodus

-

- Hvis

feature_enabled_protectionden er usann, er ikke manipuleringsbeskyttelse aktivert for organisasjonen (det skjer hvis Defender ikke rapporterer «lisensiert») - Hvis

feature_enabled_portalden er usann, er ikke angivelse av standardmodus via sikkerhetsportalen aktivert for deg ennå. -

configuration_local,configuration_portalconfiguration_defaultforteller modusen som vil bli brukt, hvis den tilsvarende konfigurasjonskanalen ble brukt. (Som et eksempel kan du konfigurere manipuleringsbeskyttelse til «blokk»-modus via en MDM-profil ogconfiguration_defaultfortelle degaudit. Det betyr bare at hvis du fjerner profilen, og modusen ikke ble angitt medmdatp configeller via sikkerhetsportalen, bruker den standardmodusen, som eraudit.)

Obs!

Du må undersøke Microsoft Defender-loggene for å få den samme informasjonen før versjon 101.98.71. Her er et eksempel.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Tips

Vil du lære mer? Engasjer deg med Microsoft Security-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender for Endpoint Tech Community.