TRINN 3: Kontroller klienttilkobling til Microsoft Defender for endepunkt nettadresser for tjenesten

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Kontroller at klienter er i stand til å koble til URL-adresser for Defender for Endpoint-tjenesten ved hjelp av Defender for Endpoint Client Analyzer for å sikre at endepunktene kan kommunisere telemetri til tjenesten.

Hvis du vil ha mer informasjon om Defender for Endpoint Client Analyzer, kan du se Feilsøke sensortilstand ved hjelp av Microsoft Defender for endepunkt Client Analyzer.

Obs!

Du kan kjøre Defender for Endpoint Client Analyzer på enheter før pålasting og etter pålasting.

- Når du tester på en enhet som er koblet til Defender for endepunkt, bruker verktøyet pålastingsparameterne.

- Når du tester på en enhet som ennå ikke er koblet til Defender for Endpoint, vil verktøyet bruke standardene for USA, Storbritannia og EU.

Kjør med-o <path to MDE onboarding package >når du tester enheter som ennå ikke er innebygd i Defender for endepunkt, for de konsoliderte nettadressene som leveres av strømlinjeformet tilkobling (standard for nye leiere) når du tester enheter som ennå ikke er innebygd i Defender for Endpoint.mdeclientanalyzer.cmdKommandoen bruker geo-parametere fra pålastingsskriptet til å teste tilkoblingen. Ellers kjøres standard forhåndspålastingstest mot standard URL-adressesett. Se avsnittet nedenfor for mer informasjon.

Kontroller at proxy-konfigurasjonen er fullført. WinHTTP kan deretter oppdage og kommunisere via proxy-serveren i miljøet ditt, og deretter tillater proxy-serveren trafikk til URL-adressene for Defender for Endpoint-tjenesten.

Last ned verktøyet Microsoft Defender for endepunkt Client Analyzer der Defender for Endpoint-sensoren kjører på.

Trekk ut innholdet i MDEClientAnalyzer.zip på enheten.

Åpne en hevet kommandolinje:

- Gå til Start og skriv inn cmd.

- Høyreklikk ledeteksten, og velg Kjør som administrator.

Skriv inn følgende kommando, og trykk enter:

HardDrivePath\MDEClientAnalyzer.cmdErstatt HardDrivePath med banen, der MDEClientAnalyzer-verktøyet ble lastet ned. Eksempel:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdVerktøyet oppretter og pakker ut denMDEClientAnalyzerResult.zip filen i mappen som skal brukes i HardDrivePath.

Åpne MDEClientAnalyzerResult.txt og kontroller at du har utført trinnene for proxy-konfigurasjon for å aktivere serveroppdagelse og tilgang til url-adressene for tjenesten.

Verktøyet kontrollerer tilkoblingen til URL-adresser for Defender for Endpoint-tjenesten. Kontroller at Defender for Endpoint-klienten er konfigurert til å samhandle. Verktøyet skriver ut resultatene i MDEClientAnalyzerResult.txt-filen for hver nettadresse som potensielt kan brukes til å kommunisere med Defender for Endpoint-tjenester. Eksempel:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Hvis et av alternativene for tilkobling returnerer en (200) status, kan Defender for Endpoint-klienten kommunisere med den testede nettadressen på riktig måte ved hjelp av denne tilkoblingsmetoden.

Hvis resultatene av tilkoblingskontrollen indikerer en feil, vises imidlertid en HTTP-feil (se HTTP-statuskoder). Deretter kan du bruke nettadressene i tabellen som vises i Aktiver tilgang til URL-adresser for Defender for Endpoint-tjenesten på proxy-serveren. Nettadressene som er tilgjengelige for bruk, avhenger av området som er valgt under pålastingsprosedyren.

Obs!

Tilkoblingsanalyseverktøyets skytilkoblingskontroller er ikke kompatible med opprettinger av blokkering av angrepsregler for Surface Reduction som kommer fra PSExec- og WMI-kommandoer. Du må deaktivere denne regelen midlertidig for å kjøre tilkoblingsverktøyet. Alternativt kan du midlertidig legge til ASR-utelatelser når du kjører analyseren.

Når TelemetryProxyServer er angitt i registret eller via gruppepolicy, vil Defender for Endpoint falle tilbake, den får ikke tilgang til den definerte proxyen.

Testing av tilkobling til den strømlinjeformede pålastingsmetoden

Hvis du tester tilkoblingen på en enhet som ennå ikke er koblet til Defender for Endpoint ved hjelp av den strømlinjeformede tilnærmingen (relevant for både nye og overførende enheter):

Last ned den strømlinjeformede pålastingspakken for relevant operativsystem.

Trekk ut .cmd fra pålastingspakken.

Følg instruksjonene i forrige del for å laste ned Klientanalyse.

Kjør

mdeclientanalyzer.cmd -o <path to onboarding cmd file>fra MDEClientAnalyzer-mappen. Kommandoen bruker geo-parametere fra pålastingsskriptet til å teste tilkoblingen.

Hvis du tester tilkobling på en enhet som er innebygd i Defender for Endpoint ved hjelp av den strømlinjeformede pålastingspakken, kjører du Client Analyzer for Defender for Endpoint som normalt. Verktøyet bruker de konfigurerte pålastingsparameterne til å teste tilkoblingen.

Hvis du vil ha mer informasjon om hvordan du får tilgang til strømlinjeformet pålastingsskript, kan du se Pålastingsenheter ved hjelp av strømlinjeformet enhetstilkobling.

URL-tilkoblinger for MICROSOFT Monitoring Agent (MMA)-tjenesten

Se følgende veiledning for å eliminere jokertegnkravet (*) for ditt spesifikke miljø når du bruker Microsoft Monitoring Agent (MMA) for tidligere versjoner av Windows.

Om bord på et tidligere operativsystem med Microsoft Monitoring Agent (MMA) i Defender for Endpoint (hvis du vil ha mer informasjon, kan du se pålastede tidligere versjoner av Windows på Defender for Endpoint - og Onboard Windows-servere).

Kontroller at maskinen rapporterer til Microsoft Defender-portalen.

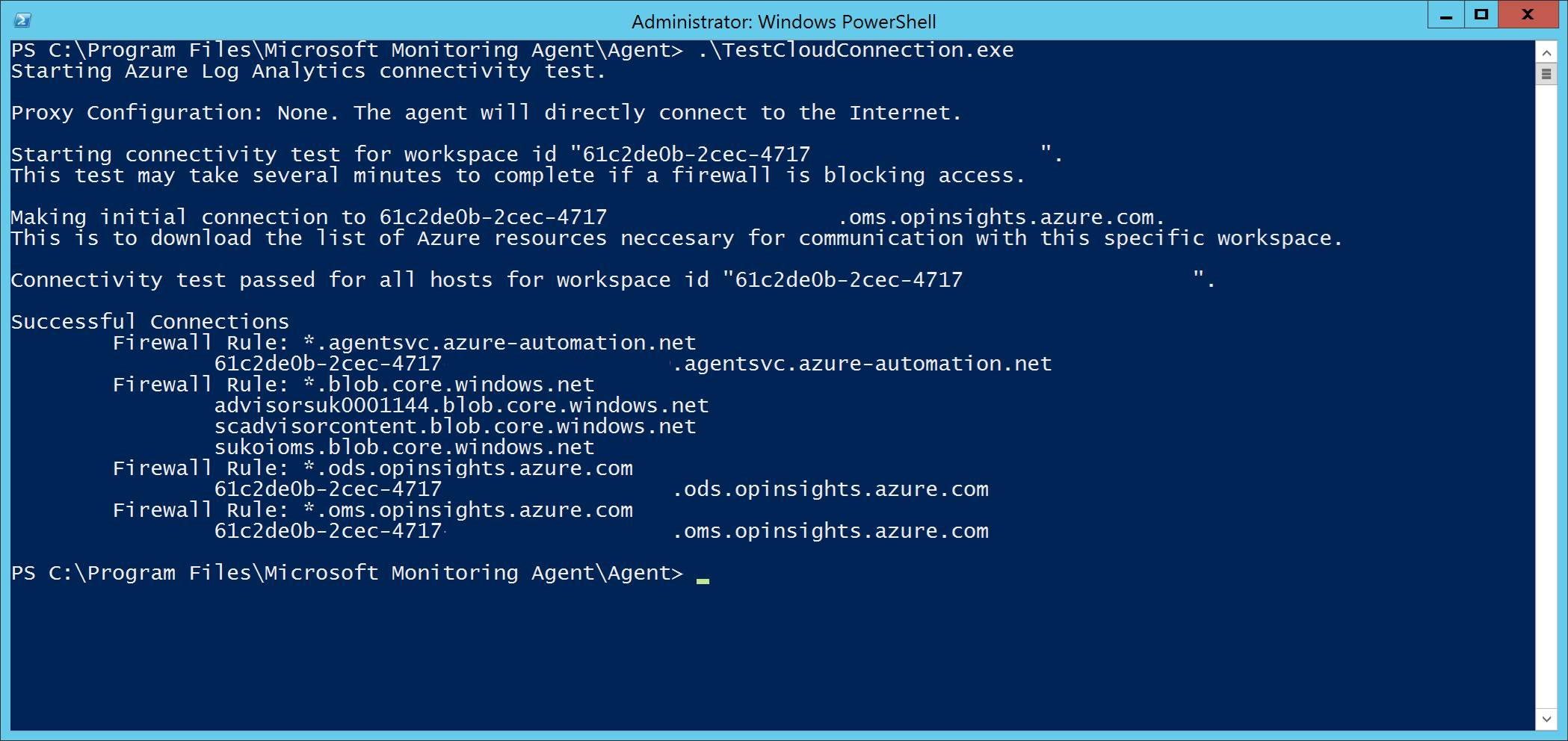

Kjør verktøyet TestCloudConnection.exe fra

C:\Program Files\Microsoft Monitoring Agent\Agentfor å validere tilkoblingen, og for å få de nødvendige URL-adressene for det bestemte arbeidsområdet.Se i listen over Microsoft Defender for endepunkt url-adresser for den fullstendige listen over krav for området ditt (se regnearket med url-adresser for tjenesten).

Jokertegnene (*) som brukes i *.ods.opinsights.azure.com, *.oms.opinsights.azure.comog *.agentsvc.azure-automation.net url-endepunkter kan erstattes med den bestemte arbeidsområde-ID-en. Arbeidsområde-ID-en er spesifikk for miljøet og arbeidsområdet. Du finner den i Onboarding-delen av leieren i Microsoft Defender-portalen.

Url-endepunktet *.blob.core.windows.net kan erstattes med URL-adressene som vises i delen «Brannmurregel: *.blob.core.windows.net» i testresultatene.

Obs!

Når det gjelder pålasting via Microsoft Defender for Cloud, kan flere arbeidsområder brukes. Du må utføre TestCloudConnection.exe-prosedyren på den innebygde maskinen fra hvert arbeidsområde (for å finne ut om det er noen endringer i NETTADRESSEne for *.blob.core.windows.net mellom arbeidsområdene).

Neste trinn:

Onboard Windows ClientOnboard Windows ServerOnboard ikke-Windows-enheter

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for