Administrer hendelser og varsler fra Microsoft Defender for Office 365 i Microsoft Defender XDR

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

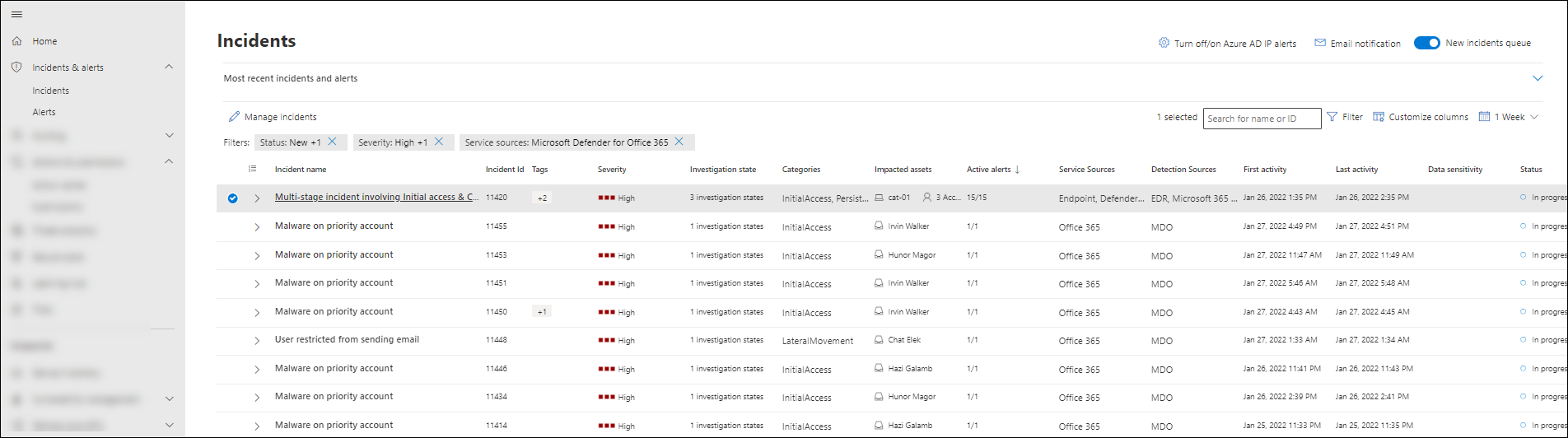

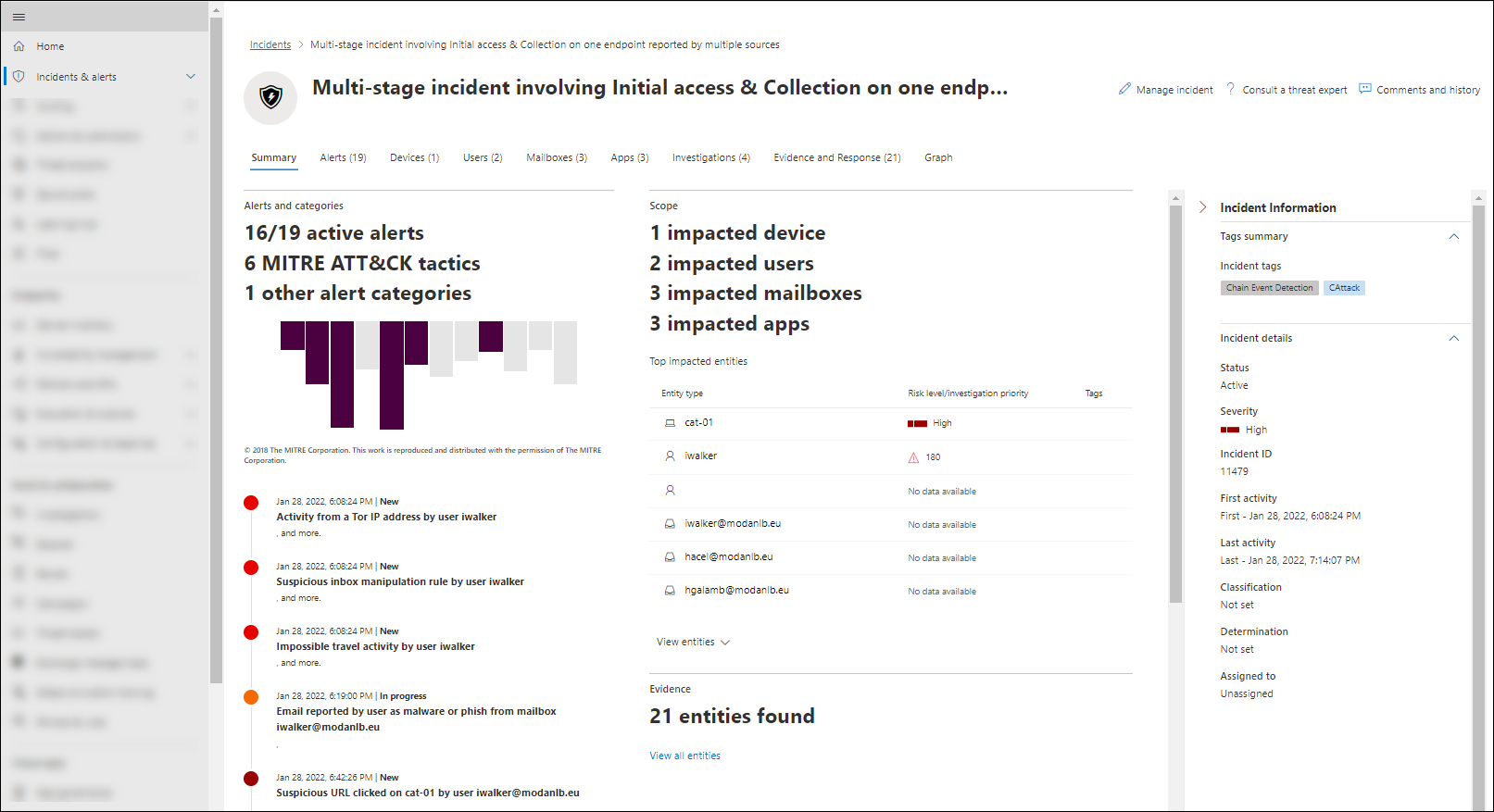

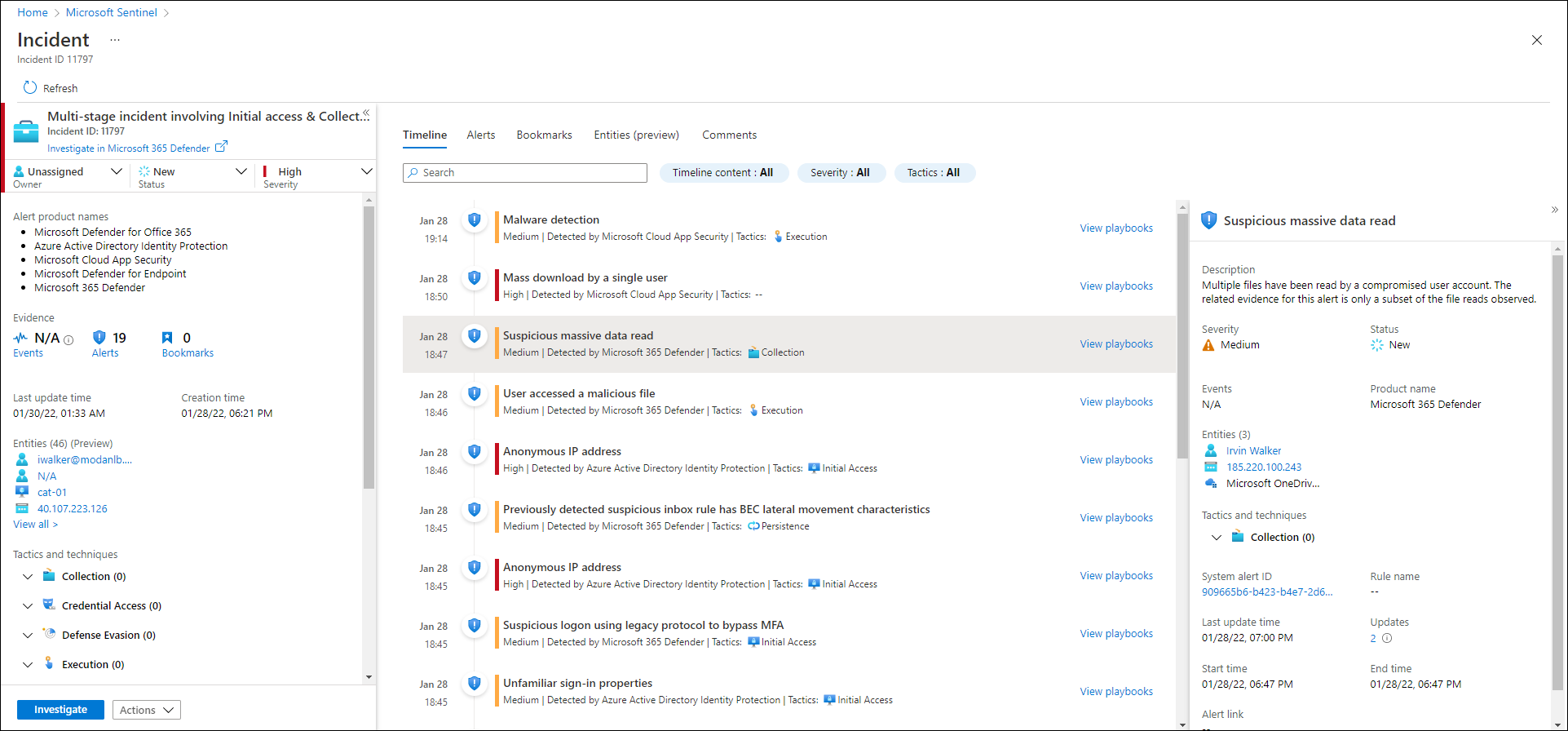

En hendelse i Microsoft Defender XDR er en samling av korrelerte varsler og tilknyttede data som definerer hele historien om et angrep. Defender for Office 365 varsler, automatisert undersøkelse og respons (AIR) og utfallet av undersøkelsene er integrert og korrelert på Hendelser-siden i Microsoft Defender XDR på https://security.microsoft.com/incidents-queue. Vi omtaler denne siden som Hendelser-køen.

Varsler opprettes når skadelig eller mistenkelig aktivitet påvirker en enhet (for eksempel e-post, brukere eller postbokser). Varsler gir verdifull innsikt om pågående eller fullførte angrep. Et pågående angrep kan imidlertid påvirke flere enheter, noe som resulterer i flere varsler fra forskjellige kilder. Noen innebygde varsler utløser automatisk AIR-strategibøker. Disse strategiplanene utfører en rekke undersøkelsestrinn for å se etter andre berørte enheter eller mistenkelig aktivitet.

Se denne korte videoen om hvordan du administrerer Microsoft Defender for Office 365 varsler i Microsoft Defender XDR.

Defender for Office 365 varsler, undersøkelser og dataene deres koordineres automatisk. Når en relasjon bestemmes, oppretter systemet en hendelse for å gi sikkerhetsteamene synlighet for hele angrepet.

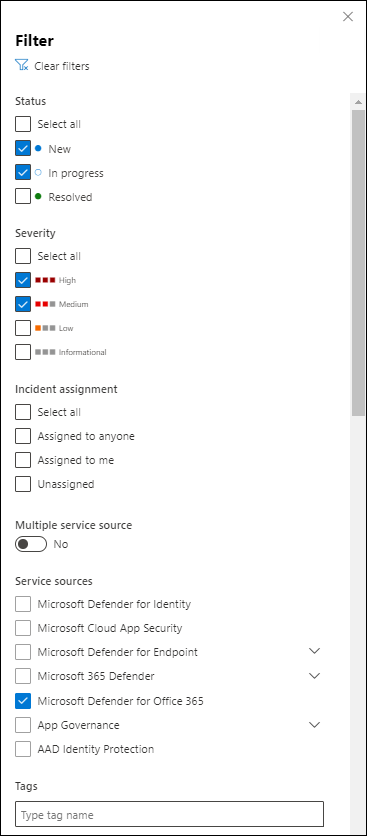

Vi anbefaler på det sterkeste at SecOps-team administrerer hendelser og varsler fra Defender for Office 365 i Hendelser-køen på https://security.microsoft.com/incidents-queue. Denne fremgangsmåten har følgende fordeler:

Flere alternativer for administrasjon:

- Prioritering

- Filtrering

- Klassifisering

- Kodebehandling

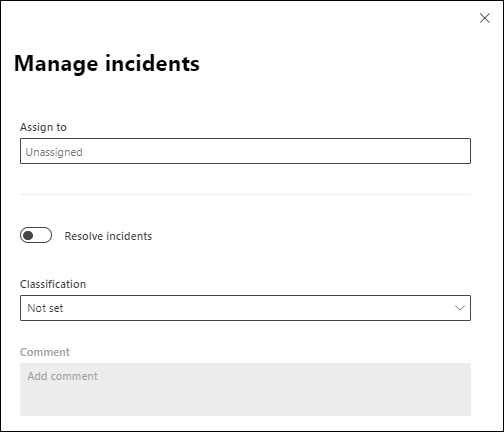

Du kan ta hendelser direkte fra køen eller tilordne dem til noen. Kommentarer og kommentarlogg kan hjelpe deg med å spore fremdriften.

Hvis angrepet påvirker andre arbeidsbelastninger som er beskyttet av Microsoft Defender*, er de relaterte varslene, undersøkelsene og dataene deres også korrelert med den samme hendelsen.

*Microsoft Defender for endepunkt, Microsoft Defender for identitet og Microsoft Defender for Cloud Apps.

Kompleks korrelasjonslogikk er ikke nødvendig, fordi logikken leveres av systemet.

Hvis korrelasjonslogikken ikke oppfyller behovene dine fullt ut, kan du legge til varsler i eksisterende hendelser eller opprette nye hendelser.

Relaterte Defender for Office 365 varsler, AIR-undersøkelser og ventende handlinger fra undersøkelser legges automatisk til hendelser.

Hvis AIR-undersøkelsen ikke finner noen trussel, løser systemet automatisk de relaterte varslene Hvis alle varsler i en hendelse er løst, endres hendelsesstatusen også til Løst.

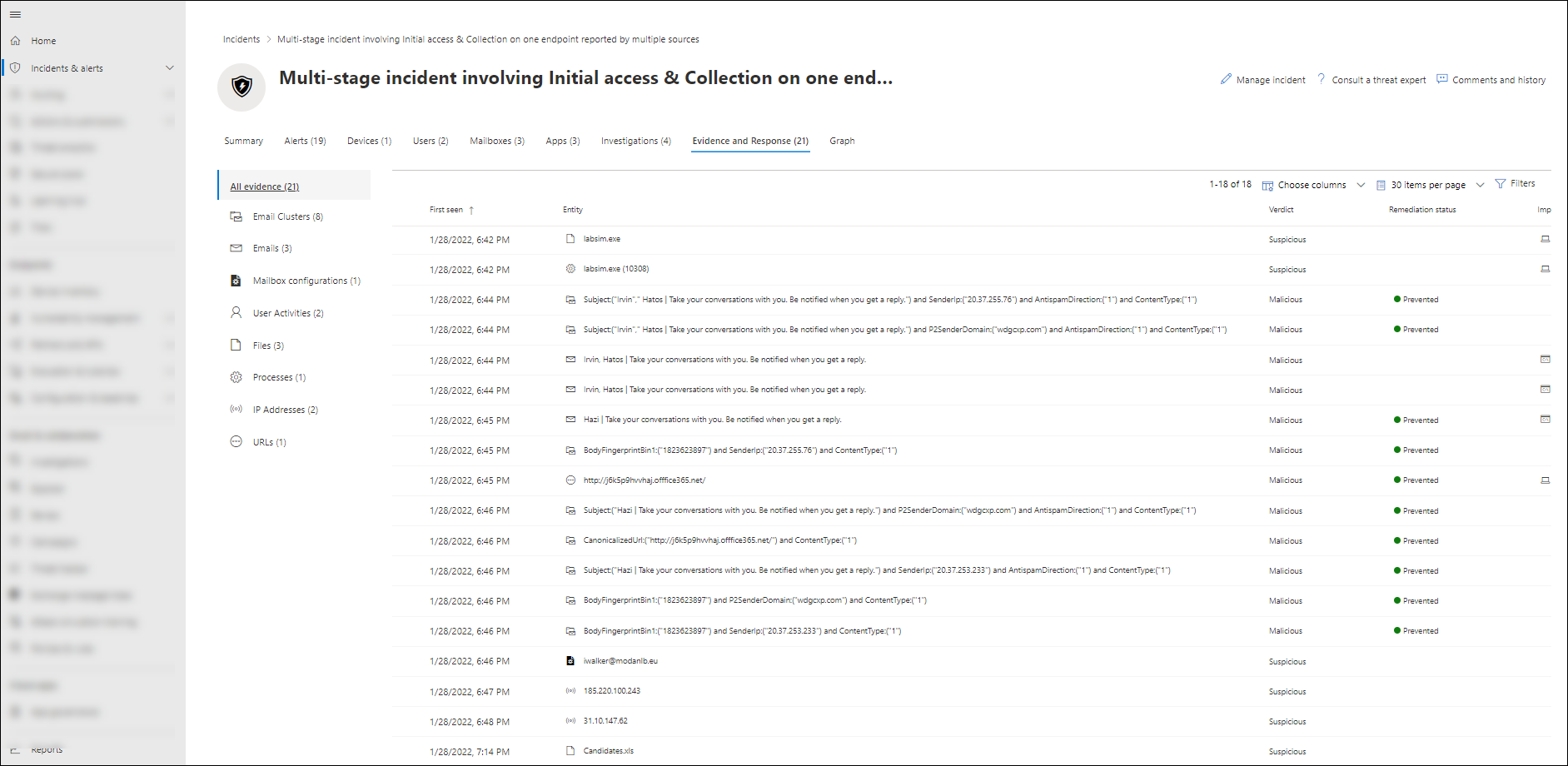

Relaterte bevis- og responshandlinger aggregeres automatisk på bevis- og svarfanen for hendelsen.

Medlemmer av sikkerhetsteamet kan utføre responshandlinger direkte fra hendelsene. De kan for eksempel slette e-post i postbokser eller fjerne mistenkelige innboksregler fra postbokser.

Anbefalte e-posthandlinger opprettes bare når den nyeste leveringsplasseringen for en skadelig e-post er en postboks i skyen.

Ventende e-posthandlinger oppdateres basert på den nyeste leveringsplasseringen. Hvis e-postmeldingen allerede er utbedret av en manuell handling, gjenspeiler statusen dette.

Anbefalte handlinger opprettes bare for e-post- og e-postklynger som er fast bestemt på å være de mest kritiske truslene:

- Skadelig programvare

- Phishing med høy konfidens

- Skadelige URL-adresser

- Skadelige filer

Obs!

Hendelser representerer ikke bare statiske hendelser. De representerer også angrepshistorier som skjer over tid. Etter hvert som angrepet utvikler seg, legges nye Defender for Office 365 varsler, AIR-undersøkelser og deres data kontinuerlig til den eksisterende hendelsen.

Administrer hendelser på Hendelser-siden i portalen Microsoft Defender på https://security.microsoft.com/incidents-queue:

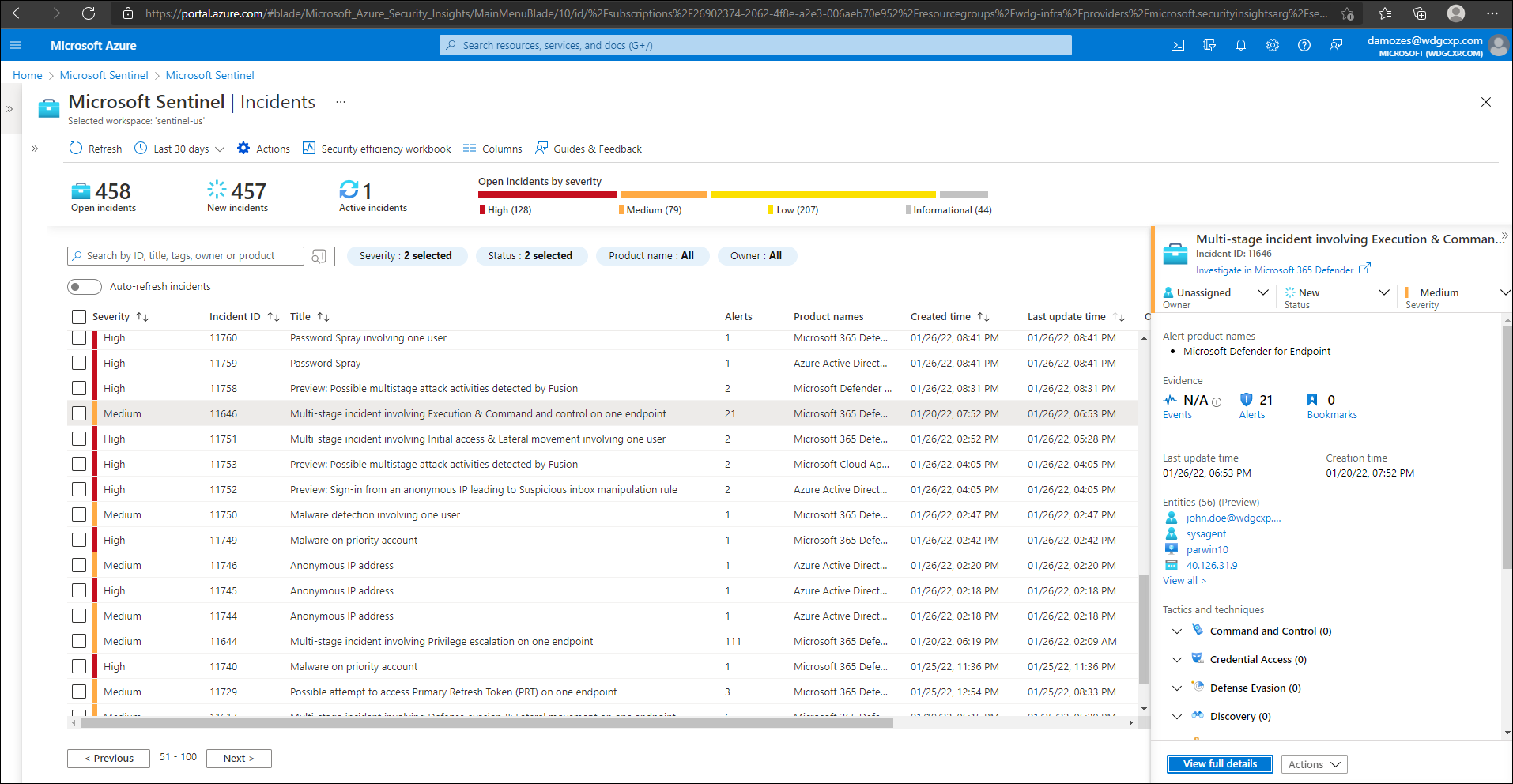

Administrer hendelser på Hendelser-siden i Microsoft Sentinel på https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Svarhandlinger som skal utføres

Sikkerhetsteam kan utføre en rekke responshandlinger på e-post ved hjelp av Defender for Office 365 verktøy:

Du kan slette meldinger, men du kan også utføre følgende handlinger på e-post:

- Flytt til innboksen

- Flytt til søppelpost

- Flytt til slettede elementer

- Myk sletting

- Hard sletting.

Du kan utføre disse handlingene fra følgende plasseringer:

- Bevis- og svarfanen fra detaljene for hendelsen på Hendelser-siden** på https://security.microsoft.com/incidents-queue (anbefalt).

- Trusselutforsker på https://security.microsoft.com/threatexplorer.

- Det enhetlige handlingssenteret på https://security.microsoft.com/action-center/pending.

Du kan starte en AIR-strategiplan manuelt på alle e-postmeldinger ved hjelp av utløserundersøkelseshandlingen i Trusselutforsker.

Du kan rapportere falske positive eller falske negative gjenkjenninger direkte til Microsoft ved hjelp av Trusselutforsker eller administratorinnsendinger.

Du kan blokkere ubeskyttede skadelige filer, nettadresser eller avsendere ved hjelp av leierens tillatelses-/blokkeringsliste.

Handlinger i Defender for Office 365 integreres sømløst i jaktopplevelser, og loggen for handlinger er synlige på Logg-fanen i det enhetlige handlingssenteret på https://security.microsoft.com/action-center/history.

Den mest effektive måten å iverksette tiltak på, er å bruke den innebygde integreringen med hendelser i Microsoft Defender XDR. Du kan godkjenne handlingene som ble anbefalt av AIR i Defender for Office 365 på bevis- og svarfanen for en hendelse i Microsoft Defender XDR. Denne metoden for å håndtere handling anbefales av følgende årsaker:

- Du undersøker hele angrepshistorien.

- Du drar nytte av den innebygde korrelasjonen med andre arbeidsbelastninger: Microsoft Defender for endepunkt, Microsoft Defender for identitet og Microsoft Defender for Cloud Apps.

- Du utfører handlinger på e-post fra ett enkelt sted.

Du utfører handlinger på e-post basert på resultatet av en manuell undersøkelse eller jaktaktivitet. Trusselutforsker gjør det mulig for sikkerhetsteammedlemmer å utføre handlinger på alle e-postmeldinger som fremdeles finnes i postbokser i skyen. De kan utføre handlinger på intra-org-meldinger som ble sendt mellom brukere i organisasjonen. Trusselutforskerdata er tilgjengelige de siste 30 dagene.

Se denne korte videoen for å lære hvordan Microsoft Defender XDR kombinerer varsler fra ulike gjenkjenningskilder, som Defender for Office 365, inn i hendelser.