Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

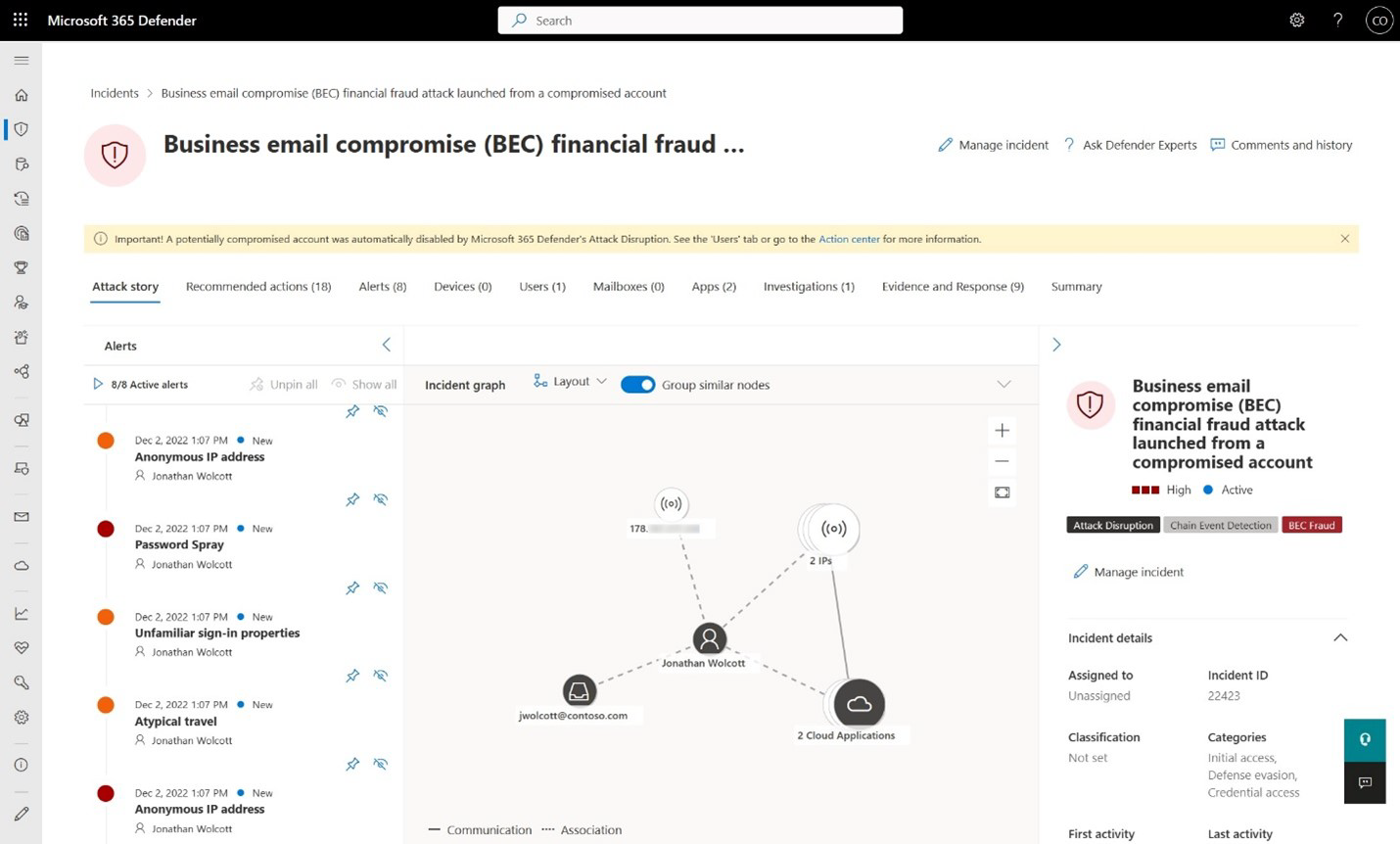

Microsoft Defender XDR korrelerer millioner av individuelle signaler for å identifisere aktive ransomware-kampanjer eller andre sofistikerte angrep i miljøet med høy tillit. Mens et angrep pågår, Defender XDR forstyrrer angrepet ved automatisk å inneholde kompromitterte eiendeler som angriperen bruker gjennom automatisk angrepsforstyrrelse.

Automatisk angrepsavbrudd begrenser lateral bevegelse tidlig og reduserer den totale virkningen av et angrep, fra tilknyttede kostnader til tap av produktivitet. Samtidig etterlater det sikkerhetsoperasjonsteamene full kontroll over å undersøke, utbedre og bringe eiendeler tilbake på nettet.

Denne artikkelen gir en oversikt over automatisert angrepsavbrudd og inneholder koblinger til de neste trinnene og andre ressurser.

Slik fungerer automatisk angrepsavbrudd

Automatisk angrepsavbrudd er utformet for å inneholde angrep som pågår, begrense innvirkningen på organisasjonens ressurser og gi sikkerhetsteamene mer tid til å utbedre angrepet fullt ut. Angrepsforstyrrelser bruker hele bredden av våre utvidede deteksjons- og responssignaler (XDR), og tar hensyn til hele angrepet for å handle på hendelsesnivå. Denne funksjonen er ulik kjente beskyttelsesmetoder som forebygging og blokkering basert på én enkelt indikator for kompromiss.

Selv om mange XDR- og sikkerhetsplattformer for orkestrering, automatisering og respons (SOAR) lar deg opprette automatiske responshandlinger, bygges automatiske angrepsforstyrrelser inn og bruker innsikt fra Microsofts sikkerhetsforskere og avanserte AI-modeller for å motvirke kompleksiteten i avanserte angrep. Automatisk angrepsforstyrrelse vurderer hele konteksten av signaler fra forskjellige kilder for å bestemme kompromitterte ressurser.

Automatisk angrepsavbrudd opererer i tre viktige faser:

- Den bruker Defender XDR evne til å koordinere signaler fra mange forskjellige kilder til én enkelt hendelse med høy konfidens gjennom innsikt fra endepunkter, identiteter, e-post- og samarbeidsverktøy og SaaS-apper.

- Den identifiserer eiendeler kontrollert av angriperen og brukes til å spre angrepet.

- Den utfører automatisk responshandlinger på tvers av relevante Microsoft Defender produkter for å inneholde angrepet i sanntid ved å inneholde og deaktivere berørte ressurser.

Denne spillskiftende funksjonaliteten begrenser en trusselskuespillers fremgang tidlig og reduserer den generelle virkningen av et angrep dramatisk, fra tilknyttede kostnader til tap av produktivitet.

Etablere høy visshet når du utfører automatisk handling

Vi forstår at det å ta automatiske handlinger noen ganger kommer med nøling fra sikkerhetsteam, gitt den potensielle virkningen det kan ha på en organisasjon. Derfor er de automatiske angrepsavbruddsfunksjonene i Defender XDR utformet for å stole på signaler med høy gjengivelse. Den bruker også Defender XDR hendelseskorrelasjon med millioner av Defender-produktsignaler på tvers av e-post, identitet, programmer, dokumenter, enheter, nettverk og filer. Innsikt fra den kontinuerlige undersøkelsen av tusenvis av hendelser fra Microsofts sikkerhetsforskningsteam sikrer at automatiske angrepsforstyrrelser opprettholder et høyt signal-til-støy-forhold (SNR).

Undersøkelser er integrert i overvåking av signalene våre og angrepstrussellandskapet for å sikre høy kvalitet og nøyaktig beskyttelse.

Tips

Denne artikkelen beskriver hvordan angrepsavbrudd fungerer. Hvis du vil konfigurere disse funksjonene, kan du se Konfigurere funksjoner for angrepsavbrudd i Microsoft Defender XDR.

Automatiserte svarhandlinger

Automatisk angrepsavbrudd bruker Microsoft-baserte XDR-responshandlinger. Eksempler på disse handlingene er:

Enheten inneholder - basert på Microsoft Defender for endepunkt evne, er denne handlingen en automatisk innesperring av en mistenkelig enhet for å blokkere innkommende / utgående kommunikasjon med den nevnte enheten.

- I tillegg inneholder Defender for Endpoint automatisk skadelige IP-adresser som er knyttet til uoppdagede/ikke innebygde enheter, for å blokkere eventuelle laterale bevegelser og krypteringsaktivitet til andre Defender for endepunktinnlastede/oppdagede enheter. Den gjør dette gjennom policyen Contain IP (Preview). Videre blir kompromitterte kritiske aktivas IP-adresser også automatisk inneholdt med spesifikke blokkeringsmekanismer for å stoppe spredningen av et angrep samtidig som du unngår produktivitetstap.

Deaktiver bruker – basert på Microsoft Defender for identitet sin funksjon, er denne handlingen en automatisk suspensjon av en kompromittert konto for å forhindre ytterligere skade, for eksempel sidebevegelse, bruk av skadelig postboks eller kjøring av skadelig programvare. Deaktiver brukerhandlingen fungerer forskjellig avhengig av hvordan brukeren driftes i miljøet ditt.

- Når brukerkontoen driftes i Active Directory: Defender for Identity utløser deaktivering av brukerhandling på domenekontrollere som kjører Defender for Identity-agenten.

- Når brukerkontoen driftes i Active Directory og synkroniseres på Microsoft Entra ID: Defender for Identity utløser deaktivering av brukerhandlingen via pålastede domenekontrollere. Angrepsavbrudd deaktiverer også brukerkontoen på entra-ID-synkronisert konto.

- Når brukerkontoen bare driftes i Entra ID (opprinnelig skykonto): angrepsavbrudd deaktiverer brukerkontoen på entra-ID-synkronisert konto.

Obs!

Deaktivering av brukerkontoen i Microsoft Entra ID er ikke avhengig av distribusjonen av Microsoft Defender for identitet.

Inneholder bruker – basert på Microsoft Defender for endepunkt funksjon, inneholder denne responshandlingen automatisk mistenkelige identiteter midlertidig for å blokkere eventuelle sidebevegelser og ekstern kryptering relatert til innkommende kommunikasjon med Defender for endepunkts innebygde enheter.

Hvis du vil ha mer informasjon, kan du se utbedringshandlinger i Microsoft Defender XDR.

Identifiser når en angrepsforstyrrelse skjer i miljøet ditt

Den Defender XDR hendelsessiden gjenspeiler de automatiske angrepsavbruddshandlingene gjennom angrepshistorien og statusen angitt av en gul stolpe (figur 1). Hendelsen viser en dedikert avbruddskode, fremhever statusen for ressursene i hendelsesgrafen og legger til en handling i handlingssenteret.

1. Hendelsesvisning som viser den gule linjen der automatisk angrepsforstyrrelse tok affære

1. Hendelsesvisning som viser den gule linjen der automatisk angrepsforstyrrelse tok affære

Brukeropplevelsen Defender XDR inkluderer nå flere visuelle indikatorer for å sikre synlighet for disse automatiske handlingene. Du kan finne dem på tvers av følgende opplevelser:

I hendelseskøen:

- Et merke med tittelen Angrepsavbrudd vises ved siden av berørte hendelser

På hendelsessiden:

- Et merke med tittelen Angrepsavbrudd

- Et gult banner øverst på siden som uthever den automatiske handlingen som utføres

- Gjeldende aktivastatus vises i hendelsesgrafen hvis en handling utføres på et aktivum, for eksempel konto deaktivert eller enheten inneholdt

Via API:

En streng (angrepsavbrudd) legges til på slutten av titlene på hendelser med høy visshet som sannsynligvis vil bli automatisk forstyrret. Eksempel:

BEC økonomisk svindel angrep lansert fra en kompromittert konto (angrep avbrudd)

Hvis du vil ha mer informasjon, kan du se detaljer om angrepsavbrudd og resultater.

Neste trinn

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.